Обзор новостей

С точки зрения громких новостей второй квартал 2021 года был относительно спокойным, однако не лишенным событий. Так, в апреле начал активно распространяться новый DDoS-ботнет Simps — именно этим именем он представлялся владельцам зараженных устройств. Авторы зловреда активно продвигали свое детище на специально созданных YouTube-канале и Discord-сервере, где обсуждали DDoS-атаки. При этом собственно DDoS-функциональность в Simps не оригинальная: код пересекается с ботнетами Mirai и Gafgyt.

Впрочем, Gafgyt тоже не делает ставку на оригинальность: в новых вариантах, обнаруженных компанией Uptycs, сразу несколько модулей позаимствовано из Mirai. В частности, авторы Gafgyt скопировали с самого широко используемого ботнета реализацию различных методов DDoS, таких как TCP-, UDP- и HTTP-флуд, а также брутфорс-функциональность для взлома IoT-устройств по протоколу Telnet.

Код Mirai лег и в основу ботнета ZHtrap, о котором стало известно во втором квартале. Этот зловред интересен тем, что использует зараженные устройства в качестве ханипота. ZHtrap собирает IP-адреса устройств, которые атакуют ловушку, а затем сам пытается атаковать эти устройства.

В последнее время злоумышленники активно ищут новые сервисы и протоколы, которые можно использовать для усиления DDoS-атак. Второй квартал 2021 года не стал исключением: в начале июля исследователи из компании Netscout сообщили об участившихся атаках через протокол Session Traversal Utilities for NAT (STUN, «утилиты прохождения сессий для NAT»). Этот протокол используется для сопоставления внутренних IP-адресов и портов скрытых за NAT хостов с внешними. С его помощью злоумышленникам удалось увеличить объем мусорного трафика лишь в 2,32 раза, однако в случае комбинации этого вектора атаки с другими мощность DDoS достигала 2 Тб/с. Кроме того, применение серверов STUN в качестве отражателей могло привести к потере их работоспособности. Организациям, использующим STUN, имеет смысл убедиться в защищенности своих серверов от подобных атак. На момент публикации исследования в мире было более 75 тыс. уязвимых серверов.

Еще один новый вектор DDoS злоумышленники пока не взяли на вооружение. Он связан с уязвимостью в DNS-преобразователях, позволяющей совершить атаку с усилением на авторитативные DNS-серверы. Баг назвали TsuNAME. Его суть в следующем: если в результате ошибки конфигурации DNS-записи конкретных доменов указывают друг на друга, преобразователь будет до бесконечности пересылать запрос от одного домена к другому, из-за чего нагрузка на их DNS-серверы значительно возрастет. Такие ошибки могут возникать и случайно: в начале 2020 года из-за двух доменов с неправильной конфигурацией на 50% увеличился трафик на авторитативных DNS-серверах в доменной зоне NZ, а аналогичная история в одной из европейских доменных зон привела к десятикратному росту трафика. Если же злоумышленник намеренно создаст множество доменов, отсылающих друг к другу, масштаб проблемы может быть значительно больше.

Атаки на DNS-серверы опасны тем, что недоступными становятся все ресурсы, обслуживаемые этими серверами, вне зависимости от их размеров и защиты от DDoS. Это хорошо иллюстрирует атака на DNS-провайдера Dyn, в 2016 году «положившая» более 80 крупных сайтов и онлайн-сервисов. Чтобы уязвимость TsuNAME не привела к столь же разрушительным последствиям, исследователи рекомендуют владельцам авторитативных серверов регулярно выявлять и устранять подобные ошибки конфигурации в их доменной зоне, а владельцам DNS-преобразователей — обеспечить возможность обнаруживать зацикленные запросы и кешировать их.

Именно DNS-флуд в начале апреля вызвал перебои в работе Xbox Live, Microsoft Teams, OneDrive и других облачных сервисов Microsoft. Хотя служба Azure DNS, которая отвечает за доменные имена большинства сервисов, обладает механизмами защиты от мусорного трафика, из-за неназванной ошибки в коде она не справилась с потоком запросов. Ситуацию усугубили легитимные пользователи, которые отчаянно пытались достучаться до безответных сервисов. Впрочем, компания Microsoft довольно оперативно исправила баг, и сервисы снова стали доступны.

Еще одна масштабная DDoS-атака прокатилась по Бельгии. Под удар попала компания Belnet и ряд других интернет-провайдеров. Пользователи по всей стране испытывали перебои со связью, а веб-сайты в доменной зоне BE оказались временно недоступны. Мусорный трафик поступал с IP-адресов в 29 странах мира. При этом, как отметили представители Belnet, злоумышленники постоянно меняли тактику, поэтому остановить атаку было крайне сложно. В результате парламент Бельгии вынужден был перенести несколько заседаний, образовательные учреждения испытывали проблемы с дистанционным обучением, а транспортная компания STIB — с продажей билетов. Также недоступными оказались системы онлайн-записи на вакцинацию от COVID-19.

Прервать заседание на несколько часов пришлось и совету метрополии Гренобль-Альпы во Франции. Из-за DDoS-атаки, в которой участвовали около 60 тыс. ботов, оказалось невозможно вести прямую трансляцию мероприятия.

Помимо Belnet от DDoS-атак пострадало еще несколько европейских интернет-провайдеров. Так, жертвой злоумышленников стала ирландская компания Nova. Представители провайдера отметили, что инцидент не затронул конфиденциальные данные, но что это не первая и не последняя DDoS-атака на телекоммуникационную организацию в стране. По их словам, «злоумышленники по очереди атакуют ирландские сети».

Впрочем, не обязательно направлять мусорный трафик на ресурсы самих провайдеров, чтобы вызвать перебои в их сетях. Так, британская компания Zzoomm, предоставляющая широкополосный доступ в интернет, стала жертвой DDoS-атаки на одного из поставщиков, который, в свою очередь, тоже пострадал не за себя: злоумышленники пытались таким образом заставить другого клиента этого поставщика заплатить выкуп.

В целом вымогательские атаки с использованием DDoS продолжили набирать обороты. Злоумышленники, известные склонностью подписываться именами различных APT-групп, снова засветились в новостях — теперь под вымышленным названием Fancy Lazarus, составленным из имен двух группировок: Lazarus и Fancy Bear. Хотя злоумышленники атакуют организации по всему миру, жертвы Fancy Lazarus находились преимущественно в США, а размер выкупа снизился с 10–20 до 2 биткойнов.

Операторы шифровальщика Avaddon тоже пытались воздействовать на своих жертв при помощи DDoS-атак. В начале мая злоумышленники завалили мусорным трафиком сайт австралийской телекоммуникационной компании Schepisi Communications. Организация является партнером крупного австралийского провайдера Telstra и продает SIM-карты и облачные сервисы от его имени. В 20-х числах мая жертвой Avaddon стала французская страховая компания AXA, одна из крупнейших в своей сфере. Как и в случае с Schepisi Communications, в дополнение к шифрованию и краже данных нескольких филиалов организации злоумышленники устроили DDoS-атаку на ее сайты. После всех разрушительных атак в июне авторы шифровальщика заявили о его закрытии.

В мае же с DDoS столкнулась национальная служба здравоохранения Ирландии Health Service Executive (HSE). Атаки были бы ничем не примечательны, если бы сразу за ними не последовало вторжение шифровальщика Conti. Связаны ли эти события между собой, достоверно не известно, однако вымогатели могли использовать DDoS в качестве прикрытия для проникновения в сеть компании и кражи данных.

Во втором квартале продолжились атаки на образовательные учреждения, которые происходят в течение всего учебного года. Так, из-за действий злоумышленников школам городка Агавам в штате Массачусетс пришлось частично отключить доступ в интернет. Под раздачу попала гостевая сеть — таким образом IT-отдел защитил от вредоносного воздействия основную сеть школы. В итоге выйти в интернет можно было только с устройств, предоставленных образовательным учреждением.

Не обошлось в отчетный период и без очередных атак на игры. В апреле и мае перебои в работе из-за DDoS испытывали серверы Titanfall и Titanfall 2. Как минимум некоторые из этих атак могли быть нацелены на конкретных стримеров. Чтобы защитить их от нападок злоумышленников, энтузиасты создали мод, скрывающий имена игроков. Однако это не остановило атаки на игровые серверы. Что касается разработчика игры, компании Respawn Entertainment, то она озаботилась защитой от DDoS, но не в Titanfall, а в Apex Legends, где в новой версии в случае атаки из игры выкидывает всех, а понесенные потери возмещаются. Между тем в Titanfall проблема стоит настолько остро, что игрок-хактивист взломал Apex Legends, чтобы обратить на нее внимание.

Другого хактивиста, более 10 лет скрывавшегося от закона, поймали в Мексике и депортировали в США. Кристофер Дойон (Christopher Doyon) в 2010 году был одним из организаторов протестов против закона, запрещающего ночевать на улицах города Санта-Круз, штат Калифорния. После разгона протеста Дойон устроил DDoS-атаку на веб-сайт округа Санта-Круз. Его пытались привлечь к ответственности, однако на суд, который должен был состояться в 2012 году, хактивист не явился. Его объявили в международный розыск. Теперь, спустя более 10 лет с момента преступления, Дойон все же предстанет перед судом.

Тенденции квартала

Второй квартал 2021 года был, как мы и ожидали, спокойным. Мы увидели небольшое падение общего количества DDoS-атак по сравнению с предыдущим кварталом, что характерно для этого периода и наблюдается каждый год, за исключением аномального 2020-го. Это падение мы традиционно связываем с началом периода отпусков и каникул. В третьем квартале оно, как правило, продолжается, чего мы ожидаем и в этом году.

Сравнительное количество DDoS-атак, Q1 и Q2 2021, а также Q2 2020. За 100% приняты данные за Q2 2020 (скачать)

Продолжительность DDoS-атак, Q1 и Q2 2021, а также Q2 2020. За 100% приняты данные за Q2 2020 (скачать)

Статистика

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за второй квартал 2021 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- Лидером по количеству DDoS-атак во втором квартале остаются США (36%). Доля Китая (10,28%) продолжила снижаться, зато в TOP 3 самых атакуемых стран поднялась Польша (6,34%).

- Самым активным днем квартала с точки зрения DDoS стало 2 июня, когда мы зарегистрировали 1164 атаки. В самый тихий день мы наблюдали всего 60 DDoS-атак.

- Больше всего DDoS-атак происходило по вторникам (15,31%), а самым спокойным днем недели было воскресенье (13,26%).

- Самая долгая DDoS-атака продолжалась 776 часов (более 32 суток).

- UDP-флуд использовался в 60% DDoS-атак.

- Больше всего командных серверов ботнетов находилось в США (47,95%), а основная масса ботов, атакующих IoT-устройства с целью присоединить их к ботнету, — в Китае.

География DDoS-атак

Во втором квартале 2021 года, как и в первом, больше всего DDoS-атак было направлено на ресурсы, расположенные в США (36%). В свою очередь, Китай (10,28%), который мы до этого года привыкли видеть на первом месте, продолжил сдавать позиции: его доля сократилась еще на 6,36 п. п. Третью строчку в этот раз занял новичок рейтинга — Польша (6,34%), чья доля выросла на 4,33 п. п. по сравнению с предыдущим отчетным периодом. Канада (5,23%), замыкавшая тройку лидеров в первом квартале, хотя и прибавила 0,29 п. п., опустилась на пятое место.

Четвертой страной по числу DDoS-атак во втором квартале стала Бразилия (6,06%), доля которой увеличилась почти вдвое. Шестой в рейтинге оказалась Франция, отставшая от Канады на считанные доли процента (5,23%). Германия (4,55%) осталась на седьмом месте, а Великобритания переместилась на восьмую строчку (3,82%). Замыкают рейтинг Нидерланды (3,33%) и Гонконг (2,46%), доля которого, как и доля Китая, продолжила падать.

Распределение DDoS-атак по странам, Q1 и Q2 2021 (скачать)

Распределение уникальных мишеней DDoS-атак по странам, Q1 и Q2 2021 (скачать)

Динамика числа DDoS-атак

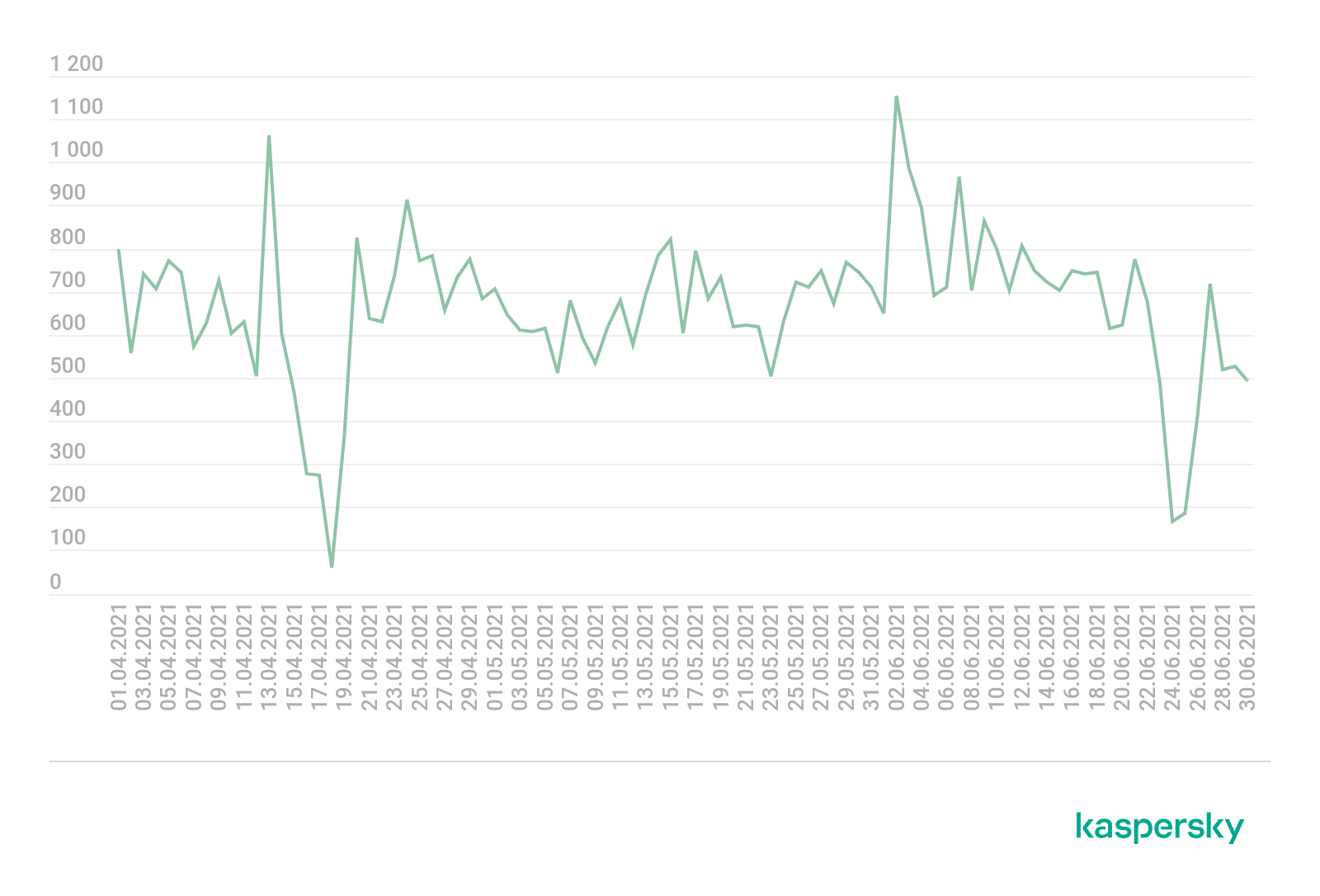

Как мы уже отмечали, второй квартал выдался сравнительно спокойным. В среднем количество DDoS-атак в день колебалось в диапазоне между 500 и 800. В самый тихий день отчетного периода, 18 апреля, мы наблюдали всего 60 атак. Еще два дня — 24 и 25 июня — суточное число атак не дотягивало до 200. Тем не менее были во втором квартале и более бурные дни, на которые пришлось более 1000 DDoS-атак. Так, 13 апреля мы наблюдали 1061 атаку, а 2 июня — 1164.

Динамика числа DDoS-атак, Q2 2021 (скачать)

Распределение DDoS-атак по дням недели, Q1 и Q2 2021 (скачать)

Длительность и типы DDoS-атак

Во втором квартале средняя продолжительность DDoS-атаки практически не изменилась по сравнению с предыдущим отчетным периодом: 3,18 часа против 3,01 в первом квартале. При этом незначительно увеличилась как доля совсем коротких атак, длившихся менее 4 часов (с 91,37% до 93,99%), так и доля длинных (с 0,07% до 0,13%) и сверхдлинных (с 0,13% до 0,26%). Зато доля умеренно продолжительных атак во втором квартале слегка снизилась, а атаки длительностью от 5 до 9 часов (2,65%) потеряли 1,51 п. п.

Максимальная длина DDoS-атаки продолжила увеличиваться. Если в четвертом квартале прошлого года мы не наблюдали атак, длившихся более 302 часов, то в первом квартале самая долгая атака продолжалась 746 часов (более 31 дня), а во втором — 776 (более 32 суток).

Распределение DDoS-атак по длительности, Q1 и Q2 2021 (скачать)

Распределение DDoS-атак по типам, Q2 2021 (скачать)

Географическое распределение ботнетов

Среди командных серверов ботнетов 90% во втором квартале располагалось в десяти странах. Больше всего C&C находилось в США (47,95%). Это на 6,64 п. п. больше, чем в прошлый отчетный период. На втором месте, как и в первом квартале, Германия (12,33%), а на третьем — Нидерланды (9,25%). Четвертую строчку по-прежнему занимает Франция (4,28%), а на пятую поднялась Канада (3,94%), доля которой удвоилась с прошлого квартала.

Шестой страной по количеству командных серверов ботнетов, как и в первом квартале, осталась Россия (3,42%). На седьмое место поднялась Чехия (2,57%), потеснив Румынию (2,40%), которая разделила восьмое и девятое места с Великобританией (2,40%). Замыкает десятку Сингапур (1,54%), а Сейшельские острова выбыли из рейтинга: во втором квартале там практически не было командных серверов активных ботнетов.

Страны с наибольшим числом командных серверов ботнетов, Q2 2021 (скачать)

Атаки на IoT-ханипоты

Во втором квартале 2021 года мы также проанализировали, в каких странах находились боты и серверы злоумышленников, атакующие IoT-устройства с целью расширения ботнетов. Для этого мы изучили статистику по атакам на наши IoT-ханипоты по протоколам Telnet и SSH. Большинство устройств, с которых осуществлялись атаки по протоколу SSH, во втором квартале располагалось в Китае (31,79%). На втором месте оказались США (12,50%), а на третьем — Германия (5,94%). При этом основная масса атак через SSH исходила из Ирландии (70,14%) и Панамы (15,81%), в которых находилось сравнительно небольшое количество ботов. Это может говорить о том, что среди атакующих устройств, расположенных в этих странах, были мощные серверы, способные заражать множество устройств по всему миру одновременно.

Большинство ботов, атакующих Telnet-ловушки, во втором квартале также располагались в Китае (39,60%). Кроме того, много ботов находилось в Индии (18,54%), России (5,76%) и Бразилии (3,81%). При этом атаки исходили преимущественно из тех же стран — с той только разницей, что активность ботов в России (11,25%) и Бразилии (8,21%) была выше, чем в Индии (7,24%), а Китай (56,83%) отвечал более чем за половину всех атак на Telnet-ханипоты.

Заключение

Рынок DDoS-атак продолжает стабилизироваться после прошлогодней встряски. Второй квартал 2021 года, как мы и ожидали, продемонстрировал традиционное летнее затишье. Мы наблюдали несколько аномально длинных атак, а также подвижки в географии DDoS. Продолжило падать количество атак в Китае, который длительное время возглавлял этот рейтинг, а в Польше и Бразилии DDoS-активность, наоборот, заметно выросла. Однако в целом это был довольно обычный второй квартал.

На данный момент мы не видим никаких предпосылок для резкого роста или падения рынка DDoS в третьем квартале 2021 года. Как и раньше, рынок будет сильно зависеть от курса криптовалют, который уже длительное время держится на высоком уровне, хотя и снизился относительно весеннего пика: биткойн стоит 30–35 тысяч долларов за токен, что меньше, чем пару месяцев назад, но все еще очень много. При такой высокой цене на криптовалюту роста рынка DDoS ждать не приходится. Скорее всего, в третьем квартале мы продолжим наблюдать сезонное летнее падение, характерное для периода каникул и отпусков.

DDoS-атаки во II квартале 2021 года