Обзор новостей

В прошедшем квартале были обнаружены сразу два новых метода амплификации DDoS-атак. Израильские исследователи в середине мая сообщили об уязвимости DNS-серверов, которая кроется в механизме делегирования запроса между DNS-серверами. Схема эксплуатации уязвимости получила название NXNSAttack. Злоумышленник отправляет на легитимный рекурсивный DNS-сервер запрос к нескольким поддоменам в зоне ответственности собственного вредоносного DNS-сервера. В ответ вредоносный сервер делегирует запрос множеству фальшивых NS-серверов в домене жертвы, не указывая их адреса. В результате легитимный DNS-сервер опрашивает все предложенные поддомены, что приводит к росту объема трафика в 1620 раз. Уязвимость исправлена в новых версиях ПО для DNS-серверов.

Примерно неделю спустя китайские исследователи опубликовали информацию об еще одном методе усиления DDoS-атак, который получил название RangeAmp. Метод эксплуатирует запросы HTTP Range, позволяющие загружать файлы по частям. Как выяснили эксперты, вредоносный Range-запрос может заставить сети доставки контента (CDN) во много раз увеличить нагрузку на целевой сайт. Исследователи выделяют два типа атак RangeAmp. Первый предполагает отправку трафика с CDN-сервера непосредственно на серверы целевого ресурса и его амплификацию от 724 до 43 330 раз. Во втором случае увеличенные объемы мусорного трафика передаются между двумя CDN-серверами. При этом фактор амплификации может достигать 7500 раз. По словам исследователей, большинство CDN-провайдеров выпустили обновления, защищающие их серверы от такого рода атак, или заявили о намерении это сделать.

Пока исследователи изучают новые способы усиления атак, владельцы DDoS-ботнетов ищут новые ресурсы для их расширения. В июне наши коллеги из Trend Micro обнаружили, что зловреды Kaiji и XORDDoS, ранее специализировавшиеся на IoT-устройствах, нацелились на незащищенные серверы Docker. В случае успешной атаки бот XORDDoS проникал во все контейнеры на сервере, а Kaiji создавал свой. Контейнеры Docker могут оказаться малопригодными для DDoS-атак — в частности, из-за возможности ограничить количество используемых ими сетевых протоколов. Поэтому обычно незащищенные контейнеры атакуют в первую очередь майнинговые боты. Впрочем, некоторые зловреды успешно сочетают в себе функции DDoS-бота и майнера. Например, недавно в дикой природе обнаружили бота, который может как устраивать DDoS по протоколам TCP, UDP или HTTP, так и добывать криптовалюту Monero для своих хозяев.

Громкие социально-политические события, которыми был ознаменован второй квартал 2020 года, не могли не отразиться и на картине DDoS-атак. Так, в конце мая в США резко — в 1120 раз — возросло количество атак на правозащитные организации. Эта активность совпала с развернувшимися в стране протестами. Пострадала и другая сторона конфликта: мишенью DDoS стали государственные инфосистемы штата Миннесота. В частности, неизвестные «положили» сайт полиции Миннеаполиса. Одновременно с этим появились твиты, утверждающие, что атаку совершили хактивисты Anonymous, которые ранее угрожали разоблачить преступления полицейских, однако представители группировки не взяли на себя ответственность за инцидент.

В июне в России проходило многодневное голосование по поправкам в Конституцию, в ходе подготовки которого тоже не обошлось без DDoS. Через день после начала голосования об атаке заявили в Центризбиркоме. Сразу после ЦИК под удар попал сервис онлайн-голосования, однако, по словам чиновников, прервать его функционирование не удалось. При этом тот же сервис в самом начале голосования работал с перебоями — не справился с легитимной нагрузкой. Не обошли вниманием злоумышленники и информационный ресурс «конституция2020.рф«. По словам представителей ЦИК, 28 июня на ресурс обрушились потоки мусорного трафика из Великобритании и Сингапура.

Традиционно досталось и СМИ. На этот раз пострадало независимое общественно-политическое издание «Белорусский партизан». По словам представителей портала, сначала его атаковали с иностранных IP-адресов, затем подключились белорусские. В результате издание вынуждено было сменить IP. В последнее время белорусские интернет-площадки все чаще привлекают внимание организаторов DDoS.

Во многих странах второй квартал прошел под знаком борьбы с пандемией коронавируса COVID-19, при этом компании и образовательные учреждения, как и ранее, работали удаленно. Соответственно, продолжились и активные атаки на онлайн-ресурсы. Так, в России, по данным «Ростелекома», более чем в пять раз возросло количество попыток вывести из строя учебные ресурсы — электронные дневники, образовательные платформы, сайты с проверочными работами и т. д.

Впрочем, не все масштабные перебои со связью — последствия DDoS-атак. В середине июня пользователи США испытывали проблемы с доступом к сетям мобильных операторов TMobile и Verizon. В Twitter появились сообщения о масштабной DDoS-атаке на этих провайдеров и ряд социальных сетей, якобы проводившейся из Китая, однако эта информация не подтвердилась. Напротив, как заявили в T-Mobile, в действительности пострадавшие ресурсы, в том числе сети ее конкурентов, оказались вне зоны доступа из-за сбоя в работе проводных линий ее поставщика на юго-востоке страны, повлекшего за собой перегрузку сети.

Пока технические сбои и злоумышленники выводили из строя полезные ресурсы, полиция Нидерландов прикрыла сразу 15 сайтов, продававших услуги по организации DDoS-атак. Кроме того, в апреле голландские правоохранители арестовали девятнадцатилетнего юношу, который в марте пытался нарушить работу нескольких правительственных порталов. Полицейские решительно настроены по отношению к связанным с DDoS ресурсам и лицам. По их словам, они намерены максимально усложнить реализацию таких атак.

Продолжают бороться с DDoS и в других странах. Так, в Израиле бывших совладельцев сайта, продающего услуги по организации атак, приговорили к шести месяцам общественных работ и штрафам. Вредоносный ресурс под названием vDOS просуществовал четыре года и был закрыт в 2016-м.

Тенденции квартала

Последние несколько лет мы наблюдали значительное падение числа DDoS-атак во втором квартале по сравнению с первым, который, наоборот, обычно проходит напряженно. Однако с апреля по июнь 2020 года картина оставалась примерно такой же, как и в предыдущий отчетный период: общее количество атак незначительно выросло, количество умных атак незначительно упало, но в целом данные за два квартала почти не отличаются.

Сравнительное количество DDoS-атак, Q1 и Q2 2020, а также Q2 2019. За 100% приняты данные за Q2 2019. (скачать)

То, что в «низком» втором квартале мы получили показатели, практически идентичные с «высоким» первым, говорит о беспрецедентном росте рынка атак за отчетный период. Это хорошо видно, если сравнивать показатели второго квартала 2020 года с данными за аналогичный период 2019-го: общее количество атак выросло более чем втрое, а количество умных атак — более чем в два раза.

Продолжительность атак в среднем не изменилась ни в сравнении с первым кварталом, ни в сравнении с прошлым годом и осталась на уровне примерно 20 минут. Лидируют по длительности умные атаки, которые в среднем продолжались несколько часов. Эта тенденция сохраняется уже давно, так что мы не увидели ничего нового. Однако стоит отметить, что во втором квартале мы наблюдали необычно долгую умную атаку. Это сказалось на максимальной продолжительности DDoS, которая выросла в 4,5 раза по сравнению с прошлым годом. При расчете средних показателей мы исключили эту атаку из выборки.

Продолжительность DDoS-атак, Q1 и Q2 2020, а также Q2 2019. За 100% приняты данные за Q2 2019. (скачать)

Как и в предыдущий отчетный период, во втором квартале атакам чаще всего подвергались образовательные и государственные учреждения. При этом количество атак на образовательный сектор резко уменьшилось со второй половины июня, что можно связать с началом каникул.

Статистика квартала

Результаты квартала

- Первая тройка стран по количеству атак не изменилась: Китай (65,12%), США (20,28%) и специальный административный район Гонконг (6,08%).

- Из десятки вышла Румыния, занявшая 17-е место, а Великобритания, напротив, взлетела с 18-й строчки на 10-ю.

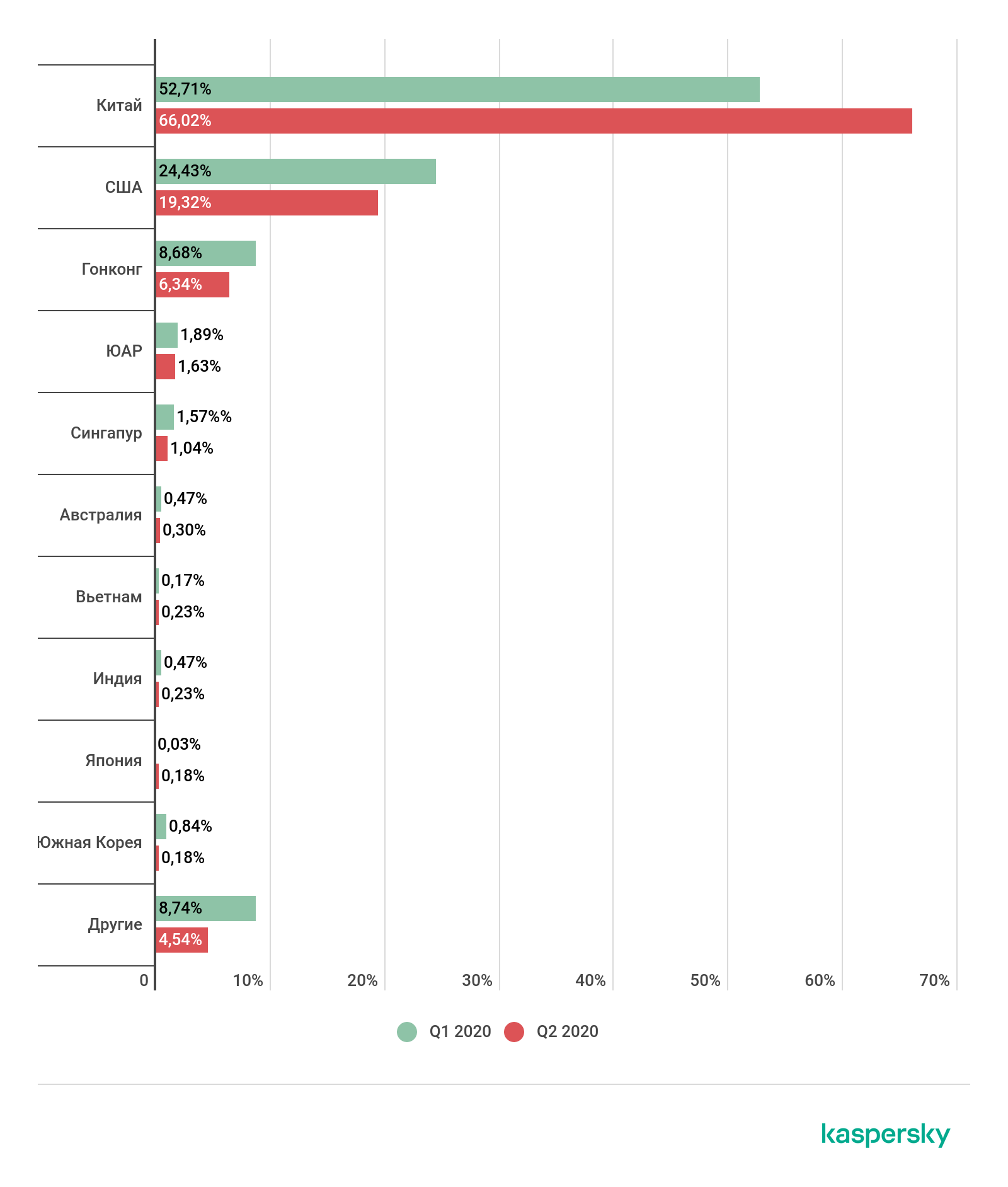

- Первые пять мест как по числу мишеней, так и по числу атак занимают Китай (66,02%), США (19,32%), Гонконг (6,34%), ЮАР (1,63%) и Сингапур (1,04%).

- Наметился перелом в уже ставшем привычным снижении числа атак: в этом квартале их стало немного больше, с пиком в 298 атак 9 апреля.

- Во втором квартале мы наблюдали два провала длиной в несколько дней (с 30 апреля по 6 мая и с 10 по 12 июня), когда число атак не превышало 10–15 в день.

- Активность DDoS-ботнетов возрастала по средам и четвергам и падала по субботам.

- Даже самые долгие атаки продолжались менее девяти суток (215, 214 и 210 часов), что вдвое меньше лидеров предыдущего квартала (около 19 суток).

- SYN-флуд остается основным инструментом DDoS-атак (94,7%), ICMP-атаки составили 4,9%, остальные виды DDoS отошли на задний план.

- Соотношение Windows- и Linux-ботнетов осталось практически без изменений, последние по-прежнему отвечают за абсолютное большинство (94,78%) атак.

География атак

Во втором квартале 2020 года первое место по числу атак с большим отрывом вновь занял Китай (65,12%), второе по-прежнему за США (20,28%), третье досталось Гонконгу (6,08%). При этом если доля первых двух стран с прошлого квартала выросла — на 3,59 и 1,2 п. п. соответственно, то доля Гонконга слегка снизилась — на 1,26 п. п.

Изменений в составе первой десятки тоже не много. В ней мы по-прежнему видим ЮАР (1,28%) и Сингапур (1,14%), обе страны поднялись на одну строку и теперь занимают 4-ю и 5-ю позицию соответственно. Далее идут Индия (0,33%) и Австралия (0,38%), переместившиеся с 9-го на 7-е и с 10-го на 6-е место соответственно. За ними следует Канада (0,24%), слегка сдавшая позиции и спустившаяся на 9-ю строку.

Новичком этого рейтинга стала поднявшаяся с далекой 18-й строчки Великобритания (0,18%, рост на 0,1 п. п.), которая делит 10-е место с Южной Кореей. На седьмой позиции с долей в 0,26% оказались страны Евросоюза, которые по отдельности нечасто становятся мишенью DDoS-атак. А вот Румыния опустилась с 4-го на 17-е место и покинула TOP 10.

Распределение DDoS-атак по странам, Q1 и Q2 2020 г. (скачать)

По традиции географическое распределение уникальных целей во многом повторяет распределение атак. В этом квартале в рейтингах пересекаются 6 стран из 10, причем первая пятерка совпадает полностью: это снова Китай (66,02%), США (19,32%), Гонконг (6,34%), ЮАР (1,63%) и Сингапур (1,04%). При этом рост доли мишеней по сравнению с предыдущим отчетным периодом зарегистрирован только в Китае — на 13,31 п. п., а остальные страны показали незначительный спад.

Шестое место заняла Австралия (0,3%), в прошлом квартале расположившаяся на девятом. Кроме того, в десятку после недолгого отсутствия вернулся Вьетнам: при небольшом росте доли целей на его территории (всего 0,06 п. п.) он разделил седьмую и восьмую позиции с Индией (0,23%), оттеснив Южную Корею, которая теперь делит последние две строки рейтинга с новичком этого квартала, Японией (0,18%).

Распределение уникальных мишеней DDoS-атак по странам, Q1 и Q2 2020 г. (скачать)

Динамика числа DDoS-атак

Обычно второй квартал проходит спокойнее первого, однако нынешний год стал исключением. Долговременная тенденция к снижению числа атак, к сожалению, прервалась, и в этот раз мы наблюдаем рост. Пики пришлись на 9 апреля (298 атак) и 1 апреля (287 атак за день). Также дважды — 13 и 16 мая — число атак превышало пиковое значение за два прошлых квартала. А в начале мая организаторы DDoS, видимо, решили устроить себе каникулы: с 30 апреля по 6 мая число атак ни разу не достигло даже 15 за день, а со 2 по 4 мая их наблюдалось всего по 8–9 штук. Еще один спокойный период пришелся на 10–12 июня — 13, 15 и вновь 13 атак в день соответственно.

В результате мы видим как рекордно высокое, так и рекордно низкое число атак за последние три квартала. Здесь стоит отметить, что самые тихие дни повторяют абсолютный рекорд за историю наблюдений, поставленный в последнем квартале 2019 года, а вот самые активные сильно недотягивают даже до уровня относительно спокойного третьего квартала. При этом среднее число атак выросло по сравнению с прошлым отчетным периодом почти на 30%.

Динамика числа DDoS-атак, Q2 2020 г. (скачать)

Во втором квартале организаторы атак отдавали предпочтение средам (16,53%), а отдыхали от неправедных трудов по субботам (всего 11,65%). Впрочем, разница между «лидером» и «антилидером» невелика, всего 4,88 п. п. По сравнению с прошлым кварталом значительно выросла доля атак по средам (на 5,37 п. п.) и четвергам (на 3,22 п. п.), а сдал позиции понедельник (минус 3,14 п. п.).

Распределение DDoS-атак по дням недели, Q1 и Q2 2020 г. (скачать)

Длительность и типы DDoS-атак

Средняя длительность атак по сравнению с прошлым отчетным периодом немного снизилась за счет увеличения на 4 п. п. доли сверхкоротких атак и уменьшения на 0,1 п. п доли многодневных, но в большей мере из-за отсутствия сверхдлинных атак. Если в первом квартале мы видели атаки, продолжавшиеся до 20 суток, то в этот раз ТОР 3 длились 215, 214 и 210 часов, то есть меньше девяти суток.

Распределение атак по продолжительности при этом практически не изменилось: упомянутый рост на 4 п. п. — самое значимое событие, остальные различия составляют от 0,06 до 1,9 п. п., что приближается к статистической погрешности. Таким образом, на самые короткие атаки (до 4 часов) пришлось 85,97% общего количества DDoS, на атаки длительностью 5–9 часов — 8,87%, до 19 часов — 3,46%, до 49 часов — 1,39% и до 99 часов — 0,11%. Атак от 100 до 139 часов оказалось чуть больше — 0,16%, а самые долгие атаки составили 0,05% общего числа DDoS.

Распределение DDoS-атак по длительности в часах, Q1 и Q2 2020 г. (скачать)

Доля SYN-флуда в этом квартале составила 94,7% (рост на 2,1 п. п.). Второй квартал подряд за лидером следует ICMP-флуд: 4,9%, что на 1,3 п. п. выше, чем в прошлый отчетный период. На TCP-атаки пришлось 0,2% от общего числа нападений, а замыкают рейтинг UDP- и HTTP-атаки (по 0,1%). Доля последних трех групп упала по сравнению с предыдущим кварталом.

Распределение DDoS-атак по типам, Q2 2020 г. (скачать)

Доля Windows-ботнетов сократилась на 0,41 п. п. по сравнению с прошлым кварталом и составила 5,22%. Ботнеты на Linux, таким образом, занимают 94,78% всех зомби-сетей.

Соотношение атак Windows- и Linux-ботнетов, Q1 и Q2 2020 г. (скачать)

Заключение

Второй квартал 2020 года примечателен количеством DDoS-атак: если обычно с апреля по июнь мы наблюдаем затишье, то в этот раз DDoS-активность выросла по сравнению с прошлым отчетным периодом. Скорее всего, это связано с пандемией коронавируса и ограничительными мерами, которые во многих странах продолжались часть квартала или на всем его протяжении. Вынужденное перемещение жизни в интернет увеличило количество возможных мишеней для DDoS. В остальном во втором квартале мало что поменялось: состав TOP 10 по количеству атак и мишеней практически тот же, как и распределение атак по длительности. Заметно упала доля всех видов DDoS, кроме SYN- и ICMP-флуда, однако говорить о какой-либо тенденции в этой связи преждевременно.

Мы ожидаем, что показатели третьего квартала, которые тоже обычно низкие, окажутся примерно на том же уровне, что и во втором, или уменьшатся незначительно. На данный момент у нас нет оснований предполагать иное. Крайне интересно будет наблюдать за атаками в четвертом квартале: конец года и праздничный сезон традиционно богат на DDoS, поэтому если тренд сохранится на том же уровне (тем более, если мы увидим вторую волну эпидемии), вполне возможно, что рынок DDoS значительно вырастет.

DDoS-атаки во втором квартале 2020 года

Георгий

Большое спасибо за информацию

Олег Борисович

интересно