Многие пользователи знают, что социальные сети могут использоваться злоумышленниками для распространения вредоносного ПО или мошеннического контента. Российская сеть ВКонтакте не стала исключением, ведь чем популярнее сеть у пользователей, тем активнее эксплуатируют ее злоумышленники. Всего за неделю при попытках пользователей перейти по ссылкам, размещенным на сайте vkontakte.ru, было зафиксировано около 32 000 срабатываний нашего антивируса.

Все вредоносные объекты, на которые ведут сомнительные ссылки в социальной сети, можно поделить на три основные категории:

- мошеннические сайты;

- зараженные архивы;

- зловреды, модифицирующие файлы hosts;

- интернет-черви.

Ниже представлен ТОP 20 вердиктов нашего антивируса:

| Вердикт | Количество срабатываний |

| Blocked | 29144 |

| Trojan.Win32.Starter.bae | 921 |

| UFO:Blocked | 401 |

| Trojan.Win32.Hosts2.gen | 258 |

| Hoax.HTML.BadJoke.Agent.d | 222 |

| Trojan.BAT.VKhost.be | 186 |

| AdWare.Win32.Eorezo.heur | 174 |

| AdWare.Win32.Shopper.il | 131 |

| Hoax.JS.BadJoke.NoClose.g | 128 |

| Trojan-Downloader.Win32.Adload.bcwh | 114 |

| Trojan.Script.Generic | 97 |

| Trojan.Script.Iframer | 86 |

| Trojan.Win32.Qhost.mdo | 73 |

| Trojan.Win32.Generic | 71 |

| Exploit.Java.CVE-2010-0840.cx | 56 |

| AdWare.Win32.Shopper.jq | 55 |

| Trojan.JS.Spamvkont.a | 47 |

| AdWare.Win32.Shopper.en | 47 |

| AdWare.Win32.Shopper.in | 41 |

| Hoax.Win32.ArchSMS.HEUR | 34 |

На первом месте с большим отрывом располагается вердикт «Blocked». Под таким именем антивирусный модуль детектирует вредоносные или мошеннические сайты. Как правило, на таких сайтах распространяются фальшивые архивы (такие архивы оказываются либо пустыми, либо «поврежденными», либо содержат торрент-файл и т.п.) и архивы, которые помимо легального ПО содержат вредоносную программу. Кроме того, так детектируются сайты, которые активно используются в ходе ставшей традиционной для Рунета мошеннической схемы с использованием платных SMS.

Фрагменты мошеннических сайтов

На втором месте располагается Trojan.Win32.Starter.bae. Этот зловред используется вместе с двумя другими программами: злоумышленники создали инсталлятор, в котором объединили легальную программу «Вконтакте.IM», червь Worm.Win32.VB.cvp и Trojan.Win32.Starter.bae, задача которого – «связать» все компоненты инсталлятора. После запуска инсталлятора пользователь видит на экране окно установщика легальной программы «Вконтакте.IM». А в это время на компьютере в фоновом режиме уже работает червь Worm.Win32.VB.cvp. Эта вредоносная программа на стенах «друзей» пользователя публикует сообщения с вредоносными ссылками на веб-страницы, размещенные на бесплатных доменах «*.tk» и бесплатном хостинге «*.ucoz.*».

Фрагмент червя, содержащий строки, ответственные за публикацию сообщений

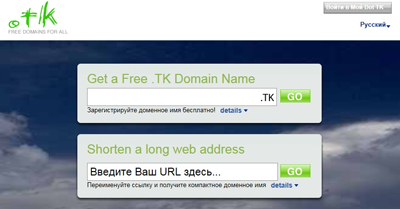

Что любопытно, вредоносные файлы, на которые ведут ссылки в сообщениях, размещенных на доменах «.tk» второго (!) уровня. Как написано на сайте регистратора, рассматриваемая доменная зона относится к островам «Tokelau», расположенным «на юге Тихого океана между Новой Зеландией и Гавайскими островами». Регистратор позволяет бесплатно создавать домены вида «*.tk», что привлекает злоумышленников.

Мошенники охотно эксплуатируют бесплатные домены для распространения зловредов. Но и против таких злоупотреблений ведётся борьба – несколько дней назад Microsoft подала иск в суд и добилась отключения доменной зоны «cz.cc», которая активно использовалась злоумышленниками в том числе для управления ботнетом Kelihos/Hlux (http://blogs.technet.com/b/microsoft_blog/archive/2011/09/27/microsoft-neutralizes-kelihos-botnet-names-defendant-in-case.aspx). До этого Google целиком исключил из своей поисковой выдачи хорошо известные (https://securelist.ru/s-kokosovy-h-ostrovov-v-kamerun/1944/) экспертам по безопасности сайты на «co.cc» и «co.tv». Что касается домена «.tk», то «Лаборатория Касперского» активно работает с регистратором для того, чтобы оперативно деактивировать вредоносные веб-сайты.

Третий по популярности тип детектируемых объектов – модифицированные hosts-файлы. Все они детектируются нами под общим вердиктом – Trojan.Win32.Hosts2.gen. Файлы hosts используется для преобразования символьных имён доменов (например, kaspersky.ru) в соответствующие им IP-адреса (192.168.23.23) и наоборот. Злоумышленники изменяют файлы hosts таким образом, что пользователи зараженных машин, набирая адреса некоторых легальных сайтов, попадают на поддельные сайты злоумышленников. Распространяются модифицированные hosts-файлы вместе с вредоносными программами, задача которых – заменить на зараженном компьютере «хороший» hosts-файл вредоносным.

Размещаются такие зловреды, как правило, на русских или бесплатных доменах. Отметим, что они не маскируются под легальное ПО. По-видимому, злоумышленники пытаются заинтересовать потенциальную жертву интригующими названиями файлов. На прошлой неделе файлы назывались «photo.exe».

Примеры вредоносных ссылок:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 |

http://***.tk/Photos.exe http://***.ru/photo1721.exe http://***.ru/file/file3311.exe http://***.ru/photo3345.exe http://***.ru/photo.exe http://***.ru/photo.exe http://***.ru/photo1780.exe http://***.tk/photo.exe http://***.ru/photo.exe http://***.ru/photo3329.exe http://***.ru/photo30170.exe http://***.tk/photo20108.exe http://***.ru/photo.exe http://***.ru/photo55789.exe http://***.com/picts/Fotos.exe http://***.ru/photo.exe |

Мы также проанализировали адреса страниц соцсети ВКонтакте, с которых было выполнено больше всего переходов по вредоносным ссылкам. Какие же страницы представляют наибольшую опасность? С помощью двух разных алгоритмов было получено два рейтинга названий страниц, извлеченных из вредоносных ссылок:

| Страница перехода | Кол-во срабатываний | Страница перехода | Кол-во срабатываний |

| visitosroficial | 243 | Feed | 453 |

| apps | 232 | club7855802 | 222 |

| 111 | Apps | 143 | |

| visitors4u | 94 | club5513997 | 122 |

| feed | 77 | club8871774 | 99 |

| api_wrapper2_0.swf | 45 | 97 | |

| away.php | 33 | club30465221 | 59 |

| widget_comments.php | 21 | club30598345 | 55 |

| edit | 9 | Swf | 45 |

| app2378233_25217249 | 9 | club4431488 | 40 |

| app2415533_96769196 | 7 | Friends | 28 |

| video | 7 | lovi_v_kontakte | 25 |

| friends | 6 | Im | 20 |

| app2378233_111160846 | 5 | Tntvideo | 20 |

| app2415533_103498571 | 5 | club3107733 | 18 |

| app2378233_130256002 | 5 | club30589398 | 18 |

| search | 5 | app2482112 | 17 |

| app2415533_71568665 | 4 | kto_gosti | 16 |

| app2378233_145032906 | 4 | app2621088 | 10 |

| app2378233_18508914 | 4 | Audio | 9 |

| app2378233_29138072 | 4 | ygarnaya_kachalka | 7 |

| app2378233_127403325 | 4 | app2481887 | 6 |

| app2415533_71283709 | 4 | club11864610 | 5 |

| app2415533_88857188 | 4 | jimm2011 | 5 |

| app2415533_67085119 | 4 | app2469782 | 5 |

| app2415533_44213265 | 4 | event28997794 | 5 |

| app2415533_136666387 | 4 | Yourpair | 5 |

| app2415533_109710105 | 3 | topic-20659249_25379642 | 4 |

| app2476397 | 3 | Fave | 4 |

Ниже приведено соответствие названий некоторых страниц их назначению в соцсети:

| Страница перехода | Назначение в сети |

| Feed | Лента новостей |

| Apps | Страница установки приложений |

| Страница личных сообщений | |

| Im | Страница обмена мгновенными сообщениями |

| Away | Страница предупреждения о переходе на внешний ресурс |

| Search | Страница поиска |

| App*_* | Страница работающего приложения |

| Club* | Страница группы |

Страница «feed» находится на высоких позициях в обоих рейтингах и соответствует ленте новостей. Это говорит о том, что пользователи довольно часто переходят по ссылкам из статусов своих друзей. Достаточно высоко в рейтингах расположена страница «mail» — следовательно, пользователи часто «ловят» вредоносные ссылки в личных сообщениях. В первом рейтинге большую часть составляют страницы приложений, во втором — страницы групп. Причём по названиям некоторых приложений можно предположить, что они используются в мошеннических схемах: kto_gosti, visitors4u, visitosroficial и т.д. Большинство групп и приложений, попавших в эти списки, уже заблокированы администрацией ВКонтакте.

Таким образом, в соцсети ВКонтакте злоумышленники, как правило, размещают вредоносные ссылки на страницах:

- личных сообщений;

- приложений;

- групп.

Кроме того, опасные ссылки можно встретить в статусах.

Как уберечься от заразы? Вам поможет внимательность, здравый смысл и хороший антивирус. 🙂

Что таит ВКонтакте?