Мы часто берём с собой в поездки множество «умных» девайсов, с помощью которых можно фиксировать прекрасные моменты, например красивый вид города, в котором находимся, сообщать друзьям, в какой точке вы сейчас находитесь, или просто делиться новостями, опубликовав их сразу в twitter или Facebook. Во всех этих случаях, и особенно при обмене данными, поиске информации о ресторанах, ценах на гостиницы или просто маршрутах передвижения, нужно интернет-соединение. К сожалению, тарифы на интернет-соединение с телефона в роуминге обычно весьма недешевы, поэтому многие путешественники предпочитают пользоваться бесплатными точками доступа Wi-Fi, активно ищут места, где таковые есть, и пользуются ими, не задумываясь о безопасности. Однако же такой подход на поверку оказывается очень рискованным: все данные, которые вы отправляете и принимаете через открытые Wi-Fi сети, при определенных технических условиях могут быть перехвачены, а все ваши пароли, PIN-коды и другие секретные данные могут попасть в руки киберпреступников. Некоторые кибепреступники специально устанавливают поддельные точки доступа с особыми настройками, в которых весь трафик, включая трафик с серверов, проходит через хост-посредник, который перехватывает и читает весь шифрованный трафик. Риск попадания ваших личных данных в руки мошенников очень высок, и в таком случае вы можете столкнуться с очень серьезными последствиями – речь идёт о потере всех ваших материальных средств, что всегда неприятно, а тем более во время поездки.

Учитывая все эти соображения, мы провели «полевое» исследование Wi-Fi –сетей в Сан-Паулу: мы проехали более 100 км и проанализировали более пяти тысяч точек доступа в городе. Анализу подверглись места, наиболее посещаемые туристами: парки, торговые центры, аэропорты и другие общественные места, куда любят заглядывать все туристы. Итак, насколько безопасны или небезопасны Wi-Fi сети в городе? Давайте посмотрим вместе.

Анализ Wi-Fi сетей в Сан-Паулу

Исследование проводилось в середине мая 2014 г. Мы обнаружили в городе более пяти тысяч различных точек доступа, некоторые из них очевидным образом никак не защищены. Однако давайте рассмотрим детали, и затем вы можете сами принять решение, что делать во время поездки в Бразилию, чтобы не потерять ваши пароли и другие важные данные.

SSID

SSID – это имя, которое имеет точка доступа для подключения к ней. Некоторые владельцы оставляют имя точки доступа, установленное по умолчанию, другие назначают новое, измененное имя, и лишь немногие назначают совершенно новое имя, отключив широковещательную трансляцию SSID.

Как видно из диаграммы, лишь 6% всех точек доступа Wi-Fi являются скрытыми. В то же время, в 5% доступных беспроводных сетей используются SSID-настройки, установленные по умолчанию, а это значит, что атакующая сторона может легко определить производителя устройства, а затем найти актуальную уязвимость, при помощи которой можно получить полные права администратора точки доступа. Оставлять SSID-настройки по умолчанию – плохая практика: безопасность не становится лучше, и облегчается задача киберпреступников. В таком случае, каковы же самые правильные действия? Определить SSID, а потом выставить такие настройки, чтобы имя осталось скрытым и не транслировалось. К сожалению, такого подхода придерживается очень немногое число организаций во всём мире.

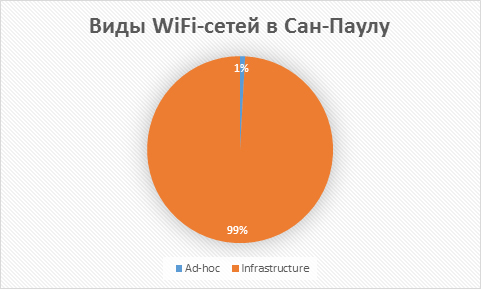

Виды Wi-Fi сетей

Большинство точек доступа, обнаруженных нами в Сан-Паулу, являются управляемыми. И лишь 1% — это беспроводные самоорганизующиеся сети:

Что это означает? Когда вы подключаетесь к точке доступа, которая является частью динамической сети, весь ваш входящий и исходящий трафик проходит через хост или компьютер, которым может управлять человек, имеющий не самые лучшие намерения. Другими словами, ваши данные проходят через руки неизвестных людей, и они могут с ними ничего не делать, а могут перехватить их и воспользоваться ими. Если вы не хотите терять свои данные, такие сети лучше не использовать.

Безопасность Wi-Fi сетей в Сан-Паулу

Проанализировав более пяти тысяч различных точек доступа, мы обнаружили, что не менее 53% из них имеют WPA2-аутентификацию, и это хорошо. Однако вызывает тревогу тот факт, что 26% всех сетей являются полностью открытыми и никак не шифруются. Такие открытые сети часто являются самыми популярными, поскольку предлагают бесплатный интернет. Подсоединение к такой сети сопровождается большим риском. Ваши данные пересылаются открытым текстом, если только сервер, к которому вы подключились, не поддерживает SSL-шифрование. Если вы рассуждаете так: «Ну ладно, я в безопасности, поскольку все веб-сайты, которые я посещаю, имеют SSL-шифрование», — то вы можете заблуждаться. Дело в том, что не все веб-сайты имеют полное SSL-шифрование, – некоторые сайты используют его только в процессе аутентификации, пока на сервер пересылаются ваш логин и пароль, а затем все данные пересылаются в открытом виде. Что это означает? Предположим, вы заходите в свою электронную почту. Сервер устанавливает SSL-соединение и в безопасном режиме пересылает ваш логин и пароль. Зайдя в почтовый ящик, вы, допустим, пишете письмо и отправляете его – и эти данные пересылаются уже в нешифрованном виде, так что киберпреступник, подключенный к той же Wi-Fi сети, может их перехватить и прочитать ваше сообщение так же, как и вы на экране собственного устройства. Теперь представьте себе, что в письме вы сообщаете конфиденциальную информацию – в какой гостинице остановились, паспортные данные, счета и т.д. – вся эта информация попадёт прямо в руки киберпреступника, который подключен к той же Wi-Fi сети и просматривает трафик.

Вот другой сценарий атаки. Киберпреступник, подключенный к Wi-Fi сети, проводит атаку типа man-in-the-middle, в результате чего при попытке любого пользователя в этой сети открыть электронную почту, зайти в соцсеть, онлайн-банкинг или на любой другой веб-сайт, возникает всплывающее окно «неправильный SSL-сертификат»). Большинство пользователей не обращают внимания на такие сообщения и продолжают работу, приняв новый, вредоносный сертификат, используемый киберпреступником чтобы зашифровать ваш трафик и затем расшифровать его – ровно посередине между вашим конечным устройством и сервером, к которому вы подключаетесь. Киберпреступники предпочитают действовать через открытые Wi-Fi сети, так что будьте бдительны и не нажимайте на какие-либо всплывающие сообщения; читайте предупреждающие сообщения и затем принимайте решение, особенно в отношении сертификатов. Если заметите, что что-то идёт не так, происходят непривычные вещи, то перестаньте использовать текущее соединение.

Wi-Fi сети, защищенные с помощью WPA, имеют свои проблемы с безопасностью. Вы можете полагать, что этой защиты достаточно, но на сегодняшний день WPA – это слабая система защиты, её можно сломать за несколько минут или несколько часов. И такие сети также следует рассматривать как потенциально небезопасные, и лучше ими не пользоваться.

Производители Wi-Fi оборудования, используемого в Сан-Паулу

По нашей статистике, самым популярным в Сан-Паулу производителем Wi-Fi оборудования на сегодняшний день является CISCO, на втором месте D-Link.

У большинства производителей точек доступа, настройки безопасности (и особенно обновление прошивок) устанавливаются «по требованию» – таким образом, что зависят от целенаправленных действий пользователя. Это означает, что даже если существует известная уязвимость, при помощи которой атакующая сторона может удаленно получить полный доступ к устройству с правами администратора, то такая уязвимость не может быть устранена автоматически. Нужно, чтобы пользователь – хозяин точки доступа — зашёл на сайт производителя, скачал обновленное встроенное программное обеспечение, затем подключил свое устройство Ethernet-кабелем к модему и загрузил новую прошивку.

Для владельцев Wi-Fi сетевых устройств этот процесс в целом весьма сложен – они зачастую даже не знают, как проверить устройство на наличие уязвимостей. Таким образом, многие точки доступа не получают обновлений безопасности и остаются уязвимыми к удаленным атакам. Атакующие могут получить полный доступ к устройству и сменить настройки ISP DNS на вредоносные так, что для всех пользователей, подсоединенных к данной точке доступа, весь интернет-трафик будет идти через вредоносные DNS-сервера; пользователей будут перенаправлять на фальшивые сайты онлайн-банкинга или платежных систем. Это пугающая и очень неприятная технология, потому что жертвами легко могут стать (и потерять деньги) даже пользователи, опытные в делах интернет-безопасности. Фишинговая атака происходит на уровне DNS: конечное устройство делает DNS-запрос, а в ответ получает ссылку на вредоносный сервер.

Рекомендации

Одно из обязательных правил при работе в любой Wi-Fi сети – это всегда подключаться через VPN-соединение. Если у вас нет ни одного VPN-соединения, обязательно заведите себе и установите на всех своих устройствах – на смартфоне, планшете, ноутбуке и т.д. Иногда вы можете наткнуться на Wi-Fi сети, где ваше VPN-соединение будет блокироваться. Это своеобразное предупреждение – «желтый флаг»: по возможности перестаньте использовать эту сеть. Если альтернативы нет, то, пожалуй, лучше всего подсоединяться к интернету через браузер TOR, выставив на вашем устройстве свои собственные настройки DNSCrypt.

Если вы являетесь владельцем точки доступа Wi-Fi, то убедитесь в том, что на ней установлена последняя версия прошивки. Не оставляйте настройки «по умолчанию» от производителя – измените их, задайте новые надежные пароли, чтобы их нельзя было легко взломать. Проверьте, какое шифрование настроено на вашей точке доступа. Если это WPA или WEP, смените на WPA2 с настройками AES. Запретите широковещательную трансляцию SSID. Убедитесь, что сетевой пароль сложен и надежен.

Помните: лишь одна ошибка может привести к утечке важных данных. Лучше потратьте время, но не приносите в жертву безопасность. Если рядом нет по-настоящему безопасной сети, не отчаивайтесь, повремените немного и найдите сеть, по-настоящему безопасную для работы.

Поддельные зарядные устройства

Печально, когда на вашем мобильном устройстве кончается зарядка, а день только начался. Особенно, если смартфон вам нужен, чтобы просматривать карты, маршруты и справочную информацию. В подобных ситуациях люди часто используют любое подвернувшееся под руку зарядное устройство и в любом месте, пусть даже на несколько минут.

Современные смартфоны и планшеты – это высокотехнологичные устройства с большими красивыми экранами, использующие LTE-соединения или обычный Wi-Fi, и, соответственно, они тратят много энергии. Особенно быстро батарея разряжается, если она не новая.

Вот почему многие путешественники ищут любую возможность зарядить свое мобильное устройство хоть где-нибудь, пусть даже на автобусной остановке, в зале ожидания или в любом общественном месте. При этом они забывают об одном очень важном обстоятельстве: нельзя быть уверенным, что зарядное устройство, которое они готовы использовать, безопасно и невредоносно.

Что же это такое – вредоносное зарядное устройство? Оно вполне способно зарядить ваше устройство, но при это оно ещё незаметно скопирует информацию с вашего смартфона, когда зарядка происходит через порт USB. А в некоторых случаях такое место зарядки может ещё и установить вредоносное ПО на ваш смартфон, чтобы отслеживать, где вы находитесь, и будет это делать даже когда вы уедете; он также может скопировать ваши заметки, список контактов, фотографии, SMS-сообщения (и сообщения других систем обмена сообщениями), журналы звонков, пароли, сохраненные на устройстве, и даже cookie-файлы браузера.

Рекомендации

Никогда не используйте подозрительные зарядные устройства; пользуйтесь зарядками только в надёжных местах. Используйте заряд вашей батареи экономно; по возможности носите с собой запасной заряженный аккумулятор. Если у вас iOS-устройства, то для них существуют футляры со встроенным аккумулятором – это может быть хорошим решением.

Постарайтесь оптимизировать использование заряда аккумулятора. Для этого вы можете остановить ненужные процессы, запущенные на мобильном устройстве. Когда вы находитесь вне зоны покрытия сети, переключайте устройство в автономный режим. Можно также использовать беззвучный режим, отключать вибрацию и другие функции, которые потребляют ресурсы телефона, — такие как анимированные заставки.

Следите за мной в Твитере: @dimitribest

ЧМ 2014 в Бразилии: Wi-Fi сети и поддельные зарядные устройства

Меченосец

Скорее всего, к открытым (незащищённым) точкам доступа причислены и те, где используется WEP. Дерьмецо это, если честно — я одну такую точку «расколол» за 2 минуты и спокойно подцепил планшет к каналу. Правда, я же не кусок хулигана, вот и не стал вандализировать точку, меняя там настройки по своему злопакостному желанию=)