Введение

В 2008 году мы констатировали появление вредоносной программы Backdoor.Win32.Sinowal и расценивали ее как технологически крайне опасную.

Такая оценка была дана вследствие того, что авторы программы использовали самые продвинутые на тот момент технологии написания вирусов, включая основные:

- ‘Индивидуальное’ заражение пользователей взломанных сайтов с помощью большого количества разных уязвимостей, включая некоторые из разряда ‘0-day’.

- Использование передовых rootkit-технологий и методов загрузочных вирусов для заражения MBR компьютера пользователя. Методы заражения загрузочных секторов дисков были очень популярны на заре компьютерных вирусов; сейчас произошло возрождение старой технологии, но уже на новом уровне. Проблема усугубляется тем, что многие недавно появившиеся антивирусные средства защиты просто не умеют проверять MBR, так как считалось, что данная угроза уже давно не актуальна.

- Использование технологии постоянной миграции серверов управления и заражения (изменение их IP-адреса и доменного имени). Зараженные компьютеры использовали специальный алгоритм создания доменного имени для поиска своих управляющих центров. Впоследствии аналогичная технология была использована во вредоносных программах семейства Kido (Conficker).

Эти вредоносные методы и технологии за год стали ‘классическими’ и теперь используются во многих самых разнообразных вредоносных программах. Разработчики самого буткита тем временем не остановились на достигнутом и пошли дальше в создании, реализации и продвижении своих технологий.

Таким образом, на сегодняшний день буткит является самой продвинутой вредоносной программой: скрытой и не обнаруживаемой большинством современных антивирусных программ.

В конце марта 2009 года эксперты ‘Лаборатории Касперского’ обнаружили распространение в интернете новой модификации буткита. Результаты анализа его работы и способа распространения представлены в данной статье.

Текущее состояние

Анализируя развитие буткита, можно отметить следующие самые значительные изменения:

- Способ распространения

- Руткит-технологии

- Доступ к генерируемому имени сайта для загрузки эксплойта:

- Скрипты для создания и загрузки эксплойтов:

- Самые опасные и актуальные эксплойты:

На текущий момент буткит распространяется через взломанные сайты, порноресурсы и сайты, с которых можно загрузить пиратское ПО. Практически все серверы, участвующие в процессе заражения пользователей, имеют очевидный ‘русскоязычный’ след: работают в рамках так называемых ‘партнерских программ’ — схем взаимодействия между владельцами сайтов и авторами вредоносных программ. Такие ‘партнерки’ крайне популярны в российском и украинском киберпреступном мире.

При этом к относительно новым технологиям можно отнести механизм создания доменного имени сайта, с которого будут распространятся эксплойты.

При посещении пользователем зараженной страницы, у него на компьютере начинает выполняться специальный скрипт, который на основании текущей даты, установленной на компьютере, генерирует имя сайта, на который необходимо перенаправить пользователя для получения ‘персонального’ эксплойта.

Расшифрованная часть скрипта для генерации доменного имени сайта с эксплойтами.

Такая технология делает практически невозможным использование классического метода списков запрещенных для блокирования доступа к сайтам с эксплойтами. Однако у исследователей есть возможность, проанализировав алгоритм создания имен, узнать, какие из них будут использованы, и заблокировать их.

Cкрипт, который встроен в зараженные веб-страницы, помимо создания доменного имени в зависимости от текущей даты, создает еще и cookies со сроком действия 7 дней. Это сделано для блокирования повторного открытия в браузере страницы с Neosploit в случае если пользователь еще и еще раз будет посещать зараженную веб-страницу. Скрипт проверяет наличие cookies и, если cookies присутствует и срок его действия не истек, не создает доменное имя, и пользователь не перенаправляется на Neosploit.

Буткит, как и прежде, использует способ, основанный на заражении MBR, для того, чтобы загрузить свой драйвер во время старта операционной системы. Драйвер используется, чтобы не дать обнаружить и вылечить зараженную загрузочную запись. Первые версии использовали перехват IRP-процедур объекта DriverDisk, однако технологии борьбы с вредоносными программами развиваются, и вирусописателям пришлось существенно изменить алгоритм работы. Текущий вариант руткита использует более продвинутую технологию сокрытия своего присутствия в системе, по-сравнению с предыдущей версией. На текущий момент ни один из известных руткитов не использует описанные ниже методы.

При старте вредоносного драйвера происходит проверка на наличие активного отладчика. Если он есть, руткит не скрывает зараженный MBR и ничем не выдает своего присутствия в системе.

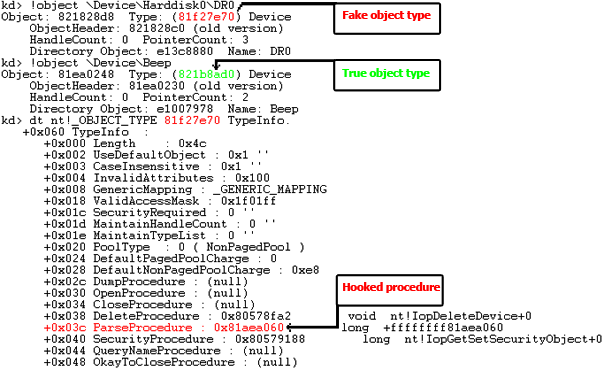

Чтобы стать практически невидимым, руткит подменяет у нужного устройства указатель на его тип. Данный тип — это определенная структура, в которой вредоносный драйвер подменяет указатель на функцию (ParseProcedure).

Установление перехватчика вызова функции для подмены MBR

В случае открытия антивирусной программой физического диска для низкоуровнего доступа, произойдет вызов перехваченной функции. В ней в свою очередь произойдет перехват IRP-процедуры драйвера более низкого уровня, нежели DriverDisk и функции, которая вызовется при закрытии ранее открытого диска. Как только диск закроется, все перехваты вернутся в изначальное состояние.

Низкоуровневый драйвер atapi зараженной системы

Отдельного внимания заслуживает код драйвера, который претерпел существенные изменения за это время. Большинство ключевых функций, устанавливающих перехваты системных функций ОС или являющихся перехватами, морфированы, что заметно усложняет процедуру анализа вредоносного кода.

Пример шифрованной функции перехвата

Методы защиты

Несмотря на то что ряд антивирусных компаний также обнаружил данный вариант буткита и реализовал некоторые средства детектирования его, ‘Лаборатория Касперского’ — единственная на сегодняшний день компания, обеспечивающая надежную защиту своих пользователей от буткита на всех этапах его работы.

При посещении зараженной страницы Kaspersky Internet Security блокирует:

Наиболее сложная и самая важная часть Kaspersky Internet Security — детектирование активного буткита и лечение зараженного компьютера.

Первая версия Sinowal появилась в начале 2008 года, но даже к октябрю 2008-го ее детектирование и лечение было реализовано только в четырех антивирусах из 15 наиболее популярных ! (ссылка: www.anti-malware.ru/malware_treatment_test_2008).

Вариант 2009 года, к сожалению, остается столь же серьезной проблемой. В нашем антивирусе она уже решена:

После обнаружения угрозы антивирус способен обойти все установленные руткитом перехватчики и вылечить зараженный MBR:

Защита на всех этапах работы буткита (от посещения зараженного сайта и до лечения активного заражения) очень важна, так как отсутствие обнаружения хотя бы на одном этапе, дает злоумышленникам возможность не заниматься обходом всех остальных методов защиты, а используя эту брешь , заразить компьютер, в результате чего вредоносная программа останется невидимой в течение долгого времени.

Сравнивая показатели обнаружения продуктов других компаний, можно с уверенностью сказать, что при очередном изменении злоумышленниками алгоритма создания имени домена (которое в этом году производилось авторами уже четыре раза) и методов упаковки эксплойтов с телом буткита (которое производится регулярно), ни одна из популярных антивирусных программ не сможет остановить проникновение буткита на компьютер и после этого вылечить зараженную систему.

| DrWeb SS 5.0 | NIS 2009 | McAfee TP 2009 | KIS 2009 | |

| Scripts (compromised websites) |

— | — | — | + |

| URLs (malicious domains with Neosploit) |

+ | — | — | + |

| Exploits (Neospoit Toolkit) | — | + | — | + |

| Binary | + | + | + | + |

| Installation | — | + | — | + |

| Active infection (detection/desinfection) |

+/+ | -/- | +/+ | +/+ |

Таблица 1. Обнаружение и блокирование буткита популярными антивирусными средствами

на разных этапах его работы (‘+’ — действие обнаружено, ‘-‘ — действие пропущено; составлена по данным специального тестирования Anti-Malware.ru на момент подготовки статьи)

Заключение

Буткит до сих пор является самой опасной и быстро развивающейся вредоносной программой. Именно из нее (и для ее распространения) появлялись самые интересные технологии написания вирусов последнего времени.

Антивирусным компаниям необходимо внимательно следить за всеми изменениями и технологиями, вводимыми авторами буткита, так как эти технологии в скором времени будут широко пускаться в ход многими вирусописателями.

Еще более важным является необходимость улучшения существующих антивирусных продуктов и технологий, способных эффективно противодействовать не только попыткам заражения компьютеров, но и обнаруживать сложнейшие угрозы, действующие в операционной системе на беспрецедентно низком уровне.

Буткит 2009