В прошлые выходные мы могли наблюдать три атаки бразильских киберпреступников на Twitter, все они преследовали одну и ту же цель: распространение вредоносных банковских программ, направленных на бразильских пользователей, с использованием прямых сообщений и украденных учетных записей.

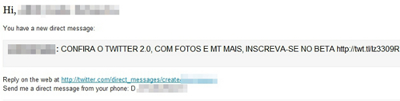

Это можно считать новинкой для Бразилии, в особенности потому, что около 90% всех вредоносных программ в этой стране распространяются по электронной почте с использованием спам-технологий и различных уловок социальной инженерии. В данном же случае вредоносная схема начинает действовать тогда, когда пользователь получает прямое сообщение от другого пользователя:

«Фотографии и многое другое на Twitter 2.0, подпишитесь сейчас в Beta»

Прямое сообщение автоматически приходит от пользователя, чей аккаунт или пароль был украден. Такие уведомления о прямых сообщениях используют сервис twt.tl, сокращенную URL-ссылку сети Twitter. Во вредоносной схеме используются многочисленные переадресации, которые в результате приводят на сайт.com, где находится исполняемый файл, банковский троянец:

При запуске вирус создает в папке C:WindowsHASH файл hash.dll и регистрирует BHO-модуль в браузере с произвольным CLSID. Эта DLL характеризуется очень низкой скоростью детектирования. После активации банкер отслеживает все соединения, устанавливаемые пользователем, и крадет регистрационные данные онлайн-сервисов бразильских банков.

Что еще более интересно в этой атаке — это ее стремительное распространение. Менее чем за час более 2000 пользователей перешли по вредоносной ссылке, пересылаемой в сообщении, и почти все они были из Бразилии:

Данный вирус детектируется «Лабораторией Касперского» как Trojan-Downloader.Win32.Homa.cgc.

Бразильский Twitter — неожиданный всплеск банковских троянцев