Семь лет назад – в 2009 году – мы столкнулись с совершенно новым видом атак на банки. Вместо того чтобы заражать компьютеры тысяч пользователей по всему миру, киберпреступники сосредоточились непосредственно на банкоматах – заражали их вредоносной программой под названием Skimer. И вот, по прошествии семи лет, Глобальный исследовательский центр «Лаборатории Касперского» (Global Research and Analysis Team, GREAT) и Отдел тестирования на проникновения (Penetration Testing Team) занимались расследованием одного инцидента. В процессе расследования была обнаружена новая, усовершенствованная версия Skimer.

Заражает, как вирусы

Киберпреступники зачастую маскируют свое вредоносное ПО с помощью программ-упаковщиков, чтобы усложнить его анализ. Преступники, стоящие за Skimer, также применили этот прием. Они использовали легально продаваемый упаковщик Themida, которым упакован и инфектор, и дроппер.

После запуска вредоносная программа проверяет файловую систему. Если это FAT32, она помещает файл netmgr.dll в папку C:WindowsSystem32. Если используется файловая система NTFS, тот же файл помещается в поток NTFS, соответствующий исполняемому файлу службы XFS. Вероятнее всего, файл помещается в файловый поток NTFS для того, чтобы затруднить криминалистический анализ.

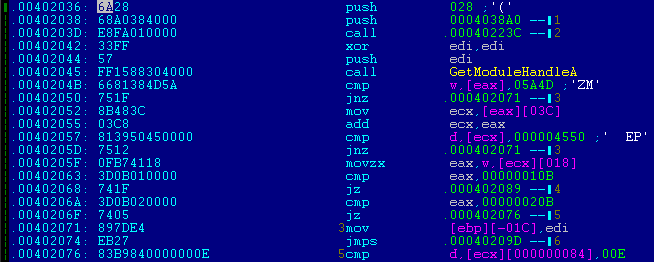

После успешной установки образец изменяет точку входа исполняемого файла службы XFS (SpiService.exe), чтобы добавить вызов (LoadLibrary) установленного им в системе файла netmgr.dll. Этот файл также защищается упаковщиком Themida.

Точка входа SpiService.exe до заражения

Точка входа SpiService.exe после заражения

После успешной установки банкомат перезагружается. Вредоносная библиотека загружается в адресное пространство SpiService.exe благодаря новому вызову LoadLibrary, что дает ей полный доступ к XFS.

Функциональность

В отличие от Tyupkin, где использовался «волшебный» код, и вредоносное ПО было активно только в определенное время, Skimer «пробуждается» только в том случае, если в банкомат вставлена «волшебная» карта (с определенными данными на дорожке 2 (Track 2), см. индикаторы заражения в конце постинга).

После того как «волшебная» карта вставлена, вредоносное ПО готово к взаимодействию с двумя различными типами карт, у каждого из которых свои функции:

- Тип карт 1 – запрос команд через интерфейс

- Тип карт 2 – выполнение команды, жестко закодированной на дорожке 2

После возврата карты пользователю выдается форма с предложением в течение 60 секунд ввести сессионный ключ. Затем, после аутентификации пользователя, вредоносная программа готова принимать коды, определяющие ее дальнейшую активность (всего используется 21 код). Коды вводятся с цифровой панели банкомата, предназначенной для ввода PIN-кода.

Ниже приведен список важнейших функций:

- Показать подробную информацию об установке вредоносной программы;

- Выдать денежные средства – 40 купюр из указанной кассеты;

- Начать сбор данных вставляемых карт;

- Распечатать собранные данные о картах;

- Выполнить самоудаление;

- Включить режим отладки;

- Выполнить обновление (обновленный вредоносный код записан на карту).

В процессе своего функционирования вредоносная программа также создает следующие файлы или файловые потоки NTFS (в зависимости от файловой системы). Эти файлы используются вредоносной программой на разных этапах ее функционирования, в т.ч. при записи конфигурации, записи данных считанных с карт и ведении журнала активности:

| C:WindowsTempattrib1 | данные карт, собранные из сетевого трафика или со считывателя карт; |

| C:WindowsTempattrib4 | данные журналов различных API, отвечающих за обмен информацией с клавиатурой (по сути, это журнал таких данных, как вводимые PIN-коды); |

| C:WindowsTempmk32 | то же, что attrib4; |

| C:WindowsTemp:attrib1 | htfs поток, с аналогичным содержимым файла attrib1; |

| C:WindowsTemp:attrib4 | htfs поток, с аналогичным содержимым файла attrib4; |

| C:WindowsTemp:mk32 | htfs поток, с аналогичным содержимым файла mk32; |

| C:WindowsTemp:opt | журнал активности денежного мула. |

Главное окно

В следующем видео подробно отражен сценарий взаимодействия денежных мулов с зараженным банкоматом (как описано выше).

https://www.youtube.com/watch?v=hOcFy02c7x0&w=560&h=315

Выводы

В ходе недавних расследований, которые наша команда проводила в связи с инцидентами, связанными со взломом банкоматов, мы обнаружили атаки Tyupkin, Carbanak, а также атаки с применением «черного ящика». Эволюция Backdoor.Win32.Skimer показывает, что злоумышленники заинтересованы в развитии этих вредоносных семейств, поскольку банкоматы – очень удобный для киберпреступников механизм вывода денежных средств.

В данном случае важной деталью являются жестко закодированные на дорожке 2 данные: для активации вредоносной программы карта с этими данными должна быть вставлена в банкомат. В качестве превентивной меры банки могут осуществлять поиск соответствующих номеров карт в своих процессинговых системах и обнаруживать потенциально зараженные банкоматы или денежных мулов, а также блокировать попытки активировать вредоносное ПО.

Мы также рекомендуем регулярно проводить антивирусную проверку, применять технологии списков разрешенных, эффективную политику контроля устройств, полнодисковое шифрование и парольную защиту системы BIOS банкоматов, разрешать загрузку только с жесткого диска, а также изолировать сеть банкоматов от всех остальных внутренних банковских сетей.

На данный момент «Лаборатория Касперского» выявила 49 вариантов этой вредоносной программы, причем 37 вариантов предназначено для банкоматов одного производителя. Последняя по времени версия зловреда обнаружена в начале мая 2016 года.

Все описанные образцы детектируются продуктами «Лаборатории Касперского» как Backdoor.Win32.Skimer. Измененные вредоносной программой файлы SpiService.exe детектируются как Trojan.Win32.Patched.rb.

Расследование еще продолжается. Мы уже передали полную версию отчета различным правоохранительным органам, компьютерным группам реагирования на чрезвычайные ситуации (CERT), финансовым организациям и клиентам сервиса «Лаборатории Касперского» по предоставлению сведений об угрозах (Kaspersky Lab Threat Intelligence-Service). За более подробной информацией вы можете обратиться по адресу intelreports@kaspersky.com.

Приложение I. Индикаторы заражения

Хэши

F19B2E94DDFCC7BCEE9C2065EBEAA66C

3c434d7b73be228dfa4fb3f9367910d3

a67d3a0974f0941f1860cb81ebc4c37c

D0431E71EBE8A09F02BB858A0B9B80380

35484d750f13e763eae758a5f243133

e563e3113918a59745e98e2a425b4e81

a7441033925c390ddfc360b545750ff4

Имена файлов

C:WindowsTempattrib1

C:WindowsTempattrib4

C:WindowsTempmk32

C:WindowsTemp:attrib1

C:WindowsTemp:attrib4

C:WindowsTemp:mk32

C:WindowsTemp:opt

C:WindowsSystem32netmgr.dll

Данные дорожки 2

******446987512*=********************

******548965875*=********************

******487470138*=********************

******487470139*=********************

******000000000*=********************

******602207482*=********************

******518134828*=********************

******650680551*=********************

******466513969*=********************

Инфектор для банкоматов

Александр

>C:\Windows\Temp:mk32 файл, аналогичный mk32;

Улыбнуло )