Долгое время считалось, что китайская киберпреступная группировка Winnti атакует только компании, занимающиеся компьютерными играми. Однако c недавних пор стала поступать информация, свидетельствующая о том, что спектр их мишеней стал шире и больше не ограничивается индустрией развлечений. В действительности, мы постоянно отслеживаем образцы вредоносного ПО Winnti, но до недавнего времени нам не удавалось найти ни одного образца, про который можно было бы с уверенностью сказать, что он нацелен на компании не игровой индустрии, а какой-то другой отрасли. Кроме того, как вендор защитных решений, мы не можем отслеживать атаки на каждую компанию в мире (по крайней мере, пока), и в поле зрения Kaspersky Security Network (KSN) до сих пор не попадали атаки, нацеленные не на игровые компании. Иногда среди мишеней атак оказывались телекоммуникационные компании или крупные холдинги, но всегда, по крайней мере одно из их подразделений было так или иначе связано с производством или распространением компьютерных игр.

В апреле аналитическая компания Novetta опубликовала очень хороший отчет о вредоносных программах Winnti (http://www.novetta.com/2015/04/operation-smn-winnti-update/), которые были замечены в использовании в операциях группы Axiom. Группа Axiom была представлена как высокопрофессиональная китайская хакерская группировка, занимающаяся кибершпионажем против организаций из самых разных отраслей. Для нас отчет Novetta стал еще одним источником данных о том, что Winnti расширяет сферу своих интересов за пределы индустрии онлайн-игр. Один из обнаруженных нами недавно образцов Winnti, похоже, также это подтверждает.

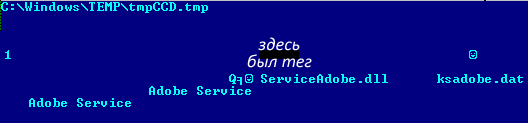

Новый образец принадлежит к одной из версий Winnti, как раз описанной в отчете Novetta, — Winnti 3.0. Это одна из библиотек DLL, входящая в состав платформы удаленного управления (RAT – Remote Access Trojan), – так называемая библиотека worker (которая, по сути, является библиотекой с функционалом непосредственно управления) с внутренним именем w64.dll и экспортируемыми функциями work_end и work_start. Поскольку, как обычно, этот компонент хранится на диске в файле, из PE-заголовка которого удалены/обнулены строки и большая часть других данных, восстановить дату компиляции этой DLL невозможно. Однако эта библиотека содержит два драйвера, скомпилированных 22 августа и 4 сентября 2014 года. Образец имеет зашифрованный блок конфигурации, помещенный в оверлей. Этот блок может включать в себя тег образца. Обычно это идентификатор проводимой злоумышленниками операции или идентификатор/имя жертвы. В этот раз операторы поместили в конфигурацию такой тег, и он оказался названием известной глобальной фармацевтической компании со штаб-квартирой в Европе, которая входит в десятку самых крупных производителей медикаментов в мире:

Рис.1 Блок конфигурации

Помимо тега образца, блок конфигурации содержит названия файлов, используемых RAT-платформой, и название службы (Adobe Service), под которой должна устанавливаться вредоносная программа. Наличие в файловой системе следующих файлов может говорить о том, что операционная система заражена:

C:\Windows\TEMP\tmpCCD.tmp

ServiceAdobe.dll

ksadobe.dat

Один из упомянутых выше драйверов (известный сетевой руткит Winnti) подписан украденным сертификатом, принадлежащим одному из подразделений огромного японского конгломерата. Несмотря на то, что это подразделение занимается производством микроэлектроники, другие направления бизнеса конгломерата включают в том числе разработку и производство лекарств и медицинского оборудования.

Очевидно, что атаки Winnti вышли за пределы индустрии онлайн-игр, хотя характер участия операторов Winnti в деятельности других кибершпионских группировок остается не вполне ясным. Отныне, встретив упоминание о Winnti, помимо атак на бизнес онлайн-игр, имейте также в виду, как минимум, угрозу для телекоммуникационных и крупных фармацевтических компаний.

Вот хеш-суммы образцов, о которых идет речь:

8e61219b18d36748ce956099277cc29b – Backdoor.Win64.Winnti.gy

5979cf5018c03be2524b87b7dda64a1a – Backdoor.Win64.Winnti.gf

ac9b247691b1036a1cdb4aaf37bea97f – Rootkit.Win64.Winnti.ai

Игры окончены: Winnti атакует фармацевтические компании