Методология

DDoS-атака (Distributed Denial-of-Service) – один из самых распространенных приемов киберпреступников. Ее цель – довести информационную систему (например, вебсайт) до такого состояния, при котором легитимные пользователи не могут получить доступ к ней. Один из популярных сценариев DDoS – это атака с помощью ботнетов.

«Лаборатория Касперского» обладает многолетней признанной экспертизой в области борьбы с киберугрозами, в том числе с DDoS-атаками различных типов и уровней сложности. В частности, эксперты компании наблюдают за активностью ботнетов с помощью системы DDoS Intelligence (является частью решения Kaspersky DDoS Prevention), что позволяет им постоянно улучшать технологии защиты от DDoS-атак. Система DDoS Intelligence основана на анализе команд, поступающих к сети ботов от командных серверов, она не требует наличия бота на устройстве пользователя или выполнения посланных сервером команд.

Существуют различные подходы к анализу DDoS-активности, одним из которых является разбор атак, осуществляемых на конкретные ресурсы (как правило, клиентов тех компаний, которые отвечают за их защиту от DDoS атак). Анализ же активности ботнетов, применяемый в данном отчете, позволяет не ограничиваться отдельными клиентами, но взглянуть на проблему под другим углом.

В данном отчете представлена статистика DDoS Intelligence, собранная за период с 1 января по 31 марта (первый квартал) 2015 года, которая сравнивается с данными, полученными за предыдущий квартал (с 1 октября по 31 декабря 2014 года).

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае, если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, но произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP адресов в квартальной статистике.

Важно отметить, что статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также понимать, что ботнеты – это лишь один из инструментов осуществления DDoS-атаки, и представленные в данном отчете данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- В первом квартале 2015 года было зафиксировано 23 095 DDoS-атак с использованием ботнетов, что на 11% меньше, чем в предыдущем квартале (25 929 атак)

- Число уникальных жертв DDoS-атак за период составило 12 281, что на 8% меньше, чем в прошлом квартале (13 312 мишеней)

- Китай, США и Канада возглавили рейтинг стран, на которые приходится наибольшее количество DDoS-атак

- Самая продолжительная DDoS-атака, зафиксированная в первом квартале 2015 года, длилась 140 часов (около шести дней), а самый атакуемый ресурс выдержал за три месяца 21 атаку

- SYN-DDoS и HTTP-DDoS оказались наиболее распространенными сценариями DDoS-атак с помощью ботнетов в первом квартале

География атак

За отчетный период было зафиксировано 23 095 DDoS-атак на ресурсы, размещенные в 76 странах. По сравнению с прошлым кварталом количество атак (25 929) уменьшилось на 11%, а количество стран, в которых находились мишени атак (было 66), увеличилось.

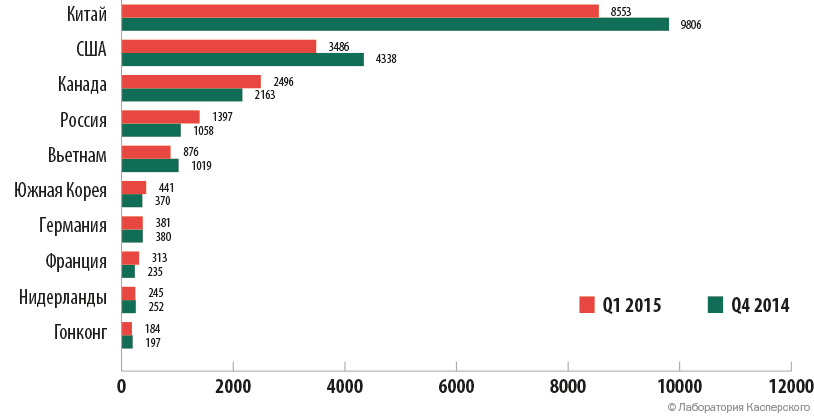

Наибольшее число DDoS-атак, как и в четвертом квартале 2014 года, пришлось на ресурсы, расположенные в Китае, США и Канаде. В первой десятке самых атакуемых стран есть небольшие изменения, но сама десятка осталась той же.

Рис. 1. TOP 10 стран по числу атак в Q4 2014 и Q1 2015

На графике видно, что в то время как количество атак на ресурсы, расположенные в Китае и США, заметно уменьшилось, число атак на канадские серверы увеличилось. Также выросло число атак на ресурсы в России, Южной Корее и Франции.

За отчетный период было зафиксировано 23 095 DDoS-атак на ресурсы, размещенные в 76 странах.

Tweet

Если рассмотреть количество жертв DDoS-атак в каждой из стран, десятка лидеров будет выглядеть аналогично предыдущей. Всего в первом квартале 2015 года ботнеты атаковали 12 281 жертву, что на 8% меньше, чем в прошлом квартале (13 312 целей).

Рис. 2. TOP 10 стран по числу уникальных жертв DDoS-атак в Q4 2014 и Q1 2015

В России, Южной Корее и Франции количество атакованных ресурсов по сравнению с предыдущим кварталом увеличилось, как и число атак на эти страны. В Канаде же, несмотря на рост количества атак, число жертв уменьшилось, что говорит о более активных нападениях злоумышленников на одни и те же ресурсы в этой стране.

Китай, США и Канада возглавили рейтинг стран, на которые приходится наибольшее количество DDoS-атак

Tweet

Лидирующие позиции Китая и США в обоих рейтингах – и по числу атак, и по количеству жертв – обусловлены тем, что хостинг в этих странах относительно дешев, и многие компании выбирают хостинг-провайдеров в этих странах.

Максимальное число атак на один ресурс, зафиксированное за первый квартал, – достигло 21:

| Число атак | Ресурс |

| 21 | Русскоязычный сайт (инвестиционная группа) |

| 16 | Вьетнамский сайт (свадебные услуги) |

| 15 | Хостинг-провайдер в США |

Рис. 3. ТОP 3 по числу атак на один ресурс, Q1 2015

Несмотря на то, что за отчетный период наибольшее число атак пришлось на Китай, США и Канаду, первые два места в рейтинге по количеству атак заняли русский и вьетнамский ресурсы, и лишь на третьем месте – хостинг-провайдер из США.

Динамика числа DDoS-атак

В первом квартале количество DDoS-атак сильно колебалось во времени* – наибольшая активность ботнетов была замечена в конце января, а наименьшая – в середине февраля.

Рис. 4. Динамика числа DDoS-атак, Q1 2015

*В связи с тем, что DDoS-атаки могут продолжаться непрерывно несколько дней, в таймлайне одна атака может считаться несколько раз – по одному разу за каждый день. В итоге, по датам в сумме получается чуть больше атак (30 064), чем если считать каждую непрерывную атаку отдельно (23 095).

Как видно на графике ниже, в декабре прошлого года наблюдался заметный скачок числа DDoS-атак через ботнеты, затем на протяжении января и февраля число атак равномерно снижалось, но в марте снова начало расти. Декабрьский пик можно связать с периодами новогодних праздников и отпусков, когда преступники стремились нарушить работу востребованных пользователями сайтов и сервисов.

Рис. 5. Число атак в месяц, Q4 2014 – Q1 2015

Наиболее активным днем недели для атак через ботнеты в первом квартале оказался четверг, сменив на этой позиции понедельник, лидировавший в прошлом квартале. Воскресенье же продолжает оставаться наименее популярным днем у злоумышленников.

Рис. 6. Самые популярные дни недели для DDoS-атак в Q4 2014 и Q1 2015

Типы и длительность DDoS-атак

Среди наиболее важных характеристик DDoS-атаки – ее продолжительность и сценарий, так как они определяют величину ущерба для защищающейся стороны. Подавляющее большинство атак в рассматриваемом периоде имело продолжительность менее суток. Хотя в прошлом квартале встречались атаки длительностью до двух недель, в первом квартале таких долгих атак не было.

| Длительность, часы | Количество мишеней атак, Q4 2014 |

Количество мишеней атак, Q1 2015 |

| Более 150 | 5 | 0 |

| 100-149 | 8 | 3 |

| 50-99 | 299 | 121 |

| 20-49 | 735 | 433 |

| 10-19 | 1679 | 703 |

| 5-9 | 2161 | 1426 |

| Менее 4 | 8425 | 9594 |

Рис. 7. Длительность DDoS-атак в Q4 2014 и Q1 2015

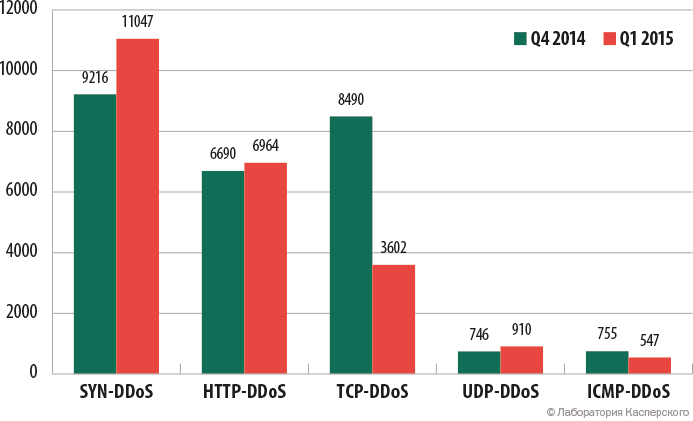

Тип DDoS-атаки определяется форматом «мусорных» запросов, отправляемых ресурсу жертвы. В первом квартале 2015 года, как и в четвертом квартале 2014, наиболее популярным методом DDoS-атаки стал SYN-DDoS. Атаки типа TCP-DDoS уступили второе место HTTP.

Рис. 8. Самые популярные типы DDoS-атак в Q4 2014 и Q1 2015

Командные серверы и типы ботнетов

Командные центры, которые преступники используют для управления ботнетами, могут быть расположены в разных странах. Они, как правило, никак не связаны ни с местоположением самих преступников, ни с географией распространения ботов, которыми управляют через этот командный сервер. По количеству расположенных в них командных серверов, активных в первом квартале, лидируют США, Китай и Великобритания.

Рис. 9. Распределение командных серверов ботнетов по странам, Q1 2015

В первом квартале 2015 года, как и в прошлом квартале, более активными по количеству атак были боты, предназначенные для заражения серверов на базе ОС Linux, нежели боты, созданные для устройств под ОС Windows. В то же время количество атак с использованием Windows-ботнетов осталось практически неизменным, тогда как количество атак с Linux-ботнетов снизилось.

Рис. 10. Количество атак с Windows- и Linux-ботнетов, Q4 2014 и Q1 2015

Хотя ботнетов на базе ОС Linux значительно меньше, количество атак с них, так же, как и мощность этих атак, превосходят атаки ботсетей на платформе Windows. Это обусловлено тем, что при заражении сервера под управлением Linux у злоумышленников появляются широкие возможности по манипуляциям с сетевыми протоколами, а скорость интернет-канала зараженных серверов обычно превышает скорость интернет-соединений компьютеров пользователей, что дает возможность проводить более мощные атаки.

Кроме того, продолжительность жизни ботнетов на базе ОС Linux значительно больше, чем на базе Windows. Это связано с трудностями в обнаружении и обезвреживании таких ботсетей, поскольку серверы на Linux редко оснащены специальными защитными решениями – в отличие от устройств и серверов на ОС Windows.

Стоит также отметить, что 93,2% целей в первом квартале были атакованы только одним семейством ботов. В 6,2% случаев в атаке участвовало два семейства одновременно, а в 0,6% случаев – три и более: преступники либо использовали одновременно несколько разных семейств ботов для атаки, либо заказчики нападения обращались сразу к нескольким исполнителям.

Заключение

Количество DDoS-атак с помощью ботнетов, как и количество жертв этих атак, в первом квартале снизилось по сравнению с предыдущим периодом. В то же время количество охваченных этой угрозой стран, наоборот, увеличилось. Традиционно больше всего атак приходится на ресурсы из США и Китая, так как в этих странах дешевый хостинг и в них расположены многие ресурсы. Однако в первой десятке также находятся жертвы из Европы и стран Тихоокеанского региона. Эта статистика говорит о том, что DDoS-атаки с помощью ботнетов актуальны для самых разных ресурсов, независимо от их географической принадлежности. Более того, эта угроза продолжает расширять свои границы.

Киберпреступники, использующие ботнеты для организации DDoS-атак, остаются довольно настойчивыми: самая продолжительная DDoS-атака, зафиксированная в первом квартале, длилась около шести дней, а самый атакуемый ресурс выдержал за три месяца 21 атаку. Однако, как показывают исследования, даже короткая разовая атака может нарушить работоспособность незащищенного ресурса. Одна такая атака может стоить жертве до 444,000 долларов, не считая репутационных рисков, вызванных недовольством пользователей, не получивших ожидаемого сервиса.

Компании по обеспечению интернет-безопасности делают вклад в борьбу с DDoS-атаками и ботнетами, в частности, находя и добавляя в сигнатурные базы новое вредоносное ПО, защищая серверы от взлома, а компьютеры – от заражения, пресекая деятельность командных серверов и тому подобное. Однако DDoS-атаки остаются одним из популярных инструментов киберпреступников, и компании должны заранее заботиться о своей защите. Сервис по фильтрации «мусорного» трафика позволит онлайн-ресурсу оставаться доступным для легитимных пользователей даже во время долгой и мощной атаки.

Полезные ссылки:

The botnet ecosystem

The economics of Botnets

IT Security Risks survey 2014: DDoS

Kaspersky DDoS Protection webpage

Kaspersky DDoS Protection whitepaper

Глоссарий

Бот – вредоносная программа, выполняющая различные действия по команде злоумышленника.

Семейство ботов – совокупность ботов, у которых совпадает исходный код, т.е. это разные версии одного и того же бота, при этом командные серверы у них могут отличаться.

Ботнет – совокупность устройств, зараженных одним и тем же ботом с одним и тем же командным сервером. Киберпреступники заранее распространяют в Сети специальные вредоносные программы, которые превращают серверы, компьютеры или мобильные устройства в удаленно контролируемых «зомби» (иначе – ботов).

С&C (командный) сервер – это сервер, через который злоумышленники отправляют команды ботам и на который получают от них отчеты. В случае DDoS-атаки боты по команде преступника одновременно отправляют запросы напрямую к ресурсу жертвы или через сторонние серверы, то есть осуществляют «распределенную атаку».

SYN-DDoS – совокупность сценариев DDoS-атак, эксплуатирующих особенности реализации протокола TCP (Transmission Control Protocol, протокол управления передачей). Установка TCP-соединения состоит из трех ключевых этапов, напоминающих процесс рукопожатия. Клиент отправляет пакет с флагом SYN. Сервер, получив SYN-пакет, отвечает пакетом с заголовками SYN и ACK. Далее клиент отправляет ACK-пакет и тем самым подтверждает соединение. В процессе SYN-flood атакующий отправляет пакеты с флагом SYN и при этом не требует ответный пакет с флагами SYN+ACK для установки соединения, что заставляет сервер жертвы тратить ресурсы на обработку данных запросов и отправку ответных пакетов.

TCP-DDoS – совокупность сценариев атак, которые так же, как и SYN-flood, эксплуатируют особенности реализации протокола TCP, но при этом устанавливают соединение с сервером жертвы. В случае атаки типа TCP-flood после успешного завершения процедуры «рукопожатия» атакующая сторона передает «мусорные» данные по установленному соединению в большое объеме или очень медленно. Это перегружает сервер и не дает выделять ресурсы легитимным соединениям.

ICMP-DDoS – совокупность сценариев атак по протоколу ICMP (Internet Control Message Protocol), который используется для передачи сообщений об ошибках и других исключительных ситуациях, возникших при передаче данных. В случае атаки злоумышленник отправляет огромное количество ICMP-запросов на сторону жертвы, что провоцирует ее тратить вычислительные ресурсы на обработку «мусорных» запросов вместо легитимных.

UDP-DDoS – совокупность сценариев атак, использующих протокол UDP, который не требует установки соединения (User Datagram Protocol, протокол пользовательских датаграмм). Атакующий отправляет на сторону жертвы многочисленные UDP-пакеты, каждый из которых требует обработки со стороны сервера и его коммуникационного оборудования, что перегружает вычислительные ресурсы жертвы.

HTTP-DDoS – все сценарии DDoS-атак, объектом которых является веб-приложение. В процессе реализации атаки злоумышленник может осуществлять как простые GET/POST-запросы к главной странице веб-приложения, так и нетипичные (запросы на поиск какой-либо информации в базе данных веб-приложения, исполнение каких-либо скриптов на стороне веб-сервера и т.д.). Также в тело запроса могут быть вставлены дополнительные заголовки или cookie-файлы с целью обойти фильтры, которые определяют легитимного пользователя по наличию cookies. Кроме того, атакующий может открывать браузер на зараженном устройстве для того, чтобы имитировать активность обычного посетителя веб-сайта и, как результат, не дать системам защиты на стороне жертвы определить ботов в общем потоке посетителей.

Статистика DDoS-атак с использованием ботнетов в первом квартале 2015 года