Недавно мы столкнулись с интересным с технической стороны способом получения персональной информации. Нашему клиенту пришло электронное письмо, в котором сообщалось, что кто-то использовал его Live ID для рассылки нежелательной почты, в связи с чем аккаунт будет заблокирован. Во избежание блокировки клиенту предложили пройти по ссылке и выполнить новые требования безопасности сервиса.

Все это звучит как описание типичного фишингового письма. Далее жертва должна кликнуть по ссылке, перейти на поддельную страницу, имитирующую официальную страницу сервиса Windows Live, там ввести данные, которые будут отправлены мошенникам, и т.д. Но к нашему удивлению, ссылка из мошеннического письма действительно вела на сайт Windows Live, и злоумышленники не пытались завладеть логином или паролем жертвы. Они действовали гораздо хитрее.

Мошенническая схема

Итак, в чем же опасность перехода по присланной ссылке, если она на самом деле ведет на официальный сервис от Microsoft.

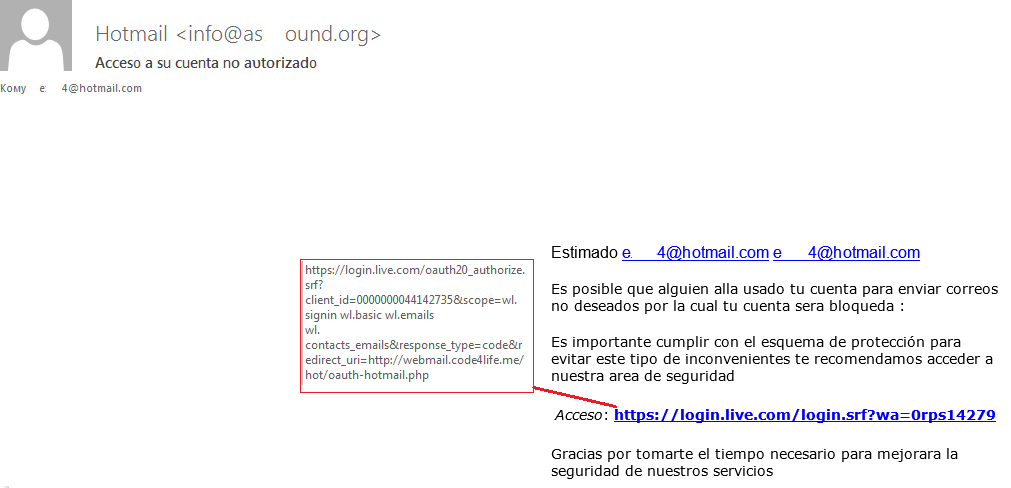

Мошенническое письмо

Дело в том, что учетная запись Live ID может также использоваться для авторизации в других службах: Xbox LIVE, Zune, Hotmail, Outlook, MSN, Messenger, OneDrive и др. Злоумышленник в результате атаки не получает прямого доступа к этим сервисам от имени своей жертвы, но он, тем не менее, может украсть личную информацию, содержащуюся в пользовательских профилях этих сервисов, и использовать ее в мошеннических целях.

Перейдя по ссылке из письма, мы попадаем на официальный сервис live.com, где нас просят пройти авторизацию, используя свой логин и пароль:

После успешной авторизации логин и пароль не утекают к злоумышленникам, как можно было бы предположить (и как обычно происходит), мы действительно авторизуемся в live.com. Но вот после этого мы получаем от сервиса интересный запрос:

Некое приложение просит разрешение на автоматический вход, просмотр сведений профиля и списка контактов, а также на доступ к адресам электронной почты. Нажав «Да», мы дадим ему такие права, а по сути предоставим его создателям личные сведения о себе, почтовые адреса наших контактов, прозвища и имена друзей и т.д.

Не следует давать права на доступ к вашим личным данным неизвестным приложениям

Tweet

Поскольку в данном случае мы не знаем ничего ни о приложении, ни о его авторах, можно предположить, что собранные таким образом данные будут использованы в мошеннических целях. Еще раз хочется напомнить, что при этом логин и пароль остаются конфиденциальными.

Как это работает?

Технически всё довольно просто. Существует специальный открытый протокол авторизации OAuth, который позволяет предоставлять третьей стороне ограниченный доступ к защищенным ресурсам пользователя без предоставления ей логина и пароля. Часто этим протоколом пользуются создатели веб-приложений для социальных сетей, если их приложениям нужны для работы какие-то данные, например, доступ к списку контактов. Для самих же пользователей удобство состоит в том, что, если они уже авторизованы на сервисе, им не нужно вводить логин и пароль каждый раз перед выдачей разрешения приложению.

Мы впервые встретили фишинг с использованием приемов кражи данных пользователя после авторизации

Tweet

О брешах в безопасности протокола OAuth известно достаточно давно – в начале 2014 года студент из Сингапура описал возможные приемы кражи данных пользователя после авторизации. Однако ранее нам не встречались фишинговые письма, в которых злоумышленники пытаются применить эти приемы на практике.

В нашем случае пользователь, кликнув по пришедшей в мошенническом письме ссылке:

hxxps://login.live.com/oauth20_authorize.srf?client_id=00xxx4142735&scope=wl.signin%20wl.basic%20wl.emails%20wl.contacts_emails&response_type=code&redirect_uri=hxxp://webmail.code4life.me/hot/oauth-hotmail.php

попадает на страницу авторизации, где у него запрашивается подтверждение на закодированные в параметрах ссылки права для приложения. В случае положительного ответа пользователя перенаправляют на страницу-заглушку (hxxp://webmail.code4life.me/hot/oauth-hotmail.php), в URL которой после параметра «code» добавляется «access token» (hxxp://webmail.code4life.me/hot/oauth-hotmail.php?code=36cef237-b8f6-9cae-c8e4-ad92677ba), который затем перехватывается приложением прямо из адресной строки. Далее этот «access token» используется приложением для обращения к защищенным ресурсам. Вообще, возможности OAuth не исчерпываются только аутентификацией и авторизацией. Получив в процессе авторизации токен, его можно использовать для дальнейшей интеграции возможностей веб-сервиса или социальной сети в свой ресурс — чтение, написание постов, доступ к ленте друзей и стене и многое другое.

Содержимое ссылки

Если приглядеться к присланной ссылке, можно заметить параметры wl.signin, wl.basic, wl.emails и wl.contacts_emails. Как раз в них и закодированы уровни разрешений, запрашиваемые приложением у пользователя:

- wl.signin – единая регистрация, благодаря ей пользователи, уже выполнившие вход в Windows Live, автоматически регистрируются на любом веб-сайте, поддерживающим этот тип авторизации;

- wl.basic дает доступ на чтение основных сведений профиля пользователя, таких как никнейм, имя, фамилия, пол, возраст, страна пребывания, а также списка его контактов;

- wl.emails — доступ на чтение личных, предпочтительных, а также служебных адресов электронной почты пользователя;

- wl.contacts_emails открывает доступ к почтовым адресам всех контактов пользователя.

Также существует огромное количество других параметров, дающих разрешения, например, на получение фотографий как пользователя, так и его контактов, сведений о днях рождения, списка встреч и важных событий. Фактически, используя всю эту информацию, злоумышленник может составить портрет человека, понять, чем он занимается, когда не бывает дома, с кем дружит и встречается, а затем воспользоваться этим в преступных целях.

Информация пользователей собирается для распространения спама или для целевого фишинга

Tweet

В ходе дополнительных поисков нам удалось найти еще несколько похожих фишинговых писем, содержащих ссылки на официальный сервис от Microsoft. Во всех случаях злоумышленники запрашивали у жертвы идентичную информацию (сведения из профиля, адреса электронной почты, контакты), различались лишь адреса страницы-заглушки, на которой располагалось мошенническое приложение.

hxxps://login.live.com/oauth20_authorize.srf?client_id=000000004C1xxx06&scope=wl.signin%20wl.basic%20wl.emails%20wl.contacts_emails&response_type=code&redirect_uri=http://soluciones-ntflix.com/web/oauth-hotmail.php

hxxps://login.live.com/oauth20_authorize.srf?client_id=000000004C1xxx3C&scope=wl.signin%20wl.basic%20wl.emails%20wl.contacts_emails&response_type=code&redirect_uri=http://registros-promos.com/web/oauth-hotmail.php

hxxps://login.live.com/oauth20_authorize.srf?client_id=00000000441xxx1B&scope=wl.signin%20wl.basic%20wl.emails%20wl.contacts_emails&response_type=code&redirect_uri=http://applications-registro.com/web/oauth-hotmail.php

hxxps://login.live.com/oauth20_authorize.srf?client_id=00000000441xxx17&scope=wl.signin%20wl.basic%20wl.emails%20wl.contacts_emails&response_type=code&redirect_uri=http://estimaciones-serv.com/web/oauth-hotmail.php

Необходимо упомянуть, что некоторые приложения для социальных сетей также используют протокол OAuth.

Пример назначения прав приложению в Facebook

Приложение, созданное злоумышленниками, может попросить у жертвы разрешение на отправку постов и фотографий на стену, чтение и отправку личных сообщений, добавление записей в гостевые книги. Эти возможности могут быть использованы для распространения спама, ссылок на фишинговые или вредоносные сайты.

Заключение

В рассмотренном нами случае информация, скорее всего, собирается для распространения спама по адресной книге жертвы или для осуществления атак с применением целевого фишинга (spear phishing).

Чтобы не стать жертвой хитрых мошенников, не следует переходить по ссылкам, полученным по почте или через личные сообщения в социальных сетях. Но главное, не следует давать права на доступ к вашим личным данным неизвестным приложениям, которым вы не доверяете. Прежде чем согласиться, следует внимательно прочесть описание прав на доступ к аккаунту, которые получит приложение и оценить степень угрозы. Информацию и отзывы о приложении, запрашивающим права, можно поискать в интернете. Также в любой социальной сети или веб-сервисе можно зайти в настройки аккаунта/профиля и посмотреть, какие права есть у установленных на данный момент приложений, а в случае необходимости и сократить их количество.

Пример назначения прав в Google

Если вы узнали, что приложение уже распространяет от вашего имени спам или вредоносные ссылки, на него можно пожаловаться руководству социальной сети или веб-сервиса и его заблокируют. А если вам необходимо авторизоваться на каком-либо сервисе или социальной сети, лучше зайти на официальный сайт напрямую, вручную набрав его адрес в браузере. И, конечно, следите за актуальностью баз вашего антивирусного ПО с технологией защиты от фишинга.

У мошенников тоже могут быть права

Александр

В таком случае можно жаловаться на это приложение, которое запрашивает доступ?

Если я не ошибаюсь, то у каждого такого разработчика уникальный ID

Andrey Kostin

В случае,если Вы заметили,что приложение распространяет спам или вредоносные ссылки,конечно следует жаловаться. А так, почти все приложения просят тот или иной доступ, но не все они написаны для зловредных целей.