Как украсть миллионы простым редактированием файла

Для того, чтобы украсть более 200 миллионов рублей, киберпреступникам не обязательно заражать банкоматы, системы банк-клиент или взламывать платежные системы. Иногда они пользуются более простыми, но оттого не менее действенными методами. Как оказалось, даже в 2016 году можно украсть денежный перевод, просто отредактировав текстовый файл при помощи троянской программы. И не один раз, а проделать этот трюк с целым рядом серьезных организаций.

В конце 2016 года «Лаборатория Касперского» обнаружила зловред, подменяющий реквизиты в платежных поручениях. Такой подход нельзя назвать новым, например, несколько лет назад платежные поручения подменял троянец Carberp. Сейчас, из-за появления функции шифрования документов в большинстве финансовых систем, такая техника уже уступила место другим, более сложным методам атак.

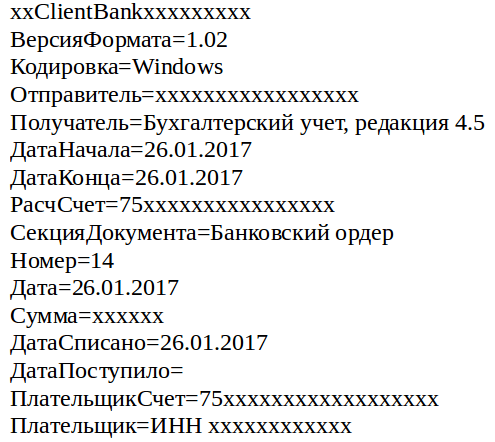

Целью атакующих были типовые текстовые файлы, используемые для обмена данными между бухгалтерскими и банковскими системами. По умолчанию для этих файлов заданы стандартные имена, что позволяет легко найти их. Информация о денежных переводах попадает в эти файлы перед тем, как деньги уйдут по указанным реквизитам, и здесь у атакующих появляется возможность изменить получателя платежа. Благо, текстовый формат выгрузки данных прост, не защищен и может быть изменен зловредом.

Пример файла с банковской выпиской, который редактировали злоумышленники

Мы назвали эту кампанию TwoBee. Более ранние версии модулей TwoBee получали реквизиты от C&C-серверов. Позже злоумышленники стали указывать свои координаты для получения денег непосредственно в исполняемых файлах. Авторы финансового троянца используют десятки банковских счетов; сейчас нам известны около сорока реквизитов и более десятка контрольных серверов операции.

Технические детали

Основная троянская программа детектируется продуктами Лаборатории Касперского как Trojan-Banker.Win32.TwoBee.gen. Атака состоит из трех модулей, отвечающих, соответственно, за запуск троянца, подмену реквизитов в документах и удаление вредоносной программы.

| Функция модуля | Хэш файла | Некоторые имена |

| Запуск (BuhTrap) | 18ed8081c94db0dce3316431c3030d2d | guide.exe |

| Подмена реквизитов | Десятки схожих файлов, их хэши файлов перечислены в Приложении 1 | <случайный набор символов>.tmp |

| Удаление | 3a0428807e40bdefcb328040f41e004d | badel.exe <случайный набор символов>.tmp |

Модуль подмены реквизитов

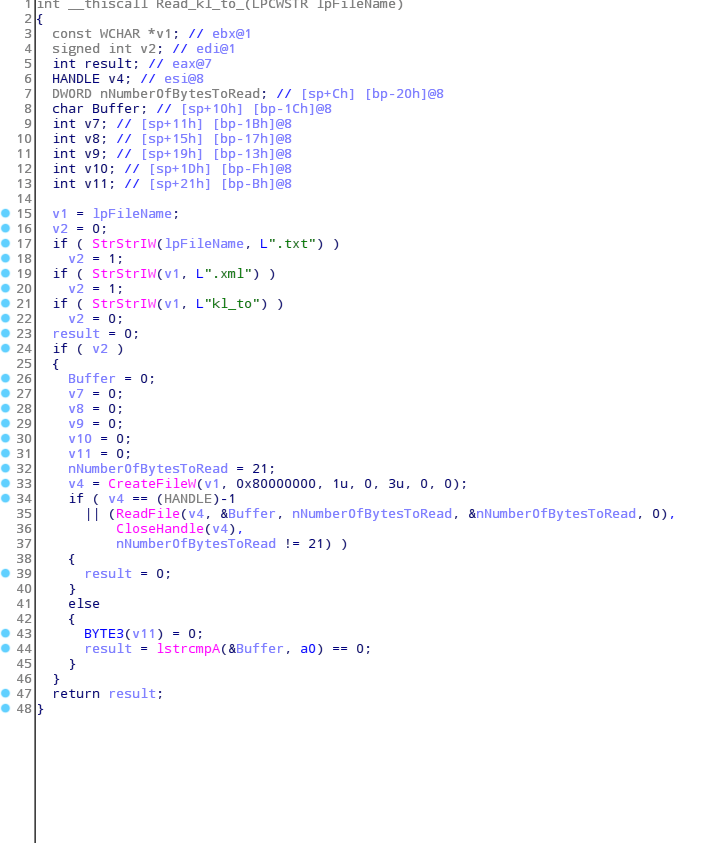

Число модулей, отвечающих непосредственно за подмену реквизитов исчисляется десятками, все известные нам приведены в Приложении 1. Типовые имена текстовых файлов для обмена данными между бухгалтерской системой и банк-клиентом закодированы XOR с константой. Этой же константой авторы пользуются и для других строк: ключей системного реестра, команд. Файлы с нужными именами модуль ищет на всех доступных локальных и сетевых дисках.

Часть кода, отвечающая за работу с файлом, содержащим данные платёжного поручения

Модуль очистки

Для удаления своих следов TwoBee пользуется небольшим модулем, который в кодировке base64 содержит следующую команду интерпретатора:

Для ее декодирования модуль пользуется функцией CryptStringToBinaryA().

Распространение

Вредоносная программа TwoBee устанавливается на компьютеры с помощью других программ, таких как BuhTrap. Также известны случаи установки данной программы через средства удаленного администрирования, например, LiteManager.

Жертвы

Жертвы TwoBee за последние три месяца по индустриям

Число жертв TwoBee исчисляется десятками, большинство из них находится в России. Это легко объяснимо: специфика бухгалтерского учета не позволяет так просто пользоваться тем же ПО в других, даже соседних странах.

Большинство жертв TwoBee находятся в Москве. Вслед за столицей России по числу заражений идут Екатеринбург и Краснодар

Заключение

Техника подмены реквизитов в платежных поручениях, казалось бы, ушедшая в прошлое, снова на время нашла свою нишу в выгрузках из бухгалтерских систем в банк-клиент. Борьбе с такими зловредами очень помогло массовое появление в большинстве финансовых систем шифрования документов, после чего подменять их содержимое стало заметно сложнее. Вероятно, проще всего так же бороться и с TwoBee: защищенные выгрузки не позволят троянским программам так просто менять реквизиты получателя на реквизиты атакующих.

Приложение 1 – Индикаторы компрометации

Хэши модулей

5311D91655854AA42AED082698580FA1

E2EE2BE1288C8AF930923C5547E79AED

2033097E8622A52C8D28101DD07AA4AB

2202DB2B6DD49B9C0A04DE15F7CF6525

25DFE4306D0B1D8D85603B41B3F10649

3A10AC85132180286449DF35C85C45E2

43F6B38FC75F49C0952336169EF53241

48378F8809AAD34F2EFE1B755C2ED4CB

86AAFE95262060C0E0257DD66CC2B615

A5A77FA3DA4923494CC059FDC5881418

AD6F0C4689463005947E50A659F6D1B2

C25412E665B17963731F9C7448482E43

C57DC0D16EEA9D30058B9FD19F1D099D

C8F66639042A34E17818DC5C4D646C20

CC85FB6A47CE4901707E4DF742FC9873

D57AFF16901710D00BA40D1107B306C2

DF5A7EFC7376314487A3F584CC799523

E37223536AB950CCAA0EA8E03ADDAB3B

E72A438B037D23D355022EBBBED11D00

ECE885D48607967AB7DEA13CC9218E2E

ED15737605B06980E5CA75F4DFDEEFEC

FFF0369D8A35EFEBE5BDDA1474D87337

F233275F77F93F6A66B95364B0F02A0D

E633524FA499055A902689BBE1754E53

800C33A4267279786314E4CE91FD3803

BA3A01CCE9FD86AE8E7ECB82F1FA8D99

5AF1494028367A0D39A7EB82EC98471C

97CA0F1F04C8D9DFCC4D94F5C70CA0DB

27E3E9BAFFAEF3C50E25F998B2808BEA

4CB6CBFACCFBE5A58CE935E9160CE9AB

ACE2E2015B0847B7F1ADC949C813331F

CF94CBC1A630B0B32A84E033B72475D9

D8F70B43DEB35882D4DB5E83BEB25511

F233275F77F93F6A66B95364B0F02A0D

0E85BD9A4691DD30736935AE3E85E82E

1368D5DF9558678062C564692785D5A6

1FB820BBECEB81CE39AD5679D0DF1930

2E8F00BD96F7C440F470979045FE5F30

564B40AE6C9D87F0302DA52B5E7BFB2C

57FEAA8FFB995C25C4FBDE1FE13AA42C

64FEB792C6045D9A4FDB74FA5CBA114E

6ADB370E8CFCDC1E40CAF5C2FB549B9A

74B86178BAFAAD207371E7818FB3BEC6

804E36737F3A0A7D4354BCA4751975CB

8D47A262249C3AEBAF5063026BFF9D2C

9E282B12B41639CC3241DCFFDA4920FE

A83F6BC8354ADCB049EC174F598E7C0F

C0D25DEA1858EB1631865F374DA6B3FE

CCCCD14748C28A8F53630C0E731A8C38

DEE63834D576DC3983BC7C49114B27AB

ED92DA2DA3BD5E45849A2E92A937208F

F32B44FE77139F4369D746E11FA74764

750F4E7123EA1C87DF0F50694A1FF503

923909AF7BD9F210082A74BE7803F3EE

E75004FC0D0EE799D98217D2384C9F66

F3177C5601FABADDA88B51194022A93F

7831DC9C1CEB7B6B4541D9686384B5AD

1A905E6D81107A82FDCFB1B6A1A76B07

0CCACED0C63AE0760F7D8C05BB2E28F3

Домены и IP-адреса

Большинство серверов управления TwoBee находятся в Румынии и Нидерландах.

86.106.93.14 RO

89.40.181.121 RO

89.42.212.193 RO

89.43.203.108 RO

93.119.123.104 RO

93.174.88.117 NL

109.201.142.74 NL

185.77.128.243 NL

185.77.129.178 NL

176.31.198.225 FR

104.250.151.114 US

85.217.170.88 BG

Приложение 2 – Правило YARA

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 |

rule trojan_Banker_TwoBee { meta: copyright = "Kaspersky Lab" description = "Rule to detect TwoBee banker" last_modified = "2017-01-25" version = "1.1" strings: $str1 = "_to_kl.txt" $str2 = "SYSTEM\\CurrentControlSet\\services\\Disk\\Enum" ascii $str3 = "cmd.exe /C ping 1.1.1.1 -n 1 -w 3000 > Nul & Del" ascii $str5 = "kl_to_" $str6 = "ClientBankExchange" $xor1 = { 4f 1d 21 0a 11 21 15 12 50 0a 06 0a } $xor2 = { 2d 27 2d 2a 3b 33 22 3d 0b 0c 0c 1b 10 0a 3d 11 10 } $xor3 = { 1d 13 1a 50 1b 06 1b 5e 51 3d 5e 0e 17 10 19 5e 4f } $xor5 = { 15 12 21 0A 11 21 4F 1D 50 0A 06 0A } $xor6 = { 4F 3D 3D 12 17 1B 10 0A 3C 1F 10 15 3B 06 1D 16 1F 10 19 1B 7E } condition: filesize < 10MB and uint16(0) == 0x5A4D and (any of ($xor*) or 3 of ($str*)) } |

Финансовая кампания TwoBee

Виталий

я правильно понял, что вирус после нескольких попыток самоудаляется?

кстати, куда слать реквизиты? на форуме не нашёл темы об этом вирусе.

наши бухи сегодня словили что-то очень похожее. сам вирус выловить не удалось — вообще не вижу его в системе, но реквизиты, куда должен был уйти платёж, выцепить успел. спасла защита в последних обновлениях 1С, которая мониторит файл 1c_to_kl.txt после выгрузки.

Денис Горчаков

Виталий, реквизиты Вы можете слать в подразделения информационной безопасности Сбербанка, Альфа-банка или напрямую нам на ad-fraud[at]kaspersky.com, также и в FinCERT ЦБ РФ. Мы все вместе боремся с этой проблемой.

Сергей

Здравствуйте! Видимо и я словил этот вирус, год назад (29.07.16) была платежка через онлайн банк ТомскПромСтройБанка,

Реквизиты поменялись и деньги ушли в другое место. Обнаружили только спустя почти год, Сверки с поставщиками 1 раз в год.

Вирус поймать не удалось и был ли он не известно. Но место куда ушли деньги есть. Причем наименование получателя осталось прежним и назначение платежа не поменялось. изменились только ИНН и номера счетов. Есть ли шанс вернуть деньги?