На прошлой неделе, 12 мая наши продукты обнаружили и успешно заблокировали большое количество атак троянца-вымогателя по всему миру. При этих атаках данные шифровались и получали расширение «.WCRY».

Наш анализ показывает, что атака, получившая название «WannaCry», инициируется посредством удаленного выполнения кода SMBv2 в Microsoft Windows. Этот эксплойт (под кодовым названием «EternalBlue») был опубликован в Интернете в дампе группы хакеров Shadowbrokers 14 апреля 2017 года, хотя компания Microsoft выпустила патч для закрытия уязвимости 14 марта.

К сожалению, оказалось, что многие организации не установили патч.

Источник: https://support.kaspersky.com/shadowbrokers

Команда реагирования на компьютерные происшествия CCN-CERT в Испании опубликовала на своем сайте предупреждение о массированной атаке вымогателя, поразившего несколько испанских организаций. Для прекращения распространения атаки в предупреждении рекомендуется установить обновления из мартовского бюллетеня по безопасности Microsoft.

Национальная служба здравоохранения Великобритании также опубликовала предупреждение и подтвердила заражение 16 медицинских учреждений. Мы подтвердили заражения в нескольких других странах, включая Россию, Украину и Индию.

Важно понимать, что хотя компьютеры с Windows, на которые не установлен патч и у которых службы SMB не защищены, могут подвергнуться удаленной атаке с использованием эксплойта EternalBlue и заразиться вымогателем WannaCry, отсутствие этой уязвимости на самом деле не мешает работе троянца. Тем не менее, наличие этой уязвимости является самым значительным фактором, вызвавшим вспышку заражений.

Предупреждение CCN-CERT (на испанском)

Анализ атаки

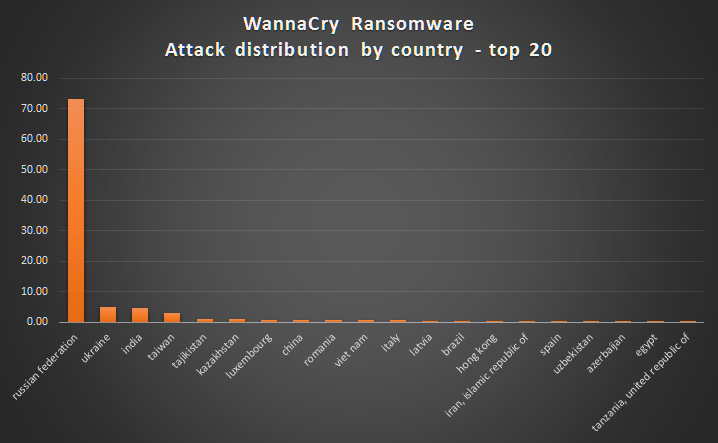

На текущий момент мы зафиксировали 45 000 случаев атаки WannaCry в 74 странах, в основном в России. Важно отметить, что наша осведомленность может быть ограничена, данные неполны, а круг жертв намного больше.

Вредоносное ПО, используемое для атаки, шифрует файлы, а также устанавливает и запускает инструмент для дешифровки. Далее отображается требование выплатить $600 в биткоинах вместе с кошельком для оплаты. Интересно, что размер выкупа в этом примере составляет $600, а первые пять платежей на данный кошелек – около $300. Это означает, что вымогатели повышают требования выкупа.

Инструмент по дешифровке составлен на разных языках, чтобы донести сообщение до пользователей во многих странах.

Список языков, которые поддерживает WannaCry

Обратите внимание, что «сумма будет повышена» после завершения обратного отсчета, а также для повышения срочности платежа есть другое предупреждение с угрозой, что пользователь полностью потеряет свои файлы после определенного времени. Не все троянцы-вымогатели ведут подобный обратный отсчет.

Чтобы пользователь точно не пропустил предупреждение, WannaCry заменяет обои рабочего стола на инструкцию, как найти инструмент для дешифровки, установленный вредоносным ПО.

Изображение, заменившее обои рабочего стола

Образцы вредоносного ПО не содержат ссылок на какую-либо определенную языковую или кодовую страницу, кроме универсальной английской и латинской кодировки CP1252. Файлы содержат информацию о версии, украденную из случайных системных инструментов Microsoft Windows 7:

Свойства файлов вредоносного ПО, используемых WannaCry

Для удобства платежей в биткоинах вредоносное ПО перенаправляет пользователя на страницу с QR-кодом на btcfrog, которая ведет на их главный Bitcoin-кошелек13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94. Метаданные изображений не предоставляют никакой дополнительной информации:

Один из Bitcoin-кошельков, используемых злоумышленниками: 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

Один из кошельков злоумышленника получил за последние часы 0,88 BTC

Другие Bitcoin-кошельки, включенные в файл «readme.txt» хакеров из примеров:

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn — 0.32 BTC

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw — 0.16 BTC

1QAc9S5EmycqjzzWDc1yiWzr9jJLC8sLiY

Для управления и контроля вредоносная программа извлекает и использует исполняемый файл службы Tor со всеми необходимыми файлами зависимостей для доступа к сети Tor:

Список загруженных WannCry файлов, относящихся к службе Tor.

Что касается файлов пользователей, вымогатель шифрует файлы со следующими расширениями:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .ott, .sxw, .stw, .uot, .3ds, .max, .3dm, .ods, .ots, .sxc, .stc, .dif, .slk, .wb2, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .ps1, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .3gp, .mkv, .3g2, .flv, .wma, .mid, .m3u, .m4u, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .bz2, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .602, .hwp, .snt, .onetoc2, .dwg, .pdf, .wk1, .wks, .123, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

Расширения файлов, на которые нацеливается вредоносное ПО, содержат определенные кластеры форматов, включая:

- Типичные расширения офисных файлов (.ppt, .doc, .docx, .xlsx, .sxi).

- Менее типичные офисные форматы и расширения, характерные для определенных наций (.sxw, .odt, .hwp).

- Архивы, мультимедиа файлы (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- Электронную почту и базы данных электронной почты (.eml, .msg, .ost, .pst, .edb).

- Файлы баз данных (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- Файлы с исходным кодом и проектами разработчиков (.php, .java, .cpp, .pas, .asm).

- Ключи и сертификаты шифрования (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- Файлы графических дизайнеров, художников и фотографов (.vsd, .odg, .raw, .nef, .svg, .psd).

- Файлы виртуальных машин (.vmx, .vmdk, .vdi).

WannaCry устанавливает различные «руководства пользователя» на разных языках:

Болгарском, Китайском (упрощенная письменность), Китайском (традиционная письменность), Хорватском, Чешском, Датском, Голландском, Английском, Филиппинском, Финском, Французском, Немецком, Греческом, Индонезийском, Итальянском, Японском, Корейском, Латвийском, Норвежском, Польском, Португальском, Румынском, Русском, Словацком, Испанском, Шведском, Турецком, Вьетнамском.

Пример «руководства пользователя» на английском:

What Happened to My Computer?

Your important files are encrypted.

Many of your documents, photos, videos, databases and other files are no longer accessible because they have been encrypted. Maybe you are busy looking for a way to

recover your files, but do not waste your time. Nobody can recover your files without our decryption service.

Can I Recover My Files?

Sure. We guarantee that you can recover all your files safely and easily. But you have not so enough time.

You can decrypt some of your files for free. Try now by clicking <Decrypt>.

But if you want to decrypt all your files, you need to pay.

You only have 3 days to submit the payment. After that the price will be doubled.

Also, if you don’t pay in 7 days, you won’t be able to recover your files forever.

We will have free events for users who are so poor that they couldn’t pay in 6 months.

How Do I Pay?

Payment is accepted in Bitcoin only. For more information, click <About bitcoin>.

Please check the current price of Bitcoin and buy some bitcoins. For more information, click <How to buy bitcoins>.

And send the correct amount to the address specified in this window.

After your payment, click <Check Payment>. Best time to check: 9:00am — 11:00am GMT from Monday to Friday.

Once the payment is checked, you can start decrypting your files immediately.

Contact

If you need our assistance, send a message by clicking <Contact Us>.

We strongly recommend you to not remove this software, and disable your anti-virus for a while, until you pay and the payment gets processed. If your anti-virus gets

updated and removes this software automatically, it will not be able to recover your files even if you pay!

Он также загружает командные файлы и файлы сценариев VBS, а также файлы «readme» (содержимое приведено в приложении).

На всякий случай, если пользователь закрыл яркое красное диалоговое окно или не понимает его, злоумышленники загружают на диск текстовый файл с дальнейшей инструкцией. Ниже приведен пример их файла «readme» в виде «@Please_Read_Me@.txt», размещенного во многих директориях жесткого диска ПК жертвы. Обратите внимание, что английский язык здесь хороший, за исключением раздела «Как я могу доверять?» («How can I trust?»).

Q: What’s wrong with my files?

A: Ooops, your important files are encrypted. It means you will not be able to access them anymore until they are decrypted.

If you follow our instructions, we guarantee that you can decrypt all your files quickly and safely!

Let’s start decrypting!

Q: What do I do?

A: First, you need to pay service fees for the decryption.

Please send $300 worth of bitcoin to this bitcoin address: 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Next, please find an application file named «@WanaDecryptor@.exe». It is the decrypt software.

Run and follow the instructions! (You may need to disable your antivirus for a while.)

Q: How can I trust?

A: Don’t worry about decryption.

We will decrypt your files surely because nobody will trust us if we cheat users.

* If you need our assistance, send a message by clicking <Contact Us> on the decryptor window.

После запуска троянец немедленно создает несколько процессов для изменения прав доступа к файлам и связи со скрытыми с помощью Tor серверами c2:

- attrib +h .

- icacls . /grant Everyone:F /T /C /Q

- C:\Users\xxx\AppData\Local\Temp\taskdl.exe

- @WanaDecryptor@.exe fi

- 300921484251324.bat

- C:\Users\xxx\AppData\Local\Temp\taskdl.exe

- C:\Users\xxx\AppData\Local\Temp\taskdl.exe

Вредоносное ПО создает мьютекс «Global\MsWinZonesCacheCounterMutexA» и выполняет команду:

cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

В результате появляется всплывающее окно UAC (User account control – управление учётными записями пользователей), которое пользователь может заметить.

Всплывающее окно UAC для отключения службы Volume Shadow Service (восстановление системы).

Для связи с серверами C&C вредоносное ПО использует скрытые службы TOR. Список доменов .onion внутри службы выглядит следующим образом:

- gx7ekbenv2riucmf.onion

- 57g7spgrzlojinas.onion

- Xxlvbrloxvriy2c5.onion

- 76jdd2ir2embyv47.onion

- cwwnhwhlz52maqm7.onion

- sqjolphimrr7jqw6.onion

Информация о снижении рисков и обнаружении зловреда

Для остановки этих атак крайне важен модуль «Мониторинг активности» («System Watcher») защитных решений «Лаборатории Касперского». Модуль «Мониторинг активности» умеет откатывать изменения, сделанные вымогателем, даже если троянцу удалось обойти другие средства защиты. Это чрезвычайно полезно в том случае, если зловред проскочил защиту и пытается зашифровать данные на диске.

Рекомендации по снижению риска:

- Убедитесь, что на всех узлах включены защитных решения на конечных устройствах.

- Установите официальный патч (MS17-010) от Microsoft, который закрывает уязвимость сервера SMB, используемую в этой атаке.

- Убедитесь, что на ваших продуктах «Лаборатории Касперского» включен модуль «Мониторинг активности».

- Просканируйте все системы. Если вы обнаружите зловреда, который детектируется как MEM:Trojan.Win64.EquationDrug.gen, перезагрузите систему. И опять убедитесь, что патч MS17-010 установлен.

Образцы, на данный момент обнаруженные в атаках:

- 4fef5e34143e646dbf9907c4374276f5

- 5bef35496fcbdbe841c82f4d1ab8b7c2

- 775a0631fb8229b2aa3d7621427085ad

- 7bf2b57f2a205768755c07f238fb32cc

- 7f7ccaa16fb15eb1c7399d422f8363e8

- 8495400f199ac77853c53b5a3f278f3e

- 84c82835a5d21bbcf75a61706d8ab549

- 86721e64ffbd69aa6944b9672bcabb6d

- 8dd63adb68ef053e044a5a2f46e0d2cd

- b0ad5902366f860f85b892867e5b1e87

- d6114ba5f10ad67a4131ab72531f02da

- db349b97c37d22f5ea1d1841e3c89eb4

- e372d07207b4da75b3434584cd9f3450

- f529f4556a5126bba499c26d67892240

Вердикты «Лаборатории Касперского»:

- Trojan-Ransom.Win32.Gen.djd

- Trojan-Ransom.Win32.Scatter.tr

- Trojan-Ransom.Win32.Wanna.b

- Trojan-Ransom.Win32.Wanna.c

- Trojan-Ransom.Win32.Wanna.d

- Trojan-Ransom.Win32.Wanna.f

- Trojan-Ransom.Win32.Zapchast.i

- PDM:Trojan.Win32.Generic

Эксперты «Лаборатории Касперского» изучают возможность создания программы для расшифровки данных. Мы обязательно сообщим, когда программа будет доступна.

Приложение

Командный файл

@echo off

echo SET ow = WScript.CreateObject(«WScript.Shell»)> m.vbs

echo SET om = ow.CreateShortcut(«C:\Users\ADMINI~1\AppData\Local\Temp\@WanaDecryptor@.exe.lnk»)>> m.vbs

echo om.TargetPath = «C:\Users\ADMINI~1\AppData\Local\Temp\@WanaDecryptor@.exe»>> m.vbs

echo om.Save>> m.vbs

cscript.exe //nologo m.vbs

del m.vbs

del /a %0

m.vbs

SET ow = WScript.CreateObject(«WScript.Shell»)

SET om = ow.CreateShortcut(«C:\Users\ADMINI~1\AppData\Local\Temp\@WanaDecryptor@.exe.lnk»)

om.TargetPath = «C:\Users\ADMINI~1\AppData\Local\Temp\@WanaDecryptor@.exe»

om.Save

Вымогатель WannaCry, использованный для атак по всему миру

Игорь Мартынов

Спасибо за статью.

Денис

Спасибо огромное! Действительно интересная и полезная статья!

drmad

Не хватает некоторых важных подробностей.

1) Откуда и как осуществлялась первоначальная рассылка зараженных E-mail-ов?

2) Как и чем шифруются файлы, какой длины ключ?

using system.net;

залазили по шаре на 445 порту и с помощью спец кода и дыры в SMB заливал зловред. никаких писем не рассылали. походу майкрософт специально сделало эту лазейку для анб, пока не попала в массы.

Михаил

Патчи нужно устанавливать вовремя. Большинство пострадавших — крупные конторы, у которых процесс установки обновлений затруднен. Например, больницы. Там серваки и компьютеры работают 24/7. После установки обновлений система должна быть перезагружена, но это практически не делается там, где работа ведется без перерыва — нельзя взять и ребутнуть все компы больницы, это может привести к беде.

Поэтому именно те, кто не обновился, оказались зараженными.

using system.net;

Извените, а у вас не будет кода скрипта который используется для аттаки непропатченого _smb на 445 порт ?

Сергей

Спасибо ! Очень толковая статья. И вовремя опубликованная. Именно forum.kasperskyclub.ru оперативно подсказал все прямые ссылки на «заплатки».