По сравнению с предыдущими кварталами 2024 года четвертый квартал стал относительно «спокойным» с точки зрения числа опубликованных эксплойтов для операционных систем Windows и Linux. Мы отмечаем сохранение тенденции к росту количества зарегистрированных уязвимостей, однако общее количество Proof of Concept оказалось меньше, чем в 2023 году. Из интересных техник в четвертом квартале злоумышленники использовали недокументированные интерфейсы RPC и проводили атаки на механизм аутентификации Windows.

Статистика по зарегистрированным уязвимостям

Этот раздел содержит статистику по зарегистрированным уязвимостям. Данные взяты с портала cve.org.

Общее количество зарегистрированных уязвимостей и количество критических, Q4 2023 и Q4 2024 (скачать)

В четвертом квартале 2024 года продолжает набирать обороты тренд на документирование недостатков программного обеспечения, которые становятся причиной возникновения уязвимостей. Доля уязвимостей, которые получили отметку Critical, на несколько пунктов больше, чем в аналогичный период 2023 года. В целом все больше уязвимостей получают CVE-идентификаторы в рамках проведения проектов Bug Bounty и общих исследований безопасности программного обеспечения. Оценим также количество публичных эксплойтов.

Количество уязвимостей и доля среди них критических и тех, для которых существуют эксплойты, 2019–2024 гг. (скачать)

Как видно на графике, показатель количества опубликованных эксплойтов для уязвимостей остановился близко к отметке 6%, что на 4 п. п. меньше, чем в 2023 году. Такое снижение может быть обусловлено требованием вендоров не разглашать информацию о методах эксплуатации найденных уязвимостей и эксплойтах к ним — мы предполагаем, что исследователи стали чаще сталкиваться с подобными запросами. Таким образом, основными тенденциями 2024 года можно назвать рост количества зарегистрированных уязвимостей, сокращение числа PoC и сохранение доли уязвимостей, которые, по мнению разработчиков, являются критичными, на уровне 2023 года.

Рассмотрим самые популярные типы уязвимостей, эксплойты к которым были замечены в реальных атаках в 2023 и 2024 годах.

Количество уязвимостей по самым распространенным CWE, использованным в ходе атак на пользователей в 2023 г. (скачать)

Количество уязвимостей по самым распространенным CWE, использованным в ходе атак на пользователей в 2024 г. (скачать)

Как и в 2023 году, первые три строчки TOP 10 занимают проблемы программного обеспечения следующих типов:

- CWE-78 — недостаточное или некорректное экранирование управляющих символов командной строки (внедрение команд ОС, OS Command Injection);

- CWE-20 — недостаточная фильтрация и валидация входных параметров. К этому типу относится большинство уязвимостей, которые позволяют захватывать управление приложением;

- CWE-787 — уязвимости повреждения памяти (Out-of-bounds-Write).

Все приведенные типы недостатков достаточно давно известны и активно эксплуатируются злоумышленниками, и, как видно за последние два года, количество уязвимостей, связанных с этими типами, остается на одном уровне.

Следом идут недостатки программного обеспечения, которые имеют меньшую распространенность, но отнюдь не меньшую критичность. В 2024 году одними из самых популярных CWE оказались следующие:

- CWE-416 — проблема использования ресурсов динамической памяти (Use After Free);

- CWE-22 — проблема обработки форматов путей файловой системы (выход за пределы директории, Path Traversal);

- CWE-94 — некорректный контроль за генерацией кода (внедрение кода, Code Injection);

- CWE-502 — небезопасная десериализация данных;

- CWE-843 — некорректная обработка типов данных (путаница типов, Type Confusion);

- CWE-79 — некорректная нейтрализация символов при генерации веб-страниц (межсайтовый скриптинг, Cross-site Scripting);

- CWE-122 — повреждение памяти в куче (переполнение буфера в куче, Heap-based Buffer Overflow).

Относительно 2023 года из TOP 10 пропал только тип CWE-119, который связан с выполнением операций за пределами буфера. Однако его сменил аналогичный тип CWE-122, связанный с переполнением буфера, — соответственно, уязвимости повреждения памяти остались в списке. Это подтверждает, что ландшафт недостатков программного обеспечения, которые приводят к эксплуатируемым уязвимостям, остается неизменным на протяжении последних двух лет.

Статистика по эксплуатации уязвимостей

Раздел содержит статистику по использованию эксплойтов за четвертый квартал 2024 года. Данные получены на основании открытых источников и нашей телеметрии.

Эксплуатация уязвимостей в Windows и Linux

Среди обнаруженных решениями «Лаборатории Касперского» эксплойтов для платформы Windows самыми популярными на протяжении Q4 и всего 2024 года оставались уязвимости приложений Microsoft Office:

- CVE-2018-0802 — уязвимость удаленного выполнения кода в компоненте Equation Editor;

- CVE-2017-11882 — еще одна уязвимость удаленного выполнения кода, также затрагивающая Equation Editor;

- CVE-2017-0199 — уязвимость в Microsoft Office и WordPad, позволяющая атакующему захватить контроль над системой.

Следом за ними в число самых распространенных в четвертом квартале вошли уязвимости WinRAR и различных подсистем Windows:

- CVE-2023-38831 — уязвимость в WinRAR, которая заключается в некорректной обработке объектов, содержащихся в архиве;

- CVE-2024-38100 — уязвимость, известная как Leaked Wallpaper, позволяющая получить NetNTLM-хэш, который применяется в протоколах аутентификации пользователя;

- CVE-2024-21447 — уязвимость некорректной обработки ссылок в файловой системе. Она находится в службе UserManager и в случае эксплуатации позволяет повысить привилегии;

- CVE-2024-28916 — уязвимость, аналогичная CVE-2024-21447, в Xbox Gaming Service.

Каждая из перечисленных выше уязвимостей может быть использована для компрометации системы и получения максимально возможных привилегий, поэтому мы рекомендуем регулярно обновлять соответствующее программное обеспечение.

Динамика числа пользователей Windows, столкнувшихся с эксплойтами, Q1 2023 — Q4 2024. За 100% принято число пользователей, столкнувшихся с эксплойтами в Q1 2023 (скачать)

Продукты «Лаборатории Касперского» для операционной системы Linux срабатывали на эксплойты к следующим уязвимостям:

- CVE-2024-1086 — уязвимость некорректного обращения с ресурсами ядра в компоненте nf_tables. Ее эксплуатация позволяет повышать привилегии в системе;

- CVE-2024-0582 — уязвимость утечки памяти в компоненте io_uring, которая может быть использована для эскалации привилегий в уязвимой системе;

- CVE-2022-0847 — универсальная уязвимость, известная как Dirty Pipe, которая позволяет повышать привилегии и перехватывать управление запущенными приложениями;

- CVE-2022-34918 — некорректная обработка объектов ядра, которые относятся к компоненту netfilter. Использование уязвимости позволяет повышать привилегии в системе.

Динамика числа пользователей Linux, столкнувшихся с эксплойтами, Q1 2023 — Q4 2024. За 100% принято число пользователей, столкнувшихся с эксплойтами в Q1 2023 (скачать)

Для операционной системы Linux критически важно обновлять компоненты ядра, а также программное обеспечение, которое используется для работы на этой платформе.

Самые распространенные опубликованные эксплойты

Распределение опубликованных эксплойтов к уязвимостям по платформам, Q3 2024 г. (скачать)

Распределение опубликованных эксплойтов к уязвимостям по платформам, Q4 2024 г. (скачать)

В четвертом квартале 2024 года операционные системы по-прежнему являются самой популярной категорией ПО по количеству публичных рабочих эксплойтов. При этом доля эксплойтов к инструментам Microsoft Office сократилась, а эксплойтов к уязвимостям SharePoint опубликовано не было.

Распределение опубликованных эксплойтов к уязвимостям по платформам, 2024 г. (скачать)

Данные за 2024 год демонстрируют, что общий тренд на атаки на операционные системы продолжает расти и все больше вытесняет остальные категории программного обеспечения. Исследователи и злоумышленники находят новые компоненты операционных систем, в которых все еще скрываются потенциально эксплуатируемые уязвимости.

Использование уязвимостей в APT-атаках

Мы проанализировали, какие уязвимости чаще всего использовались в продвинутых атаках (APT) в четвертом квартале 2024 года. Представленный ниже рейтинг составлен на основе нашей телеметрии, исследований и открытых источников.

ТОР 10 уязвимостей, эксплуатируемых в APT-атаках, Q4 2024 (скачать)

Список распространенных в APT-атаках уязвимостей демонстрирует изменения в ПО, используемом злоумышленниками. В десятку самых часто эксплуатируемых типов ПО вернулись приложения Microsoft Office, уязвимости в которых не так активно использовались годом ранее. Кроме того, в список впервые вошли уязвимости для PAN-OS. Помимо этого, среди уязвимых приложений снова оказались системы удаленного доступа и корпоративные решения для обработки данных. Такая статистика свидетельствует об актуальной проблеме, связанной с несвоевременной установкой исправлений для выявленных уязвимостей, чем успевают воспользоваться атакующие. Мы настоятельно рекомендуем оперативно обновлять указанное в списке программное обеспечение.

Интересные уязвимости

Этот раздел содержит наиболее интересные уязвимости, которые были опубликованы в четвертом квартале 2024 года.

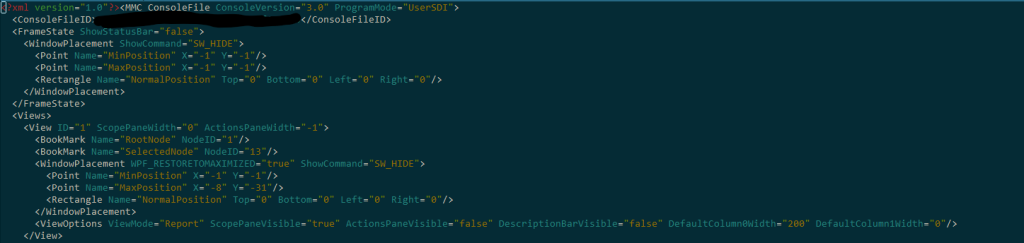

CVE-2024-43572 — уязвимость удаленного выполнения кода в Microsoft Management Console

Операционная система Windows содержит достаточно много полезных функций и механизмов, которые позволяют настраивать и использовать ОС так, как удобнее пользователю. Одним из таких механизмов является Microsoft Management Console — интерфейс для запуска приложений, которые содержат строго структурированную информацию. Эти приложения получили название «оснастка» (snap-in). В операционной системе существует ряд готовых инструментов для работы с MMC, например services.msc — интерфейс для управления службами. Это XML-файл, который обращается к отдельным COM-объектам и позволяет прописывать для них параметры в консоли управления.

Согласно документации Microsoft, файлы .msc могут применяться для администрирования систем. Эту функциональность злоумышленники использовали для запуска команд в системах пользователей: внутри файла .msc атакующие прописывали URI urn:schemas-microsoft-com:xslt и команды на языках JavaScript и VBScript. Рассылались такие файлы в качестве вложений по электронной почте.

CVE-2024-43451 — уязвимость раскрытия NetNTLM-хэша

Эта уязвимость также относится к функциональности операционной системы Windows, а именно к механизму аутентификации по протоколу NTLM с интерфейсом SSPI, который автоматически запускается во всех версиях ОС до Windows 10 включительно. Во время отправки NetNTLM-хэша атакующий может его перехватить или перенаправить в другой сервис, в результате чего учетные данные пострадавшего пользователя будут скомпрометированы. В рядовых легитимных сценариях операционной системы Windows пользователю достаточно часто необходимо проходить аутентификацию по протоколу NTLM, что может привлекать злоумышленников. В 2024 году мы наблюдали активное применение в атаках файлов различного форматирования с расширением .url: в них содержались ссылки на ресурсы, которые запускали аутентификацию с использованием NTLM-механизмов.

CVE-2024-49039 — уязвимость повышения привилегий в планировщике задач Windows

В наши отчеты за 2024 год попадали в основном уязвимости, которые использовались либо только для эскалации привилегий, либо для первоначального доступа в систему. CVE-2024-49039 же отличается тем, что позволяла выполнить скрытое закрепление в системе, повышение привилегий и запуск команд.

Эта уязвимость использует недокументированную точку подключения на стороне сервера RPC (RPC endpoint), которая содержит интерфейсы с некорректным дескриптором безопасности и позволяет повысить привилегии.

В современных версиях Windows при регистрации запланированной задачи приложения могут запускаться в AppContainer, что, как правило, ограничивает их привилегии. Для эксплуатации уязвимости злоумышленнику необходимо создать запланированную задачу, которая после запуска вызывает недокументированный RPC endpoint. Планировщик задач содержит уязвимый алгоритм запуска приложения, и в результате вызова RPC приложение будет перезапущено без AppContainer с привилегиями обычного или системного пользователя.

Выводы и рекомендации

Общее количество уязвимостей, которое было зарегистрировано в четвертом квартале 2024 года, продолжает расти по сравнению с 2023 годом, однако показатели опубликованных эксплойтов пошли на спад. Это может быть связано с тем, что вендоры программного обеспечения еще не успели выпустить патчи из-за традиционного затишья в праздничный период. Из интересного — злоумышленники продолжают изобретать новые методы эскалации привилегий, что видно на примере уязвимости в Task Scheduler.

Чтобы оставаться в безопасности, необходимо оперативно реагировать на меняющийся ландшафт угроз, а также:

- обеспечивать круглосуточный мониторинг своей инфраструктуры, уделяя особое внимание периметру;

- поддерживать процесс патч-менеджмента: своевременно устанавливать исправления безопасности. Чтобы настроить и автоматизировать управление уязвимостями и патчами, можно использовать такие решения, как Vulnerability Assessment and Patch Management и Kaspersky Vulnerability Data Feed;

- использовать надежные решения, которые позволяют обнаружить и заблокировать вредоносное ПО на корпоративных устройствах, и комплексные средства, включающие сценарии реагирования на инциденты, обучающие программы для сотрудников и актуальную базу данных о киберугрозах.

Эксплойты и уязвимости в четвертом квартале 2024 года