Регистрация уязвимостей во втором квартале 2025 года оказалась достаточно динамичной. Опубликованные уязвимости затрагивают безопасность практически всех подсистем вычислительных устройств: UEFI, драйверов, операционных систем, а также браузеров, пользовательских приложений и веб-приложений. Согласно проанализированным данным, злоумышленники, как и ранее, используют уязвимости в реальных атаках как инструмент для доступа в системы пользователей.

В отчете также описаны известные уязвимости, использованные с популярными С2-фреймворками в первой половине 2025 года.

Статистика по зарегистрированным уязвимостям

Этот раздел содержит статистику по зарегистрированным уязвимостям. Данные взяты с портала cve.org.

Рассмотрим количество зарегистрированных CVE за каждый месяц на протяжении последних 5 лет.

Общее количество опубликованных уязвимостей за каждый месяц с 2021 по 2025 год (скачать)

Этот график показывает общий объем уязвимостей, которые проходят процедуру публикации. Наглядно видно, что количество регистрируемых уязвимостей растет год от года, причем как совокупное, так и за каждый отдельный месяц. Например, на начало 2024-го было зарегистрировано порядка 2600 уязвимостей, а в январе 2025-го это количество уже превышало 4000, причем тенденция к росту числа опубликованных уязвимостей наблюдается каждый месяц, за исключением майских показателей 2025 года. Однако стоит учитывать, что в реестр попадают не только уязвимости с идентификатором текущего года. Так, публикация уязвимости с идентификатором CVE-2024-N может произойти в 2025 году.

Мы также изучили количество уязвимостей, получивших при регистрации уровень серьезности Critical (CVSS > 8,9), за аналогичный период.

Общее количество критических опубликованных уязвимостей за каждый месяц с 2021 по 2025 год (скачать)

Данные за первые два квартала 2025 года показывают значительный отрыв от показателей прошлых лет. К сожалению, невозможно обоснованно утверждать, что общее количество зарегистрированных критических уязвимостей растет: некоторым проблемам безопасности не присваивается оценка CVSS. Однако мы отмечаем, что критические уязвимости получают все больше описаний и публикаций, что должно положительно влиять на состояние безопасности программного обеспечения.

Статистика по эксплуатации уязвимостей

Раздел содержит статистику по использованию эксплойтов за второй квартал 2025 года. Данные получены на основании открытых источников и нашей телеметрии.

Эксплуатация уязвимостей в Windows и Linux

Во втором квартале 2025 года, как и ранее, самые распространенные эксплойты были нацелены на уязвимые продукты Microsoft Office с неисправленными проблемами безопасности.

Решения «Лаборатории Касперского» обнаружили больше всего эксплойтов на платформе Windows к следующим уязвимостям:

- CVE-2018-0802 — уязвимость удаленного выполнения кода в компоненте Equation Editor;

- CVE-2017-11882 — еще одна уязвимость удаленного выполнения кода, также затрагивающая Equation Editor;

- CVE-2017-0199 — уязвимость в Microsoft Office и WordPad, позволяющая атакующему захватить контроль над системой.

Эти уязвимости традиционно эксплуатируются злоумышленниками чаще других, о чем мы рассказывали в предыдущих отчетах. Далее идут не менее популярные проблемы в WinRAR и эксплойты для кражи преобразованных учетных данных пользователей в операционной системе Windows:

- CVE-2023-38831 — уязвимость в WinRAR, которая заключается в некорректной обработке объектов, содержащихся в архиве;

- CVE-2025-24071 — уязвимость в работе механизма индексации Windows, которая позволяет получить учетные данные NetNTLM при открытии файлов определенного типа (

.library-ms); - CVE-2024-35250 — уязвимость драйвера

ks.sys, которая позволяет запускать произвольный код.

Динамика числа пользователей Windows, столкнувшихся с эксплойтами, Q1 2024 — Q2 2025. За 100% принято число пользователей, столкнувшихся с эксплойтами в Q1 2024 (скачать)

Все перечисленные выше уязвимости могут использоваться как для получения первичного доступа к уязвимым системам, так и для повышения привилегий. Мы рекомендуем своевременно устанавливать обновления для соответствующего программного обеспечения.

Для операционной системы Linux чаще всего детектировались эксплойты к следующим уязвимостям:

- CVE-2022-0847 — универсальная уязвимость, известная как Dirty Pipe, которая позволяет повышать привилегии и перехватывать управление запущенными приложениями;

- CVE-2019-13272 — уязвимость некорректной обработки наследования привилегий, которая может быть использована для их повышения;

- CVE-2021-22555 — уязвимость переполнения кучи в подсистеме ядра Netfilter. Широкая распространенность этой уязвимости обусловлена тем, что при эксплуатации использовались достаточно популярные методики модификации памяти: манипуляции с примитивами

msg_msg, приводящие к Use-After-Free.

Динамика числа пользователей Linux, столкнувшихся с эксплойтами, Q1 2024 — Q2 2025. За 100% принято число пользователей, столкнувшихся с эксплойтами в Q1 2024 (скачать)

Для операционной системы Linux критически важно устанавливать патчи безопасности, так как с каждым годом она все больше привлекает внимание злоумышленников. В первую очередь это происходит из-за растущего количества пользовательских устройств, которые находятся под управлением Linux.

Самые распространенные опубликованные эксплойты

Во втором квартале 2025 года мы отмечаем сохранение прошлогодних закономерностей в распределении опубликованных эксплойтов по типам программного обеспечения. Эксплойты к уязвимостям в операционных системах по-прежнему превалируют над эксплойтами к другим типам ПО, которые мы исследуем в рамках мониторинга публичных исследований, новостей и PoC.

Распределение опубликованных эксплойтов к уязвимостям по платформам, Q1 2025 (скачать)

Распределение опубликованных эксплойтов к уязвимостям по платформам, Q2 2025 (скачать)

Во втором квартале публичной информации о новых эксплойтах к системам Microsoft Office не появлялось.

Использование уязвимостей в APT-атаках

Мы проанализировали данные об уязвимостях, которые использовались в атаках APT-групп во втором квартале 2025 года. Представленный ниже рейтинг включает данные на основе нашей телеметрии, исследований и открытых источников.

ТОР 10 уязвимостей, эксплуатируемых в APT-атаках, Q2 2025 (скачать)

TOP 10 второго квартала основан в первую очередь на большом количестве инцидентов, которые были описаны в публичных источниках. В рейтинг уязвимостей попали как новые проблемы безопасности, использовавшиеся в атаках нулевого дня, так и уязвимости, которые известны достаточно давно. Наиболее часто эксплуатировалось уязвимое ПО для удаленного доступа и редактирования документов, а также подсистемы логирования. Любопытно, что первое место в рейтинге уязвимостей занимает программное обеспечение для упрощенной разработки интерфейса приложений без написания кода, а также в TOP 10 появилась уязвимость фреймворка для создания приложений на основе ИИ. Можно предположить, что развитие технологий для разработки ПО привлекает внимание злоумышленников, эксплуатирующих уязвимости в новых и набирающих популярность инструментах. Кроме того, примечательно, что веб-уязвимости были обнаружены не в сгенерированном ИИ коде, а в коде, который обслуживал систему поддержки ИИ-фреймворка.

Судя по набору уязвимостей, основными целями атакующих являлись получение доступа в систему и повышение привилегий.

C2-фреймворки

В этом разделе мы рассмотрим самые популярные C2-фреймворки, используемые злоумышленниками, и проанализируем уязвимости, эксплойты к которым взаимодействовали с C2-агентами в APT-атаках.

На графике ниже показана частота известных случаев использования С2-фреймворков в атаках на пользователей за первую половину 2025 года, согласно открытым источникам.

ТОР 13 C2-фреймворков, используемых APT для компрометации систем пользователей, Q1 — Q2 2025 (скачать)

Четыре наиболее часто используемых в атаках фреймворка — Sliver, Metasploit, Havoc и Brute Ratel C4 — могут работать совместно с эксплойтами «из коробки», так как их агенты предоставляют различные функциональные возможности после компрометации: они позволяют проводить разведку, запускать команды, поддерживать коммуникацию с C2 и т. д. Отметим, что в имплементации Metasploit по умолчанию изначально реализована поддержка эксплойтов, которые атакующие используют для первоначального доступа к системе. Другие три фреймворка в стандартной конфигурации поддерживают только эксплойты для повышения привилегий и закрепления в уязвимой системе и требуют дополнительной настройки, соответствующей целям злоумышленников. Оставшиеся инструменты не работают с эксплойтами напрямую и в реальных атаках были модифицированы под конкретный эксплойт. Поэтому мы можем сделать вывод, что атакующие все чаще стараются кастомизировать C2-агентов для автоматизации вредоносных действий и затруднения детектирования.

Мы изучили открытые источники, проанализировали вредоносные образцы С2-агентов, содержащие эксплойты, и выяснили, что в APT-атаках с указанными выше С2-фреймворками использовались следующие уязвимости:

- CVE-2025-31324 — уязвимость в SAP NetWeaver Visual Composer Metadata Uploader, позволяющая удаленно выполнять код и получившая оценку CVSS 10.0;

- CVE-2024-1709 — уязвимость ConnectWise ScreenConnect 23.9.7, способная привести к обходу аутентификации и также получившая CVSS 10.0;

- CVE-2024-31839 — уязвимость межсайтового скриптинга в средстве удаленного управления CHAOS v5.0.1, приводящая к повышению привилегий;

- CVE-2024-30850 — уязвимость выполнения произвольного кода в CHAOS v5.0.1, позволяющая обойти аутентификацию;

- CVE-2025-33053 — уязвимость некорректной обработки параметров рабочей директории для LNK-файлов в Windows, приводящая к удаленному выполнению кода.

Интересно, что большая часть данных об атаках на системы оказывается утерянной на момент расследования, однако список используемых уязвимостей демонстрирует различные подходы к использованию тандема «уязвимость — С2», что дает представление о ходе атаки и позволяет определить вектор первоначального доступа. По использованным уязвимостям во время расследования инцидентов можно определить, что в некоторых случаях атаки разворачиваются сразу, как только отрабатывает эксплойт, в других — злоумышленники сначала получают аутентификационные данные или доступ к системе, а уже затем задействуют управление через С2.

Интересные уязвимости

Этот раздел содержит наиболее интересные уязвимости, которые были опубликованы во втором квартале 2025 года и имеют общедоступное описание.

CVE-2025-32433 — уязвимость в SSH-сервере, который является частью фреймворка Erlang/OTP

Эту уязвимость удаленного выполнения кода можно считать достаточно простой. Для ее эксплуатации злоумышленнику достаточно отправить запрос на выполнение команды, и сервер запустит ее, не выполняя никаких проверок, — даже если пользователь не прошел аутентификацию. Уязвимость возникает во время обработки сообщений, передаваемых по протоколу SSH, при использовании пакетов для Erlang/OTP.

CVE-2025-6218 — уязвимость обхода каталога в WinRAR

Эта уязвимость похожа на известную CVE-2023-38831: они обе нацелены на WinRAR и их эксплуатация возможна при взаимодействии пользователя с GUI. Уязвимости, возникающие при работе с архивами, не являются новыми и обычно эксплуатируются в веб-приложениях: последние зачастую используют именно архивы в качестве основного формата для передачи данных. Такие архивы обрабатываются библиотеками веб-приложений, в которых может отсутствовать проверка на ограничения распаковки. Типичные сценарии использования подобных уязвимостей: замена стандартных конфигураций операционной системы и установка дополнительных значений для запуска имеющихся приложений, что может привести к выполнению вредоносных команд — с задержкой либо при первой последующей загрузке ОС или приложения.

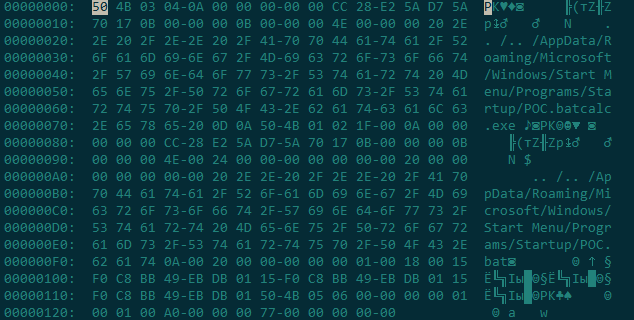

Для эксплуатации таких уязвимостей злоумышленникам необходимо определить расположение директории для модификации, так как в каждой системе используется своя раскладка файлов. Кроме того, эксплуатацию усложняет подбор символов при указании пути распаковки. При использовании определенных комбинаций специальных символов распаковка архива за пределами рабочей директории не будет обнаружена защитными механизмами, что и представляет собой CVE-2025-6218. К этой уязвимости достаточно быстро появился PoC:

Как видно из дампа файла, путь распаковки архива изменяется не за счет его сложной конструкции, а при помощи относительного пути без указания метки диска. Как мы уже упоминали выше, кастомный порядок организации файлов в системе обуславливает нестабильную работу такого эксплойта. Это значит, что злоумышленникам придется использовать более изощренные способы социальной инженерии, чтобы атаковать пользователя.

CVE-2025-3052 — уязвимость небезопасного доступа к данным в NVRAM, которая позволяет обойти проверки подписи для UEFI

Уязвимости UEFI практически всегда нацелены на отключение протокола Secure Boot, который призван обезопасить процесс загрузки операционной системы от руткитов и буткитов. CVE-2025-3052 не стала исключением.

Исследователи смогли найти набор уязвимых UEFI-приложений, в которых функция, расположенная по смещению 0xf7a0, использует содержимое глобальной переменной энергонезависимой памяти (NVRAM) без проверки. Уязвимая функция некорректно обрабатывает указанные в переменной данные и может их модифицировать. Таким образом атакующий получает возможность переписать настройки Secure Boot и загрузить в систему любые модули — даже те, что не имеют подписи и не прошли валидацию.

CVE-2025-49113 — уязвимость небезопасной десериализации в почтовом клиенте Roundcube Webmail

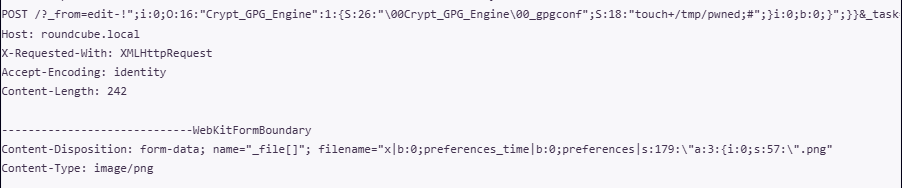

Эта уязвимость подчеркивает классическую проблему программного обеспечения: небезопасную обработку сериализованных объектов. Она может быть использована только после проведения успешной аутентификации: эксплуатация возможна во время активного сеанса пользователя. Для проведения атаки злоумышленнику необходимо сначала получить легитимную учетную запись, а потом с ее помощью добраться до уязвимого кода — он заключается в отсутствии проверки параметра _from.

Эксплуатация после аутентификации достаточно проста: для атаки в уязвимый параметр помещается сериализованный объект PHP в текстовом формате. Отметим, что внедряемый таким образом объект легко восстановить для последующего анализа. К примеру, в одном из опубликованных в Сети PoC полезная нагрузка создает файл pwned в директории /tmp:

По заверению исследователя, обнаружившего уязвимость, код, который содержал дефект, использовался проектом 10 лет.

CVE-2025-1533 — уязвимость переполнения стека в драйвере AsIO3.sys

Эксплуатация этой уязвимости оказалась возможна из-за ошибки на этапе разработки параметров пула ядра. При реализации проверки на права доступа к драйверу AsIO3.sys разработчики неправильно рассчитали объем необходимой памяти для хранения пути к файлу, который запрашивает доступ к устройству драйвера. Если создать путь длиной более 256 символов, в системе произойдет сбой с появлением «синего экрана смерти» (BSOD), однако в современных версиях файловых систем NTFS ограничение на длину пути составляет не 256, а 32 767 символов. Данная уязвимость демонстрирует важность тщательного изучения документации: это не только позволяет четко представить, как работает та или иная подсистема Windows, но и влияет на эффективность разработки.

Выводы и рекомендации

Количество уязвимостей в 2025 году продолжает расти. Во втором квартале мы отмечаем положительную динамику в отношении регистрации новых идентификаторов. Для защиты систем важна регулярная приоритизация процессов исправления известных уязвимостей и использование программного обеспечения, способного митигировать ущерб от постэксплуатации. Кроме того, одним из способов устранения последствий эксплуатации являются поиск и нейтрализация агентов С2-фреймворков, которые могут использовать злоумышленники в скомпрометированной системе.

Для защиты инфраструктуры необходимо непрерывно следить за ее состоянием, в частности обеспечивая тщательный мониторинг периметра.

Помимо этого, важно постоянно отслеживать активные угрозы и проактивно принимать меры по усилению безопасности — в том числе ограничивать риски, связанные с уязвимостями. Наше решение Kaspersky Vulnerability Data Feed помогает своевременно обнаруживать и анализировать уязвимости в инфраструктуре.

Особое внимание следует уделить защите рабочих мест. Безопасность корпоративных устройств поможет обеспечить надежное решение для детектирования и блокировки вредоносного ПО.

Помимо базовой защиты, корпоративным инфраструктурам необходимо реализовать гибкую и эффективную систему, которая позволяет оперативно устанавливать исправления безопасности, а также настраивать и автоматизировать управление патчами. Кроме того, современные комплексные решения сочетают сбор и анализ данных о событиях безопасности со всех источников, сценарии реагирования на инциденты, актуальную базу данных о кибератаках и обучающие программы для повышения уровня киберграмотности сотрудников. Этим критериям соответствует линейка продуктов «Лаборатории Касперского» для компаний любого масштаба Kaspersky Symphony.

Эксплойты и уязвимости во втором квартале 2025 года