В середине марта 2021 года мы наблюдали две новые спам-кампании. В обоих случаях пользователи получали письма на английском языке с вложенными ZIP-файлами или ссылками на такие файлы. Дальнейшее исследование показало, что обе спам-рассылки распространяли банковских троянцев. В большинстве случаев полезной нагрузкой служил IcedID (Trojan-Banker.Win32.IcedID), но в некоторых случаях нам также попадались экземпляры QBot (Backdoor.Win32.Qbot, он же QakBot). На пике кампаний наблюдалась повышенная активность этих троянцев: наши решения блокировали более сотни попыток загрузки в день.

IcedID — это банковский троянец, способный внедрять код в веб-страницы, обнаруживать виртуальные машины и совершать другие вредоносные действия. Зловред состоит двух частей: загрузчика и главного модуля, который отвечает за всю вредоносную активность. Главный модуль спрятан в PNG-изображении, которое скачивает и дешифрует загрузчик.

QBot — тоже банковский троянец. Он состоит из одного исполняемого файла со встроенной DLL-библиотекой (главным модулем), который может скачивать и запускать дополнительные модули для различных вредоносных действий, в том числе веб-инжекта, сбора электронных писем и перехвата паролей.

Оба этих семейства уже знакомы нам: они и ранее распространялись с помощью спам-рассылок и различных загрузчиков, в том числе недавно ликвидированного ботнета Emotet. Однако вариант IcedID, обнаруженный в мартовских кампаниях, претерпел некоторые изменения по сравнению с более ранними известными нам версиями.

Технические подробности

Первичное заражение

DotDat

Первую спам-кампанию мы назвали DotDat. Злоумышленники рассылали письма с вложенными ZIP-файлами, которые якобы содержали результаты отмененной операции или документы о компенсациях. Названия файлов имели следующий формат: [тип документа (необязательно)]-[несколько цифр]-[дата в формате ММДДГГГГ]. Мы полагаем, что даты соответствовали пикам спам-кампании. Вложенные ZIP-архивы содержали вредоносный файл MS Excel с таким же названием.

Файл Excel с помощью макроса (см. ниже) скачивал вредоносную полезную нагрузку по URL в формате [хост]/[цифры].[цифры].dat и запускал его. URL-адрес создавался во время выполнения с помощью функции NOW() (она же ТДАТА()) в Excel. В качеств полезной нагрузки скачивался загрузчик IcedID (Trojan.Win32.Ligooc) или троянец QBot, упакованный при помощи полиморфного упаковщика.

Сведения о макросе в файле Excel (3e12880c20c41085ea5e249f8eb85ded)

Файл Excel содержал обфусцированные формулы макроса в формате Excel 4.0 для скачивания и запуска полезной нагрузки (IcedID или QBot). Макрос формировал URL-адрес, а затем скачивал по нему полезную нагрузку с помощью функции WinAPI URLDownloadToFile.

Макрос скачивает загрузчик IcedID

Далее эта полезная нагрузка запускалась посредством функции EXEC и исполняемого файла Windows Rundll32.

Макрос запускает полезную нагрузку

Summer.gif

Письма из второй спам-рассылки содержали ссылки на взломанные веб-сайты с вредоносными архивами documents.zip, document-XX.zip и doc-XX.zip, где XX — две случайные цифры. Как и в первом случае, в архивах находился файл Excel с макросом, который скачивал загрузчик IcedID. По нашим данным, пик спам-кампании пришелся на 17 марта 2021 года. К апрелю вредоносная активность сошла на нет.

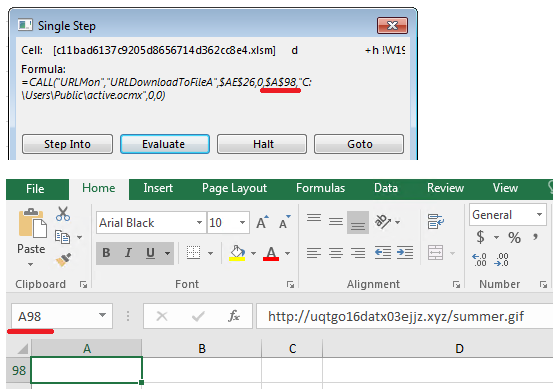

Сведения о макросе в файле Excel (c11bad6137c9205d8656714d362cc8e4)

В этом случае так же, как и в первом, использовались формулы макроса в формате Excel 4.0 и функция URLDownloadToFile. Главное отличие в механизме скачивания заключается в том, что URL-адрес хранился в ячейке внутри вредоносного файла.

Скачивание полезной нагрузки

На первый взгляд URL ведет на страницу с файлом summer.gif, но на самом деле полезная нагрузка — исполняемый файл, а не GIF-изображение. Для запуска полезной нагрузки макрос использует WMI и инструменты regsvr32.

Макрос запускает полезную нагрузку

IcedID

Как было указано выше, IcedID состоит из двух частей: загрузчика и главного модуля. Загрузчик отправляет некоторую информацию о пользователе (имя, MAC-адрес, версию Windows и т. д.) командному серверу и получает главный модуль. Ранее главный модуль распространялся в виде шелл-кода, спрятанного внутри PNG-изображения. Интернет-загрузчик получал изображение, дешифровал главный модуль в памяти и запускал его. Главный модуль отображал себя в память и начинал совершать вредоносные действия, в том числе веб-инжект, эксфильтрацию данных и их передачу на командный сервер, скачивание и запуск дополнительных полезных нагрузок, а также эксфильтрацию системной информации.

Новый загрузчик IcedID

Помимо повышенной активности IcedID мы также обратили внимание на то, что авторы троянца немного изменили загрузчик. В предыдущих версиях он был скомпилирован как x86-совместимый исполняемый файл, а конфигурация зловреда после расшифровки содержала поддельные адреса командных серверов. Мы предполагаем, что так злоумышленники пытались затруднить анализ образцов. В новой версии авторы перешли с x86 на x86-64 и удалили поддельные адреса командных серверов из конфигурации.

Конфигурация старой версии загрузчика IcedID

Конфигурация новой версии

Мы также заметили небольшое изменение в главном модуле зловреда. Он по-прежнему распространялся под видом PNG-изображения, способы расшифровки и связи с командным сервером также остались прежними, но авторы отказались от использования шелл-кода. Вместо этого главный модуль IcedID распространялся как обычный PE-файл, содержащий некоторые данные загрузчика в самом начале.

География атак IcedID

В марте 2021 года больше всего пользователей, атакованных Ligooc (загрузчик IcedID), было зафиксировано в Китае (15,88%), Индии (11,59%), Италии (10,73%), США (10,73%) и Германии (8,58%).

Qbot

В отличие от IcedID, QBot представляет собой один исполняемый файл со встроенной DLL-библиотекой (главным модулем), которая хранится в разделе ресурсов PE-файла. Для перехвата трафика, кражи паролей, внедрения кода и удаленного управления зараженной системой зловред загружает дополнительные модули: модуль веб-инжекта, hVNC (модуль удаленного управления), сборщик электронной почты, захватчик паролей и другие. Полные сведения о Qbot, а также индикаторы компрометации, информация о техниках и тактиках MITRE ATT&CK, правила YARA и хеши, относящиеся к этой атаке, доступны пользователям наших сервисов информирования об угрозах для финансовых организаций.

География атак Qbot

В марте 2021 года QBot, как и IcedID, был особенно активен в Китае (10,78%), Индии (10,78%) и США (4,66%). Также значительное число попыток заражения было зафиксировано в России (7,60%) и Франции (7,60%).

Индикаторы компрометации

Хеши файлов (MD5)

Excel с макросами

042b349265bbac709ff2cbddb725033b

054532b8b2b5c727ed8f74aabc9acc73

1237e85fe00fcc1d14df0fb5cf323d6b

3e12880c20c41085ea5e249f8eb85ded

Documents.zip

c11bad6137c9205d8656714d362cc8e4

Trojan.Win32.Ligooc

997340ab32077836c7a055f52ab148de

Trojan-Banker.Win32.QBot

57f347e5f703398219e9edf2f31319f6

Домены/IP-адреса

Apoxiolazio55[.]space

Karantino[.]xyz

uqtgo16datx03ejjz[.]xyz

188.127.254[.]114

Вредоносные спам-рассылки с банковскими троянцами