Расширения браузеров используются для решения множества задач: блокирования рекламы, составления списков дел, проверки орфографии и многого другого. Это удобно, полезно и бесплатно – поэтому они пользуются такой популярностью. В интернет-магазинах Chrome, Safari, Mozilla и многих других браузеров есть тысячи расширений на любой вкус. Самые популярные из них насчитывают более 10 миллионов пользователей. Однако они не всегда так безопасны, как может показаться. Даже безобидные на первый взгляд дополнения могут нести большой риск.

|

|

Браузерные расширения популярны среди пользователей разных возрастов. Дети любят добавлять в браузер виртуальных питомцев, а взрослые часто используют таймеры и инструменты учета рабочего времени.

Прежде всего, не каждое безобидное на первый взгляд расширение действительно безобидно. Вредоносные и нежелательные дополнения распространяются под видом полезных и часто выполняют легитимные функции – наряду с незаконными. Некоторые распространяются под видом популярных проверенных расширений. Их разработчики даже умудряются вывести свое детище в верхние строки результатов поиска с помощью ключевых слов.

Подобные расширения часто распространяются через официальные интернет-магазины. В 2020 году Google удалила 106 расширений (которые были установлены 32 миллиона раз) из интернет-магазина Chrome. Все они собирали и передавали конфиденциальные пользовательские данные, например файлы cookie и пароли, и даже делали скриншоты. Жертвами злоумышленников стали не только отдельные пользователи, но и целые компании. От атак пострадало более 100 сетей – преступники проникали в инфраструктуры финансовых, нефтегазовых, медицинских, фармацевтических, государственных и других организаций. Еще одно расширение для Chrome, распространявшееся через официальный магазин, использовалось для распознавания и кражи платежных данных, которые пользователи вводили в специальные веб-формы. К тому времени, когда Google удалила из магазина это расширение, его уже загрузили более 400 пользователей Chrome, подвергнув свои данные серьезному риску.

Надежность загруженного из магазина расширения иногда можно проверить, посмотрев его разрешения. Если оно запрашивает больше разрешений, чем необходимо, – это повод насторожиться. Например, если обычный калькулятор запрашивает данные о вашем местонахождении, доступ к истории просмотров в браузере и разрешение на снимок содержания экрана, устанавливать его не стоит.

Однако анализ разрешений помогает не всегда. Иногда формулировки в описании настолько размыты, что по ним невозможно судить о безопасности. Например, базовые расширения часто требуют, чтобы им предоставили право на «просмотр и изменение ваших данные на всех сайтах». Возможно, это действительно необходимо для их стабильной работы, но потенциально это дает им почти неограниченные права.

Даже если такое расширение не содержит вредоносного кода, оно по-прежнему потенциально опасно. После получения права на «чтение всех данных на всех сайтах» расширения начинают собирать огромные объемы данных со всех страниц, которые посещает пользователь. Чтобы заработать больше денег, некоторые разработчики передают такие данные третьим лицам или продают их рекламным агентствам. Проблема в том, что иногда данные оказываются недостаточно анонимными, поэтому даже обычные расширения могут навредить пользователям, раскрыв их данные тем, кому не стоило бы видеть историю посещений сайтов и действий на них.

Получив разрешение на чтение и изменение всех данных на всех сайтах, обычное средство для проверки орфографии может стать опасным инструментом в руках злоумышленников

Кроме того, иногда авторы расширений проводят автоматические обновления, не дожидаясь согласия пользователя: в итоге даже изначально легитимные дополнения могут превратиться в нежелательное или вредоносное ПО. Известен пример, когда злоумышленники взломали аккаунт разработчика популярного расширения и установили рекламное ПО на устройства миллионов пользователей без их ведома. Некоторые разработчики продают расширения, имеющие большую аудиторию. Купив такое расширение, мошенники добавляют в него вредоносные или нежелательные функции, в том числе путем автоматического обновления. Именно так более 30 000 пользователей расширения Particle однажды обнаружили на своих устройствах рекламное ПО – новые владельцы просто добавили в него вредоносный код.

Методология

В этом исследовании мы изучили разные типы угроз, которые маскируются под полезные расширения браузеров, и подсчитали количество пострадавших от них пользователей. Для этого мы проанализировали статистику угроз из Kaspersky Security Network – системы обработки анонимных данных, относящихся к кибербезопасности и добровольно предоставленных пользователями продуктов «Лаборатории Касперского», – за период с января 2020 г. по июнь 2022 г. В этом отчете мы подробно рассмотрим 4 семейства популярных угроз, распространяемых под видом расширений, а также конкретные примеры и связанные риски.

Основные выводы

- В первом полугодии текущего года 1 311 557 пользователей пытались загрузить вредоносные или нежелательные расширения как минимум один раз. Эта цифра составляет более 70 процентов от числа пользователей, пострадавших от этой угрозы в прошлом году, а впереди еще полгода.

- С января 2020 г. по июнь 2022 г. более 4,3 миллиона уникальных пользователей скачали рекламное ПО под видом расширения для браузера. Это приблизительно 70% от числа всех пользователей, загрузивших вредоносные или нежелательные дополнения.

- В первом полугодии 2022 года самыми распространенными рекламными программами стали представители семейства WebSearch, которые собирали и анализировали поисковые запросы и перенаправляли пользователей на реферальный сайт.

Опасные расширения в цифрах

С начала 2020 года решения «Лаборатории Касперского» предотвратили загрузку под видом расширений 6 057 308 вредоносных, рекламных и других нежелательных программ на устройства пользователей. Мы выяснили, что на протяжении анализируемого периода больше всего таких пользователей – 3 660 236 человек – оказалось в 2020 году. В 2021 году их количество уменьшилось вдвое: загрузить вредоносные и нежелательные расширения пытались 1 823 263 уникальных пользователя. В текущем году только в первом полугодии таких пользователей уже 1 311 557. Это более 70 процентов от аналогичного показателя прошлого года – а ведь впереди еще шесть месяцев.

Число уникальных пользователей, загрузивших вредоносные или нежелательные расширения браузеров (скачать)

Наша телеметрия показывает, что самой распространенной угрозой, замаскированной под браузерное расширение, является рекламное ПО – программы, разработанные для продвижения рекламных партнеров, а не для улучшения удобства пользователя. Они анализируют историю браузера, чтобы подобрать рекламу с учетом ваших интересов, встраивают баннеры в веб-страницы или перенаправляют вас на реферальные сайты. Это приносит разработчикам гораздо больше денег, чем легитимная поисковая реклама. С января 2020 г. по июнь 2022 г. более 4,3 миллиона уникальных пользователей скачали рекламное ПО под видом расширения для браузера – приблизительно 70% от числа всех пострадавших пользователей. Из них более 1 миллиона приходится на первое полугодие 2022 года.

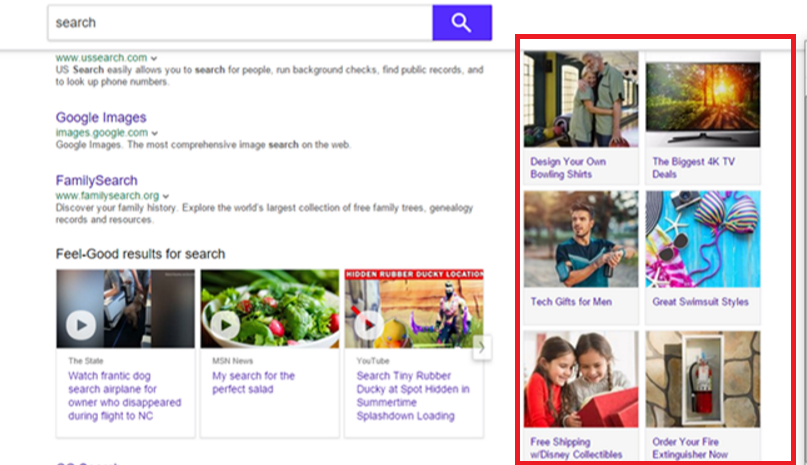

Партнерская реклама в боковой части страницы результатов поиска привлекает внимание пользователей

Второй по популярности угрозой стало вредоносное ПО. Это программы, которые, попав на устройство пользователя, могут причинить разный вред. Некоторые вредоносные расширения собирают учетные данные и другую конфиденциальную информацию. Они не только перехватывают файлы cookie и буфер обмена, но также отслеживают и записывают все нажатия клавиш, то есть играют роль клавиатурных шпионов, которые охотятся за конфиденциальными данными жертвы, например учетными записями и данными банковских карт.

С января 2020 г. по июнь 2022 г. более 2,6 миллиона уникальных пользователей скачали вредоносное ПО под видом браузерного расширения. Это 44% от общего числа пользователей, подвергшихся атакам вредоносного или нежелательного ПО за этот период.

Самые распространенные семейства угроз в браузерных расширениях в 2022 году

В этом отчете мы рассматриваем особенности вредоносных и нежелательных расширений, которые мы поделили на 4 семейства. Мы проанализировали пути их распространения, полезные функции, которыми они прикрываются, и их активность в первом полугодии 2022 года.

WebSearch

В первой половине 2022 года самыми распространенными рекламными программами стали представители семейства WebSearch, детектированные как not-a-virus:HEUR:AdWare.Script.WebSearch.gen. За этот период с ним столкнулись 876 924 уникальных пользователя. Такие угрозы обычно маскируются под инструменты для работы с документами – конвертации Word в PDF, объединения файлов и решения других задач. Расширения WebSearch первым делом меняют домашнюю страницу браузера – и вместо привычной страницы Chrome пользователь попадает на мини-сайт, где есть только поисковая строка и несколько ссылок на сторонние ресурсы, например на AliExpress или Farfetch. Переход на эти сайты осуществляется по партнерским ссылкам – именно так злоумышленники получают прибыль от своих расширений. Чем чаще пользователи переходят по этим ссылкам, тем больше денег получает разработчик.

Так выглядит домашняя страница браузера после загрузки расширения WebSearch

Кроме того, расширение меняет используемую по умолчанию поисковую систему на search.myway[.]com, чтобы сохранять запросы пользователей и анализировать их. В результатах поиска будут появляться ссылки на партнерские сайты, подобранные системой на основании поисковых запросов пользователя.

Расширения WebSearch отслеживают все поисковые запросы пользователя и предлагают наиболее релевантные партнерские продукты

Чаще всего жертвами семейства становятся сотрудники, которые работают с расширениями для просмотра или конвертации PDF-файлов, поскольку именно эти функции WebSearch использует для маскировки. Большинство расширений даже выполняют заявленные полезные функции, чтобы пользователь не удалил их.

Вот несколько представителей этого семейства:

| kpocjpoifmommoiiiamepombpeoaehfh | EasyPDFCombine |

| mallpejgeafdahhflmliiahjdpgbegpk | PDF Viewer & Converter by FromDocToPDF |

| fncbkmmlcehhipmmofdhejcggdapcmon | EasyPDFCombine |

| ceopoaldcnmhechacafgagdkklcogkgd | OnlineMapFinder |

| mabloidgodmbnmnhoenmhlcjkfelomgp | EasyDocMerge |

Это расширение уже недоступно в магазине Chrome, однако его все еще можно скачать со сторонних файлообменников и установить в ручном режиме.

Расширения, связанные с DealPly

Расширения DealPly – это рекламное ПО, первые экземпляры которого появились еще в 2018 году, но пользуются популярностью до сих пор. Мы детектируем эти угрозы со следующими вердиктами:

- HEUR:AdWare.Script.Generic

- HEUR:AdWare.Script.Extension.gen.

С января по июнь 2022 года 97 515 уникальных пользователей решений «Лаборатории Касперского» загрузили эти расширения.

В отличие от семейства WebSearch, эти расширения устанавливаются не пользователем, а рекламной программой DealPly, которую мы детектируем как not-a-virus:AdWare.Win32.DealPly. Чаще всего пользователи подхватывают DealPly при попытках скачать взломанные программы с сомнительных ресурсов. Связанные с DealPly расширения, так же как и представители рассмотренного выше семейства, заменяют стартовую страницу браузера мини-сайтом с реферальными ссылками.

Новая стартовая страница браузера со ссылками на партнерские ресурсы

Для того чтобы перехватывать запросы пользователей, злоумышленники подменяют поисковую систему, используемую по умолчанию. Расширение анализирует все запросы, введенные пользователем в новую строку поиска, сопоставляя их с наборами ключевых слов, и направляет пользователя на релевантные партнерские сайты.

Расширение считывает ключевое слово iPhone и предлагает пользователю партнерский товар

Для того чтобы закрепить свои расширения в системе, DealPly создает следующие ключи реестра Windows:

|

1 2 3 |

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh HKEY_LOCAL_MACHINE\SOFTWARE\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh HKEY_CURRENT_USER\Software\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh |

со значением «update_url»=»hxxp[:]//juwakaha[.]com/update«. С этого адреса браузер будет загружать обновления для расширения. Даже если пользователь удалит это расширение, каждый раз при запуске браузера оно будет загружаться на устройство и устанавливаться вновь. Стоит отметить, что браузер будет обновлять расширения DealPly, даже если они скачаны не из официального магазина Chrome, а со сторонних ресурсов.

Мы полагаем, что чаще всего с этой угрозой будут сталкиваться любители скачивать взломанное ПО с сомнительных сайтов. DealPly часто маскируется под KMS-активаторы (программы, которые бесплатно активируют взломанные экземпляры Windows) или читы для компьютерных игр. Иногда DealPly распространяется под видом установщиков самого разного ПО, даже проприетарного.

Примеры расширений от DealPly:

| bifdhahddjbdbjmiekcnmeiffabcfjgh | Internal Chromium Extension |

| ncjbeingokdeimlmolagjaddccfdlkbd | Internal Chromium Extension |

| nahhmpbckpgdidfnmfkfgiflpjijilce | Search Manager |

| pilplloabdedfmialnfchjomjmpjcoej | Search Manager |

AddScript

AddScript – еще одно семейство угроз, скрывающихся под видом браузерных расширений. Впервые они были замечены в 2019 году и используются до сих пор. В первой половине 2022 года жертвами AddScript стали 156 698 уникальных пользователей.

Обычно эти расширения выполняют и полезные функции. Некоторые из них используются, например, в качестве менеджера прокси-серверов или загрузчика музыки и видео из социальных сетей. Однако помимо полезного функционала, такие расширения могут причинить немало вреда.

Вредоносный код AddScript

Злоумышленники обфусцируют вредоносный код. В расширение встроен URL-адрес командного сервера, к которому оно обращается во время использования. Подключившись к серверу, оно загружает вредоносный код JavaScript и запускает его незаметно для пользователя. Единственный признак выполнения посторонних команд на устройстве – чрезвычайно высокая загрузка ЦП.

Вредоносный скрипт периодически обновляется и может выполнять разные функции. Например, он может «просматривать» видео незаметно для пользователя, обеспечивая своим хозяевам прибыль от просмотра роликов. Еще один вариант использования JavaScript-кода – загрузка файлов cookie на устройство пользователя. Бренды часто рекламируют партнерские продукты на своих сайтах. Когда посетитель переходит по партнерской ссылке, на его устройстве сохраняется соответствующий файл cookie. Если после перехода по ссылке он покупает товар в партнерской сети, владелец сайта, с которого пользователь попал в интернет-магазин партнера, получает вознаграждение. AddScript подгружает файлы cookie на устройство пользователя, который даже не переходил по партнерским ссылкам, а создатели расширения получают прибыль от операций, совершаемых в браузере. Проще говоря, сайт считает, что трафик ему направил мошенник, хотя он этого не делал.

Вот несколько представителей этого семейства:

| hdbipekpdpggjaipompnomhccfemaljm | friGate3 proxy helper |

| lfedlgnabjompjngkpddclhgcmeklana | SaveFrom.net |

| aonedlchkbicmhepimiahfalheedjgbh | Helper (поиск товаров по выгодным ценам) |

| oobppndjaabcidladjeehddkgkccfcpn | Y2Mate – загрузка видео |

Продукты «Лаборатории Касперского» обнаруживали расширения AddScript с вердиктом HEUR:Trojan.Script.Generic.

FB Stealer

Еще одно семейство вредоносных расширений – FB Stealer. Это одно из самых опасных семейств: помимо уже традиционной подмены поисковой системы, FB Stealer крадет учетные данные пользователей Facebook. По данным «Лаборатории Касперского», с января по июнь 2022 года с FB Stealer столкнулись 3077 уникальных пользователей.

FB Stealer устанавливается при помощи вредоносного ПО. Угроза скрывается под видом внешне безобидного расширения для Chrome – Google Переводчика, которое сложно отличить от настоящего.

| colgdlijdieibnaccfdcdbpdffofkfeb | Google Переводчик |

| fdempkefdmgfcogieifmnadjhohaljcb | Google Переводчик |

Вредоносное расширение загружено со сторонних ресурсов. Браузер предупреждает пользователя о том, что магазин не содержит сведений об этом расширении

Троянец, который устанавливает FB Stealer на устройство, называется NullMixer. Пользователи скачивают его под видом установщика взломанного ПО.

NullMixer распространяется через установщики взломанного ПО, например под видом SolarWinds Broadband Engineers Edition

Защищенный паролем архив с NullMixer внутри

Файлы расширения хранятся в разделе ресурсов исполняемого файла NullMixer и во время установки копируются в папку %AppData%\Local\Google\Chrome\User Data\Default\Extensions. Установщик модифицирует файл Secure Preferences, в котором хранятся настройки Chrome, в том числе информация о расширениях. После этого расширение активируется.

Оно, как и другие рассмотренные нами угрозы, подменяет используемую по умолчанию поисковую систему. В этом случае поиск будет идти через hxxps[:]//www.ctcodeinfo[.]com. Кроме того, злоумышленники извлекают cookie сеанса Facebook – сохраненные в браузере идентификационные данные, которые позволяют пользователю оставаться в системе, – и отправляют их на собственные серверы. Используя их, они входят в аккаунт пользователя Facebook и меняют учетные данные. После взлома учетной записи они начинают рассылать друзьям жертвы сообщения с просьбой одолжить им денег, стараясь собрать как можно большую сумму, прежде чем пользователь восстановит доступ к аккаунту.

Злоумышленники прячут вредоносный код с помощью методов обфускации

Выводы и рекомендации

Расширения браузеров остаются одним из самых распространенных способов заработка для киберпреступников: они перенаправляют пользователей на партнерские страницы, подгружают файлы cookie или даже крадут учетные данные. Наверняка у многих возникает закономерный вопрос: стоит ли вообще устанавливать браузерные расширения, если они несут в себе так много рисков? Мы считаем, что расширения делают работу в интернете более удобной, а некоторые – более безопасной. Однако важно обращать пристальное внимание на репутацию разработчика и разрешения, которые запрашивает интересующее вас дополнение. Если вы будете соблюдать правила безопасности при выборе и использовании расширений, риск столкнуться с перечисленными выше угрозами будет минимальным.

Правила кибербезопасности при использовании расширений:

- Загружайте расширения только из доверенных источников. Вредоносные и нежелательные приложения часто распространяются через сторонние ресурсы, владельцы которых не проверяют их безопасность, как это делают официальные интернет-магазины. Такие приложения могут установить вредоносное или нежелательное браузерное расширение на устройство пользователя без его ведома и причинить немало вреда.

- Поскольку расширения добавляют в браузер новые функции, они запрашивают дополнительные права, в том числе на доступ к некоторым ресурсам. Перед установкой тщательно проверяйте, какие требуются разрешения.

- Не устанавливайте много расширений и периодически пересматривайте список установленных. Удаляйте те из них, которые вы не используете или не помните.

- Используйте надежное защитное решение. Функция защиты от сбора данных, которая есть, например, в Kaspersky Internet Security, поможет предотвратить отслеживание ваших действий в интернете и защитит вас от веб-угроз.

Индикаторы компрометации

MD5 расширения WebSearch

dd7bd821cd4a88e2540a01a9f4b5e209

ID расширения WebSearch

kpocjpoifmommoiiiamepombpeoaehfh

fncbkmmlcehhipmmofdhejcggdapcmon

mallpejgeafdahhflmliiahjdpgbegpk

ceopoaldcnmhechacafgagdkklcogkgd

mabloidgodmbnmnhoenmhlcjkfelomgp

MD5 установщика DealPly

E91538ECBED3228FF5B28EFE070CE587

MD5 расширений DealPly

38a7b26c02de9b35561806ee57d61438

ID расширений DealPly

bifdhahddjbdbjmiekcnmeiffabcfjgh

ncjbeingokdeimlmolagjaddccfdlkbd

nahhmpbckpgdidfnmfkfgiflpjijilce

pilplloabdedfmialnfchjomjmpjcoej

MD5 расширения AddScript

28a18438e85aacad71423b044d0f9e3c

ID расширения AddScript

hdbipekpdpggjaipompnomhccfemaljm

lfedlgnabjompjngkpddclhgcmeklana

aonedlchkbicmhepimiahfalheedjgbh

oobppndjaabcidladjeehddkgkccfcpn

MD5 NullMixer

F94BF1734F34665A65A835CC04A4AD95

MD5 установщика расширения FBStealer

5010c3b42d269cb06e5598a5b1b143a5

ID расширения FBStealer

colgdlijdieibnaccfdcdbpdffofkfeb

fdempkefdmgfcogieifmnadjhohaljcb

Опасные расширения браузеров: как распознать угрозу

Ильсаф

Могли бы и подождать, пока я с этой темой на OFFZONE 2022 выступлю, вы же 100% знали про это)

Лили

Как распознать опасные расширения