Телемедицина сегодня — это не только общение с врачом с помощью программ для видеозвонков. Это целый комплекс быстроразвивающихся технологий и продуктов, включающий в себя специализированные приложения, носимые устройства, вживляемые сенсоры и облачные базы данных.

Телемедицина в ее нынешнем виде начала формироваться еще в конце XX века, когда появились консультации по видеосвязи. Разработки в этой области и до пандемии считались перспективными: например, таблетки с датчиком — стартап компании Proteus Digital Health — привлекли сотни миллионов долларов инвестиций. Цель этого проекта — помочь медикам отслеживать прием лекарств пациентами. Таблетка должна была передавать сигнал о том, что пациент ее выпил, на носимый пластырь — приемник, оттуда данные поступали в приложение. Однако уже на стадии разработки этой системы к ней возникли серьезные вопросы по поводу безопасности хранения данных и возможности их нецелевого использования. А в 2020 году стартап обанкротился.

Пандемия привела к фантастическому росту рынка телемедицины. С введением ограничений возможность помогать пациентам удаленно стала своеобразным спасательным кругом для многих — клиники в спешке организовывали хотя бы какие-то возможности для того, чтобы позволить людям общаться с врачами, при этом снизив риск заражения COVID-19. Исследование компании McKinsey показывает, что использование телемедицины возросло в 38 раз по сравнению с доковидным периодом. Согласно данным CDC Organization, около 30% всех консультаций с врачом в США с 26 июня по 6 ноября 2020 года происходили удаленно. В Индии телемедицина получает поддержку на правительственном уровне с марта 2020 года. Как выяснила «Лаборатория Касперского», на 2021 год 91% организаций в мире начали предоставлять телемедицинские услуги.

Спустя почти два года с начала пандемии отдельные проекты, внедренные «на коленке», «повзрослели» и стали более стабильными и безопасными. Однако многие решения как были нагромождением непроверенных сторонних сервисов, не всегда адекватных с точки зрения хранения данных пациентов, так и остались.

Итого мы получаем растущую тенденцию к переводу медицинских услуг в электронный вид, которая затрагивает высокочувствительные данные миллионов людей, и одновременно новые, мало применявшиеся ранее технологии или наскоро внедренные методы из смежных областей. Разумно предположить, что такую тенденцию незамедлительно заметят и постараются использовать в своих интересах киберпреступники. Мы решили проверить это предположение и изучили ситуацию с безопасностью в телемедицине в 2020 и 2021 годах.

Утечки медицинских данных

Не всегда возможно провести четкую грань между инцидентом в офлайн-медицине и в телемедицине. Скажем, утечка базы данных пациентов из офлайн-госпиталя — это инцидент в телемедицине? Вроде бы нет. С другой стороны, пандемия подтолкнула многие медицинские учреждения в сторону удаленного общения с пациентами, и по меньшей мере часть данных, которые хранятся в их базах, были получены именно в результате таких виртуальных приемов. Поэтому практически любая утечка медицинских данных теоретически может иметь отношение к телемедицине.

В отчете компании Constella за 2020 год отмечается, что количество утечек персональных данных в медицинском секторе выросло в полтора раза по сравнению с 2019 годом. Эти данные получены методом анализа информации, опубликованной в теневом интернете.

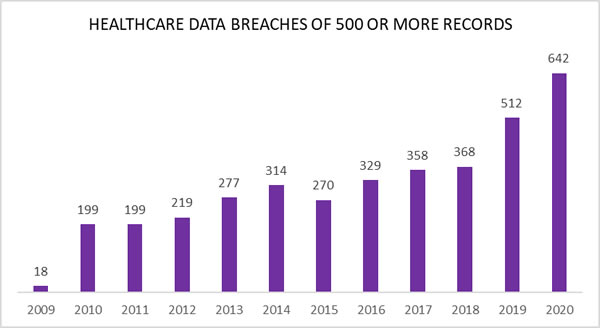

Данные HIPAA Journal, фиксирующие утечки в США на основании сообщений от самих организаций, отличаются от полученных в упомянутом выше отчете, но тоже указывают на рост как количества таких утечек, так и среднего количества пострадавших в результате каждой из них. Так, в HIPAA зафиксировали 642 утечки данных из медицинских организаций в 2020 году против 512 в 2019.

Количество утечек из медицинских организаций, 2009–2020 гг. Источник: HIPAA Journal

В 2021 году ситуация с утечками не улучшилась. На начало декабря прошедшего года, по данным Управления по гражданским правам Министерства здравоохранения США (Office for Civil Rights at the Department of Health and Human Services, OCR HHS), число пострадавших только в этой стране более чем в 1,5 раза превысило число жертв утечек 2020 года. По данным HIPAA Journal на конец декабря, количество собственно утечек тоже выросло.

Уязвимости в приложениях и устройствах

Нет известных CVE — нечего бояться?

Летом 2021 года мы проверили более 50 популярных телемедицинских приложений на предмет обнаруженных в них уязвимостей. Кроме того, мы проверили известный нам вредоносный код на предмет подделок под приложения из этого списка или попытки найти какие-то данные из этих приложений.

На тот момент мы не обнаружили известных CVE ни в одном из проверенных приложений. Эта новость одновременно и приободряющая, и довольно тревожная.

Отсутствие известных уязвимостей, к сожалению, не означает, что все эти приложения безопасны. Это означает, что исследователи в области безопасности не анализировали их или занимались этим очень поверхностно. Причем если до пандемии такие проекты были единичными, то в 2020 году интерес к ним вырос настолько, что только ленивый не разработал свое телемедицинское приложение. С точки зрения регулирования в этой области нет общемировой практики: в разных странах лицензируют и контролируют эту деятельность по-своему. Где-то вовсе этим не занимаются. Где-то лицензированию подлежит только непосредственно медицинская услуга, в то время как приложение, с помощью которого ее оказывают, регуляторов не интересует. К тому же существуют крупные международные приложения, такие как GTHE, позволяющие получить консультацию врача, находящегося в другой стране, что делает юридическое регулирование телемедицины еще более сложным вопросом.

В отсутствие централизованного контроля качества телемедицинских приложений уровень их безопасности может сильно разниться от продукта к продукту. Так, у небольших компаний-разработчиков элементарно не хватает рук и средств на контроль качества и безопасности своих приложений. Соответственно, такие приложения могут содержать множество уязвимостей, которые могут найти и использовать злоумышленники.

С другой стороны, при большом количестве приложений злоумышленники, как правило, значительно менее заинтересованы в каждом отдельно взятом приложении, чем если бы их было меньше и одним сервисом пользовались бы, например, все клиники в конкретном государстве. Однако это лишь снижает вероятность атаки на конкретное приложение, но не исключает ее полностью.

Уязвимости в носимых устройствах и сенсорах

Телемедицина — это, как уже было сказано, не только общение по видеосвязи с врачом. Она предоставляет новые возможности, которые не использовались в офлайн-медицине. Речь о носимых устройствах и датчиках, которые могут постоянно или на протяжении определенных диагностических промежутков времени мониторить определенные показатели здоровья пациента, например сердечную активность.

До цифровизации медицины для подобных исследований использовалась специальная аппаратура, например кардиомониторы. Чтобы такой монитор мог считывать сердечную активность пациента, на его тело прикрепляли множество электродов, с которыми он должен был ходить по крайней мере сутки, и эта конструкция, части которой были соединены между собой проводами, была не очень удобной. Сегодня, хотя кардиомониторы все еще применяются, появились гораздо более компактные датчики и носимые устройства, способные считывать те же показатели и передавать их на мобильное устройство без использования внешних электродов и проводов.

Давайте разбираться, есть ли у носимых устройств проблемы с точки зрения безопасности. Самым распространенным протоколом для передачи данных с носимых устройств и нательных датчиков является протокол MQTT, самым используемым портом — 1883. Аутентификация для передачи данных по этому порту опциональна, и даже когда она присутствует, в протоколе не предусмотрено шифрование трафика, то есть аутентификационные данные передаются в виде простого текста. Все это делает протокол уязвимым к MITM-атакам, так как в большинстве случаев он работает поверх TCP/IP. Для пользователя это значит, что если его носимое устройство подключено к интернету, то злоумышленник может легко перехватывать данные, которые оно отправляет.

Подсчет уязвимостей в MQTT

Протокол MQTT очень удобен для использования в устройствах, относящихся к интернету вещей, поэтому его можно встретить не только в носимых устройствах, но и практически в любых умных гаджетах. С ростом интереса к таким устройствам растет и интерес к этому протоколу. Ниже представлен график динамики обнаружения уязвимостей в этом протоколе с 2014 года. Обратите внимание на красные столбцы — это количество найденных критических и высокоприоритетных уязвимостей, и большинство из них до сих пор не закрыты.

Количество уязвимостей, найденных в протоколе MQTT, 2014–2021 гг. (скачать)

Уязвимости находят не только в протоколе для интернета вещей, но и непосредственно в конкретных устройствах и платформах. Среди них одним из чемпионов по найденным уязвимостям является Qualcomm Snapdragon Wearable platform. C момента выпуска в разных устройствах на этой платформе обнаружено суммарно более 400 уязвимостей. Хотя, как отмечалось выше, количество найденных уязвимостей говорит не только о том, что продукт плох с точки зрения безопасности, но и о том, что продукт проходит множество проверок аналитиками и разработчики знают об ошибках, допущенных в этом ПО.

Количество уязвимостей, найденных в платформе Qualcomm Snapdragon Wearable platform, 2019 — январь 2022 гг. Источник: https://nvd.nist.gov/

Некоторое количество уязвимостей было найдено и в устройствах других вендоров, производящих носимые устройства и датчики, используемые в медицинских целях, таких как FitBit.

Киберпреступники могут воспользоваться этими уязвимостями для взлома пользовательских устройств и получить доступ к очень чувствительным медицинским данным. Кроме того, стоит помнить, что медицинские устройства, такие как Apple Watch, могут также отслеживать местонахождение пользователей. Утечкой таких данных злоумышленники могут воспользоваться не только для кражи данных, но и, например, для сталкинга.

Медицина как приманка

С началом пандемии многие компании, работающие в сфере информационной безопасности, в том числе «Лаборатория Касперского», заговорили о том, что медицина становится более актуальной наживкой в мошеннических схемах злоумышленников. Эта тенденция, отмеченная в 2020 году, продолжилась и в 2021-м.

Активное развитие телемедицины безусловно сделает ее еще более частой наживкой, так же как цифровизация банков превратила банковский фишинг в один из самых распространенных.

Поскольку тему телемедицины в рамках фишинговых и вредоносных атак отделить от медицинской тематики в целом крайне сложно, приведенная статистика касается использования любых медицинских тем в качестве наживки. Однако стоит отметить, что именно цифровизация медицинских услуг приводит к тому, что фишинг и распространение вредоносного кода под видом сайтов и сообщений медицинских организаций становятся возможными.

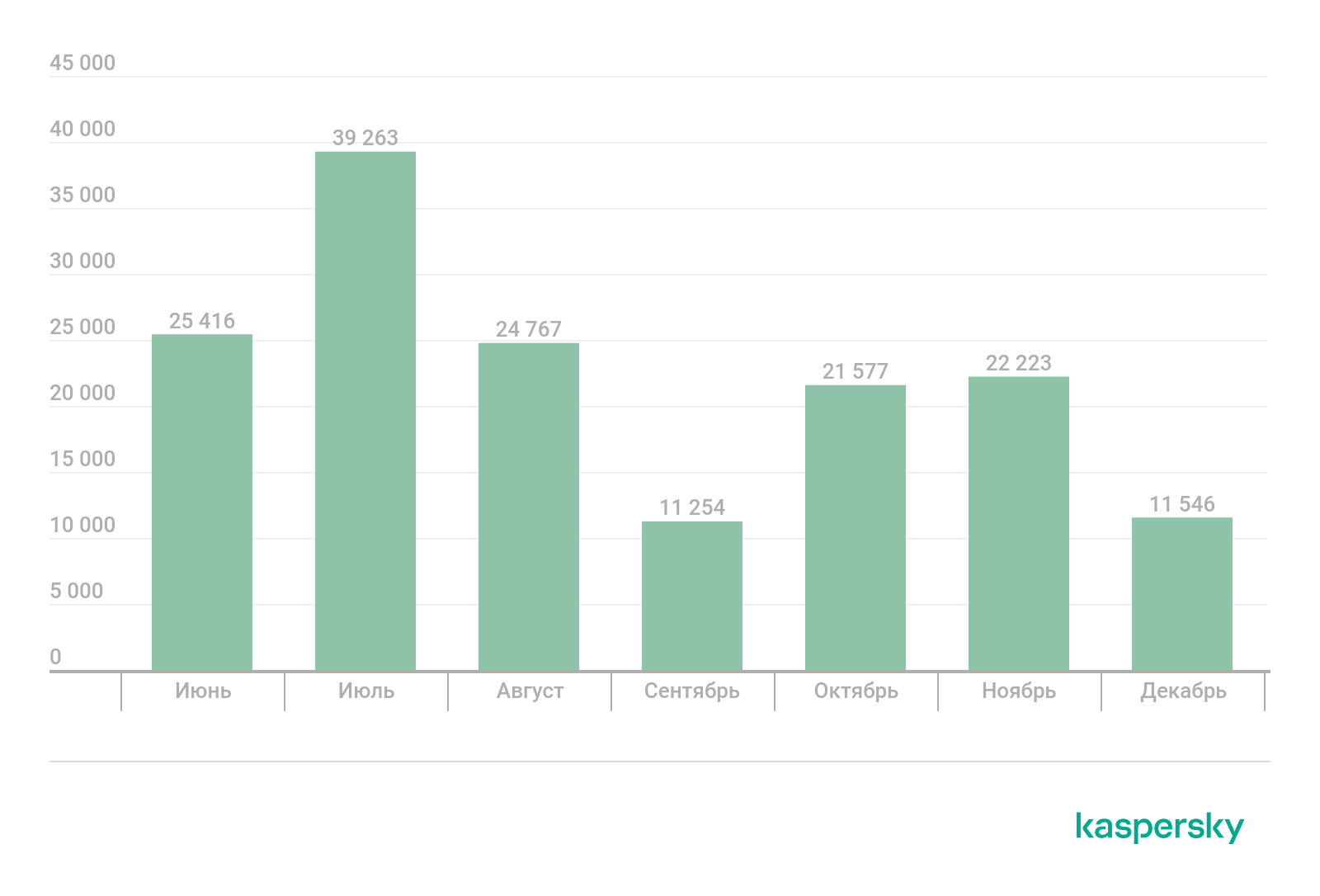

С июня по декабрь 2021 года мы зафиксировали более 150 000 фишинговых атак с использованием медицинской тематики.

Динамика числа фишинговых атак с использованием медицинской тематики, июнь — декабрь 2021 г. (скачать)

Динамика числа веб-атак с использованием медицинской тематики, январь 2019 — декабрь 2021 гг. (скачать)

Заключение

Телемедицинская тема будет оставаться важной и острой еще не один год. По всем прогнозам, рынок телемедицины продолжит расти вне зависимости от успеха в борьбе с пандемией. Поэтому участники телемедицинского процесса должны хорошо понимать, чем чреваты инциденты по безопасности в этой сфере.

Фишинговые и вредоносные атаки, эксплуатирующие медицинскую тему, будут продолжаться, а с развитием телемедицины число сервисов, которые мошенники используют в качестве приманки, вырастет. Кроме того, вероятнее всего, злоумышленники будут пытаться взламывать и сами сервисы. Пользователям мы рекомендуем:

- Прежде чем передать свои персональные данные какому-либо телемедицинскому сервису, попробуйте узнать, как эти данные будут храниться и кто будет иметь к ним доступ. Старайтесь не использовать сервисы, которые не заботятся о сохранности ваших данных.

- При регистрации в телемедицинских сервисах всегда используйте надежные пароли — как бы надежно ни хранил сервис ваши данные, простой пароль даст злоумышленнику доступ к ним с вашей стороны.

- По возможности не переходите по ссылкам из писем от незнакомцев, даже если тема письма кажется вам интересной. Если же вы получили неожиданное уведомление от телемедицинского сервиса, лучше открыть не ссылку в письме, а само приложение.

Медицинским работникам, задействованным в системе телемедицины, стоит защищать свои рабочие аккаунты сложными паролями, а также использовать для них двухфакторную аутентификацию. Если медицинский работник принимает участие в решении о том, какое приложение для телемедицины будет использоваться в клинике, непременно нужно изучить вопрос о безопасности приложений-кандидатов.

Поставщики приложений должны понимать, что уязвимости в приложениях и недостаточное внимание к безопасности в целом могут привести к тому, что злоумышленники получат доступ к частным беседам врачей с пациентами, базам данных пользователей, платежным деталям и другим чувствительным данным.

В целом мы ожидали, что 2021 год станет в большей степени годом коллаборации между медицинским сектором и специалистами по информационной безопасности. В некоторой степени наши ожидания оправдались, однако бурный рост телемедицины принес в эту коллаборацию новые вызовы, на которые этим двум индустриям еще только предстоит ответить.

Безопасность телемедицины: новый фронт в медицине и кибербезопасности