Особенности квартала

Таргетированные атаки

Во втором квартале фишеры часто прибегали к целевым атакам, причем мишенью становились преимущественно не очень большие компании. Для привлечения внимания мошенники подделывали письма и сайты организаций, чью продукцию или услуги могли приобретать потенциальные жертвы.

В процессе изготовления подделки злоумышленники зачастую не пытались добиться правдоподобности каких-либо элементов сайта. Исключение — форма для ввода логина и пароля. На одном из обнаруженных нами мошеннических сайтов в этой форме даже использовалась настоящая капча.

Основной предлог, который используют злоумышленники, чтобы побудить свою жертву «авторизоваться», — это предложение ознакомиться с электронным каталогом, который якобы доступен только после ввода логина и пароля от почтового аккаунта.

В одном из случаев на логины и пароли от корпоративных аккаунтов фишеры охотились, используя сервис для создания и хранения презентаций Microsoft Sway. В презентации пользователю предлагали посмотреть документы другой фирмы, работающей в той же сфере. Для этого необходимо было перейти по ссылке и ввести логин и пароль от рабочей почты.

Узнать поддельный сайт можно по его оформлению. Часто оно выполнено небрежно, а сведения на странице не связаны между собой, так как добыты из разных источников. Кроме того, подобные странички создаются на бесплатных хостингах — киберпреступники не готовы вкладывать много средств в подделки.

Целевая фишинговая атака может иметь серьезные последствия: получив доступ к почтовому ящику сотрудника, киберпреступники могут использовать его для осуществления дальнейших атак на саму компанию, ее сотрудников или контрагентов.

В ожидании посылки: не потерять данные и не заразить компьютер

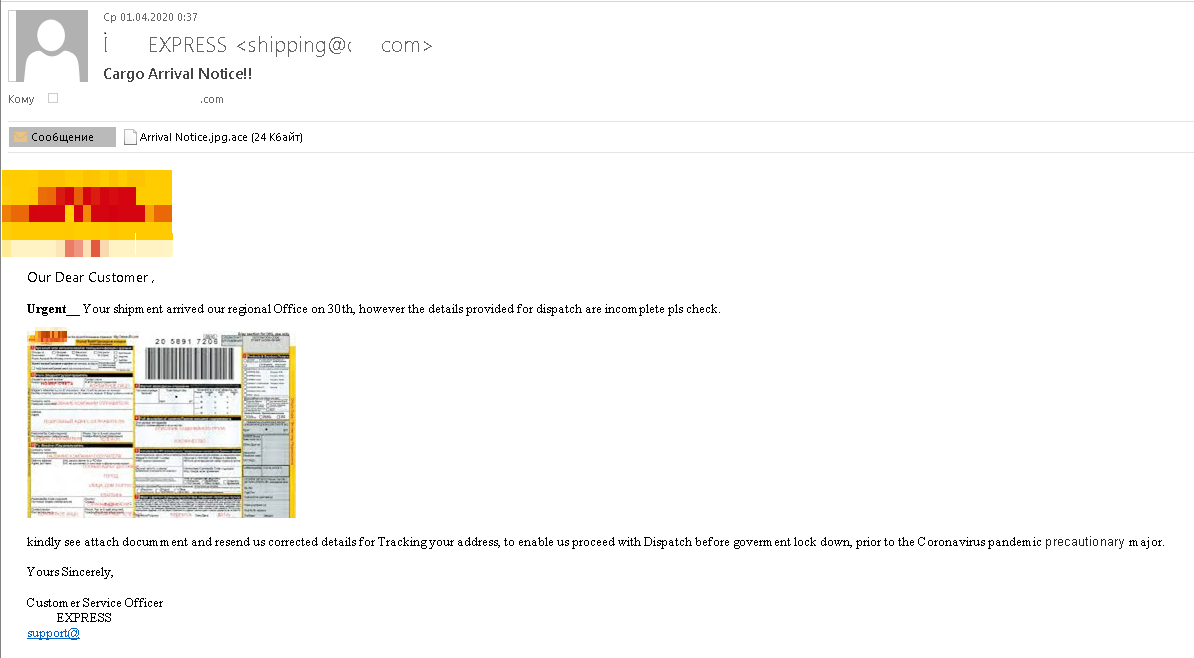

На пике пандемии почтовое сообщение между странами было затруднено, и сроки доставки отправлений заметно увеличились. Организации, отвечающие за доставку писем и посылок, спешили уведомить получателей о возможных задержках и накладках. Именно такие письма и стали подделывать мошенники: жертве предлагалось открыть вложение, чтобы узнать адрес склада, где можно забрать не доехавшее до места назначения отправление.

Еще один относительно оригинальный ход, использованный киберпреступниками, — сообщение, в котором находилось уменьшенное изображение почтовой квитанции. Мошенники рассчитывали, что заинтригованный получатель примет вложение (которое хоть и содержало в названии JPG, однако являлось исполняемым ACE-архивом) за полную версию и решит открыть его. В обнаруженных нами рассылках таким способом распространялась шпионская программа Noon. Распознать обман можно в том случае, если почтовый клиент отображает имена вложений полностью.

Еще один относительно оригинальный ход, использованный киберпреступниками, — сообщение, в котором находилось уменьшенное изображение почтовой квитанции. Мошенники рассчитывали, что заинтригованный получатель примет вложение (которое хоть и содержало в названии JPG, однако являлось исполняемым ACE-архивом) за полную версию и решит открыть его. В обнаруженных нами рассылках таким способом распространялась шпионская программа Noon. Распознать обман можно в том случае, если почтовый клиент отображает имена вложений полностью.

В другой мошеннической схеме потенциальной жертве сообщали, что из-за запрета на пересылку определенных типов товаров ее заказ невозможно выслать. Но отправление будет принято в работу снова, как только ограничения будут сняты. Все необходимые документы и новый трек-номер якобы можно было найти в приложенном архиве. На самом деле в нем содержался бэкдор Androm, который позволяет получить удаленный доступ к компьютеру жертвы.

Мошенники от лица курьерской службы рассылали письма с предупреждением, что посылка не будет доставлена из-за неоплаты транспортных расходов. В качестве оплаты «курьерская служба» принимала коды от предоплаченных карт платежной системы Paysafecard (имеют номинал от €10 до €100 и позволяют, например, расплачиваться ими в магазинах, где доступна опция такой оплаты). Код карты номиналом €50 предлагалось отправить по электронной почте, что, кстати, прямо запрещено правилами платежной системы. Такой способ оплаты был выбран злоумышленниками не случайно: заблокировать или отозвать платеж Paysafecard практически невозможно.

Банковский фишинг на фоне пандемии

Банковские фишинговые атаки во втором квартале часто осуществлялись с помощью писем, в которых клиентам кредитных организаций предлагались различные льготы и бонусы в связи с пандемией. Для получения помощи нужно было скачать файл с инструкцией или перейти по ссылке. В результате, в зависимости от схемы, мошенники могли получить доступ к компьютеру пользователя, его персональным данным или данным для аутентификации в различных сервисах.

Тема COVID-19 присутствовала и в широко известных подделках под письма от банков, в которых сообщалось, что аккаунт клиента был заблокирован и для его разблокировки нужно ввести логин и пароль на специальной странице:

В связи с пандемией обновилась и схема, используемая злоумышленниками уже больше 10 лет: в тексте письма жертве предлагают взять кредит с выгодной процентной ставкой, а для получения подробной информации рекомендуют открыть вложение. В этот раз снижение ставки было связано с пандемией.

Налоги и льготы

Начало второго квартала во многих странах является временем подачи налоговых деклараций. В этом году в связи с пандемией фискальные органы некоторых стран снижали налоговую нагрузку и освобождали граждан от уплаты налогов. Разумеется, этот повод не был упущен мошенниками: в обнаруженных нами рассылках сообщалось, например, что государство одобрило компенсационную выплату, для получения которой нужно перейти на сайт налоговой службы, который, разумеется, оказывался поддельным. Многие письма были выполнены не очень качественно, и чтобы отличить подделку от официальных уведомлений, достаточно было обратить внимание на поле From.

Более изобретательные мошенники создали целую легенду: в письме от лица налоговой службы США (IRS) они сообщали, что правительство совместно с ООН и Всемирным банком утвердили компенсационную «пандемическую» выплату в размере $500 000, которая должна была быть переведена жертве, если бы не одно препятствие — женщина по имени Энни Мортон. Эта особа появилась в офисе налоговой службы, имея на руках доверенность на получение выплаты. По ее словам, получатель погиб от COVID-19 и $500 000 должна получить она. Чтобы опровергнуть собственную смерть, от жертвы требовали связаться с определенным сотрудником IRS (и только с ним, чтобы избежать ошибок).

Если пользователь выполнит это указание, дальнейшие действия, скорее всего, будут такими же, как в знакомой схеме со смертью богатого родственника, когда жертве для получения наследства предлагают оплатить услуги адвоката, который затем исчезает вместе с полученным авансом. Можно предположить, что вместо оплаты услуг адвоката мошенники попросят жертву оплатить пошлину за оформление бумаг, доказывающих, что она все еще жива.

Получить компенсацию и потерять все

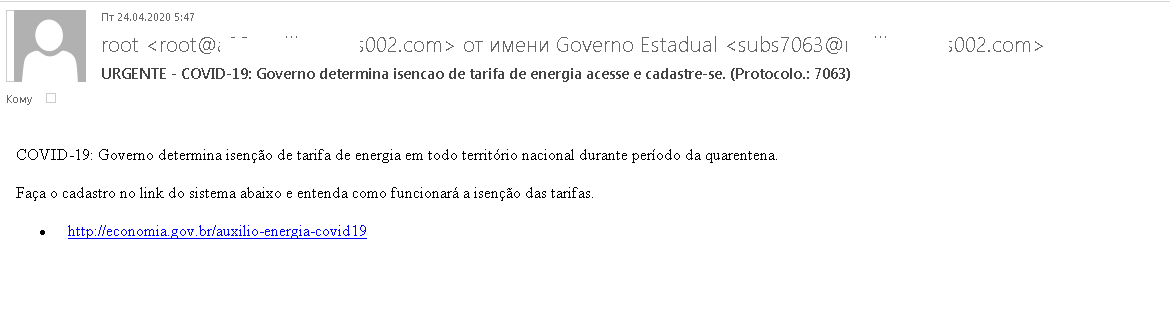

Налоговые компенсации — не единственная помощь, которую государства оказывают людям и компаниям, оказавшимся в сложной ситуации из-за пандемии. И которой пользуются мошенники для обмана своих жертв. Так, жителям Бразилии злоумышленники «разрешили» не платить за электроэнергию — нужно было лишь зарегистрироваться на сайте, перейдя по ссылке из письма от «правительства». Гиперссылка была оформлена так, чтобы пользователь думал, что он переходит на правительственный портал, на самом же деле после ее открытия на компьютер жертвы устанавливался троянец-загрузчик Sneaky, который скачивал и запускал другой троянец.

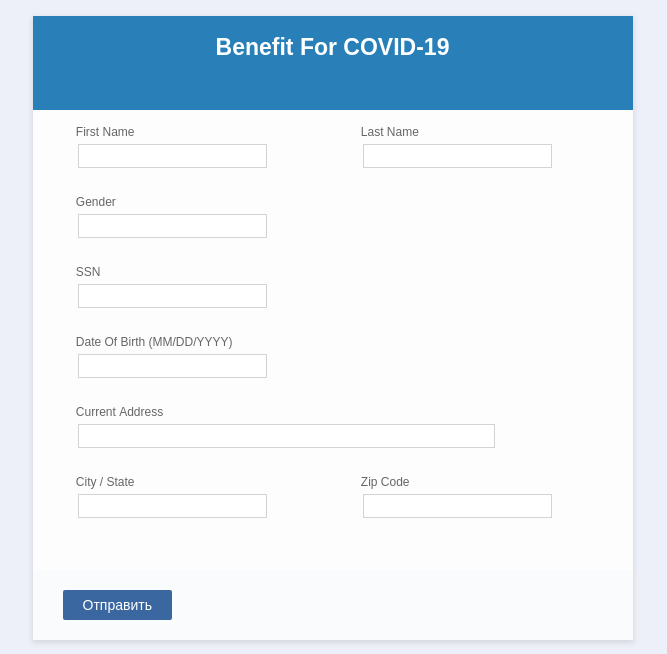

Еще одна потенциальная опасность для тех, кто решится оформить компенсацию на подозрительном сайте, — утечка персональной информации. К примеру, в одной из рассылок с предложением компенсации людям старше 70 лет предлагалось перейти на сайт и заполнить анкету, в которой требовалось указать фамилию, имя, пол, почтовый адрес, а также SSN — номер социального страхования (для граждан США).

Выявить подделку довольно легко — достаточно присмотреться к полю From и обратить внимание на странную для официального уведомления тему письма:

После того как жертва вводила все данные в анкете, ее перенаправляли на официальную страницу реально существующего Фонда помощи борьбе с коронавирусной инфекцией (COVID-19 Solidarity Response Fund) ВОЗ с предложением сделать пожертвование. Таким образом злоумышленники, обманом добывшие данные пользователей, создавали иллюзию того, что анкета носит официальный характер, и в итоге стали обладателями обширной базы данных людей старше 70 лет.

Поддельные письма с обещаниями государственных компенсаций могут нести в себе еще одну угрозу: вместо получения денег потенциальная жертва рискует отдать мошенникам свои. Например, в поддельном письме от Международного валютного фонда сообщалось, что адресат и еще 64 счастливчика были отобраны для получения компенсации из пятисотмиллионного фонда поддержки жертв пандемии, организованного МВФ, Китаем и Европейским союзом. Для получения €950 000 нужно было просто связаться с офисом по указанному адресу. А далее все шло по сценарию поддельных выигрышей в лотерею, когда для получения денег требуется оплатить комиссию.

Рунет также оказался переполнен предложениями компенсаций от различных благотворительных фондов. Правда, русскоязычные мошенники оказались не такими щедрыми на посулы, как их зарубежные «коллеги». А в некоторых случаях возникали «откровенные» предупреждения о необходимости отстоять очередь для получения вожделенной суммы.

Эта же мошенническая схема активно продвигалась через социальные сети. Пользователи в своей ленте видели рекламный баннер о том, что один из крупных банков готов выплатить компенсацию, однако ссылка вела не на официальную страницу банка, а на сайт одного из поддельных фондов, о которых говорилось выше.

Псевдорекрутеры: увольнение от профессиональных спамеров

Ослабление экономики во время пандемии в ряде стран вызвало волну безработицы, и киберпреступники не упустили этот повод. Например, в одной из обнаруженных рассылок от имени Министерства труда США получателям предлагалось ознакомиться с нововведениями в законе об отпуске по семейным и медицинским обстоятельствам. По словам отправителя, в этот закон были внесены поправки после вступления в силу нового закона о COVID-19, и вся информация о них содержалась во вложении. На деле там находился Trojan-Downloader.MSOffice.SLoad.gen. Чаще всего этот троянец используется для скачивания и установки шифровальщиков.

Другим способом «удивить» потенциальных жертв была рассылка с сообщением об увольнении. Сотрудника ставили в известность, что в связи с вызванным пандемией кризисом компания вынуждена с ним расстаться. Правда, сокращение происходило «по всем правилам»: во вложении, со слов автора письма, находились документы на оформление оклада за два месяца. Естественно, вместо денег жертва получала лишь вредоносное ПО.

Мошенники в режиме самоизоляции

С марта 2020 года в России начали вводить режим самоизоляции. В Москве и Московской области стал действовать пропускной режим, и для посещения общественных мест граждане должны были оформить специальный QR-пропуск через портал государственных услуг. Злоумышленники отреагировали на это созданием фишингового сайта для сбора персональных данных жертв. Подделка имела отдаленное сходство с порталом «Госуслуги»:

Пропуск можно было оформить и с помощью SMS, поэтому мошенники создали сайт, «помогающий» создать правильно оформленное сообщение. От посетителя требовалось указать номер паспорта и цель поездки и отправить SMS на короткий номер. В результате этих действий с мобильного счета пользователя списывалась определенная сумма, его личные данные попадали в базу злоумышленников, а пропуск оставался неоформленным.

Кроме того, злоумышленники предлагали приобрести готовые пропуска для ежедневных поездок на работу. Правда, не было никаких гарантий, что в ходе проверки ее владельца не оштрафуют за фальшивый документ.

Срочно требуются ваши данные

В конце второго квартала 2020 года в почтовом трафике заметно возросло число писем с телефонным фишингом. В рассылке сообщалось о подозрительной (из другой страны) попытке входа в аккаунт Microsoft и рекомендовалось связаться со службой поддержки по указанному номеру. При таком подходе у злоумышленников не было нужды создавать многочисленные поддельные странички: всю нужную информацию о логине и пароле они старались получить по телефону.

Еще более нестандартный способ получить личные данные мы обнаружили в рассылках с предложениями оформить подписку на новости, касающиеся темы COVID-19. От получателя требовалось только подтвердить свой адрес электронной почты. Помимо кражи персональных данных подобные формы могут использоваться для сбора данных об активности того или иного адреса электронной почты.

Статистика: спам

Доля спама в почтовом трафике

Доля спама в мировом почтовом трафике, Q1 2020 — Q2 2020 гг. (скачать)

Во втором квартале 2020 года наибольшая доля спама была зафиксирована в апреле — 51,45%. Средняя доля спама в мировом почтовом трафике составила 50,18%, что на 4,43 п. п. ниже показателя предыдущего отчетного периода.

Доля спама в почтовом трафике Рунета, Q1 2020 — Q2 2020 гг. (скачать)

А вот в российском сегменте сети все было наоборот: наибольшее количество спама пришлось не на начало квартала, а на его конец: пик был достигнут в июне, когда доля спама в Рунете достигла показателя 51,23%. Что касается средней доли за квартал, то она составила 50,35%, что на 1,06 п. п. меньше средней доли первого квартала.

Страны — источники спама

Страны — источники спама в мире, Q2 2020 г. (скачать)

Первые пять мест среди стран, лидирующих по количеству исходящего спама, разделили те же участники, что и в первом квартале 2020 года. Впереди всех, как и ранее, Россия (18,52%), а на втором месте Германия (11,94%), которая сместила США (10,65%) со второй на третью позицию. Четвертое и пятое места, как и в прошлом отчетном периоде, занимают Франция (7,06%) и Китай (7,02%).

Шестое место досталось Нидерландам (4,21%), за ними с небольшим отрывом друг от друга следуют Бразилия (2,91%), Турция (2,89%), Испания (2,83%), а замыкает десятку Япония, чья доля составляет 2,42%.

Размеры спамовых писем

Размеры спамовых писем, Q1 2020 — Q2 2020 гг. (скачать)

Доля очень маленьких писем продолжает уменьшаться: во втором квартале она сократилась на 8,6 п. п. и составила 51,30%. Доля писем размером от 5 до 10 Кбайт тоже немного снизилась (на 0,66 п. п.) по сравнению с прошлым кварталом и составила 4,90%. А вот доля спам-писем, размер которых находится в границах от 10 до 20 Кбайт, увеличилась на 4,73 п. п. и составила 11,09%. Больших писем от 100 до 200 Кбайт стало меньше: их показатель в этом квартале составил 2,51%, что на 1,99 п. п. меньше, чем в первом квартале.

Вредоносные вложения: семейства вредоносных программ

Количество срабатываний почтового антивируса, Q1 2020 — Q2 2020 гг. (скачать)

Всего за второй квартал 2020 года наши защитные решения обнаружили 43 028 445 вредоносных почтовых вложений, что на шесть с половиной миллионов больше показателя прошлого отчетного периода.

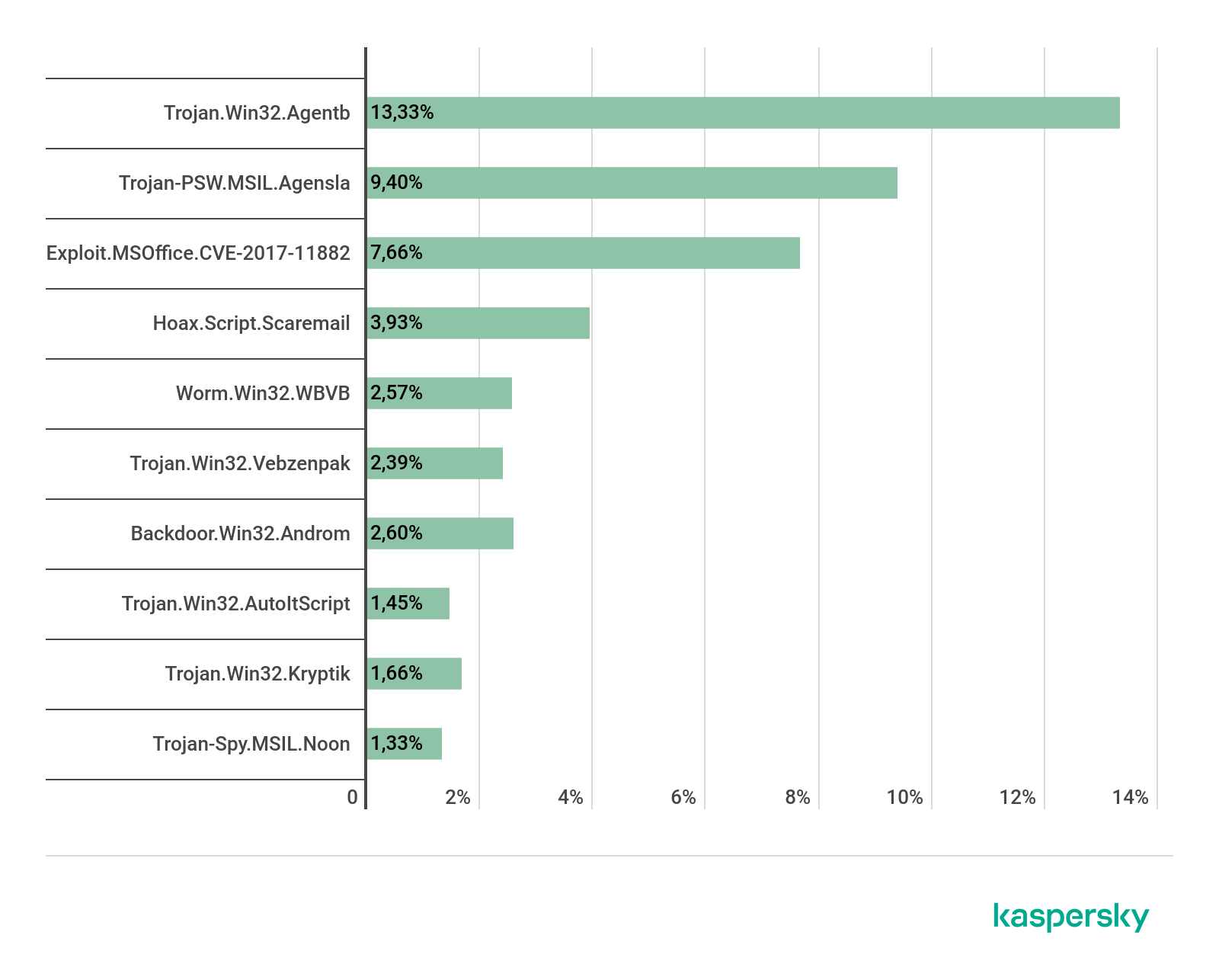

TOP 10 вредоносных вложений в почтовом трафике, Q2 2020 г. (скачать)

Во втором квартале на первом месте по распространенности в почтовом трафике оказался Trojan.Win32.Agentb.gen (13,27%), на втором месте расположился Trojan-PSW.MSIL.Agensla.gen (7,86%), а на третьем — Exploit.MSOffice.CVE-2017-11882.gen (7,64%).

TOP 10 вредоносных семейств в почтовом трафике, Q2 2020 г. (скачать)

Самым распространенным семейством вредоносного ПО в этом квартале стало, как и в первом квартале, Trojan.Win32.Agentb (13,33%), следом за ним следует Trojan-PSW.MSIL.Agensla (9,40%), а на третьем месте расположилось Exploit.MSOffice.CVE-2017-11882 (7,66%).

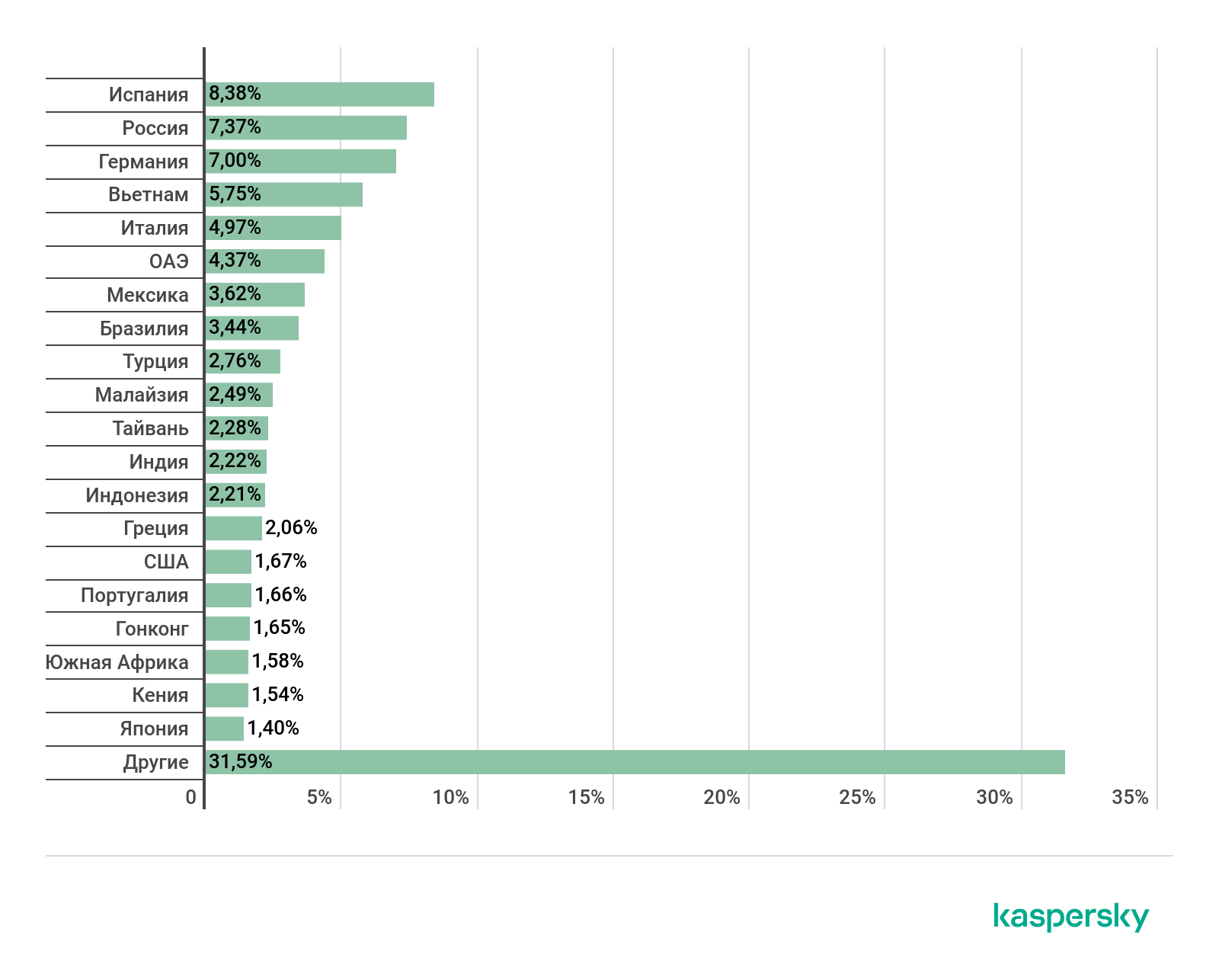

Страны — мишени вредоносных рассылок

Распределение срабатываний почтового антивируса по странам, Q2 2020 г. (скачать)

Лидерство по количеству срабатываний почтового антивируса во втором квартале 2020 года, как и в первом, досталось Испании. На пользователей из этой страны пришлось 8,38% атак с использованием вредоносного ПО в почте. На втором месте оказалась Россия (7,37%), а на третьем расположилась Германия (7,00%).

Статистика: фишинг

Во втором квартале 2020 года с помощью системы «Антифишинг» была предотвращена 106 337 531 попытка перехода пользователей на мошеннические страницы, что почти на 13 млн меньше результата первого квартала. Доля уникальных атакованных пользователей составила 8,26% от общего количества пользователей продуктов «Лаборатории Касперского» в мире, а в базу данных системы было добавлено 1 694 705 фишинговых масок.

География атак

Страной с наибольшей долей атакованных фишерами пользователей традиционно стала Венесуэла (17,56%).

На втором месте с отставанием в 4,05 п. п. расположилась Португалия (13,51%), с небольшим отставанием от нее следует Тунис (13,12%).

| Страна | %* |

| Венесуэла | 17,56% |

| Португалия | 13,51% |

| Тунис | 13,12% |

| Франция | 13,08% |

| Бразилия | 12,91% |

| Катар | 11,94% |

| Бахрейн | 11,88% |

| Гваделупа | 11,73% |

| Бельгия | 11,56% |

| Мартиника | 11,34% |

* Доля пользователей, на компьютерах которых сработала система «Антифишинг», от всех пользователей продуктов «Лаборатории Касперского» в стране

Домены верхнего уровня

Начиная с этого квартала мы решили вести статистику по доменам верхнего уровня, которые использовались в фишинговых атаках. Вполне предсказуемо на первом месте с огромным отрывом оказалась доменная зона COM (43,56% от общего количества доменов верхнего уровня, задействованных в атаках). За ней следует NET (3,96%), и замыкает тройку TOP (3,26%). На четвертом месте расположилась российская зона RU (2,91%), а на пятом — ORG, доля которой в текущем квартале составила 2,55%.

Доменные зоны верхнего уровня, наиболее часто используемые фишерами, Q2 2020 г. (скачать)

Организации — мишени атак

Рейтинг категорий атакованных фишерами организаций основан на срабатываниях компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует страницы с фишинговым контентом, на которые пользователь пытался перейти по ссылкам из письма или интернета. При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме либо в сообщении в социальной сети или в результате действия вредоносной программы. После срабатывания компонента пользователь видит в браузере предупреждающий баннер о возможной угрозе.

Как и в первом квартале, больше всего фишинговых атак пришлось на организации категории «Онлайн-магазины», ее доля выросла на 1,3 п. п. и составила 19,42%. На втором месте, как и раньше, оказались «Глобальные интернет-порталы», доля атак на которые практически не изменилась и составила (16,22%). На третье место вернулась категория «Банки» (11,61%), сместив «Социальные сети» (10,08%) на четвертое.

Распределение организаций, чьи пользователи были атакованы фишерами, по категориям, Q2 2020 г. (скачать)

Заключение

Подводя итоги первого квартала, мы предположили, что COVID-19 будет главной темой у спамеров и фишеров в будущем. Так оно и случилось: редкая спам-рассылка обходилась без упоминания пандемии, а фишеры адаптировали старые схемы под актуальную повестку и придумали новые.

Средняя доля спама в мировом почтовом трафике (50,18%,) в этом квартале уменьшилась на 4,43 п. п. по сравнению с прошлым отчетным периодом, а количество попыток перехода на фишинговые страницы составило 106 миллионов.

Во втором квартале первое место в списке стран — источников спама заняла Россия с долей 18,52%. Наши защитные решения заблокировали 43 028 445 вредоносных почтовых вложений, при этом самым популярным «почтовым» вредоносным семейством стало Trojan.Win32.Agentb.gen — его доля в почтовом трафике составила 13,33%.

Спам и фишинг во II квартале 2020 года