Особенности квартала

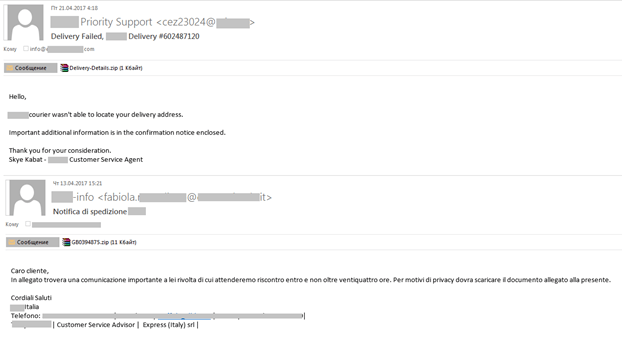

Троянцы от служб доставки

В начале второго квартала мы зафиксировали волну вредоносных рассылок, письма в которых были подделаны под уведомления от известных служб доставки. Троянцы-загрузчики рассылались в ZIP-архивах, а после запуска скачивали другие зловреды — Backdoor.Win32.Androm и Trojan.Win32.Kovter. Чтобы убедить получателя открыть вложения, злоумышленники прибегали к уже проверенным способам, выдавая опасное содержимое за важную информацию о доставке. Вредоносные рассылки были ориентированы на жителей разных стран и написаны на разных языках.

В поддельных уведомлениях от служб доставки злоумышленники также использовали вредоносные ссылки для заражения компьютера жертвы и кражи персональной информации. Мошенническая ссылка была привязана к трекинговому номеру несуществующего отправления и имела вид

http://домен/название службы доставки __com__WebTracking__tracknum__4Mh48630431475701

Домен и последовательность букв и цифр в конце ссылки менялись в рамках одной рассылки.

В результате перехода по ссылке загружался троянец семейства Js.Downloader, который в свою очередь скачивал банковский троянец Emotet. Этот зловред был впервые замечен в июне 2014 года и по-прежнему используется для кражи персональной финансовой информации, логинов и паролей от других сервисов, рассылки спама и т.д.

WannaCry в спаме

В мае 2017 года сотни тысяч компьютеров по всему миру были заражены шифровальщиком WannaCry. В отличие от большинства аналогичных вымогателей, для заражения которыми пользователю необходимо совершить хоть какое-то действие, заразиться WannaCry можно ничего не делая. Зловред атакует цель, используя эксплойт для Windows, а затем заражает все компьютеры внутри локальной сети. Как и другие аналогичные зловреды, WannaCry шифрует файлы на компьютере жертвы и требует выкуп за их расшифровку. Зашифрованные файлы получают расширение .wcry и становятся нечитаемыми.

На шум в СМИ вокруг нового шифровальщика спамеры отреагировали привычным образом: использовали его в своих целях. Так, в мусорном трафике рассылались многочисленные предложения по оказанию услуг в борьбе с новым зловредом, по предотвращению заражения, проведению обучающих семинаров и курсов для пользователей и др. Не остались в стороне и злоумышленники, зарабатывающие на мошеннических рассылках.

Они рассылали поддельные уведомления от имени известных производителей ПО, в которых сообщалось, что компьютер получателя инфицирован вымогателем и необходимо установить некое обновление. Ссылка на обновление, разумеется, вела на фишинговую страницу. В обнаруженных нами примерах злоумышленники не уделяли должного вниманию составлению писем надеясь на то, что жертва, поддавшаяся панике, не обратит внимание на очевидные ошибки (адрес отправителя, адреса ссылок и т.п.).

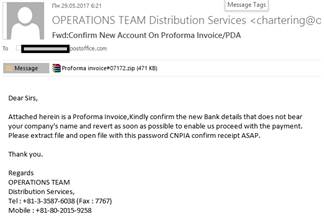

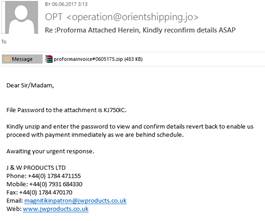

Зловреды в архиве с паролем и корпоративный сектор

Во втором квартале 2017 года мы увидели новые рассылки писем, содержащие вредоносные вложения в архиве с паролем. Причем целевой аудиторией таких рассылок определенно был корпоративный сектор.

Напомним, рассылка именно запароленных архивов преследует сразу две цели: во-первых, это социальная инженерия: в письме злоумышленники делают упор на то, что конфиденциальные данные (такие, как бухгалтерские счета) дополнительно защищены паролем. Во-вторых, пока файлы не будут разархивированы, их нельзя полноценно проверить антивирусом.

В архивах содержалась вредоносная программа семейства Pony/FareIT. Данный зловред предназначен для кражи логинов и паролей к веб-сервисам, сохраненных в браузерах, URL-адресов, на которых они были введены, аутентификационных данных к FTP-серверам, файловым менеджерам, почтовым клиентам приложениям синхронизации, а также для кражи криптовалютных кошельков

В архиве содержалась вредоносная программа Trojan—Downloader.MSWord.Agent.bkt, являющаяся защищенным паролем файлом Microsoft Word. Документ содержит вредоносный скрипт, который загружает на компьютер пользователя другое вредоносное ПО, предназначенное для кражи банковских данных

Отметим, что усилилась тенденция маскировать вредоносные рассылки под деловую переписку. Спамеры теперь не просто копируют стиль деловой почты, они часто используют реальные реквизиты существующих компаний, копируют автоподписи и логотипы, даже тематика сообщений может соответствовать профилю деятельности компаний. Судя по доменам адресов в поле To и содержанию писем, целями таких рассылок также является B2B-сектор.

В архиве содержалась вредоносная программа семейства Loki Bot, предназначенная для кражи паролей от FTP, почтовых клиентов и сохраненных в браузерах паролей, а также криптовалютных кошельков

В архиве содержалась вредоносная программа Exploit.Win32.BypassUAC.bwc, предназначенная для кражи паролей от сетевых ресурсов и почтовых клиентов. Для повышения привилегий зловред использует эксплойт, обходящий защиту компонента Microsoft Windows UAC. В процессе работы применяет легальные утилиты для восстановления паролей

В архиве содержался XLS-файл с макросом, с помощью которого на компьютер жертвы закачивается HawkEye Keylogger. Эта вредоносная программа, написанная на .NET, выполняет логирование нажатий клавиш, а также собирает информацию о системе, в которой она работает: внутренний и внешний IP-адреса, версию ОС, а также название защитного продукта и сетевого экрана

В архиве находились сразу два вредоносных файла: EXE, маскирующийся под PDF, (детектируется как Trojan.Win32.VBKrypt.xdps) и документ MSWord с эксплойтом, использующим уязвимость CVE-2017-0199. Обе вредоносных программы в итоге скачивают на компьютер жертвы модификацию троянской шпионской программы Zeus

Подобные таргетированные атаки могут иметь разные цели. В случае с программами-шифровальщиками очевидно, что интеллектуальная собственность компании может цениться существенно выше информации на частном компьютере, и потенциальная жертва с большей вероятностью согласится отдать за нее требуемые биткоины. В случае с программами-шпионами, специализирующимися на краже финансовой информации, злоумышленники опять же потенциально могут сорвать банк, получив доступ к счету компании.

Программы-шпионы в B2B-секторе могут использоваться и в более сложных схемах финансового мошенничества, включающих в себя MITM-атаки при совершении финансовых сделок. Одна из подобных схем, раскрытых нашими коллегами, подробно описана здесь.

Интересно отметить, что хотя закачиваемая на компьютер жертвы «полезная нагрузка» очень разная, основная ее функция — кража аутентификационных данных. То есть большинство атак на корпоративный сектор имеют финансовые цели.

Нельзя забывать и про опасность взятия под контроль промышленного оборудования предприятия, к которому злоумышленник может получить доступ, проникнув в сеть организации.

В целом, количество вредоносного спама в почте немного возросло по сравнению с предыдущим кварталом. Количество срабатываний почтового антивируса во втором квартале увеличилось на 17% по сравнению с первым.

Количество срабатываний почтового компонента антивируса у клиентов «Лаборатории Касперского», Q1 и Q2 2017

Necurs продолжает работать

Ботнет Necurs продолжает работать, но объемы идущих с него рассылок существенно ниже, чем в 2016 году. Работа ботнета характеризуется периодами простоя и периодами всплеска, когда мы фиксируем до 2 млн писем в день, отправляемых клиентам «Лаборатории Касперского». Помимо вредоносных рассылок Necurs активно рассылает «акционный» (pump-and-dump) и дейтинговый спам.

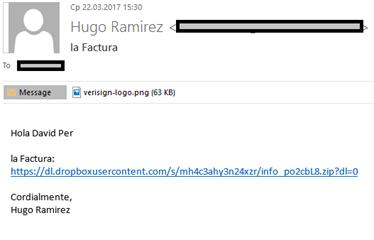

Вредоносные письма с ботнета Necurs очень лаконичны по содержанию, содержат файлы DOC, PDF и другие. Иногда вместо вложений письма включают ссылки на облачные хранилища, такие как Dropbox, откуда и скачиваются вредоносные файлы.

Эксплуатация легальных сервисов для рассылки спама

В прошлом квартале мы писали, что для обхода фильтров спамеры часто используют рассылку своих писем через легальные сервисы. В дело идут, например, поля «пригласи друзей» в различных социальных сетях, комментарии, уведомления о которых приходят на почту пользователям, и в целом, любые формы на разнообразных сайтах, позволяющие отправлять письма списку пользователей. Кроме того, что такой вид спама сложнее детектировать из-за его легального происхождения, он полезен спамерам еще и тем, что благодаря типу используемого ресурса позволяет легко получить определенный таргетинг. К примеру, подобным образом спамеры эксплуатируют сайты поиска работы для предложений легкого заработка либо финансового мошенничества:

Мошенничество с доменами

В прошлом квартале мы обнаружили сразу несколько различных рассылок, в которых мошенничество было связано с доменами организаций получателей.

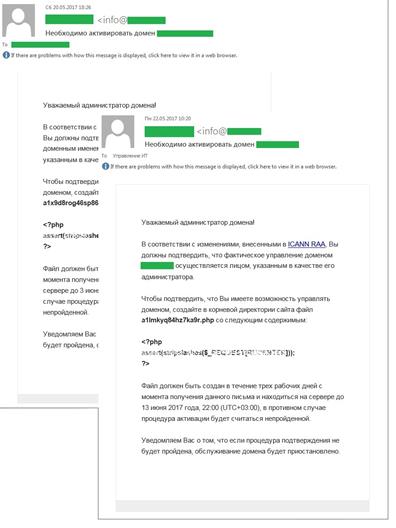

Одна из них — от имени крупной компании, занимающейся регистрацией доменных имен. В рассылке, адресованной администраторам зарегистрированных доменов, говорилось о необходимости активировать домен, чтобы подтвердить свой статус администратора и возможность управления доменом. Эти меры приняты якобы в соответствии с поправками, внесенными в регламент ICANN (Корпорация по управлению доменными именами и IP-адресами).

Для этого администратору предлагалось в течение ограниченного срока создать в корневой директории сайта PHP-файл определенного содержания. В письме подчеркивалось, что при несоблюдении указанных условий процедура подтверждения не будет пройдена и обслуживание домена будет приостановлено.

Если такой скрипт будет запущен на сайте жертвы, злоумышленники смогут получить контроль над сайтом и возможность запускать любой код. Кроме того, скрипт также позволяет собирать все пользовательские данные, вводимые на сайте, где он прописан и запущен. Принимая во внимание, что немало поддельных писем было отправлено на адреса банков, можно предположить, что мошенники хотели получить доступ к вводимым на сайте банка данным, в том числе логинам и паролям к интернет-банкингу.

Еще один тип мошенничества с доменами, который мы обнаружили, также был нацелен на администраторов. На административный адрес организации приходило письмо с рекомендацией зарегистрировать домен в поисковых системах с целью облегчения поиска компании потенциальными клиентами. Такие сообщения приходили со сгенерированных адресов на бесплатных хостингах.

Данная услуга предоставлялась на платной основе. Чтобы получить перечень тарифов и их стоимость, получателю предлагалось перейти по указанной в письме ссылке, которая «хостилась» на легальном сайте. После выбора подходящего тарифа, требовалось заполнить и отправить специальную форму-квитанцию, в которой мошенники просили предоставить подробные личные данные, в том числе данные кредитной карты.

Статистика

Доля спама в почтовом трафике

Во втором квартале 2017 года наибольшая доля спама в почтовом трафике была зафиксирована в апреле — 57,99%. Средняя доля спама за квартал составила 56,97%, что на 1,07 п.п. выше среднего показателя предыдущего квартала.

В российском сегменте интернета средняя доля спама за второй квартал 2017 года составила 60,88%, что на 0,78 п.п. меньше, чем средний показатель прошлого квартала. Наименьшая доля спама за квартал зафиксирована в мае (59,65%), наибольшая — в июне (62,29%).

Страны — источники спама

По итогам второго квартала 2017 года в тройке лидеров среди стран источников спама произошли следующие изменения. Первое место по количеству исходящего спама занял Вьетнам, чей показатель составил 12,37%. Далее следует лидер прошлого квартала США, где доля разосланного спама сократилась на 8,65 п.п. до 10,1%. Замыкает тройку по-прежнему Китай, показатель страны за квартал увеличился на 1,19 п.п., составив 8,96%.

На четвертой позиции находится Индия (+3,61 п.п.) с показателем 8,77%. На пятой — Германия (-0,31 п.п.) с показателем 5,06%.

На шестом месте Россия, доля разосланного из страны спама по итогам квартала составила 4,99%, что всего на 0,06 п.п. меньше показателя прошлого отчетного периода.

В первую десятку также вошли Бразилия (4,47%), Франция (4,35%), Иран (2,49%), а замыкают её Нидерланды с долей спама 1,96%.

Размеры спамовых писем

По итогам второго квартала 2017 года доля очень маленьких (до 2 Кбайт) писем в спаме изменилась незначительно и составила в среднем 37,41%, что на 1,9 п.п. больше, чем в предыдущем квартале. Доля писем размером от 2 до 5 Кбайт не изменилась и по-прежнему составляет 4,54%. Доля писем от 5 до 10 Кбайт уменьшилась на на 1,36 п.п. до 5,94%.

Доля писем размером от 10 до 20 Кбайт составила 18,31%, от 20 до 50 Кбайт — 27,16%, от 50 до 100 Кбайт — 4,16%. Чуть более двух процентов приходится на письма, размером от 100 Кбайт и более.

Вредоносные вложения: семейства вредоносных программ

ТОР 10 вредоносных семейств

По итогам второго квартала 2017 года самым распространенным в почте семейством вредоносных программ стал Trojan-Downloader.JS.SLoad (8,73%). Далее следует Trojan-Downloader.MSWord.Agent (3,31%). На третьем месте по-прежнему семейство Trojan-PSW.Win32.Fareit (3,29%).

На четвертой позиции — семейство Trojan-Downloader.JS.Agent (3,05%). Замыкает пятерку семейство Worm.Win32.WBVB (2,59%).

Также в десятку вошли два новичка. Это семейства Backdoor.Java.QRat (1,91%) и Trojan.PDF.Phish (1,66%), расположившиеся на седьмом и девятом местах соответственно.

Backdoor.Java.QRat — кроссплатформенный мультифункциональный бэкдор, написанный на языке Java и продающийся в даркнете в формате «зловред как услуга» (Malware as a Service, MaaS). Как правило, распространяется по электронной почте в виде JAR-вложений.

Trojan.PDF.Phish представляет собой документ формата PDF, внутри которого находится ссылка, ведущая на фишинговый сайт, где пользователю предлагается ввести свои логин и пароль от какого-либо сервиса.

Страны — мишени вредоносных рассылок

Во втором квартале 2017 года наибольшая доля срабатываний почтового антивируса пришлась на Германию (12,71%). Далее следует лидер прошлого квартала, Китай (12,09%). Замыкает тройку по-прежнему Великобритания (9,11%).

На четвертой позиции — Япония (5,87%). Россия занимает пятое место с показателем 5,67%. Далее следуют Бразилия (4,99%), Италия (3,96%), Вьетнам (3,06%) и Франция (2,81%).

Замыкают первую десятку США с показателем 2,31%.

Фишинг

Во втором квартале 2017 года с помощью системы «Антифишинг» предотвращено 46 557 343 попытки перехода на фишинговые страницы. Всего за квартал фишерами было атаковано 8,26% пользователей продуктов «Лаборатории Касперского» в мире.

География атак

Во втором квартале страной с набольшей долей атакованных фишерами пользователей стала Бразилия (18,09%), потерявшая 1,07 п.п.

Второе место, потеряв 7.24 п.п. по сравнению с предыдущим кварталом, занял Китай (12.85%), Австралия (12,69%) разместилась на третьем месте в рейтинге, ее доля выросла на 1,96 п.п. Процент атакованных пользователей в Новой Зеландии увеличился до 12,06% (+0,12п.п.), затем идет Азербайджан (11,48%). Замыкают ТОР 10 — Южно-Африканская республика (9,38%), Аргентина (9,35%) и Великобритания (9,29%).

Россия (8,74%) во втором квартале вышла из ТОР 10 атакованных пользователей внутри страны, оказавшись на 18 месте.

| Бразилия | 18,09% |

| Китай | 12.85% |

| Австралия | 12,69% |

| Новая Зеландия | 12,06% |

| Азербайджан | 11,48% |

| Канада | 11,28% |

| Катар | 10, 68% |

| Венесуэла | 10,56% |

| Южно-Африканская республика | 9,38% |

| Аргентина | 9,35% |

| Великобритания | 9,29% |

TOP 10 стран по доле атакованных пользователей

Организации — мишени атак

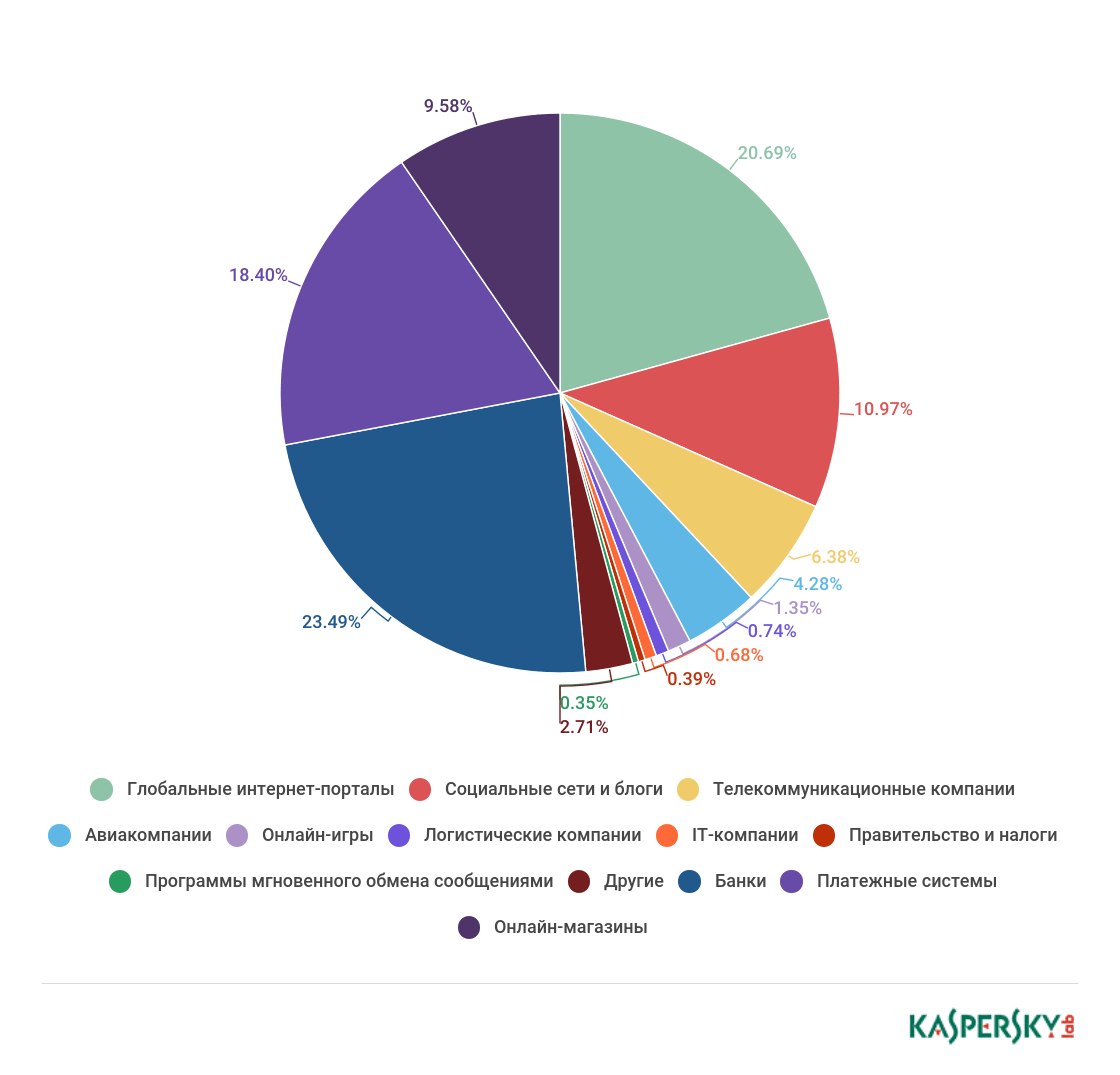

Рейтинг категорий, атакованных фишерами организаций

Рейтинг категорий атакованных фишерами организаций основывается на срабатываниях эвристического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы еще отсутствуют в базах «Лаборатории Касперского». При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме, в сообщении в социальной сети или в результате действия вредоносной программы. В результате срабатывания компонента пользователь видит в браузере предупреждающий баннер о возможной угрозе.

Во втором квартале 2017 года более половины (51,47%) срабатываний эвристической компоненты системы «Антифишинг» зафиксированы на страницах с упоминанием брендов финансовой категории, таких как «Банки» (23,49%, -2.33 п.п.), «Платежные системы» (18,40%, +4,8 п.п.), «Онлайн-магазины» (9,58%, -1,31 п.п.).

Горячие темы квартала

Авиабилеты

Во втором квартале социальную сеть Facebook заполонили радостные репосты пользователей о выигрыше двух авиабилетов в акции, проводимой крупнейшими авиакомпаниями по всему миру. Естественно, никаких акций с раздачей авиабилетов не было: злоумышленники создали ряд сайтов, на которых пользователя поздравляют с выигрышем и просят совершить определенные действия для получения приза. Одним из условий является размещение на своей страничке в Facebook информации о выигрыше. После выполнения всех условий, пользователь перенаправляется на один из ресурсов, который продвигают злоумышленники. Содержание таких страниц может быть разным: от безобидной рекламы до вредоносного ПО.

Ложная блокировка

Практически все популярные браузеры имеют встроенную защиту от веб-угроз. При переходе на вредоносную или фишинговую страницу они часто предупреждают пользователя о возможной опасности и рекомендуют воздержаться от ее посещения.

Мошенники же используют эту защиту в своих целях и усыпляют бдительность жертвы кричащими предупреждениями об опасности, чтобы напугать ее и отвлечь внимание. Например, имитируют страницу блокировки браузера Chrome. Пользователь, который хоть раз получал такое предупреждение от браузера с большей вероятностью отнесется с доверием к данной странице и последует советам преступников.

Главная опасность таких страниц в том, что внимательное изучение адресной строки не поможет –ведь такое предупреждение браузера «всплывает» как раз на недоверенных веб-ресурсах.

Однако оно может появиться и при попытках зайти на домен, принадлежащий компаниям, которые выполняют роль хостинга. При этом именно такие предупреждения вызывают большее доверие жертвы:

Обычно при звонке на указанные номера мошенники прикидываются службой поддержки, выманивая у жертвы средства за якобы нужные услуги.

Кодировка Punycode

Изучение адресной строки может не помочь и в случае использования фишерами символов нелатинского алфавита, похожих на латинские буквы, для создания доменных имен, довольно точно повторяющих имена известных веб-ресурсов. Дело в том, что веб-браузеры используют кодировку Punycode для представления символов Unicode в URL, однако если все символы имени домена принадлежат набору символов одного языка, тогда браузер отобразит их не в формате Punycode, а на указанном языке.

Скриншот фишинговой страницы, представленный ниже наглядно демонстрирует данный прием.

В некоторых случаях при внимательном рассмотрении можно отметить несоответствия, как например тут — точка под «е».

Обратите внимание на баннер блокировки сайта — на нем отображен URL в кодировке Punycode и он отличается от того, что мы видим в браузере. Этот адрес точно не является доменом, принадлежащем известной компании.

С технической точки зрения адрес полностью отличается от оригинального. Тем более что фишеры и ранее использовали разные кодировки в названии страниц. Однако для простых пользователей распознавание данного вида фишинга может быть проблемой.

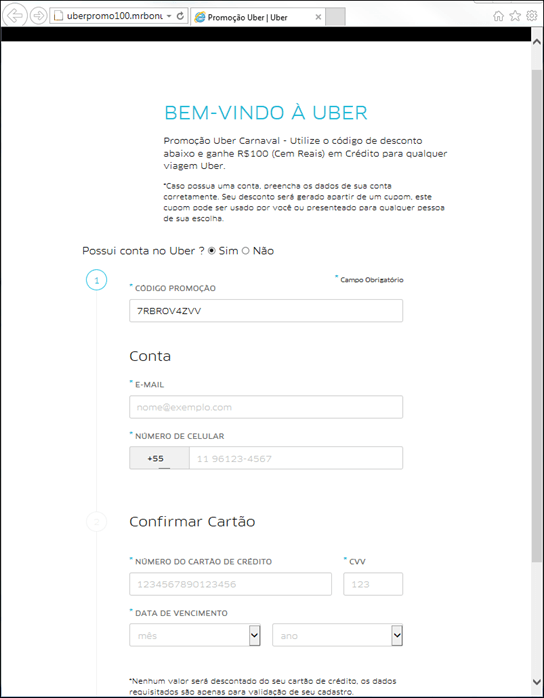

Атака на пользователей Uber

Одной из громких новостей прошедшего квартала также стала атака на пользователей услуг компании Uber. Фишинговые страницы распространялись посредством спам-рассылки, получателям которой обещали крупную скидку, нужно было только пройти «регистрацию», где помимо персональных данных указать и данные банковской карты. После заполнения анкеты пользователь перенаправлялся на легитимный сайт компании.

Так как Uber часто проводит акции и предлагает скидки, у пользователей может не возникнуть сомнений в подлинности предложения.

ТОР 3 атакуемых фишерами организаций

Чаще всего массовым атакам злоумышленников подвергаются наиболее популярные бренды в сети. Так, более половины срабатываний системы «Антифишинг» происходит на фишинговых страницах с упоминанием всего 15 организаций.

| Организация | % срабатываний |

| 8,33 | |

| Microsoft Corporation | 8,22 |

| Yahoo! | 8,01 |

ТОР 3 уже третий квартал подряд остается неизменным по составу. В предыдущем квартале компания Yahoo! снова стала лидером по доле упоминания бренда у фишеров, однако уже во втором квартале опустилась на третью позицию и уступила лидерство фишинговым страницам с упоминанием бренда Facebook (8,33%). Microsoft (8,22%) на второй позиции.

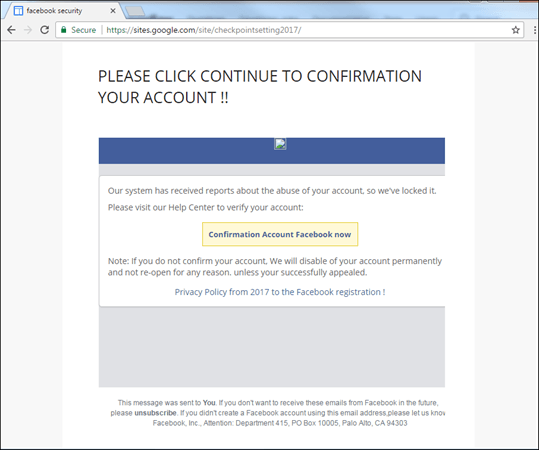

Одной из уловок фишеров является размещение поддельных страниц популярных организаций на доменах, принадлежащих другим популярным организациям. В приведенном примере ссылка хоть и указывает на сервис бесплатного хостинга, не все пользователи об этом знают, а упоминание Google только повышает доверие.

Сама форма ввода данных обычно расположена на другом домене, куда совершается переход после клика по кнопке.

Заключение

Во втором квартале 2017 года средняя доля спама в почтовом трафике лишь немного – на 1,07 п.п. — превысила аналогичный показатель первого квартала, составив 56,97%. Одно из самых запоминающихся событий этого квартала — эпидемия WannaCry — не осталось без внимания спамеров: в многочисленных рассылках встречались предложения помощи в борьбе с вымогателем, «анонсировались» семинары и курсы для пользователей.

Что касается вредоносных программ, то по итогам второго квартала самым распространенным в почте семейством стал скрипт-загрузчик JS.SLoad (8,73%). Второе место с 3,31% занимает другой загрузчик — MSWord.Agent, а замыкает тройку лидеров семейство троянцев Fareit (3,29%).

С помощью системы «Антифишинг» предотвращено более 46,5 млн попыток перехода на фишинговые страницы. Всего за квартал фишерами было атаковано 8,26% пользователей продуктов «Лаборатории Касперского» в мире. При этом если ранее их атаки были рассчитаны на невнимательность пользователя, а также на низкую интернет-грамотность, то с ростом образованности пользователей в сфере безопасности, фишеры вынуждены придумывать новые уловки. Такие как, например, размещение фишинговых страниц на доменах, принадлежащих известным организациям.

Спам и фишинг во втором квартале 2017