Особенности квартала

День святого Валентина

Фишинг, приуроченный ко дню всех влюбленных, преследовал традиционные для мошенников цели: выманить у пользователей ценную конфиденциальную информацию, например данные банковских карт. Для этого злоумышленники изобретали самые разные предлоги — от онлайн-заказа цветов до регистрации на сайтах знакомств.

Но чаще всего пользователям предлагалось заказать подарки любимым и приобрести медицинские препараты, например «Виагру». Любая попытка купить что-нибудь, перейдя по ссылке из таких писем, приводила к тому, что платежные данные жертвы отправлялись преступникам.

Презентация новой продукции Apple

В конце марта состоялась очередная презентация новых продуктов Apple. Мошенники традиционно быстро среагировали на событие мирового масштаба: в преддверии мероприятия значительно возросло число попыток перехода на мошеннические веб-страницы, имитирующие страницы официальных сервисов Apple.

Рост количества попыток перехода на фишинговые страницы Apple перед презентацией

Мусорный трафик был полон фишинговых сообщений, в которых мошенники от имени компании пытались убедить получателей перейти по ссылке из письма и ввести свои логин и пароль на поддельной странице входа в учетную запись Apple ID.

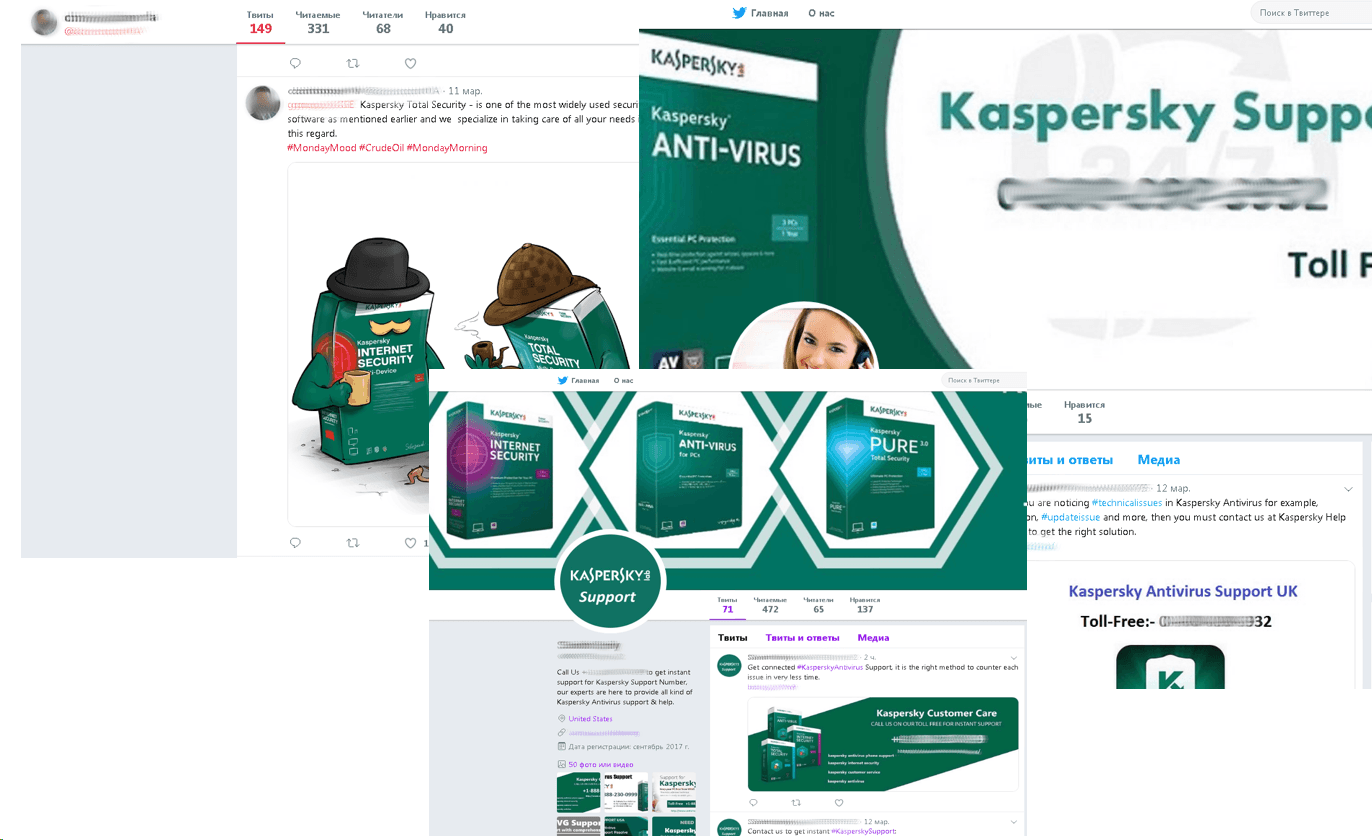

Фальшивая техподдержка

Поддельные сообщения от службы поддержки — один из популярных видов интернет-мошенничества. В последнее время количество таких сообщений довольно существенно выросло. Встретить ссылку на фальшивый сайт службы поддержки какой-либо компании (вместе со множеством восторженных отзывов о профессионализме работающих там специалистов) можно как на форумах, где обсуждают ту или иную проблему, так и в социальных сетях.

У всех профилей, обнаруженных нами в первом квартале и ранее, есть одна общая черта: их владельцы предлагают помощь по любым вопросам, связанным с продуктами определенной компании, а заниматься этими проблемами будут якобы специально обученные высококвалифицированные сотрудники. Само собой, не бесплатно. Поверив такой рекламе, пользователь может не только не получить помощь и передать персональные данные в руки злоумышленников, но и потерять деньги.

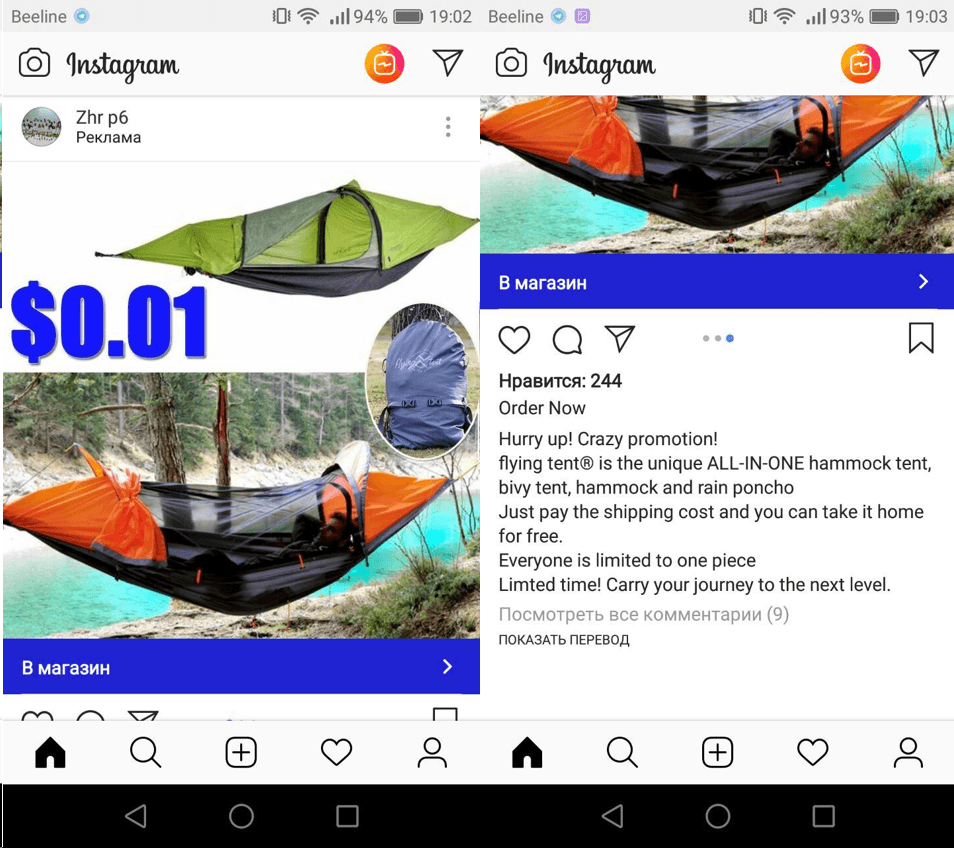

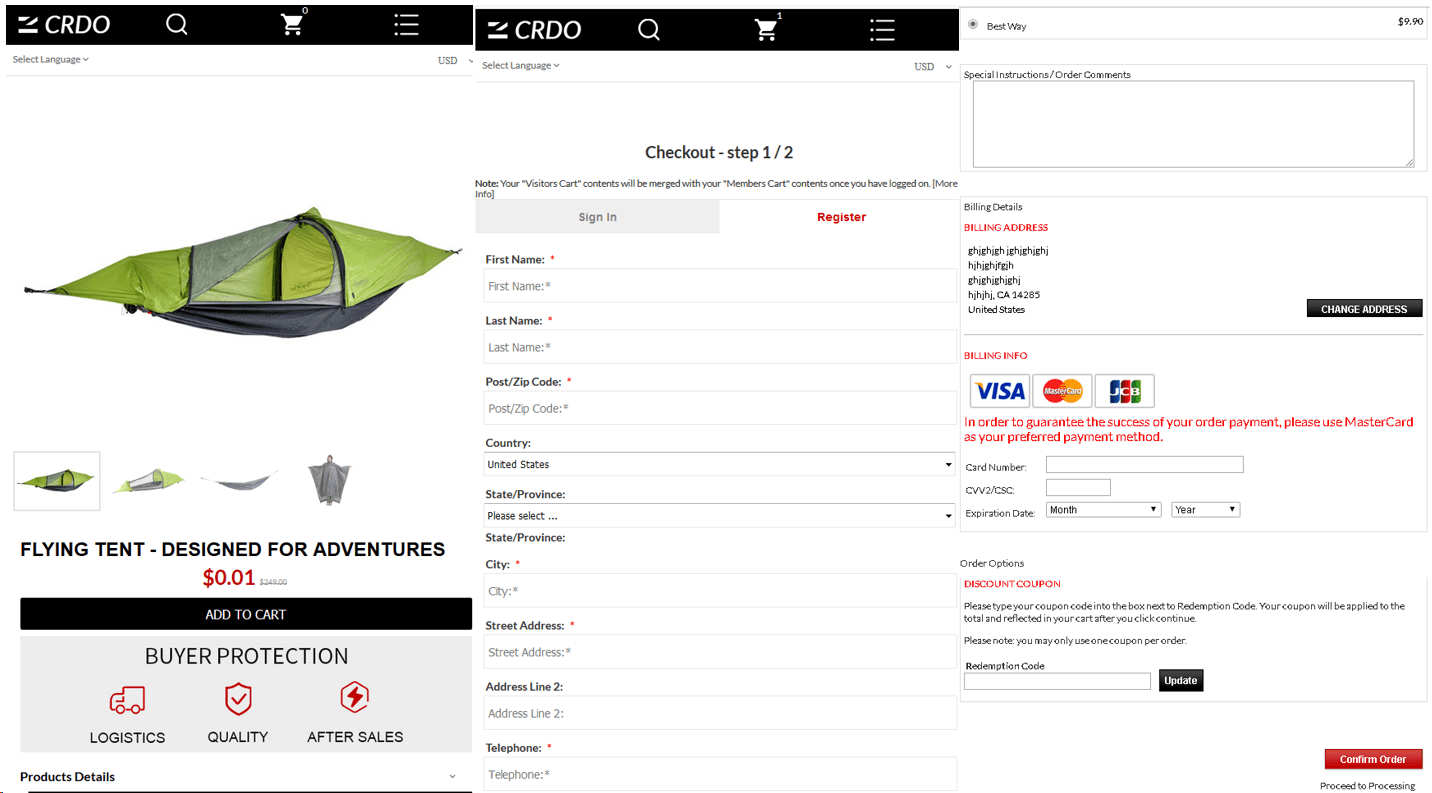

Instagram и его новые «функции»

В прошлом году мы писали о том, что фишинговый и другой мошеннический контент теперь встречается не только в почтовых рассылках и злоумышленники часто используют в своих целях популярную социальную сеть Instagram. Эта тенденция сохраняется: мошенники продолжают эксплуатировать возможности сервиса по максимуму — не только оставляют в комментариях ссылки на свои ресурсы, но и регистрируют собственные аккаунты, проплачивают рекламные посты, даже привлекают знаменитостей для распространения контента.

Рекламодатели-злоумышленники используют одни и те же приемы для привлечения жертвы — например, предлагают товары или услуги по очень выгодным ценам.

Как обычно в таких схемах, у покупателя запрашивают огромное количество сведений, начиная от имени и заканчивая банковскими данными. Само собой, пользователь в итоге ничего не получает, а лишь передает информацию о себе злоумышленникам.

Фишинг от имени сервисов рассылок

В первом квартале мы зафиксировали несколько фишинговых рассылок, замаскированных под автоматические уведомления от крупных сервисов, использующихся для создания легитимных почтовых рассылок. Мошенники пытались заставить получателей перейти по фишинговым ссылкам под предлогом подтверждения учетной записи или обновления платежной информации. При этом в одних случаях использовались поддельные домены с названиями, похожими на домен реального сервиса, а в других — взломанные сайты, которые перенаправляли жертву на фальшивые формы авторизации.

Финансовый спам через систему ACH

Кроме того, в первой четверти 2019 года был отмечен крупный всплеск спам-рассылок, нацеленных на пользователей системы Automated Clearing House (ACH) — американской сети электронных платежей, обрабатывающей огромные количества трансакций потребителей и небольших предприятий. Волна спама включала подделки под уведомления о переводах от имени обычных пользователей или фирм, которые якобы сообщали о статусе оплаты товаров или задолженности. Такие письма содержали как вредоносные вложения (архивы, документы), так и ссылки на скачивание файлов, зараженных вредоносным ПО.

«Работа мечты» от спамеров

В третьем квартале прошлого года мы фиксировали спам-письма с предложениями «работы мечты», а в только что истекшем квартале была отмечена еще одна крупная рассылка на ту же тему: сообщения отправлялись от имени известных компаний, работа в которых обязательно привлекла бы потенциальных соискателей. Получателям предлагалось бесплатно присоединиться к системе поиска работы, установив на свой компьютер специальное приложение для доступа к базе данных. При попытке скачать программу из «облачного сервиса» пользователю демонстрировалось всплывающее окно с надписью DDoS Protection и ссылка о переадресации на сайт одной из онлайновых рекрутинговых компаний (использовалось несколько названий популярных иностранных рекрутеров). Если пользователь щелкал по сообщению, на его компьютер загружался вредоносный DOC-файл с Trojan.MSOffice.SAgent.gen, который, в свою очередь, загружал на машину жертвы банковский троянец Trojan-Banker.Win32.Gozi.bqr.

Вымогательство и криптовалюта

Как мы и предполагали, интерес мошенников к криптовалюте остался на высоком уровне. Спамеры продолжают вымогать у пользователей денежные средства в криптовалюте, используя тему «порнокомпромата», о котором мы писали в прошлом году.

В первом квартале 2019 года мы зафиксировали весьма необычную мошенническую рассылку: злоумышленники отправляли письма от имени сотрудника Центрального разведывательного управления США (ЦРУ), у которого якобы имеется доступ к делу, заведенному на получателя за хранение и распространение цифровых порнографических материалов с участием несовершеннолетних.

Несуществующий сотрудник, имя которого менялось от письма к письму, утверждал, что нашел в деле данные получателя (которые на самом деле были собраны с помощью социальных сетей/онлайн-чатов/форумов и т. п). Далее сообщалось, что это дело является частью международной операции по аресту более 2000 подозреваемых в педофилии в 27 странах мира. Однако сотруднику известно, что получатель является состоятельных человеком, который заботится о своей репутации, и за 10 тысяч долларов в биткойнах его данные можно изменить или удалить.

Отметим, что мошенники, пытаясь сыграть на страхе разглашения приватных данных, применяли те же уловки, что и в прошлом году: упоминали доступ к персональным данным, компрометирующие материалы порнографического характера и т. п. Но на этот раз для придания большей убедительности был придуман ход с сотрудником ЦРУ.

Атаки на корпоративный сектор

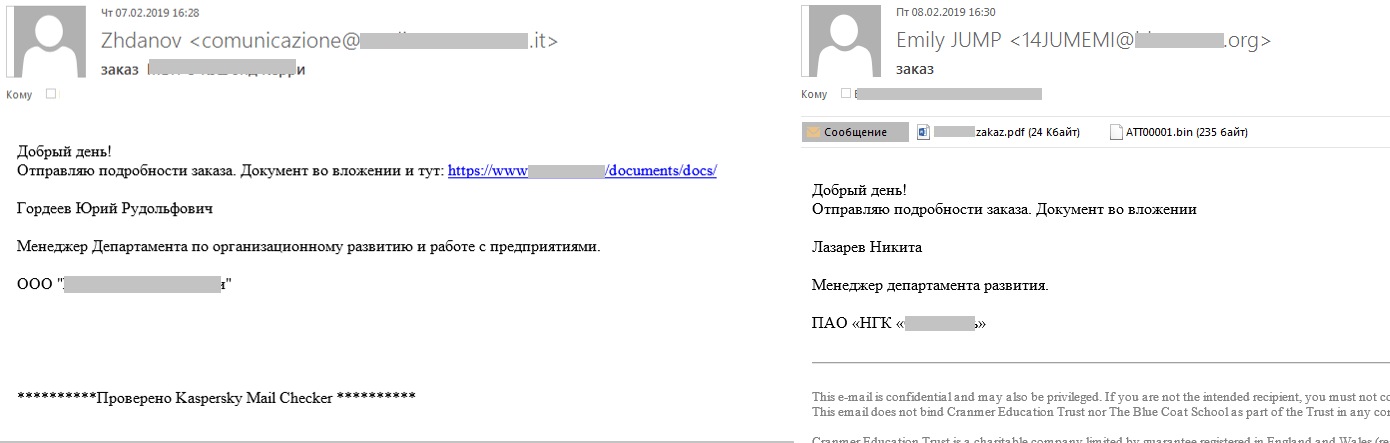

В первом квартале корпоративный сектор Рунета подвергся вредоносной спам-атаке. Сотрудники многих крупных организаций получили письма, чье содержимое имитировало деловую переписку, а сами сообщения были отправлены якобы от имени партнеров компании.

Также нами были замечены вредоносные рассылки, нацеленные на кражу финансовой информации международных корпораций. Для этого злоумышленники отправляли поддельные сообщения от имени американской фирмы, предоставляющей информационные услуги. При этом в письме не было ничего, кроме вложения. По всей вероятности, расчет строился на том, что отсутствие текста заставит жертву открыть приложенный документ, содержащий Trojan.MSOffice.Alien.gen, который скачивал и устанавливал на компьютер банкер Trojan-Banker.Win32.Trickster.gen.

Атаки на банковский сектор

Банки прочно вошли в список организаций, чаще всего атакуемых фишерами. Мошенники стараются придать поддельным сообщениям максимальную правдоподобность: подставляют в адрес отправителя легитимные домены, копируют оформление писем, придумывают правдоподобные сюжеты и т. д. В первом квартале фишеры использовали громкие события, чтобы убедить жертв в достоверности полученного письма — например, вставляли в тело сообщения фразу о теракте в Крайстчерче. Злоумышленники рассчитывали, что вместе с названием новозеландского банка, указанного в качестве отправителя, эта уловка устранит сомнения получателя. В самом письме сообщалось, что банк вводит новые функции безопасности и, чтобы ими воспользоваться, необходимо обновить данные аккаунта.

При переходе по ссылке пользователь попадал на фишинговый сайт, имитирующий страницу входа в личный кабинет новозеландского банка. Однако после нажатия кнопки Login («Войти») вся введенная в поля формы информация передавались мошенникам.

Статистика: спам

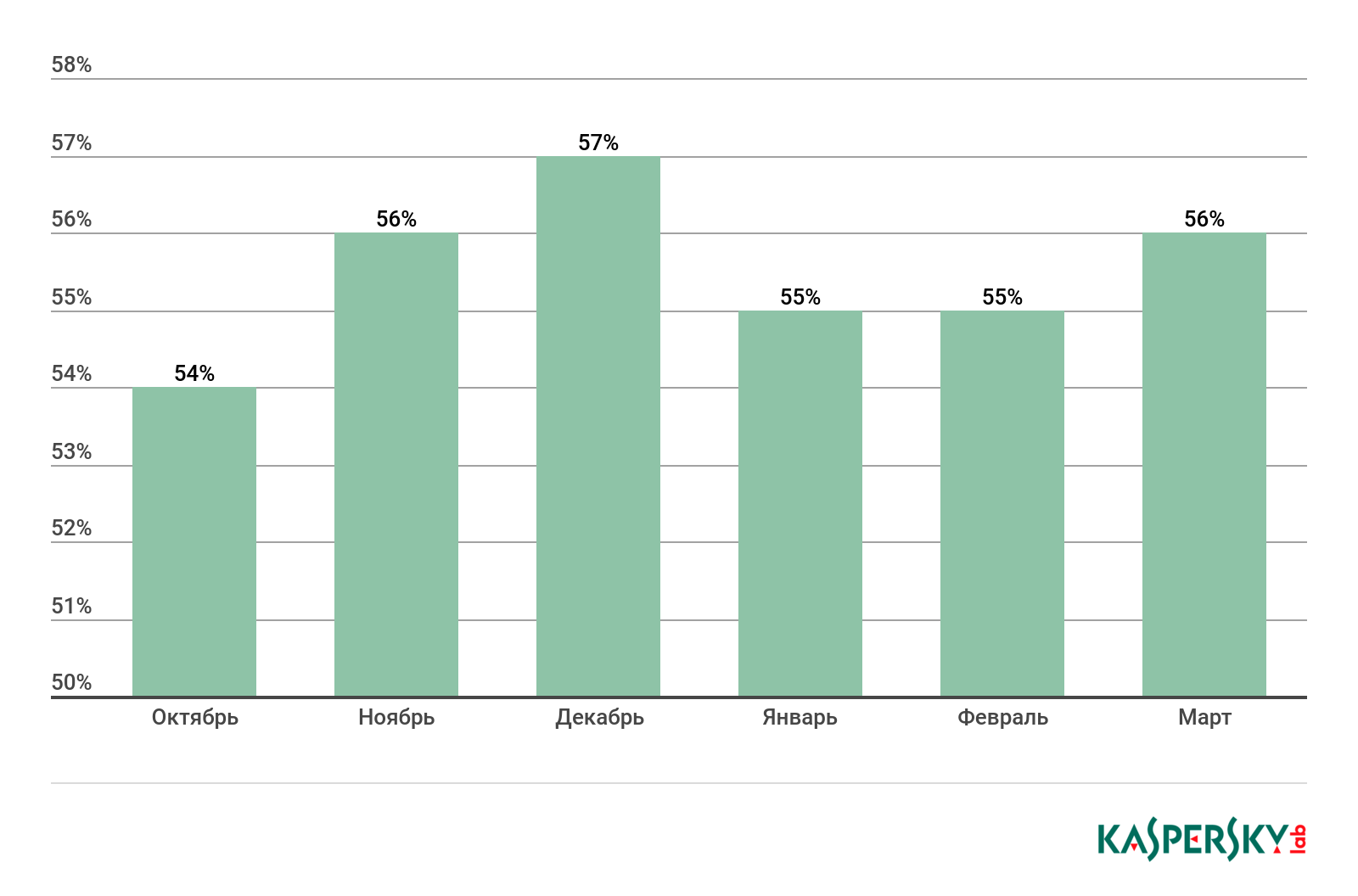

Доля спама в почтовом трафике

Доля спама в мировом почтовом трафике, Q4 2018 — Q1 2019

В первом квартале 2019 года наибольшая доля спама была зафиксирована в марте — 56,33%. Средний процент спама в мировом почтовом трафике составил 55,97%, что практически идентично (на 0,07 п. п. выше) показателю четвертого квартале 2018 года.

Доля спама в почтовом трафике Рунета, Q4 2018 — Q1 2019

Максимум спама в трафике российского сегмента глобальной сети был достигнут в январе — 56,19%. Среднее же значение за квартал составило 55,48%, что на 2,01 п. п. больше, чем в четвертом квартале прошлого года.

Страны — источники спама

Страны — источники спама, Q1 2019

Первые места в рейтинге источников спама традиционно заняли Китай (15,82%) и США (12,64%), еще один завсегдатай первой тройки — Германия — в первом квартале опустился на пятое место (5,86%), уступив третье России (6,98%) и пропустив на четвертое Бразилию (6,95%). На шестом месте теперь Франция (4,26%), за ней следуют Аргентина (3,42%), Польша (3,36%) и Индия (2,58%), а замыкает десятку Вьетнам (2,18%).

Размеры спамовых писем

Размеры спамовых писем, Q4 2018 — Q1 2019

Согласно итогам первого квартала, доля очень маленьких писем (до 2 КБ) в спаме увеличилась на 7,14 п. п. по сравнению с четвертым кварталом 2018 года и достигла 73,98%. Доля писем размером от 5 до 10 КБ уменьшилась на 3,15 п. п. — до 8,27%. Письма от 10 до 20 КБ заняли 5,11% спам-трафика, что на 1,08 п. п. больше, чем в конце прошлого года. Доля писем размером 20–50 КБ составила 3,00% (рост по отношению к четвертому кварталу 2018 г. — 0,32 п. п.).

Вредоносные вложения: семейства вредоносных программ

TOP 10 вредоносных семейств в почтовом трафике, Q1 2019

В начале 2019 года самым популярным в почтовом трафике зловредом стал Exploit.MSOffice.CVE-2017-11882, чья доля составила 7,73%. На втором месте оказался Backdoor.Win32.Androm (7,62%), на третьем — Worm.Win32.WBVB (4,80%). Четвертое место занял еще один эксплойт для офисного пакета от Microsoft — Exploit.MSOffice.CVE-2018-0802 (2,81%), а замыкает пятерку троянец-шпион Trojan-Spy.Win32.Noon (2,42%).

Страны — мишени вредоносных рассылок

Страны — мишени вредоносных рассылок, Q1 2019

Первую тройку стран по количеству срабатываний почтового антивируса возглавила, как и много раз до этого, Германия с показателем 11,88%. За ней следует Вьетнам (6,24%), а третье место заняла Россия, чья доля составила 5,70%.

Статистика: фишинг

В первом квартале 2019 года с помощью системы «Антифишинг» предотвращено 111 832 308 попыток перехода пользователя на мошеннические страницы. Доля уникальных атакованных пользователей составила 12,11% от общего количества пользователей продуктов «Лаборатории Касперского» в мире.

География атак

Страной с наибольшей долей атакованных фишерами пользователей в первом квартале 2019 года стала Бразилия — здесь этот показатель достиг 21,66%. На первом месте она находилась и в прошлом квартале, но с тех пор прибавила 1,53 п. п.

За Бразилией с отставанием на 4,46 п. п. следует Австралия (17,20%), набравшая 2,42 п. п. и поднявшаяся с восьмого места на второе. На одну позицию вверх (плюс 0,87 п. п) поднялась Испания, чья доля составила 16,96%, за ней с небольшим отрывом следует Португалия (16,86%), и замыкает пятерку Венесуэла (16,72%).

| Страна | %* |

| Бразилия | 21,66 |

| Австралия | 17,20 |

| Испания | 16,96 |

| Португалия | 16,81 |

| Венесуэла | 16,72 |

| Греция | 15,86 |

| Албания | 15,11 |

| Эквадор | 14,99 |

| Руанда | 14,89 |

| Грузия | 14,76 |

*Доля пользователей, на компьютерах которых сработала система «Антифишинг», от всех пользователей продуктов «Лаборатории Касперского» в стране

Организации — мишени атак

Рейтинг атакованных фишерами организаций основывается на срабатываниях эвристического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете. При этом неважно, каким образом совершается переход: в результате нажатия на ссылку в фишинговом письме, в сообщении в социальной сети или по причине действия вредоносной программы. После срабатывания компонента пользователь видит в браузере баннер, предупреждающий о возможной угрозе.

В этом квартале на первом месте по количеству атак остается банковский сектор — доля атак на кредитные организации с четвертого квартала прошлого года выросла на 5,23 процентных пункта и составила 25,78%.

Распределение организаций, чьи пользователи были атакованных фишерами, по категориям, Q1 2019

Второе место заняли «Глобальные интернет-порталы» (19,82%), а еще одна категория, включающая в себя финансовые организации, — «Платежные системы» — оказалась на третьем месте (17,33%).

Заключение

В первом квартале 2019 года средняя доля спама в мировом почтовом трафике увеличилась на 0,06 п. п. и достигла 55,97%, а система «Антифишинг» предотвратила более 111 832 308 переходов на фишинговые страницы, что на 35 220 650 меньше, чем в прошлом отчетном периоде.

Как и раньше, мошенники не упускают возможности использовать для своих целей громкие инфоповоды (презентация Apple, теракт в Новой Зеландии). Не исчезли и попытки выманить у жертвы деньги с помощью угроз распространения компрометирующих видеоматериалов — для придания таким историям правдоподобности злоумышленники придумывают легенды об отправителе писем.

Кроме всего прочего, мошенники продолжают использовать для достижения своих целей социальные сети. А для «расширения охвата» запускают рекламные кампании с известными людьми.

Спам и фишинг в первом квартале 2019 года