Сравнение с Shamoon и DarkSeoul

В начале декабря ФБР впервые опубликовало предупреждение – «молнию» о деструктивной активности Wiper-подобной программы, примененной в ходе известной атаки на компанию Sony Pictures Entertainment. Образцы этой вредоносной программы, получившей название Destover, содержали файлы конфигурации, созданные на компьютерах, использующих корейские языковые пакеты.

За время, прошедшее после атаки, мы получали из разных источников информацию об этом вредоносном ПО, однако кое-какие детали, в частности, что делали главные подозреваемые раньше, по-прежнему остаются неизвестными.

Пока компания Sony Pictures без лишних слов завершает требующую немалых средств работу по ликвидации последствий атак и готовится выпустить фильм «Интервью», мы обсудим некоторые подробности, связанные с вредоносным функционалом, очевидным сходством с другими инцидентами, связанными с вредоносными программами типа wiper, а также прежней деятельности группировки, подозреваемой в организации этих атак.

Прежде всего нужно отметить, что деструктивная активность, нацеленная на сети крупных организаций, несомненно, становится более распространенной. О появившихся ранее вредоносных программах типа Wiper можно прочитать здесь. Большая часть инцидентов, связанных с этими программами, произошла на Ближнем Востоке и Корейском полуострове. Мы также отметили отдельную кампанию в Восточной Европе, связанную с уничтожением данных в среде АСУ с помощью вредоносной программы BlackEnergy2. Более подробную информацию об этом можно найти здесь. Невозможно игнорировать и полное удаление клиентских данных с серверов британского хостинг-провайдера Code Spaces киберпреступником-вымогателем. Об этом инциденте можно прочитать здесь.

Троянская программа, примененная при атаке на Sony Entertainment, получила название Destover. Ее вредоносный функционал включает в себя способность удалять все данные с жестких дисков, а также из главной загрузочной записи диска (MBR).

Wiper-функционал Destover

Наиболее интересные аспекты деструктивного функционала вредоносной программы связаны с выбором и хранением/доставкой драйверов, которые теперь применяются во многих подобных атаках, связанных с подрывом деятельности жертв.

Дропперы Destover устанавливают и запускают драйверы EldoS RawDisk, чтобы обойти ограничения прав доступа, установленные в файловой системе NTFS, и перезаписать данные на диске и в самой MBR. Это имеет существенное значение с точки зрения последующего восстановления удаленных данных. В случае вредоносной программы DarkSeoul была возможность восстановления затертых данных с помощью метода, аналогичного используемому при восстановлении данных, «уничтоженных» Shamoon. Вероятно, тот же способ можно будет применить и для восстановления данных, удаленных Destover.

Последовательность промежуточных компонентов, ведущую к деструктивному основному функционалу, можно разделить на несколько этапов (ранее описанных в других источниках) с возможностью работы в различных режимах – совершенно так же, как в случае Shamoon:

- Образец в первый раз исполняется под 32-битной ОС.

- Образец исполняется под 32-битной ОС как самоустанавливающаяся служба по одной из нескольких ветвей кода.

- Образец исполняется под 64-битной ОС как самоустанавливающаяся служба.

При первом исполнении вредоносная программа создаёт Windows-службу brmgmtsvc в категории «Управление резервным копированием и восстановлением» (Backup and Restore Management), добавляет свой собственный исполняемый код и устанавливает параметр для запуска -i. Она также сохраняет на зараженном компьютере несколько копий своего кода и запускает их с различными параметрами: -m, -d, и -w.

-m (перезапись mbr):

С таким параметром вредоносная программа пытается установить соединение с тремя IP-адресами (они перечислены ниже). Процесс выполняется, даже если эти попытки оказываются безуспешными.

Далее извлекается ресурс, содержащий сжатый драйвер EldoSRawDisk, и записывается во временную папку в файл ‘usbdrv3.sys’.

Затем драйвер устанавливается как служба usbdrv3 «USB 3.0 HostController».

После этого зловред запускает службу драйвера и закрывает дескриптор службы.

Затем создаёт файл-дескриптор драйвера с правами на запись:

‘\\?\ElRawDisk\??\\PhysicalDrive0#99E2428CCA4309C68AAF8C616EF330658 2A64513E55C786A864BC83DAFE0C78585B692047273B0E55275102C664C5217E76B 8E67F35FCE385E4328EE1AD139EA6AA26345C4F93000DBBC7EF1579D4F’

И записывает в этот дескриптор 64 кБ строк ‘0xAAAAAAAA’.

Примечание. Тема длинного лицензионного ключа (#99E2428…) обсуждается в нашем блогпосте «Shamoon: детали (часть II)«.

Затем вредоносная программа создаёт новые потоки, каждый из которых пытается подключиться ко всем доступным физическим носителям и также перезаписать на них MBR.

-d (перезапись данных):

С таким параметром копия вредоносной программы пытается установить соединение всё с теми же тремя IP-адресами. Опять же, процесс выполняется вне зависимости от успешности соединения.

Далее вредоносная программа обращается к логическим устройствам и рекурсивно просматривает их, распознавая все файлы данных. Если это не .exe и не .dll-файл, процесс перезаписывает содержимое файла строкой ‘0x0df0adba’ блоками в 20 кБ. Перезапись осуществляется из режима пользователя, без драйверов EldoS.

Затем процесс пытается удалить перезаписанный файл данных, используя API-функцию Win32 ‘DeleteFileW’. Рекурсивно проходя все системные папки, пытается удалить файлы .exe и .dll.

-w (веб-сервер):

С таким параметром копия вредоносной программы пытается установить соединение с теми же IP-адресами. Процесс также выполняется вне зависимости от успешности соединения.

Процесс останавливает терминальные службы Windows из командной строки: cmd.exe /cnetstoptermservice /y

Затем находит ресурс 85, распаковывает его и записывает содержимое в файл ‘c:\windows\iissvr.exe‘.

Запускает процесс iissvr.exe и завершает свою работу.

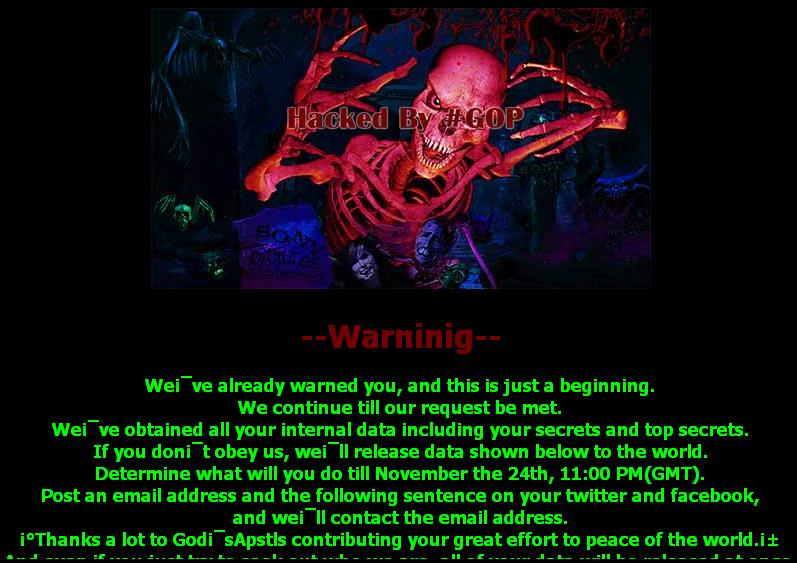

iissvr – это, как и представляется на первый взгляд, веб-сервер, на котором размещены зашифрованные JPG, HTML и WAV файлы. Он прослушивает порт 80 и раздает эти файлы. Вся картинка целиком с прокручиваемым предупреждением, набранным зеленым шрифтом, представлена ниже в данной статье. Вот расшифрованный JPG-файл:

Наконец, после двух часов в спящем режиме первоначальная служба перезапускает компьютер вызовом ExitWindowsEx(EWX_REBOOT|EWX_FORCE, 0). Это приводит к завершению запущенных программ, но завершение работы операционной системы задерживается на время создания файла с данными о состоянии системы.

Общие черты Wiper-подобных зловредов

Как и Shamoon, Destover реализует функционал wiper (уничтожения данных) с помощью имеющихся в открытой продаже драйверов EldoS RawDisk.

Как и в случае Shamoon, Wiper-драйверы Destover содержатся в разделе ресурсов дропперов.

Как и в случае Shamoon, в ходе атак с уничтожением данных DarkSeoul данные на жестком диске и главная загрузочная запись (MBR) затирались, а на их место записывались сообщения с туманным псевдо-политическим содержанием.

Как и в случае DarkSeoul, исполняемые файлы Destover были скомпилированы во временном промежутке от 48 часов до атаки и до момента атаки. Весьма маловероятно, что злоумышленники сумели заразить компьютеры многочисленных пользователей с помощью адресного фишинга; скорее, они получали неограниченный доступ ко всей сети до начала проведения атаки.

Компоненты Shamoon также компилировались незадолго до развертывания. Временные метки компиляции (CompiledOn) все относятся к периоду, начинающемуся с пяти суток до запуска вредоносного кода. Почти все экземпляры были скомпилированы 10 августа 2012 г. в промежутке от 00:17:23 до 02:46:22), срабатывание было назначено на 15 авг. 2012 г. Время на размещение вредоносных файлов было чрезвычайно ограниченным – напомним, что вредоносная программа уничтожила данные на десятках тысяч компьютеров.

Во всех трех случаях – Shamoon, DarkSeoul и Destover – ответственность за результаты широкомасштабных атак, которыми были охвачены крупные сети, взяли на себя группы, которые не были ранее известны и не имели собственного «лица». Во всех случаях группа, совершив атаки, пыталась исчезнуть со сцены, не делала ясных заявлений, но предъявляла странные и невнятные обвинения криминального характера, а запланированные вредоносные действия запускала сразу после события, имеющего большой политический резонанс, которое использовалось как повод для атак.

Группы Whois (DarkSeoul) и GOP (Destover) предъявляли картинки с надписью ‘Hacked by» («взломано теми-то») «предупреждениями» и угрозами по поводу украденных данных. В обоих случаях были угрозы, что «это только начало» и что «мы вернёмся». В обоих случаях также присутствует графическая тема с черепом/скелетом.

Картинка и предупреждение группы Whois:

Картинка и предупреждение группы GOP:

Одно из различий между атаками Destover и DarkSeoul состоит в том, что в случае Destover не использовались скрипты *nix для удаления разделов в системах Linux.

Представленный список общих черт, конечно, не доказывает, что за Shamoon стоит та же группировка, что за DarkSeoul и Destover. Тем не менее, нужно отметить, что существует значимое сходство между действиями группировок, их операционными характеристиками и используемым ими инструментарием. Поразителен и сам факт, что столь необычные и узконаправленные акты крупномасштабного кибервандализма несут настолько очевидные черты сходства.

Сетевая активность

Ранее были опубликованы следующие IP-адреса, к которым постоянно обращается Destover:

- 88.53.215.64

- 217.96.33.164

- 203.131.222.102

Впрочем, образцы Destover обращаются и ко многим другим IP-адресам:

- 58.185.154.99

- 200.87.126.116

- 208.105.226.235

- 212.31.102.100

По данным Kaspersky Security Network (KSN), в прошлом ни один из этих адресов не был связан с какой бы то ни было вредоносной активностью.

Устанавливаемые соединения производят впечатление случайных и не имеющих отношения к исполнению вредоносного функционала. Некоторые из этих IP-адресов в данный момент неактивны. Выбор этих IP-адресов выглядит странным.

Известно, что с некоторых из этих IP-адресов в недавнем прошлом осуществлялось RDP-сканирование. Про IP-адрес 217.96.33.164 известно, что в конце 2012 г. он выступал в качестве сетевого сканера для взлома RDP-терминалов методом полного перебора. Сервер размещен на хостинге, имеющем польский IP-адрес, причем этот адрес принадлежит текущему провайдеру с 1996 г.

Сервер по адресу 88.53.215.64 в начале 2014 г. был размещен на хостинге в Италии и использовался как платный и бесплатный прокси-сервер с доступом через порт 443. Зловред пытается установить соединение с этим сервером через порты 8000 и 8080; доступных ресурсов в настоящее время нет.

По IP-адресу 200.87.126.116 ранее (в 2011 и 2012 гг.) также был размещен бесплатный прокси-сервер SOCKS. Ресурсами такого рода часто злоупотребляли спамеры и мошенники, работающие в области черной поисковой оптимизации.

Предыдущие бэкдоры

Кампании DarkSeoul связаны с активностью нескольких семейств троянцев и бэкдоров – все они использовались в течении нескольких лет.

Связи с некоторыми кампаниями значительно более тесные, чем с другими:

- ConcealmentTroy

- DarkSeoul

- HttpDr0pper

- HttpTroy

- TDrop

MD5-суммы компонентов Destover:

Троянцы:

| MD5 | Размер | Дата компиляции | Вердикт, выдаваемый продуктами ЛК |

| d1c27ee7ce18675974edf42d4eea25c6 | 262 kb | 2014.11.22 00:06:54 | Trojan.Win32.Destover.a |

| 2618dd3e5c59ca851f03df12c0cab3b8 | 430 kb | 2014.11.22 00:05:02 | Trojan.Win32.Destover.d |

| 760c35a80d758f032d02cf4db12d3e55 | 244 kb | 2014.11.22 04:11:08 | Trojan.Win32.Destover.c |

| b80aa583591eaf758fd95ab4ea7afe39 | 304 kb | 2014.11.24 04:12:55 | Trojan.Win32.Destover.b |

| e1864a55d5ccb76af4bf7a0ae16279ba | 112 kb | 2014.11.13 02:05:35 | Backdoor.Win32.DestoverServ.a |

| a3fa8c7eb4f061ab8b9f7829c6741593 | 111 kb | 2014.05.03 07:10:22 | Trojan.Win32.Destover.f |

| 2c545b89acdb9877da5cbb96653b1491 | 53 kb | 2014.07.14 13:38:18 | Trojan.Win32.Destover.e |

| e904bf93403c0fb08b9683a9e858c73e | 90 kb | 2014.07.07 08:01:09 | Trojan.Win32.Destover.d |

Драйверы Eldos:

6aeac618e29980b69721158044c2e544 (32 бит), подписан EldoS Corporation

86e212b7fc20fc406c692400294073ff (64 бит), подписан EldoS Corporation

Сертификат (6aeac618e29980b69721158044c2e544 32 бит и

86e212b7fc20fc406c692400294073ff 64 бит):

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 |

Data: Version: 3 (0x2) Serial Number: 01:00:00:00:00:01:10:0c:98:3a:31 Signature Algorithm: sha1WithRSAEncryption Issuer: C=BE, O=GlobalSign nv-sa, OU=ObjectSign CA, CN=GlobalSign ObjectSign CA Validity Not Before: Jan 10 15:20:07 2007 GMT Not After : Jan 10 15:20:07 2010 GMT Subject: C=VG, O=EldoS Corporation, CN=EldoS Corporation/emailAddress=info@eldos.com Subject Public Key Info: Public Key Algorithm: rsaEncryption Public-Key: (1024 bit) Modulus: 00:d7:60:2f:bf:3c:85:1b:f3:a1:19:8c:4d:0e:49: c5:a5:f5:16:15:b6:ea:91:e2:c2:92:7b:d6:e5:2a: 1e:68:8c:7b:28:eb:07:dc:b0:3a:dd:11:ee:84:a9: 8b:6f:04:b0:ae:c2:2d:bc:b7:56:41:61:e1:ae:01: 0d:0e:83:47:00:3a:ca:b5:12:fb:e5:b6:55:ac:e0: 94:00:5b:e0:61:70:24:ba:d9:ef:4a:e2:af:8f:21: 93:9e:8b:83:17:2a:e4:3d:74:e6:07:c8:4a:69:ed: 60:9b:89:6e:5b:85:50:49:52:f9:fa:91:63:9f:61: a7:ea:e2:3e:d7:1b:07:22:a1 Exponent: 65537 (0x10001) X509v3 extensions: Netscape Cert Type: Object Signing X509v3 Key Usage: critical Digital Signature, Non Repudiation, Key Encipherment, Data Encipherment X509v3 Authority Key Identifier: keyid:D2:5B:F3:4B:26:4B:A5:B0:E7:5D:FD:56:7F:F6:F1:2E:38:4E:53:A0 X509v3 CRL Distribution Points: Full Name: URI:http://crl.globalsign.net/ObjectSign.crl Signature Algorithm: sha1WithRSAEncryption 44:0d:5b:2c:f4:c3:c0:91:c0:9f:4d:91:f0:25:5c:79:72:ff: 82:7a:a8:97:fb:08:2b:c2:eb:ae:4b:78:b6:a8:0f:5b:3a:1d: 12:c9:07:81:d0:16:e0:94:1e:69:3c:43:c1:d8:85:b1:4c:1a: 21:84:1c:c8:ed:0a:7e:e4:55:b7:f8:ae:69:a8:b0:8c:10:da: 6e:57:f4:a3:62:5b:2b:4f:06:25:a9:35:f0:63:cc:3f:e0:f6: 4c:ee:1d:d8:9f:d8:ae:d3:fe:de:3b:0b:c5:f3:19:1c:2a:37: ad:0d:5c:87:5e:da:8f:31:02:d3:78:5d:f1:30:28:78:c3:86: f7:b2:f6:6c:2d:d8:45:8a:8b:16:eb:bb:d0:6e:5b:98:68:8e: 9b:cc:7e:77:9d:0d:b3:5f:01:d8:57:26:6d:cf:85:2a:46:52: 0f:79:93:85:f7:19:14:01:73:d5:03:e7:96:1a:16:cd:24:0b: 67:6d:f9:72:55:b8:b9:e9:be:07:58:b3:01:bd:a1:18:57:bb: b3:19:e5:88:0e:f5:96:fe:eb:b8:66:a6:c6:2c:62:b5:21:59: f2:d9:4d:2b:d1:59:20:07:13:78:26:dc:d5:b3:d1:55:47:5e: 2e:cb:cb:cc:04:7c:d5:e2:9d:7c:24:b1:18:70:da:1f:54:5b: 59:88:d1:17 Data: Version: 3 (0x2) Serial Number: 01:e2:b4:f7:59:81:1c:64:37:9f:ca:0b:e7:6d:2d:ce Signature Algorithm: sha1WithRSAEncryption Issuer: C=US, O=DigiCert Inc, OU=www.digicert.com, CN=DigiCert Assured ID Code Signing CA-1 Validity Not Before: Sep 18 00:00:00 2012 GMT Not After : Sep 22 12:00:00 2015 GMT Subject: C=US, ST=California, L=CULVER CITY, O=Sony Pictures Entertainment Inc., CN=Sony Pictures Entertainment Inc. Subject Public Key Info: Public Key Algorithm: rsaEncryption Public-Key: (2048 bit) Modulus: 00:b6:08:80:f6:6d:9c:3a:f4:fb:45:bc:bd:6a:27: e5:97:23:fa:6a:5d:39:08:97:37:53:13:70:85:1b: 0e:08:b1:b7:5f:e3:78:6e:b1:6b:26:7a:82:86:f8: 37:2d:b0:b2:65:f0:8a:56:c7:e1:1a:88:19:f9:00: bd:c3:4b:8d:97:10:b6:9a:09:14:8d:95:0a:75:56: cd:c5:2f:1c:ad:21:82:cb:8c:ad:8d:78:11:1e:b8: 50:94:90:96:7a:e4:69:38:9c:bd:2f:4c:8c:2b:23: 45:f1:ac:59:2f:10:12:d4:64:3a:9b:41:5d:14:2b: 56:10:eb:c6:15:ed:1d:f0:06:d3:0e:9e:96:8e:c1: 0e:cf:62:17:7c:c7:a9:d5:2a:40:99:d6:a2:68:93: f6:02:2a:1e:95:e6:1e:a4:d6:c4:fd:61:7d:d7:15: 9a:1f:2d:ab:4e:fc:61:9f:d8:54:55:8e:79:d3:57: 8a:22:14:31:d4:a4:4e:a5:43:ec:4b:35:04:8d:f8: 10:37:10:3f:bb:2a:ae:b7:b8:a1:16:f4:f6:02:df: 97:fc:32:95:97:38:23:48:c2:96:b3:aa:9f:88:66: 26:eb:d4:70:38:2f:84:b1:e0:1e:a1:27:5f:3f:14: b7:dd:4c:f2:c7:22:6a:1a:f8:85:1a:57:23:b3:c7: 58:1f Exponent: 65537 (0x10001) X509v3 extensions: X509v3 Authority Key Identifier: keyid:7B:68:CE:29:AA:C0:17:BE:49:7A:E1:E5:3F:D6:A7:F7:45:8F:35:32 X509v3 Subject Key Identifier: 51:6E:D7:E5:BB:2E:FD:39:6B:0D:37:D5:D0:70:6B:5A:8C:D6:11:F8 X509v3 Key Usage: critical Digital Signature X509v3 Extended Key Usage: Code Signing X509v3 CRL Distribution Points: Full Name: URI:http://crl3.digicert.com/assured-cs-2011a.crl Full Name: URI:http://crl4.digicert.com/assured-cs-2011a.crl X509v3 Certificate Policies: Policy: 2.16.840.1.114412.3.1 CPS: http://www.digicert.com/ssl-cps-repository.htm User Notice: Explicit Text: Authority Information Access: OCSP - URI:http://ocsp.digicert.com CA Issuers - URI:http://cacerts.digicert.com/DigiCertAssuredIDCodeSigningCA-1.crt X509v3 Basic Constraints: critical CA:FALSE Signature Algorithm: sha1WithRSAEncryption 90:0f:0b:0f:93:f7:77:e7:34:dc:b4:2a:7e:bd:d1:0f:05:ac: a5:9d:c8:1c:77:18:cd:28:90:28:e7:c6:ac:ad:f9:9e:b0:c6: 74:db:da:8c:b2:38:06:c5:a0:e4:cd:66:e4:ef:f7:21:58:1f: 9a:4f:17:3c:e1:af:c3:67:1e:37:ab:2a:2b:8f:7d:bc:9e:eb: 9b:f5:aa:c0:24:80:70:63:b0:2a:10:54:27:01:12:ec:61:12: 97:2d:98:c5:6f:e5:7e:1c:7c:17:2c:f5:ad:40:fb:b2:44:40: fa:e1:02:45:22:7d:6f:6d:04:fc:ff:2c:d2:e5:2f:3e:49:5c: 72:4b:0c:5a:ce:6e:13:44:79:f9:b9:26:d9:2e:6f:4d:05:72: 0d:d2:e9:bc:66:88:af:63:5b:1b:44:50:a4:c7:e4:bc:73:d6: ac:25:7c:1a:88:37:c2:71:3f:1c:32:38:32:12:55:75:db:55: 6d:d9:1e:40:a7:d3:35:f4:bf:86:a3:72:60:49:c3:a4:9a:2e: 4d:5d:0d:4d:97:2b:34:91:5c:e1:e6:a9:93:eb:d2:62:2a:ef: a1:73:6e:a4:0b:22:d4:31:a8:d5:53:9d:26:29:e1:1c:4a:04: c5:8a:df:15:01:42:6f:a2:b3:3b:da:2e:e5:4c:b5:53:6b:76: 86:b2:25:29 |

Прочие исследования и публикации

- Exclusive: FBI warns of ‘destructive’ malware in wake of Sony attack

- Dissecting Operation Troy: Cyberespionage in South Korea, McAfee, 2013 (PDF)

- Darkseoul/Jokra Analysis And Recovery, Fidelis Cybersecurity, 2013 (PDF)

- AnalyzingUnknownMalware

- DarkSeoul — Jokra — MBR wipersamples

- Shamoon The Wiper: Further Details (Part II)

Sony/Destover: таинственная северокорейская группировка и история ее деструктивной деятельности