С каждым годом роль кибербезопасности в крупных организациях растет, и центры мониторинга и реагирования (SOC) становятся все более важными. Выпуск Kaspersky Security Bulletin этого года мы завершаем прогнозом для SOC — c внешней и внутренней точки зрения. Первая часть отчета посвящена наиболее значимым угрозам, с которыми центры мониторинга и реагирования могут столкнуться в 2023 году. Наш обширный опыт в качестве поставщика услуг мониторинга и реагирования (Managed Detection and Response, MDR) и многолетние наблюдения позволяют проанализировать тенденции, формирующие ландшафт угроз для бизнеса в новом году. Во второй части отчета представлен взгляд на центры мониторинга и реагирования изнутри. Мы анализируем вызовы, связанные с персоналом, задачами и бюджетом, с которыми столкнутся руководители SOC. Эти вызовы тесно переплетаются с угрозами для бизнеса в 2023 году, ведь только при условии эффективной организации команда SOC сможет защитить компанию от быстро эволюционирующего вредоносного ПО и новых методов атак.

Часть 1. Угрозы, с которыми центры мониторинга и реагирования будут иметь дело в 2023 году

Программы-шифровальщики все чаще будут не шифровать, а уничтожать данные

Международная повестка находит отражение в киберпространстве, и на поверхность кибератак влияют среди прочего геополитические волнения. Поэтому мы не должны исключать возможность продолжения конфронтации в киберпространстве в 2023 году. Наиболее вероятны атаки на сотрудников организаций с применением методов социальной инженерии, DDoS-атаки на информационные сервисы компаний, а также атаки на объекты критической инфраструктуры. Еще одна интересная тенденция, которая возникла в 2022 году и продолжится в 2023 году, — программы-шифровальщики не только зашифровывают данные, но в некоторых случаях уничтожают их. С этой угрозой могут столкнуться организации, которые представляют интерес для политически мотивированных атак. В новом году таких атак, скорее всего, будет еще больше.

Общедоступные приложения будут по-прежнему использоваться для начальной компрометации

В 2021 и 2022 годах мы наблюдали значительный рост числа успешных случаев начального проникновения через периметр сети — в основном связанных с нашумевшими критическими уязвимостями в Microsoft Exchange. Причем в 2022 году по сравнению с 2021-м этот показатель вырос в два раза. Атаки с проникновением через периметр требуют меньшей подготовки, чем фишинг, и многие старые уязвимости еще не устранены. Поэтому мы ожидаем, что в 2023 году тенденция сохранится.

Доля успешных атак, где первоначальное проникновение было через взлом периметра, глобальная статистика за 2021–2022 гг. (скачать)

Атак на цепочки поставок через операторов связи станет больше

Из года в год центр мониторинга и реагирования «Лаборатории Касперского» наблюдает интерес киберпреступников к операторам связи и IT-компаниям. Согласно отчету сервиса Kaspersky Managed Detection and Response (MDR), в 2021 году в телекоммуникационной отрасли число инцидентов высокой степени критичности из расчета на 10 тысяч систем превысило количество менее серьезных атак: 79 против 42 инцидентов средней критичности и 28 инцидентов низкой критичности (больше информации можно найти в этом отчете). В 2022 году интерес злоумышленников к телекоммуникационным компаниям сохранился, хотя доля инцидентов высокой критичности была ниже (примерно 12 на 10 тысяч компьютерных систем при 60 инцидентах средней критичности и 22 инцидентах низкой критичности). В своей практике мы сталкивались со сценариями, в которых злоумышленники взламывали телекоммуникационные компании, чтобы в дальнейшем атаковать их клиентов. В 2023 году мы ожидаем рост числа атак на цепочки поставок через операторов связи, которые обычно предлагают дополнительные управляемые сервисы.

Количество инцидентов в телекоммуникационных компаниях на 10 тысяч систем, глобальная статистика за 2021 и 2022 гг. (скачать)

Больше повторных целевых атак со стороны группировок с государственной поддержкой

«Лаборатория Касперского» предоставляет сервис Managed Detection and Response с 2016 года. За эти годы мы наблюдали целевые атаки на организации из различных секторов, от автомобильного до государственного. Особенно часто им подвергаются крупные предприятия и некоммерческие организации. Стоит отметить, что даже в тех случаях, когда признаки текущих целевых атак отсутствуют, мы можем находить артефакты предыдущих атак.

В 2023 году есть риск повторных атак на организации: после компрометации какой-либо компании и устранения последствий атаки злоумышленники могут попытаться снова проникнуть в ее сеть. После безуспешной атаки также высока вероятность повторных попыток, так как организация является долгосрочной целью для атакующих. Особенно ярко эта тенденция проявляется в отношении правительственных организаций, которые подвергаются атакам группировок, поддерживаемых другими государствами.

Количество инцидентов в правительственных организациях на 10 тысяч систем, глобальная статистика за 2021 и 2022 гг. (скачать)

Международные конфликты традиционно сопровождаются информационной конфронтацией, в которой важную роль играют средства массовой информации. В предыдущие годы мы наблюдали стабильный прирост атак на организации в этом секторе, и доступная статистика за 2022 год подтверждает тенденцию. СМИ, наряду с правительственными организациями, становятся одной из основных целей для атакующих.

Количество инцидентов в СМИ на 10 тысяч систем, глобальная статистика за 2021 и 2022 гг. (скачать)

В 2023 году высока вероятность того, что эти два сектора по-прежнему часто будут подвергаться атакам. При этом доля инцидентов высокой критичности может возрасти.

Чтобы надежно защититься от целевых атак, необходимо внедрить процесс активного поиска угроз, а также сервисы управляемого мониторинга угроз и реагирования на них.

Часть 2. С какими внутренними вызовами столкнутся российские SOC

Уход в российский аутсорс

В российских SOC хочется выделить три потенциальные тенденции.

- Снижение количества доступных технических специалистов. В 2022 году значительно возросла нехватка IT-специалистов, и в 2023 году этот тренд, скорее всего, сохранится. Соответственно, можно ожидать роста конкуренции за кандидатов и повышения бюджетов на персонал. Стоит при этом отметить, что в краткосрочной перспективе негативную тенденцию компенсирует уход из страны многих зарубежных компаний и, как следствие, появление на рынке свободных специалистов.

- Проблемы с оборудованием и отказ от западных облаков уже приводят к проблемам с выделением дополнительных мощностей в IT в целом и в ИБ в частности. В 2023 году тенденция продолжится.

- Рост количества атак и угроз, в том числе спровоцированных геополитикой[1], за которым последует и рост их сложности. Чтобы противостоять этим угрозам, SOC-центрам необходим будет круглосуточный мониторинг инфраструктуры организации, возрастут требования к профессиональным знаниям как в вопросе выявления атак, так и в реагировании.

В результате снижения доступности персонала и ресурсных мощностей с одной стороны и роста потребности в реагировании на угрозы с другой SOC-центры будут развиваться в сторону гибридных моделей, когда ресурсоемкие операции (мониторинг, хранение данных, корреляция больших потоков) будут передаваться MSSP, которые могут консолидировать и оптимизировать как технические, так и людские ресурсы. Активное реагирование, скорее всего, останется на внутренней команде ввиду неготовности организаций передавать критичные действия на аутсорс.

Эти тенденции приведут к разным последствиям для разных типов SOC.

Штатные SOC

- Компании будут реже создавать внутренние команды SOC, поскольку затраты на это вырастут в несколько раз, и чаще будут обращаться за услугами российских MSSP.

- Крупные компании продолжат развивать внутренние SOC, что приведет к росту бюджетов и потребности в комплексном управлении (см. раздел SOC GRC).

- Количество зрелых средств защиты информации (СЗИ) и технологий для SOC уменьшится, а нагрузка на SOC-инженеров вырастет.

- Скорее всего, появится больше ограничений на используемые решения — крупные компании продолжат отказываться как от технологий западных вендоров, так и от open-source-решений, при этом могут появиться независимые форки на основе последних.

MSSP

Существующие MSSP будут развиваться из-за роста базы клиентов. Но в целом столкнутся с теми же проблемами, что и штатные SOC.

- Снижение количества зрелых СЗИ и технологий для SOC и, как следствие, рост нагрузки на SOC-инженеров.

- Новые ограничения на используемые решения, которые коснутся open-source-решений и западных технологий.

Кроме того, усиление потребности в гибридных SOC приведет к появлению необходимости выстраивать процесс взаимодействия MSSP с внутренними командами. Простые случаи будут решаться «пакетным» предложением консалтинговых услуг от MSSP. Более сложные потребуют привлечения компаний, специализирующихся на SOC-консалтинге.

Новый тип MSSP

Вероятно появление нового направления MSSP — ведомственных SOC для государственных организаций и отраслей с высокой долей государственного участия (атомная промышленность, транспорт, городское управление, медицина и т. д.).

Это приведет к появлению крупных проектов, в том числе по выстраиванию процессов не только внутри таких SOC, но и при взаимодействии с подчиненными организациями, чего сейчас в России почти нет.

Технологии SOC

- Из-за проблем с персоналом российские SOC в 2023 году ждет расцвет автоматизации процессов.

- Снижение разнообразия продуктов на рынке облегчит интеграцию и автоматизацию активностей SOC: вендорам надо будет прорабатывать ограниченный и понятный набор решений. Это приведет к созданию неких базовых возможностей по автоматизации, которыми должно обладать каждое решение.

Тенденции TI

Количество атак и угроз, в частности спровоцированных геополитикой, будет расти, как и их сложность[1]. На этом фоне увеличится ценность threat intelligence как источника данных о таких угрозах. В данный момент в РФ только зрелые SOC используют данные threat intelligence, отличные от IOC-фидов.

Вторым важным фактором будет текущая изоляция РФ от мировых лидеров в области кибербезопасности, которая усложняет получение качественных данных TI путем обмена с международными организациями. Основные поставщики платформ threat intelligence (TIP) также покидают рынок РФ, а разработка собственной TI-платформы — все еще трудоемкий и долгий процесс, который могут позволить себе единицы. В результате возрастет роль отечественных поставщиков TIP и данных TI.

Эти две тенденции, скорее всего, приведут к постепенному переходу TI-команд на потребление TI от 1–2 поставщиков и большему фокусу именно на использовании, а не генерации TI. Учитывая ситуацию в незрелых SOC, будут востребованы услуги по консалтингу в рамках встраивания процессов использования threat intelligence в существующие активности SOC.

SOC GRC

Роль и ценность ИБ в организациях будет расти. Это даст толчок к дальнейшему развитию SOC в крупных организациях и приведет к росту бюджетов ИБ. Во многих случаях дополнительные средства будут расходоваться на вынужденный поиск и замену технологий ушедших игроков, что значительно дороже операционных затрат, таких как продление поддержки решений. Также, по принципу кратности затрат, вырастут и непродуктовые бюджеты ИБ.

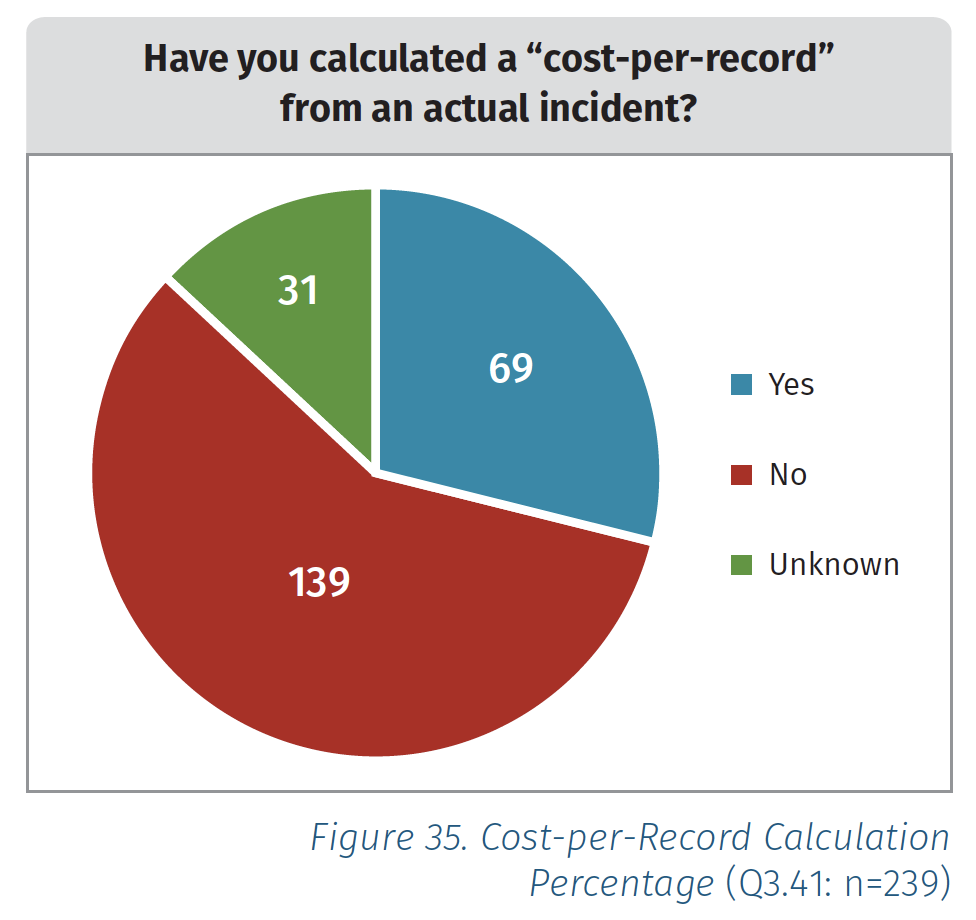

Рост бюджетов закономерно приведет к росту внимания к расходам. Появятся вопросы к эффективности ИБ в целом и SOC в частности. При зрелом подходе это должно, в свою очередь, привести к внедрению практик измеримости работы SOC, что даст толчок к росту потребности в консалтинге по управлению эффективностью SOC. Этот тренд уже начал развиваться в мире: примерно 29% SOC в 2022 году уже рассчитывают показатели cost-per-record* (SANS SOC Survey 2022) и 30% оценивают эффективность SOC в снижении потерь от инцидентов ИБ.

|

|

Использование метрик эффективности SOC в 2022 году, источник: SANS SOC Survey 2022

Подсчет прямого ущерба от инцидентов и использование этих данных для прогнозирования ценности SOC — начало пути, которое будет набирать популярность.

*Cost-per-record (стоимость записи) – денежная оценка ущерба компании при компрометации данных, изначально считалась для скомпрометированных данных клиентов, потом область применения стала расширяться и на другие данные.

[1] https://www.kaspersky.ru/about/press-releases/2022_v-otvet-na-rost-chisla-kiberincidentov-laboratoriya-kasperskogo-besplatno-predostavlyaet-kompaniyam-upravlyaemuyu-zashitu-na-tri-mesyaca

https://www.kaspersky.ru/about/press-releases/2022_laboratoriya-kasperskogo-kolichestvo-kiberincidentov-v-rossijskih-kompaniyah-uvelichilos-v-4-raza

https://www.kaspersky.ru/about/press-releases/2022_laboratoriya-kasperskogo-fiksiruet-znachitelnyj-rost-chisla-atak-s-ispolzovaniem-programm-dlya-udalyonnogo-dostupa

Что ждет российские SOC в 2023 году