Замечали ли вы когда-нибудь странные отзывы о приложениях в Google Play, откровенно выделяющиеся на фоне других? Их авторы могут ставить программе максимальную оценку, в то время как десятки остальных пользователей оценивают ее на «единицу», а в некоторых случаях из отзыва складывается впечатление, будто речь идет о какой-то другой программе.

Если да, то, возможно, вам попался результат трудов троянца Trojan-Dropper.AndroidOS.Shopper.a.

Как работает Shopper.a

С помощью Trojan-Dropper.AndroidOS.Shopper.a злоумышленник может решить несколько задач: «накрутить» выбранной программе рейтинг в магазине приложений, поднять количество установок, а также количество регистраций. Все эти возможности могут быть использованы, например, для обмана рекламодателей. Кроме этого, троянец может демонстрировать на зараженном устройстве рекламные сообщения, создавать ярлыки, ведущие на страницы с рекламой, и т. п.

Возвращаясь к сомнительным отзывам — Trojan-Dropper.AndroidOS.Shopper.a. может заглянуть на Google Play (или другой каталог приложений), установить несколько программ и написать от имени пользователя отзывы о них. А чтобы пользователь не заметил подвоха, окно установки будет перекрыто «невидимым» окном приложения. Отсутствие прав на установку из сторонних источников не помеха троянцу: он самостоятельно выдаст их себе с помощью AccessibilityService. По замыслу Google, эта служба должна облегчать использование смартфона людям с ограниченными возможностями, однако в руках злоумышленников она представляет серьезную угрозу для владельца устройства. Имея разрешение на ее использование, зловред получает практически неограниченные возможности для взаимодействия с интерфейсом системы и приложениями. Так, например, он может захватывать данные, отображаемые на экране, нажимать на кнопки, эмулировать жесты пользователя.

Зловред маскируется под системное приложение, а для введения пользователя в заблуждение используется «системная» иконка и название ConfigAPKs. Наше внимание привлекла сильная обфускация приложения, подозрительно выглядело и использование им AccessibilityService.

Наиболее распространен Trojan-Dropper.AndroidOS.Shopper.a в России. С октября по ноябрь 2019 года здесь была зафиксирована наибольшая доля атакованных им пользователей — 28,46%. Второе место занимает Бразилия (18,70%), а третье — Индия (14,23%).

Технические подробности

При запуске после разблокировки экрана приложение расшифровывает и загружает полезную нагрузку:

Затем троянец собирает информацию об устройстве жертвы (страна, тип сети, производитель и модель смартфона, адрес электронной почты, IMEI, IMSI) и отправляет ее на сервер злоумышленников по адресу:

http://api.adsnative123[.]com/search.php?sid=1001&sdk_v=A1.5.0&geo=PK&network=WIFI&time=1567059364545&lang=en&udid=dc9c9a616665e073&unkown=true&pname=com.cleaner.qefey.kslr&size=800_561&osv=4.4.2&gaid=6fa818cc-7a9d-4e4d-a6c9-69179c3c2490&anum=8&s_udid=&native=2&key=…

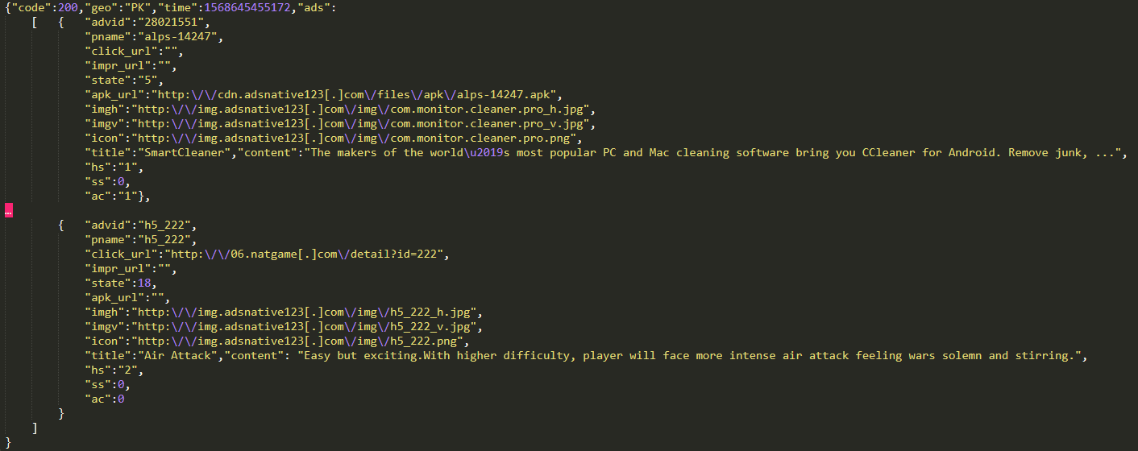

А в ответ получает набор команд:

В зависимости от содержимого набора Shopper.a может:

-

- Открыть получаемые с удаленного сервера ссылки в невидимом окне (при этом зловред проверяет, подключен ли пользователь к мобильной сети).

- После некоторого числа разблокировок экрана скрыть себя из меню приложений.

- Проверить доступность прав AccessibilityService, и при их отсутствии периодически выдавать пользователю фишинговый запрос на предоставление.

- Отключить Google Play Protect.

- Создать в меню приложений ярлыки на рекламируемые страницы.

- Скачать приложения со стороннего «маркета» Apkpure[.]com и установить их.

- Открыть рекламируемые приложения в Google Play и «прокликать» их установку.

- Заменить ярлыки установленных приложений на ярлыки, ведущие на рекламируемые страницы.

- Опубликовать отзывы о приложениях от имени пользователя в Google Play.

- Показать рекламу при разблокировке экрана.

- Зарегистрировать пользователя с помощью его аккаунтов Google или Facebook в различных легитимных приложениях (относящихся к категориям «путешествия», «торговля», «мультимеда»), среди которых:

Описанное выше вредоносное ПО не использует какие-либо уязвимости в легитимных приложениях, в которых оно регистрирует пользователей. Для этого оно использует Google Accessibility Service.

Итог

Как я отмечал выше, наше внимание привлекло в том числе использование приложением службы AccessibilityService. Доступ к ней обычно требуется людям с проблемами зрения для облегчения работы со смартфоном — автоматического зачитывания вслух названий элементов управления приложения, содержимого веб-страниц и т. д. В других случаях она может понадобиться для эмуляции на экране приложения физических клавиш смартфона, которые перестали работать. Если же доступ запрашивает программа, функции которой не подразумевают необходимости использования AccessibilityService, стоит насторожиться. Впрочем, лучшим выходом будет отказаться от установки приложений из сомнительных источников, в том числе из рекламных объявлений, что бы они ни обещали. Даже если вся опасность такого приложения будет заключаться в автоматическом написании отзывов, никто не может гарантировать, что создатели в какой-то момент не поменяют полезную нагрузку. В любом случае стоит также обзавестись мобильным защитным решением, которое сможет самостоятельно обнаруживать и блокировать опасные приложения.

IOCs

MD5

- 0a421b0857cfe4d0066246cb87d8768c

- 0b54b822683a70b9d4a3af08a2d506b2

- 0b682e9cae5b8623fc3e62048623dcdb

- 0ea057c5294a6cbfeffd2e91ae945981

- 0eb70afbb011916facf075f80cc07605

- 1a6d60b97fdeb29afc0bd16fcaa92d3a

- 1e82c197037ff0e21ccbc8c6161144c8

- 1e937712ca84a6364226a35e2fd9a550

- 1f13ba11ceba8ddb6e0faf61e6d8da23

- 2d234accdc400c892657b8568e217593

- 2d755050c896aed9701aa78a3668bf72

- 3a5ed5f6ecaa71f5c7b7447c1f451144

- 3ad3f270aef9f56d9117f711a3783a4a

- 3b1a2420c4afc019a19481a6f4282894

- 3c312fbb18e7822f87334a9366baf9fc

- 3cadeea4dedaf7d7db8b84d52cd6caea

- 03ccb6adbe12daef1b40f7a6d7d26dbc

- 3dc6538239e90e51233789c5876ccb71

- 3fe0e78d451bb8389f1d8cb5009c3452

- 4a3099f300741123e3c18b3a6d587ed8

- 4e44fb07073ea46390ea94ce26d7d737

- 5bbc06fc3058b76ee09d3cce608ebdda

- 5c316045836c4b4110552cc80af2fe75

- 5e313e5e4e37e87633ea342a24c27534

- 6ec7e5334f8b11499c150ba28f06e78c

- 7a0d40f3598a91fc1206b3b2bdd49c2c

- 7c68eb0bd93d8cf27539d2ff7da5bb15

C&C

http://api.adsnative123[.]com

Смартфон-шопоголик