Пользователи нелицензионных копий корпоративного ПО для автоматизации бизнес-процессов столкнулись с атакой, в ходе которой злоумышленники распространяли вредоносные активаторы на бухгалтерских форумах. Обнаруженные образцы представляли собой версии известного активатора HPDxLIB, которые содержали стилер RedLine, спрятанный весьма необычным образом: библиотека активатора была обфусцирована с помощью .NET Reactor, а вредоносный код сжат и зашифрован в несколько слоев. По нашим данным, кампания началась в январе 2024 года и на момент написания статьи продолжает угрожать пользователям нелицензионного ПО.

Распространение

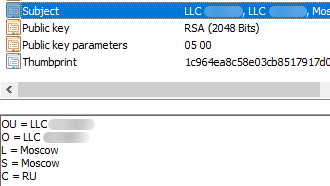

Атакующие нацелены на предпринимателей, использующих платформу для автоматизации бизнес-процессов актуальных версий. Злоумышленники распространяют свое решение под видом новой версии активатора HPDxLIB. От «чистого» варианта вредоносный отличает в первую очередь использование .NET при разработке, а также наличие нового самоподписанного сертификата с отпечатком 1c964ea8c58e03cb8517917d062d30f9ad134d29. «Чистые» версии активатора написаны на C++ и подписаны валидным сертификатом.

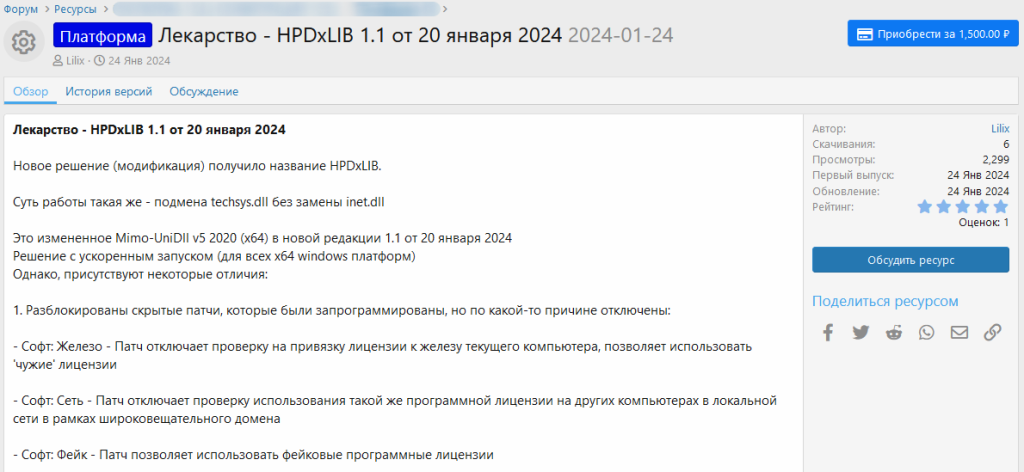

Ссылки на вредоносные активаторы злоумышленники публикуют на профильных форумах о владении бизнесом и бухгалтерском учете. В сообщениях они подробно описывают функциональность по обходу проверки лицензии, делая акцент на обновлениях, но умалчивая о вредоносной нагрузке.

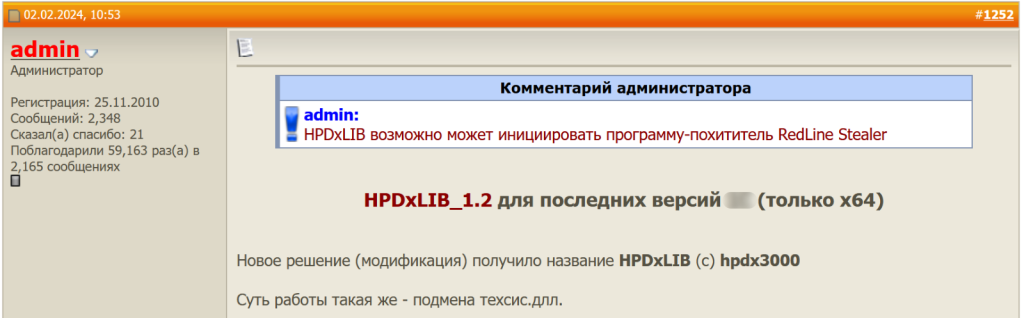

После того как это ПО начали детектировать защитные решения, некоторые форумы стали предупреждать пользователей о возможном наличии стилера RedLine в сборке HPDxLIB. Однако в инструкциях к программе осталась просьба отключать защиту и добавлять в исключения вредоносные файлы — без этого пиратские активаторы не работают.

Заражение

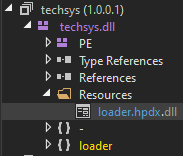

В инструкции к вредоносному образцу пользователей просят подменить легитимную динамическую библиотеку techsys.dll на версию из активатора. Этот механизм используют и «чистые» варианты HPDxLIB. Однако в случае со сборкой, распространяемой злоумышленниками, при запуске пропатченной версии корпоративного ПО легитимный процесс 1cv8.exe подгружает вредоносную библиотеку, которая, в свою очередь, и запускает стилер. При этом злоумышленники не используют уязвимости и никак не эксплуатируют само корпоративное ПО — только злоупотребляют доверчивостью жертвы.

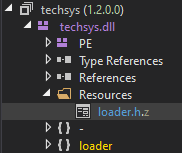

Внутри вредоносной библиотеки techsys.dll находится другая DLL, которая хранится в виде ресурса (loader.hpdx.dll). В ранних версиях она представлена в несжатом виде, а в более поздних — сжата при помощи алгоритма Deflate (loader.h.z).

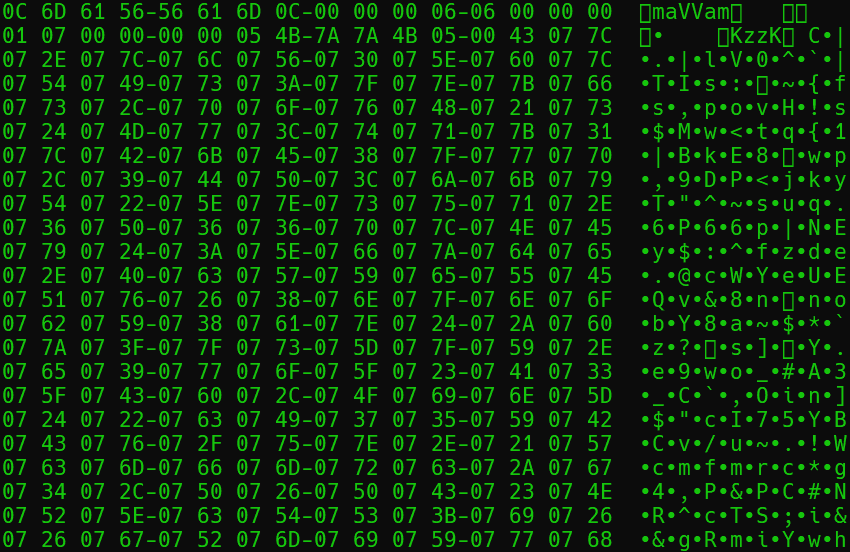

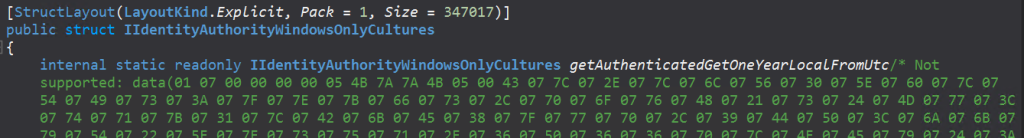

Эта библиотека из ресурсов является самой интересной частью атаки. Анализируя ее статически, обнаружить вредоносную функциональность довольно сложно, поскольку файл сильно обфусцирован. Однако в нем присутствует подозрительно большой блок данных, который и привлек наше внимание.

Байты, изображенные выше, представляют собой зашифрованную вредоносную нагрузку — стилер RedLine. При этом внутри библиотеки этот блок данных выступает в роли значения, с которым инициализируется одна из многих переменных.

Структуру зашифрованного блока можно описать следующим образом:

|

1 2 3 4 5 6 7 8 |

struct EncryptedContainer { BYTE MagicByte; DWORD xorKey; DWORD BE_size; DWORD LE_size; BYTE encrdata[LE_size]; WORD endbytes; } |

Первый слой шифрования — это XOR со значением ключа, который указан в заголовке блока данных, в нашем случае это 0x07. В результате расшифровки первого слоя мы получаем Unicode-строку (в кодировке UTF-16LE).

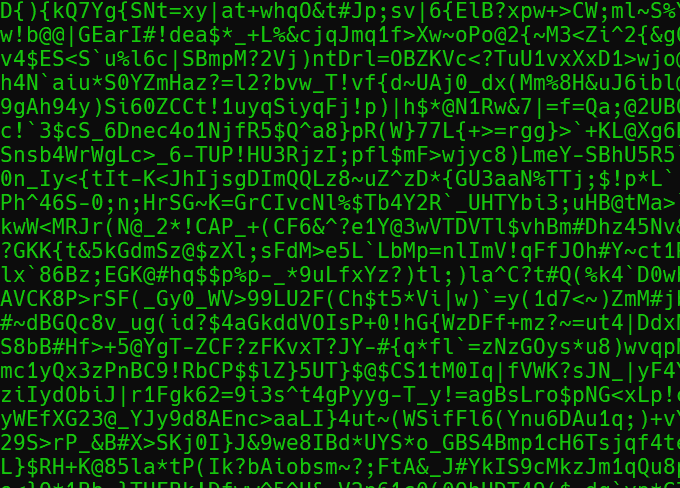

Эта строка представляет собой данные, закодированные с помощью алгоритма Base85. Однако при попытке декодирования мы получаем несвязанный набор данных с высокой энтропией, что с большой долей вероятности означает еще один слой шифрования. В ходе динамического анализа мы выявили, что это AES в режиме CBC с размером ключа 256 бит.

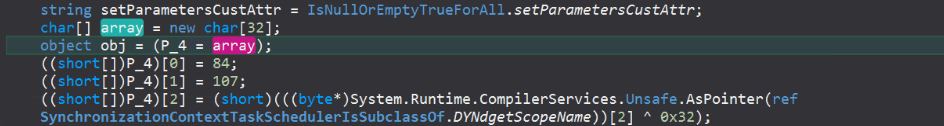

Поскольку библиотека обфусцирована, строки для генерации ключа и вектора инициализации зашифрованы с помощью XOR и используют заранее заданные константы в качестве ключа.

Расшифрованные строки, используемые для формирования криптографических параметров алгоритма AES-256-CBC, выглядят следующим образом:

|

1 2 |

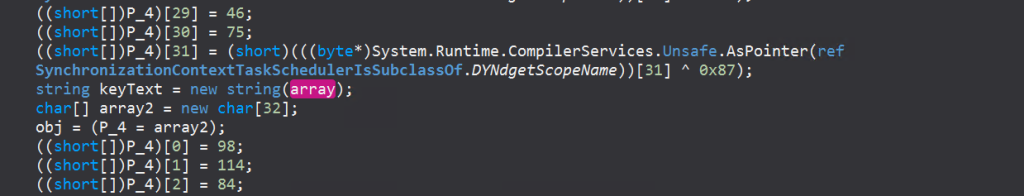

keyText = "Tk[HGC-uBbtW8@F>_dyneANrJ<x$5.K*" ivText (или array2) = "brTY4wtE_"(9hsC)U&{eF:?q>;VLz/x@" |

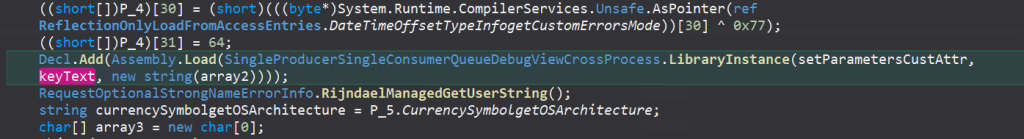

Для получения ключа нужно вычислить хэш-сумму от строки (keyText) по алгоритму SHA-512 и взять первые 32 байта результата. Аналогичная процедура применяется к ivText для получения вектора инициализации, но в этом случае используются лишь первые 16 байт хэша.

Расшифровав данные, декодированные из Base85-строки, алгоритмом AES-256-CBC, мы получили финальную полезную нагрузку (стилер RedLine), сжатую алгоритмом Deflate. Последним шагом библиотека распаковывает стилер и загружает его с помощью вызова Assembly.Load().

Стилер RedLine распространяется по модели Malware-as-a-Service (вредоносное ПО как услуга). Создатели вредоносной программы предоставляют возможность купить сборку единоразово либо оформить подписку на стилер. Семейство RedLine специализируется на эксфильтрации конфиденциальной информации — например, данных браузеров, мессенджеров или подробных сведений о зараженной системе и ее пользователях — на указанный командный сервер. В качестве командного сервера исследованные вредоносные образцы используют адрес 213.21.220[.]222:8080. По данным нашей телеметрии, к нему обращались несколько версий RedLine, жертвы которых никак не связаны друг с другом. Это может означать, что сервер арендуют разные группы злоумышленников, распространяющие RedLine, а это, в свою очередь, указывает на то, что используемая атакующими версия могла быть куплена по подписке.

Заключение

Злоумышленники, стоящие за этой кампанией, явно заинтересованы в получении доступа к организациям русскоязычных предпринимателей, которые используют ПО для автоматизации бизнес-процессов. Нельзя сказать, что атаки через сомнительные решения, якобы позволяющие обойти проверку лицензий, — это нечто исключительное. Но тот факт, что они нацелены на бизнес, а не на частных пользователей, выглядит довольно нестандартно. Необычной деталью является и то, насколько изощренно злоумышленники замаскировали имплант-стилер. Кроме того, они явно были готовы потратить средства на ведение своей кампании: согласно публичной информации, RedLine распространяют по сервисной модели, поэтому он, скорее всего, достался злоумышленникам не бесплатно.

Так или иначе, кампания в первую очередь иллюстрирует ненадежность пиратского ПО и всевозможных активаторов. Данные, украденные стилерами, злоумышленники чаще всего продают в даркнете лицам, которые заинтересованы в получении доступа к организации. В результате конфиденциальная информация может попасть в руки кибершпионских групп или вымогателей, которые, проникнув в инфраструктуру компании, зашифруют важные данные и потребуют выкуп, несоразмерный со стоимостью лицензионного ПО. Чтобы оставаться в безопасности, компаниям следует отказаться от использования нелицензионного ПО.

IoCs

SFX-архивы

5579ca3bc1820615b0af1759d1b78520

4909f24b7221e87b0c903d5b37d69dce

d63579ea9ec4bd2ab01a60d0ce2d2722

1e0063b86665b824f5122b916733b190

91c9aa2291bf147cad94ef73efcb7815

a93d65a55842138faf6516edf1e0c9df

techsys.dll

3460e0257c0bd662e51e8dfdefbbcb56

4bf35488cc7edeec65e9f6f2b5c155cc

c4450d22c842554d10c0ef6c925e2cbe

20f036d7ede6ba59b5cb16a3a81f337c

ce11dfcf2c1817e5911b58e24af316d6

31538e09545f89a26881d9b6158685fe

777fa58b02126c420252a60d4716635f

hpdx.dll

c0dd226564fa98684d10ce5a9f4fb8dd

cbdaa5e11c2522fbbef57acc83014dc6

917af383b32586ba1a8ecb2058f17887

RedLine payload

e0057ae14461e3b8a78e37ec22be695a

2a81e1ce4db9f25577a86744be60a853

Крякни сейчас, заплати потом