В ноябре 2010 мы опубликовали блогпост о новой разновидности программы-вымогателя Gpcode.

Сегодня «Лаборатория Касперского» обнаружила новый вариант зловреда в виде обфусцированного выполняемого файла. Дальнейшая информация доступна в техническом описании. Благодаря Kaspersky Security Network, угроза была автоматически обнаружена как UDS:DangerousObject.Multi.Generic.

Было добавлено специфическое детектирование; теперь зловред распознается как Trojan-Ransom.Win32.Gpcode.bn.

Заражение происходит при посещении вредоносного сайта (drive-by загрузка).

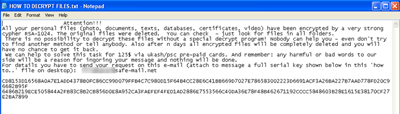

После выполнения GPCode генерирует 256-битовый ключ для алгоритма шифрования AES, используя Windows Crypto API, и шифрует его с помощью публичного RSA 1024 ключа киберпреступника. Зашифрованный результат будет сброшен на рабочий стол зараженного компьютера внутри текстового файла с требованием выкупа:

Важно заметить, что в отличие от образца ноября прошлого года, программа требует отправить выкуп платежом при помощи предоплаченных карт Ukash. Кстати, 24 марта мы обнаружили ransomware-программу, которая маскировалась под сообщение от полиции ФРГ — этот вымогатель также требовал провести платеж картой Ukash.

Похоже, киберпреступники уходят от старых добрых денежных переводов, предпочитая платежи предоплаченными картами. Сумма выкупа с ноября увеличилась с 120 до 125 долларов.

В то же время меняется фон рабочего стола — он сообщает пользователю, что компьютер заражен и нужно заплатить выкуп:

Сообщение на рабочем столе с требованием выкупа

Жесткие диски компьютера сканируются в поисках файлов для шифрования. Решение о том, какие файлы зашифровать, а какие оставить, принимается по их расширению — в зашифрованном конфигурационном файле указаны все расширения файлов, которые должны быть зашифрованы. Это означает, что конфигурационный файл GPCode можно легко обновить. Этот файл включает текст сообщения с требованием выкупа, а также публичный 1024-битовый RSA-код от преступников.

Техническое описание:

Образец, обнаруженный в ноябре 2010, был упакован при помощи UPX. В сегодняшнем образце также используется UPX, но не самостоятельно. Фактически киберпреступники используют собственную защиту файла , чтобы усложнить его анализ и обратный инжиниринг. Вот как выглядит точка входа в запакованном виде:

Описание всего процесса распаковки заняло бы слишком много места; в целом, для защиты данной программы-вымогателя используется обфускация и стандартные приемы, встречающиеся в современных вредоносных упаковщиках.

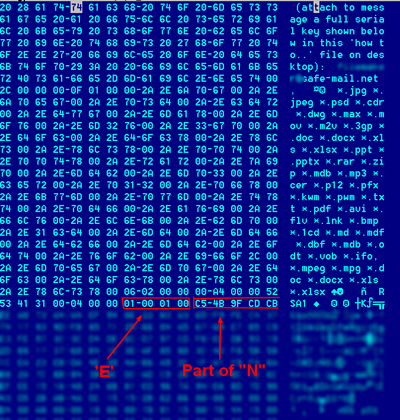

После распаковки образец оказывается весьма похожим на ноябрьский. В ресурсную секцию файла внедрен зашифрованный файл конфигурации. Вот как он выглядит после расшифровки:

Параметр N частично скрыт. Параметр является 1024-битовым числом. Важно отметить, что параметр отличается от того, который был в ноябрьской версии.

И наконец, вот фрагмент кода вокруг точки входа, в котором выполняется вызов к генерации ключа:

Что делать в случае заражения?

Если вы подозреваете, что заразились, мы рекомендуем ничего не менять в системе — это может помешать восстановить данные в случае, если мы найдем решение. Безопасно выключение или перезапуск компьютера. Заявления автора вредоносной программы о том, что файлы удаляются после N дней, можно игнорировать — мы не видели каких-либо свидетельств того, что существует временной механизм удаления файлов. Тем не менее, лучше всего воздержаться от любых изменений в файловой системе, включая те, что могут быть вызваны перезапуском компьютера.

Пользователи должны знать о данной программе-вымогателе и быть готовы распознать его с первой же секунды, когда на экране отображается сообщение зловреда. Нажав кнопку перезапуска или выключения, вы можете сохранить значительную часть ваших данных!

Не мешкая, выключите компьютер; выдерните шнур из розетки, если до него ближе!

Зашифрованные файлы восстановить не получится — для шифрования используется мощный криптоалгоритм.

Единственный способ восстановить файлы — это использовать резервные копии.

Программы-вымогатели: GPCode наносит ответный удар