Последствия для Темной паутины

Недавнее закрытие подпольной торговой площадки SilkRoad 2.0 было лишь эпизодом в серии событий прошлой недели, связанных с сетью Tor.

Недавнее закрытие подпольной торговой площадки SilkRoad 2.0 было лишь эпизодом в серии событий прошлой недели, связанных с сетью Tor.

Связанные с Tor сообщества, такие как поборники тайны частной жизни с одной стороны и преступные элементы (конечно же!) с другой выразили озабоченность после глобальной операции правоохранительных органов, направленной против ряда незаконных сервисов в сети Tor.

Результатами операции «Onymous», которую совместно осуществили входящий в структуру Европола Европейский центр по борьбе с киберпреступностью (European Cybercrime Centre, EC3), ФБР, иммиграционная и таможенная полиция США (the U.S. Immigration and Customs Enforcement, ICE), следственное подразделение министерства внутренней безопасности США (Homeland Security Investigations, HSI) и Евроюст (Eurojust), стали аресты 17 продавцов и администраторов, участвовавших в управлении подпольными торговыми площадками в интернете, и отключение более 410 скрытых сервисов.

Официальное заявление об операции «Onymous» можно найти на сайте Европола.

Вот неполный список сервисов в домене .onion, которые были отключены в результате операции: Alpaca, Black Market, Blue Sky, Bungee 54, CannabisUK, Cloud Nine, Dedope, Fake Real Plastic, FakeID, Farmer1, Fast Cash!, Flugsvamp, Golden Nugget, Hydra, Pablo Escobar Drugstore, Pandora, Pay Pal Center, Real Cards, Silk Road 2.0, Smokeables, Sol’s Unified USD Counterfeit’s, Super Note Counter, Tor Bazaar, Topix, The Green Machine, The Hidden Market и Zero Squad.

Примеры арестованных сайтов в домене .onion

В то же время, появились сообщения об аресте властями нескольких узлов сети Tor:

В последние несколько дней мы получили и прочитали информацию, согласно которой несколько узлов-ретрансляторов сети Tor были арестованы государственными чиновниками. Нам неизвестно, почему были арестованы узлы; информацией о примененных в ходе расследования методах мы также не располагаем. В частности, имеются сообщения о пропаже трех систем, принадлежащих Torservers.net; есть также сообщение независимого оператора ретранслятора.

Вы можете прочитать сообщение в блоге сети Tor, в котором представители сети сформулировали свои Мысли и опасения относительно операции «Onymous».

Текущая ситуация в Темной паутине

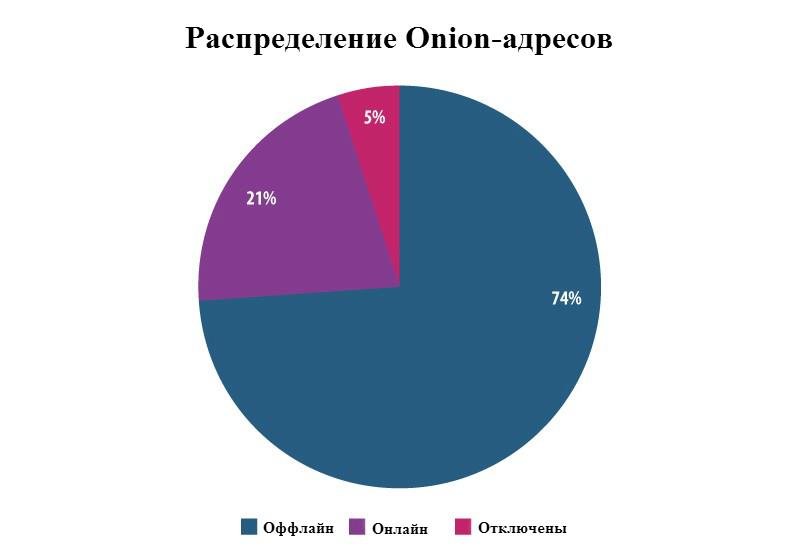

Конечно, отключение затронуло только некоторые Onion-сайты: многие сайты по-прежнему действуют. В настоящее время число скрытых сайтов, подключенных к сети Tor, в 4 раза превышает число сайтов, которые были закрыты.

Как и практически любую незаконную деятельность, киберпреступность сложно искоренить полностью. В случае закрытия незаконных сервисов возникший в результате этого пробел всегда заполняется другими преступниками, желающими воспользоваться вновь открывшейся возможностью. Надо принять как данность, что подобные услуги всегда будут пользоваться спросом.

На графике ниже показано число новых адресов в домене .onion, появляющихся ежедневно. После закрытия сайтов 7 ноября мы отметили более высокий, чем обычно, всплеск в количестве вновь создаваемых скрытых сервисов.

Мы проанализировали также срок, в течение которого функционировали отключенные недавно Onion-сайты. В среднем, они действовали как минимум 200 дней, но, как правило, не более 300 дней. Это отражено на представленной ниже диаграмме. Лишь немногие сайты были активны менее 2 месяцев.

Что это значит для сети Tor и Темной паутины?

Наиболее занимательный вопрос, поднимаемый СМИ: какие невероятные инструменты нужны для того, чтобы взломать скрытый сервис? Теоретически, когда вы посещаете скрытый сервис, ни вы, ни кто бы то ни было другой не может определить физическое местонахождение веб-сервера, на котором этот сервис размещен. Для того, чтобы эта теория оставалась верна, должны выполняться три условия:

- Скрытый сервис должен быть должным образом сконфигурирован

- Веб-сервер должен быть неприступен – никаких уязвимостей или ошибок конфигурации

- Веб-приложение не должно содержать ошибок или уязвимостей

Если хотя бы одно из этих трех условий не выполнено, квалифицированному специалисту не составит труда фактически взломать данный сервер и продолжить копать дальше.

Те, кто знакомы с сайтами Темной паутины, знают, как плохо бывает написан код этих сайтов. Тот факт, что физическое местонахождение сайта спрятано скрытыми сервисами сети Tor, не гарантирует полную безопасность этому сайту. Уязвимости, такие как SQL injection, всегда будут присутствовать, если код не написан как следует.

Первый сценарий взлома скрытого сервиса основан на успешном использовании уязвимостей в таком неряшливо написанном приложении. Это позволит взломать реальный сервер, на котором размещен скрытый сервис, получить данные о его физическом местонахождении или, что еще эффективнее, установить бэкдор, который в течение нескольких недель будет собирать информацию обо всем, что происходит на сервере.

Нет совершенно никакой необходимости пытаться искать уязвимости в самой сети Tor, гораздо проще найти неверно сконфигурированные сервисы или ошибки в веб-приложениях. Те, кто управляет незаконными сайтами Темной паутины, обычно рассчитывают, что безопасность их сайтов будет обеспечена возможностями Tor, однако это не может оградить их от ошибок в сторонних приложениях или их собственных оплошностей.

Еще один возможный сценарий – заразить шпионским ПО компьютер администратора незаконного сайта, получить полный доступ к данной машине и найти на ней всю необходимую информацию, которая позволит идентифицировать оператора.

Это может оказаться более простой задачей, чем кажется на первый взгляд. Например, если в скрытом сервере найдена уязвимость, это позволит внедрить эксплойт в его страницу администрирования, после чего можно дождаться посещения сайта администратором. Результатом такой точно направленной waterhole-атаки станет заражение компьютера администратора вредоносным ПО.

Еще один способ – проникнуть в незаконный сервис под видом обычного клиента, создав учетную запись и даже приобретя что-нибудь, чтобы создать себе необходимую репутацию. Далее, в ходе общения со службой поддержки скрытого сервиса (например по поводу качества продаваемой продукции), может быть применена социальная инженерия или даже осуществлена адресная отправка фишингового сообщения с эксплойтом.

Существует множество способов взломать скрытый сервис, не требующих атаки на архитектуру самой сети Tor. Конечно же, возможность наличия серьезной уязвимости в Tor, подрывающей безопасность сети, также нельзя полностью исключить.

Правоохранительные органы в Tor