На днях на компьютере одного из пользователей был обнаружен потенциальный зловред – файлы «autorun.exe» и «autorun.inf» в корне диска C:, которые, по заверениям пользователя, появляются после удаления.

После первичного анализа было обнаружено, что скачивается множество файлов, в том числе .NET FrameWork, который в дальнейшем «тихо» устанавливается. Это было очень неожиданно для меня — давно я не видел настолько наглого зловреда, который устанавливает .NET. Я принял решение полностью разобрать этот экземпляр. Оказалось, что он очень интересен – как вредоносным функционалом, так и способом установки своих компонент.

Исходный файл «autorun.exe» представляет собой WinRK SFX – архив, который не распространён в настоящее время. После его запуска происходит целая цепочка исполнений разнообразных файлов:

Autorun.exe -> .exe -> !.bat -> start.vbs -> .bat -> Hidden Start inst.bat -> evntstart.exe;

Что интересно, в этой последовательности используются только стандартные легальные программы:

«Autorun.exe» – WinRK SFX;

«.exe» – BatToExe;

«inst.bat» – запускается с помощью Hidden Start;

«evntstart.exe» – WinRK SFX;

На этих этапах вредоносным функционалом является только установка службы в реестр, которая обеспечивает запуск evntstart.exe при загрузке системы, копирование распакованных файлов в системную папку и завершение процессов, относящихся к SafeSurf. О самой программе SafeSurf и её участии в зловреде будет написано далее. В файле inst.bat происходят вызовы таких системных утилит, как «taskkill», «net», «regedit» и т.д.

Далее события развиваются по следующему сценарию:

Evntstart.exe -> msexec.bat -> jnwmon.bat -> zrgutsp.bat -> ai.bat -> build.bat -> spidermod.bat -> .NET Setup -> SafeSurf start;

Немного детализирую назначение каждого .bat файла:

«zrgutsp.bat» – добавление пользователей с правами администратора, открытие порта 3389 протокола TCP для RDP с помощью netsh и аналогичные действия;

«ai.bat» – установка RAdmin в скрытом режиме, используется две библиотеки и исполняемый файл, которые находились в SFX–архиве;

«build.bat» – сборка autorun.exe «на лету» в тихом режиме с помощью основного файла архиватора WinRK;

«spidermod.bat» – непрерывная очистка корней всех дисков от autorun.inf и копирование оного туда же;

«.NET Setup» – скрытная установка .NET на машине пользователя из файла jnwmon.bat, реализуется следующим образом:

if exist %SystemRoot%Microsoft.NETFrameworkv2.0.50727Accessibility.dll goto end

dotnetfxupdt.exe -download http://download.microsoft.com/download/5/6/7/567758a3-759e-473e-bf8f-52154438565a/dotnetfx.exe dotnetfx.exe

dotnetfx.exe /q:a /c:»install /q»

Обращаю внимание на то, что на втором этапе также не было использовано ничего вредоносного: «RAdmin», «netsh», «net», «dotnetfx», «WinRK» – всё это легальные программы, в т.ч. системные. А теперь поподробнее остановимся на системе JetSwap.

На сайте http://www.jetswap.com/full.htm указана следующая информация:

«Система JetSwap была создана, чтобы облегчить процесс раскрутки новых проектов в сети Интернет. После создания проекта достаточно разместить на нем один или несколько кодов системы (при установке всех кодов эффект максимален) и получить небольшую начальную группу посетителей. Достаточно нескольких человек в день, которые будут просматривать страницы этого сайта, чтобы получить многих других посетителей. Коды системы, предназначенные для установки на сайте, позволяют автоматизировать процесс получения кредитов для раскрутки сайта. Вы будете получать кредиты с ваших посетителей. При этом достаточно только наблюдать за процессом и не предпринимать никаких действий.»

Данный зловред на заключительном этапе устанавливает на компьютер пользователя программу SafeSurf, которая работает с системой JetSwap, и запускает её в скрытом режиме на «автосёрфинг». Таким образом, компьютер ничего не подозревающего человека кликает по сайтам и зарабатывает кредиты владельцу аккаунта. Злоумышленник, по–видимому, не очень–то и пытался скрыть свои данные – они доступны в открытом виде в *.reg файле:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREJetSwap]«autocr»=»1»

«v2″=»1»

«splash»=»1»

«v3″=»1»

«v4″=»0»

«v5″=»1»

«vhd»=»1»

«msurf»=»0»

«surfhide»=»0»

«asurf»=»1»

«minw»=»0»

«login»=»jackmen»

«passh»=»7458bab36c82e74839639c48b9e64a05»

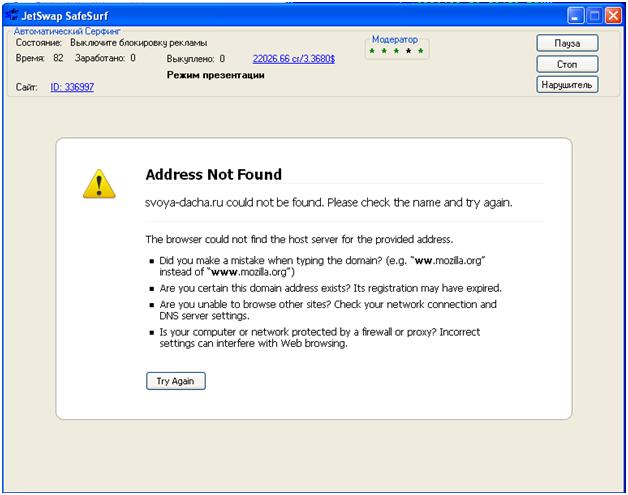

Я запустил только программу с данными в реестре без остальных зловредных компонент и увидел основное окошко SafeSurf. И даже нажал кнопку для проверки баланса, что прекрасно видно на скриншоте.

Скриншот программы SafeSurf с параметрами, которые указал вирусописатель в .reg файле

В начале поста я упоминал, что этот зловред интересен как функционалом, так и способом установки, а теперь я поясню это. Все компоненты являются легальными, и весь процесс установки также происходит только с помощью стандартных и легальных программ, .bat файлов, скриптов и файлов реестра. Таким образом, вредоносными можно посчитать только некоторые пакетные файлы. Так как даже исходный файл autorun.exe, обнаруженный у пользователя, является WinRK SFX – архивом. Также интересен способ получения денег – с помощью установки софта, предназначенного для раскрутки сайтов.

В настоящее время зловред детектируется ЛК как Trojan-Clicker.Win32.FrusEfas.

Отдельно спасибо Олегу Зайцеву за предоставленный материал.

Получение прибыли с помощью системы раскрутки сайтов