У каждого есть свои предпочтения в выборе приложений: любимый браузер, мессенджер, медиаплеер, почтовый клиент и т. д. Многие пользователи настолько привыкли к их использованию в повседневной жизни, что испытывают дискомфорт от отсутствия любимых программ на работе или в институте. В результате пользователи прибегают к использованию портативных приложений, о которых мы и поговорим в этом выпуске.

Портативные приложения, записанные на съемный носитель, весьма удобны – они не требуют установки и могут быть использованы практически в любой среде. Это позволяет пользователю всегда иметь под рукой полный набор любимых инструментов для самых различных действий: от воспроизведения фильмов и музыки до анализа и восстановления системы.

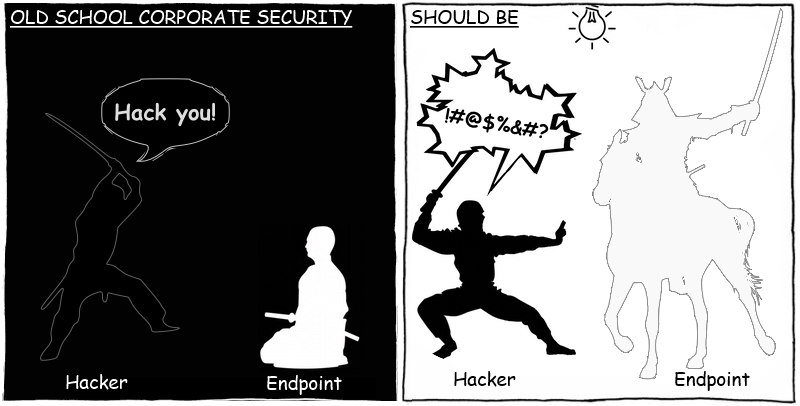

Однако такие приложения тоже могут представлять угрозу ИБ. Пользователи, у которых нет прав локального администратора, не могут устанавливать программы на ПК, но они могут воспользоваться портативными приложениями, не требующими установки, чтобы обойти это ограничение. Поскольку такие приложения мобильны и хранятся на съемных носителях, они могут оставаться незаметными для аудита приложений в локальной сети. Это усложняет задачу расследования инцидентов, связанных с использованием портативных приложений, поскольку важная для расследования информация о съемном носителе и установленном на него ПО часто не доступна сотрудникам ИБ.

Случай из практики

Некая аналитическая компания, занимающаяся обработкой больших объемов персональной информации, предлагала подработку для студентов и неспециалистов в области IT-технологий: пару дней в неделю надо было переносить данные из бумажных анкет в электронные, перепроверять имеющиеся данные на наличие ошибок, обзванивать людей для уточнения информации.

Из соображений безопасности все рабочие станции, за которыми работали такие сотрудники, были выведены в отдельную подсеть без доступа к интернету. Управлять этим парком машин было поручено одному из системных администраторов компании.

Компания заказала разработку программы для заполнения электронных форм сторонним программистам. Эта программа представляла собой каталог различных электронных форм, идентичных бумажным анкетам. Для учета выполненной работы каждый временный сотрудник при запуске программы должен был указывать свой логин и пароль. Далее он должен был выбрать, заполнить новую электронную анкету или проверить одну из заполненных кем-то ранее. Как новые, так и измененные данные сохранялись в промежуточной базе. Для получения данных, требующих проверки и актуализации, программа обращалась к промежуточной базе, которая, в свою очередь, получала данные напрямую из основной базы. Для того чтобы сотрудники не проверяли часто одни и те же анкеты, в промежуточной базе было введено ограничение: анкета попадала в категорию проверяемых только по прошествии 5 месяцев с момента ее последней проверки. За создание и поддержку обеих баз отвечал администратор БД.

Поскольку рабочий процесс был достаточно простым, а текучка кадров высокой, системный администратор принял меры по обеспечению безопасности рабочих мест: все пользователи работали с минимально необходимыми правами, без возможности устанавливать новое ПО или изменять настройки, а доступ имелся только к серверу, на котором находилась промежуточная база данных. В случае если какой-либо из ПК начинал барахлить, администратор, не раздумывая, полностью восстанавливал систему из эталонной копии.

Все было хорошо, пока не участились случаи отказа промежуточной БД, что значительно усложнило работу временных сотрудников. Проводя анализ причин нестабильности базы, администратор БД заметил большое количество скопившихся за последнее время сообщений об ошибках. Причиной основной части ошибок была высокая загрузка базы, вызванная большим количеством запросов к БД. Некоторые же ошибки были вызваны попытками чтения/записи данных в таблицы, доступ к которым был запрещен. Администратор заметил, что все запросы к БД, которые были причинами ошибок, были отправлены от имени программы для заполнения электронных форм.

После общения с разработчиками программы, администратор БД выяснил, что подобное поведение не только не заложено в программу, но и не могло быть вызвано какой-либо ошибкой в её коде. Администратор БД включил детальное логирование событий, и выяснил, что все аномальные запросы были отправлены с одного IP-адреса. Он обратился за помощью к системному администратору, а тот, не долго думая, как обычно, восстановил систему из копии.

Спустя пару дней база работала все так же нестабильно, пользователи продолжали жаловаться. Анализ подозрительного ПК, проведенный системным администратором, не обнаружил ни вирусов, ни постороннего ПО, ни изменений в настройках. Разговор системного администратора с пользователями, работавшими на этом компьютере последнее время, ничего не дал – никто из них не заметил ничего странного при работе с системой.

Позднее администратор БД сообщил системному администратору, что источников ошибок стало больше: теперь в разные дни с ошибками были связаны разные IP-адреса. Тогда системный администратор включил детальное логирование событий на всех системах. И вот однажды в журнале одной из систем была обнаружена запись об ошибке, из-за которой программа на диске «F:» прекратила свою работу. Однако у всех компьютеров в этой сети был только один жесткий диск, который значился в системах как «C:». Системный администратор заподозрил, что кто-то из временных сотрудников умышленно пытается манипулировать базой данных, используя ПО, принесенное на флешке.

Сопоставив время возникновения ошибок, IP-адреса подозрительных ПК и пользователей, которые работали за этими ПК в указанное время, удалось вычислить предполагаемого злоумышленника. Далее, в ходе «внезапной» проверки, проведенной в рабочее время, за руку был пойман один из студентов, а из компьютера, за которым он работал, была изъята флешка. На флешке были найдены портативные программы: дизассемблер и утилита для подключения к БД. Студент рассказал, как он с помощью дизассемблера без труда изучил программу для заполнения электронных форм, как обнаружил зашитые в её код учетные данные, используемые для подключения к БД. Он также рассказал, что пытался, но не смог получить доступ к основной базе данных. Тогда он решил скопировать побольше персональной информации (имена, адреса, номера телефонов и адреса электронной почты) для продажи спамерам. Для автоматизации этого процесса, он написал скрипт, который в цикле запрашивал данные из БД. Это объясняло высокую нагрузку на БД и, как следствие, ее нестабильность.

Злоумышленник успел передать третьим лицам большой объем персональных данных. Нанесенный компании ущерб был оценен как значительный. Студент был не только уволен, но и привлечен к ответственности за преступную деятельность. Начальнику ИТ-отдела и системному администратору объявили выговоры, а также наложили материальное взыскание. Руководство компании всерьез задумалось над необходимостью привлечения специалистов для обеспечения информационной безопасности — и компании в целом, и процесса обработки персональных данных в частности.

Решение

Несмотря на то что компания приняла меры по обеспечению информационной безопасности, они оказались недостаточными. Важно отметить, что эти меры были направлены на предотвращение лишь прямых угроз, например проникновения злоумышленника из выделенной подсети в общую корпоративную сеть. Как следствие, компания осталась уязвима для косвенных угроз. Так, утечка персональных данных произошла в результате совокупности нескольких факторов: возможности подключения съемных носителей и использования портативных приложений, размещения данных для доступа к БД в коде программы в открытом виде, отсутствия контроля доступа к персональной информации. Очевидно, что не всегда есть возможность полностью исключить такие факторы, но их контроль однозначно позволит снизить потенциальный риск.

Контроль устройств

Первая очевидная проблема компании, в которой произошел инцидент, – использование USB-устройств пользователями, для которых по работе это не являлось необходимым. Исходя из описанных в истории задач, временным сотрудникам были нужны только мышка, монитор и клавиатура. Идеальное решение для такого случая, обеспечивающее максимальный уровень защиты, – опечатать и спрятать системный блок в железный ящик, повесив на него замок (по аналогии с банкоматами и публичными терминалами), но это, однозначно, усложнит процесс обслуживания.

С другой стороны, программный контроль устройств ПК, совместно с другими средствами контроля, позволит обеспечить необходимый уровень защищенности. Преимуществом такого подхода является гибкость: системный администратор может централизованно управлять политиками, определяющими, какими устройствами разрешено пользоваться, кому и на каких ПК. Другое немаловажное преимущество программных средств – это логирование и аудит событий. В случае расследования инцидента информация об использованных устройствах может оказаться крайне полезной.

Контроль приложений

Как было сказано ранее, одного контроля устройств недостаточно. Так, следует иметь в виду, что помимо USB, злоумышленники могут использовать Firewire, CD/DVD, сетевые устройства (в том числе для подключения к интернету напрямую) или последовательный порт.

Контроль приложений – это тот инструмент, который позволит даже неспециалисту в ИБ обеспечить должный уровень безопасности. В частности, возвращаясь к описанным событиям, блокирование запуска приложений со съемных носителей было бы простым и эффективным средством защиты как от портативных приложений, так и от вредоносного ПО. Кроме того, контроль приложений незаменим для обеспечения безопасности «изолированных» систем и сетей (компьютерных классов) – режим «запрещено по умолчанию» просто не позволит пользователям запускать никакие посторонние программы. Вместе с тем, аудит событий, являющийся частью контроля приложений, позволяет проводить детальный анализ произошедших инцидентов.

Шифрование данных

Часто невозможно полностью запретить использование сотрудниками съемных носителей, особенно когда они неотъемлемым образом встроены в бизнес-процессы. В таких случаях баланс между безопасностью и гибкостью может быть достигнут путем обеспечения защиты этих бизнес-процессов. В частности, полное шифрование данных на корпоративных съемных носителях позволяет предотвратить использование этих съемных носителей вне корпоративной сети – запись и чтение можно осуществлять только с рабочих компьютеров, в то время как все остальные устройства могут быть запрещены с помощью контроля устройств. Как следствие, шифрование съемных и жестких дисков также позволяет снизить риск не только случайной утечки данных (в результате потери носителя информации), но и умышленной кражи.

Политики безопасности

Внимательный читатель заметит, что ключевой проблемой в описанной истории является плохая организация: системному администратору полагалось отвечать за ИБ, разработанная программа не была проверена на соответствие стандартам безопасности, отсутствовал регламент обработки инцидентов и многое другое.

Инцидент, произошедший в компании, показал, что меры безопасности, принятые системным администратором, не только оказались неэффективными в отношении косвенных угроз, но и явились причиной ложного чувства защищенности. В больших компаниях сотрудники ИБ разрабатывают не только административные политики безопасности, но и конкретные рекомендации для системных администраторов (по настройке серверов и рабочих станций компании), для разработчиков ПО (требования к ПО с точки зрения ИБ), для отдела кадров (процедуры найма и увольнения сотрудников) и др.

В небольших компаниях системным администраторам приходится решать эти задачи самостоятельно, что, очевидно, сказывается на эффективности информационной безопасности компании. В условиях, когда ресурсы для организации полноценного отдела ИБ отсутствуют, следует уделить внимание автоматизированным средствам контроля и аудита информационной безопасности. При выборе того или иного ПО следует учитывать полную стоимость владения, т.е. стоимость покупки, развертывания и обслуживания, так как нередко лишь специалисты, прошедшие соответствующую подготовку, могут эффективно использовать сложные системы защиты.

Заключение

С появлением портативных приложений жизнь рядового пользователя стала значительно проще: любимые приложения всегда под рукой, в любое время и в любом месте. Вместе с тем, такая мобильность усложняет обеспечение безопасности, в частности – контроль за ПО и расследование инцидентов.

Из вышеописанной истории следует простой вывод: пренебрегая информационной безопасностью, компания не только ставит под удар свой бизнес, но и может создать серьезные проблемы своим клиентам. Именно поэтому законодательство многих стран обязывает организации, занимающиеся хранением и обработкой медицинских, финансовых и других персональных данных, следовать международным стандартам обеспечения безопасности, таким как HIPAA, PCIDSS и многим другим. Ведь речь идет об ответственности компаний перед своими клиентами за безопасность их персональной информации – сохранение ее конфиденциальности, доступности и целостности.

Политики безопасности: портативные приложения