В ходе поиска потенциально вредоносных имплантов, используемых для атак на серверы Microsoft Exchange, мы обнаружили подозрительный бинарный файл, загруженный в мультисканерный сервис в конце 2020 года. Анализируя его код, мы выяснили, что этот прежде неизвестный бинарный файл является модулем IIS, предназначенным для кражи учетных данных и удаленного выполнения команд через приложение Outlook Web Access (OWA). Это приложение, также известное как «Outlook в Интернете», обеспечивает веб-доступ к почтовому ящику Microsoft Exchange. Мы назвали этот вредоносный модуль Owowa и нашли несколько скомпрометированных им серверов в Азии.

Знакомьтесь, Owowa — вредоносный IIS-модуль

Owowa представляет собой бинарный файл с исходным кодом на C#, собранный на платформе .NET v4.0. Он загружается как модуль на веб-сервер IIS с открытым веб-доступом Outlook. После загрузки Owowa ворует учетные данные, введенные любым пользователем на странице входа OWA, и позволяет удаленному оператору выполнять команды на соответствующем сервере.

Вероятнее всего, этот вредоносный модуль был скомпилирован в период с конца 2020 года по апрель 2021 года. В стандартном поле LegalCopyright указана дата «2020», а самый новый из доступных нам образцов Owowa, был, судя по данным нашей телеметрии, обнаружен в апреле 2021 года. Сборка содержит ссылку на базу данных отладки (PDB) в свойстве File, а для токена открытого ключа задано значение «b07504c8144c2a49».

Мы выяснили, что Owowa предназначен для запуска в качестве IIS-модуля, так как весь релевантный код находится в классе ExtenderControlDesigner, реализующем интерфейс для IIS (IHttpModule). Одной из функций Owowa является проверка HTTP-запросов и ответов на них путем перехвата события PreSendRequestContent. Это событие, предположительно, происходит, когда веб-приложение IIS собирается отправлять содержимое в клиентское приложение (хотя, согласно документации Microsoft, такое событие нельзя использовать в экземпляре IHttpModule, так как оно может вызвать сбой приложения или сервера).

Определение вредоносного HTTP-модуля

Мы выяснили, что Owowa атакует только приложения OWA на серверах Exchange, так как его код целенаправленно игнорирует запросы от системы мониторинга имен учетных записей OWA, которые начинаются со строки HealthMailbox.

Данный вредоносный модуль записывает в журнал учетные данные пользователей, успешно прошедших аутентификацию на веб-странице OWA. В случае успешной аутентификации пользователь получает от OWA токен аутентификации. При этом имя пользователя, пароль, IP-адрес и метка текущего времени записываются в файл C:\Windows\Temp\af397ef28e484961ba48646a5d38cf54.db.ses. Данные шифруются по алгоритму RSA с использованием жестко заданных открытых ключей, которые хранятся как блок данных в формате XML:

|

1 |

<RSAKeyValue><Modulus>vTxV8wUJ0PoO2yu/Pm/aICbsT+nFwHXouNo623VIVMl6LY4R96a8cpMTHw92rs0foNcVJB8/SYQvL/6Ko9aOv1K3mm3Txa3Dfe6CmDjFb1wYoVJQ+wLksgd/MfMGXWK2rIuNTpUs1+UT1K+TNFSBAYTiiLAPczCmKkh6vcLO9iE=</Modulus><Exponent>AQAB</Exponent></RSAKeyValue> |

Оператор зловреда может взаимодействовать с Owowa, вводя специальные команды в поля имени пользователя и пароля на странице аутентификации OWA на скомпрометированном сервере. Owowa отвечает на эти команды через сервер IIS и показывает оператору результаты вместо ожидаемых сообщений об ошибке входа в OWA:

- если введено имя пользователя jFuLIXpzRdateYHoVwMlfc, Owowa возвращает зашифрованный журнал учетных данных в кодировке Вase64;

- если введено имя пользователя Fb8v91c6tHiKsWzrulCeqO, вредоносный модуль удаляет содержимое зашифрованного журнала учетных данных и возвращает строку OK (зашифрованную по алгоритму RSA);

- если введено имя пользователя dEUM3jZXaDiob8BrqSy2PQO1, Owowa выполняет команду, введенную в поле пароля OWA, используя PowerShell на скомпрометированном сервере. Результат выполнения команды шифруется (как описано выше) и возвращается оператору.

Owowa содержит пустую неиспользуемую дополнительную сборку, которая хранится в виде сжатого ресурса, а также дополнительный класс AssemblyLoader из пространства имен Costura. Скорее всего, это результат использования разработчиком Owowa инструмента для встраивания ресурсов в байт-код Fody и его дополнения Costura. Fody позволяет .NET-разработчикам динамически добавлять элементы в сборки во время компиляции путем сплетения, или динамической модификации, байт-кода сборки. В частности, Costura отвечает за встраивание зависимостей, добавляя их в сборку в виде сжатых ресурсов. Артефакты, связанные с Costura, могут быть либо мусором, оставшимся в процессе сборки, либо следствием тестовых попыток обфускации — вредоносный код Owowa теоретически тоже можно спрятать как сжатый ресурс в сборке, созданной с помощью Costura.

Управление IIS-модулями: как найти Owowa

Owowa загружается (для всех совместимых приложений, выполняемых конкретным сервером IIS, в том числе OWA) следующим PowerShell-скриптом:

|

1 2 3 4 5 6 |

[System.Reflection.Assembly]::Load('System.EnterpriseServices, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a'); $publish = New-Object System.EnterpriseServices.Internal.Publish; $name = (Get-Item PATH\ExtenderControlDesigner.dll).FullName; $publish.GacInstall($name); $type = 'System.Web.Extensions.Resource.ExtenderControlDesigner,' + [System.Reflection.AssemblyName]::GetAssemblyName($name).FullName; Appcmd.exe add module /name:ExtenderControlDesigner /type:"$type" |

Модуль сначала регистрируется в глобальном кэше сборок, а затем загружается IIS-сервером, на котором запущено приложение OWA. Это очень напоминает метод, который в прошлом использовала неизвестная группа. Он был описан RSA в марте 2020 года в рамках расследования инцидента, в котором также использовались вредоносные HTTP-модули.

Вредоносные IIS-модули, в частности Owowa, можно распознать с помощью команды appcmd.exe или инструмента конфигурирования IIS, который выдает список всех загруженных модулей на IIS-сервере:

|

1 2 |

C:\Windows\System32\inetsrv>appcmd.exe list modules | findstr ExtenderControl MODULE "ExtenderControlDesigner" ( type:System.Web.Extensions.Resource.ExtenderControlDesigner,ExtenderControlDesigner, Version=1.0.0.0, Culture=neutral, PublicKeyToken=b07504c8144c2a49, preCondition: ) |

Отображение вредоносного модуля в диспетчере конфигурации IIS

Жертвы Owowa

Мы нашли ряд жертв в Азии: были скомпрометированы серверы в Малайзии, Монголии, Индонезии и на Филиппинах. Большинство из них принадлежит правительственным организациям, за исключением одного сервера государственной транспортной компании.

Хотя мы не обнаружили других скомпрометированных серверов, мы со средней или высокой степенью уверенности предполагаем, что атакам могли подвергнуться и некоторые организации в Европе. Мы делаем такой вывод на основе дополнительных закрытых данных, которые мы предоставляем только клиентам наших сервисов информирования об угрозах.

Атрибуция кибератак

Из-за нехватки данных о развертывании Owowa мы не смогли найти связи между Owowa и какой-либо известной APT-группой. Однако разработчик Owowa не удалил пути к PDB-файлам в двух найденных образцах, и в начале обоих этих путей (C:\Users\S3crt\source\repos\ClassLibrary2\) можно увидеть имя пользователя — S3crt.

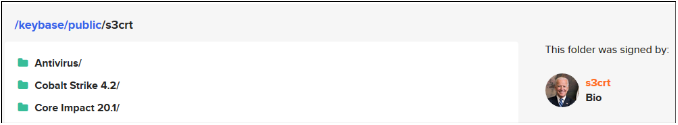

В поисках связанных ресурсов мы обнаружили учетную запись в Keybase с таким же именем пользователя (s3crt). Интересно, что через эту учетную запись распространялись инструменты проникновения, например Cobalt Strike и Core Impact:

Учетная запись s3crt в Keybase

Это же имя пользователя принадлежит учетной записи на форуме RaidForums, которая демонстрирует интерес к Core Impact, популярному ПО для тестирования на проникновение:

Учетная запись s3crt на RaidForums

Наконец, мы нашли профиль блогера в сети CSDN с именами пользователей s3crt и z7ys (блог называется z7ys’_s3crt_CSDN博客-XSS领域博主). Этот блогер проявляет интерес к методикам взлома и распространяет файлы, предположительно содержащие исходный код Cobalt Strike, раскрытый в результате утечки и датированный ноябрем 2018 года:

Учетная запись s3crt в CSDN[1]

Используя эти улики — пути к PDB-файлам и соответствующее имя пользователя, — мы нашли еще несколько вредоносных бинарных файлов, которые мог разработать или собрать тот же автор:

- Загрузчик (MD5: D4BDFB90D9AA6D573F3FF3A755E2E630), содержащий путь к PDB-файлу, частично совпадающий с путем в Owowa: C:\Users\S3crt\source\repos\Shellcode_inject\Release\artifact32.pdb.

Этот бинарный файл был загружен в мультисканерный сервис в сентябре 2021 года, но впервые его заметили в августе 2020 года. Он предназначен для декодирования (с использованием операции XOR) и выполнения встроенного шелл-кода. В августе 2020 года шелл-код скачивал вредоносную полезную нагрузку с IP-адреса 150.109.111[.]208. Во время нашего расследования получить эту полезную нагрузку с сервера не удалось, но, исходя из данных нашей телеметрии, мы предполагаем с высокой степенью уверенности, что она была связана с Cobalt Strike. - Мы обнаружили еще один похожий загрузчик (MD5: 3C5654DDD7998AE39717F7E3D079BD93). Впервые он был замечен в августе 2020 года и предположительно также загружал полезную нагрузку типа Cobalt Strike с IP-адреса 150.109.111[.]208 в августе 2020 года.

- Наконец, мы нашли еще один загрузчик (MD5: 3DB7101794CB166CA672814728F4E8D7), детектированный в марте 2021 года и связанный с доменом s3crt[.]biz. Он также запускал выполнение полезных нагрузок Cobalt Strike. Путь загрузчика к PDB-файлу (C:\Users\Administrator\source\repos\Artifact\x64\Aritfact_big\Artifact.pdb) похож по структуре на пути с именем пользователя s3crt.

Следует отметить, что имя пользователя s3crt создано довольно очевидным образом на основе английского слова secret (тайна, секрет) и его могут использовать разные пользователи. Поэтому мы не можем с уверенностью утверждать, что найденные учетные записи и файлы действительно связаны с разработчиком Owowa или друг с другом. Тем не менее комбинация соответствующих имен пользователей, путей к PDB-файлам, имен проектов и интереса к вредоносным инструментам и методикам заслуживает внимания.

Заключение

Вредоносный модуль, описанный в этой публикации, предлагает эффективный способ закрепления в целевых сетях через сервер Exchange и обладает несколькими полезными для своих операторов свойствами:

- IIS-модуль сохраняется в скомпрометированной системе даже при обновлении ПО Exchange.

- Вредоносные функции легко активировать, напрямую отправляя с виду безвредные запросы в зараженные веб-сервисы: в данном случае запросы на аутентификацию в OWA. Такие вредоносные запросы бывает трудно отследить обычными средствами мониторинга сети.

- В отличие от, например, веб-шеллов, IIS-модули не относятся к привычным форматам бэкдоров для веб-приложений, поэтому обычная проверка файлов может их не обнаружить.

- Злоумышленники могут использовать модуль для похищения в пассивном режиме учетных данных пользователей, легитимно подключающихся к веб-сервисам. Этот способ привлекает меньше внимания, чем рассылка фишинговых писем.

К сожалению, у нас было недостаточно данных, чтобы связать обнаруженный вредоносный модуль с какой-либо цепочкой заражения или действиями после заражения. Обнаруженная ранее в этом году уязвимость ProxyLogon продемонстрировала, насколько серьезными могут быть последствия компрометации сервера Exchange и как быстро злоумышленники принимаются за использование критически слабых мест в системе для достижения своих целей. Возможно, что операторы вредоносного ПО использовали эту уязвимость сервера для первоначального развертывания Owowa.

Проявляя изобретательность при создании Owowa, автор этого вредоносного модуля проигнорировал предупреждения Microsoft относительно некоторых рискованных практик разработки HTTP-модулей, которые могут привести к сбою сервера. Кроме того, в общедоступных образцах осталась информация о среде разработки (пути к PDB-файлам, артефакты Fody). Эти данные позволяют найти слабые связи с новыми образцами или учетными записями на различных платформах.

Операторы Owowa продемонстрировали интерес к правительственным организациями в азиатском регионе, в частности в Юго-Восточной Азии. Выбор целей может указывать на то, что злоумышленники хотят получить информацию о повестке ASEAN и внешней политике стран-участниц. Однако признаки, указывающие на неопытность разработчика, не соотносятся с такими стратегическими целями.

Индикаторы компрометации

Owowa

af6507e03e032294822e4157134c9909

ea26bed30da01f5d81c3d96af59424acf2fbb14b

8e1e0ddeb249b9f8331b1562498d2cbd9138ec5e00c55a521d489e65b7ef447d

Вредоносные загрузчики, возможно связанные с Owowa

d4bdfb90d9aa6d573f3ff3a755e2e630

2e5a752f8d1c3b0ba819381c4539006d40692ee9

dac4c2e5318bf0feca535b2116bd48e72d8f36ff7ec8f3bd176fd7e57bd37fc1

3c5654ddd7998ae39717f7e3d079bd93

8429a32acfed3f010502a5b88199cc0367f92fd7

54fecd3227a435c17463f543eacdb7482fc7b2fde4db1d12d16aab94dfdf4085

3db7101794cb166ca672814728f4e8d7

f8b5d7370b56e127449760701b97bf8f43d16852

f167279c692a14fee15bb1f8eb8a9b6edd43cf74d2b590b27129fd69e6b3de88

Пути к PDB-файлам

C:\Users\S3crt\source\repos\ClassLibrary2\obj\Release\ExtenderControlDesigner.pdb

C:\Users\S3crt\source\repos\ClassLibrary2\obj\Release\ClassLibrary2.pdb

C:\Users\S3crt\source\repos\Shellcode_inject\Release\artifact32.pdb

C:\Users\Administrator\source\repos\Artifact\x64\Aritfact_big\Artifact.pdb

Командный сервер Cobalt Strike, возможно связанный с Owowa

150.109.111[.]208

Подозрительный домен, возможно связанный с Owowa

s3crt[.]biz

[1] Обратите внимание, что в профиле использовано изображение мастера боевых искусств, никак не связанное c владельцем профиля.

Owowa — модуль для кражи учетных данных и удаленного управления через OWA