Недавно онлайн-журнал Motherboard опубликовал историю про операцию ShadowHammer – раскрытую атаку на цепочки поставок, в которой использовалась утилита ASUS Live Update.

Расследование этой атаки еще продолжается, его результаты и техническое описание будут опубликованы на конференции SAS 2019 в Сингапуре. А пока мы хотели бы сообщить о некоторых важных обстоятельствах инцидента.

В январе 2019 г. мы обнаружили продвинутую атаку на цепочку поставок, в которую была вовлечена утилита ASUS Live Update. Атака произошла с июня по ноябрь 2018 г., и по данным нашей телеметрии, она затронула большое число пользователей.

ASUS Live Update – это утилита, которая предустанавливается на большинстве компьютеров ASUS и используется для автоматического обновления компонентов – BIOS, UEFI, драйверы и системные приложения. Как сообщает Gartner, ASUS в 2017 г. являлся пятым крупнейшим поставщиком персональных компьютеров по количеству проданных единиц товара. Это делает компанию также и крайне привлекательной целью для APT-группировок, стремящихся воспользоваться ее клиентской базой.

Согласно нашей статистике содержащую бэкдор версию ASUS Live Update в какой-либо момент времени скачали и установили более 57 000 пользователей продуктов «Лаборатории Касперского». У нас нет возможности подсчитать общее число затронутых пользователей, опираясь только на наши данные; при этом мы считаем, что реальный масштаб проблемы гораздо шире – ею может быть затронуто более миллиона пользователей по всему миру.

Атака была адресно направлена на неопределенную группу пользователей, определенных по MAC-адресам сетевых адаптеров. Список MAC-адресов был жестко зашит в зараженные образцы утилиты, цели этой масштабной операции идентифицировались согласно этому списку. Из более чем 200 вредоносных образцов, участвовавших в этой атаке, нам удалось извлечь более 600 уникальных MAC-адресов целевых компьютеров. Естественно, могут существовать и другие образцы с другими списками MAC-адресов.

Эта атака на цепочку поставок нам видится как очень продвинутая – по сложности и методам она сравнима или даже превосходит инциденты Shadowpad и CCleaner. Она оставалась незамеченной так долго в том числе из-за того, что зараженные версии утилиты обновления были подписаны легитимными сертификатами (например, «ASUSTeK Computer Inc.»). Содержащие бэкдор утилиты располагались на официальных серверах обновления ASUS по адресам liveupdate01s.asus[.]com и liveupdate01.asus[.]com.

Цифровая подпись в зараженном инсталляторе ASUS Live Update

Серийный номер сертификата: 05e6a0be5ac359c7ff11f4b467ab20fc

Мы связались с ASUS 31 января 2019 г. и сообщили им об атаке, предоставив им индикаторы заражения и описания вредоносного ПО.

Хотя точная атрибуция в данный момент еще недоступна, мы собрали некоторые факты, на основании которых можно связать эту атаку с инцидентом ShadowPad в 2017 году. В судебных материалах Microsoft официально связала инцидент ShadowPad с хакерской группировкой BARIUM. Известно, что BARIUM занимается APT-атаками при помощи бэкдора Winnti. Недавно наши коллеги из ESET написали о другой атаке на цепочки поставки, в которой также использовался BARIUM; мы полагаем, что эта атака связана с рассматриваемым случаем.

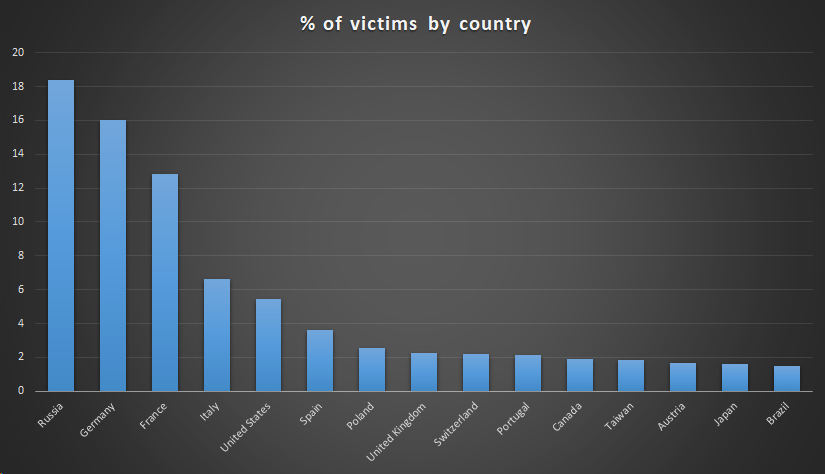

Распределение жертв скомпрометированной утилиты ASUS Live Updater по странам:

Следует учесть, что на приведенные данные может оказывать существенное влияние неравномерное распределение пользователей продуктов «Лаборатории Касперского» по странам. Вообще говоря, распределение жертв должно соотноситься с распределением по странам пользователей продукции ASUS.

Мы создали утилиту, запустив которую можно определить, не попал ли ваш компьютер в группу специально отобранных целей ShadowHammer. Утилита сравнивает MAC-адреса всех сетевых адаптеров со списком известных целей, заданным в теле зловреда, и при совпадении выдает предупреждение.

Скачать архив с утилитой (.exe)

Также можно проверить MAC-адрес онлайн. Если вы обнаружили, что являетесь целью данной вредоносной операции, напишите нам по адресу shadowhammer@kaspersky.com.

Индикаторы заражения:

Вредоносное ПО, используемое в ShadowPad и связанных атаках, детектируется продуктами «Лаборатории Касперского» со следующим вердиктом:

- HEUR:Trojan.Win32.ShadowHammer.gen

Домены и IP-адреса:

- asushotfix[.]com

- 141.105.71[.]116

Некоторые из адресов, с которых распространялись зараженные пакеты ПО:

- hxxp://liveupdate01.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER365.zip

- hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER362.zip

- hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER360.zip

- hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER359.zip

Хэш-суммы (Liveupdate_Test_VER365.zip):

- aa15eb28292321b586c27d8401703494

- bebb16193e4b80f4bc053e4fa818aa4e2832885392469cd5b8ace5cec7e4ca19

Полный набор индикаторов заражения и YARA-правил предоставляется клиентам сервиса Kaspersky Intelligence Reporting, адрес для связи intelreports@kaspersky.com.

Операция ShadowHammer