Атака на инфраструктуру Зимней Олимпиады

Через пару дней после церемонии открытия Зимней олимпиады в Пхенчхане, Южная Корея, мы на условиях неразглашения (TLP:Red) получили от партнера информацию о сокрушительной вредоносной атаке на инфраструктуру Олимпийских игр. В ходе беглого анализа мы обнаружили деструктивную самомодифицирующуюся самораспространяющуюся вредоносную программу с возможностью сбора паролей – уже из этого описания понятно, что появление такой программы в компьютерной сети организации не доставит много радости.

Согласно СМИ, организаторы Олимпийских игр в Пхенчхане подтвердили, что они проводят расследование кибератаки, на время парализовавшей работу IT-систем как раз перед официальной церемонией открытия: были отключены экраны, не было сети Wi-Fi, не работал официальный веб-сайт Олимпиады, из-за чего болельщики не могли распечатать билеты. Мы обнаружили и другие попытки причинить вред компаниям, тесно сотрудничающим с организаторами Зимних Олимпийских игр.

Характеристики зловреда

В день нападения несколько файлов, связанных с кибератакой, были загружены на веб-сайт VirusTotal; они быстро попали в поле зрения аналитиков вредоносного ПО. Пока мы детально расследовали эту атаку под ограничением неразглашения, эксперты Cisco Talos опубликовали краткое описание зловреда, которое получили из неназванного источника. В своем блоге эксперты Talos связали атаку со зловредами Netya (Expetr/NotPetya) и BadRabbit (целевой троян-вымогатель).

Эта публикация Talos по сути сняла ограничение, связанное с протоколом Traffic Light – информация стала публично доступной. Тем не менее, мы решили не делать поспешных выводов, особенно в части атрибуции; спокойно и методично мы исследовали угрозу, по пути обнаруживая все больше ложных флагов (false flag) и нестыковок во вредоносном коде.

Основной модуль зловреда представляет собой сетевого червя, состоящего из нескольких компонентов, в т.ч. из легитимной утилиты PsExec из набора программ SysInternals, нескольких модулей для кражи учетных данных и одного деструктивного вайпера. С технической точки зрения целью зловреда является доставка и запуск на компьютере-жертве стирателя, который в течении 60 минут пытается уничтожить файлы найденные в сетевых папках доступных текущему пользователю. В это время основной модуль собирает пароли пользователя из браузера и Windows-хранилища и создает новую версию червя, которая включает старые и только что украденные учетные данные. Этот червь нового поколения затем рассылается на компьютеры, доступные по локальной сети, и запускается при помощи утилиты PsExec; в своей дальнейшей деятельности он использует уже собранные учетные данные и текущие права пользователя.

После 60 минут активности зловред очищает журналы событий Windows, восстанавливает исходные версии резервных копий файлов, удаляет теневые копии из файловой системы, блокирует элемент «восстановление» в меню загрузки Windows, отключает все сервисы в системе и перезагружает компьютер. Те файлы в сетевых папках, который он успел стереть за эти 60 минут, в результате оказываются уничтоженными или серьезно поврежденными. Зловред никак не обеспечивает своё закрепление в системе, более того, в нем есть защитный механизм, предотвращающий повторное заражение; этот же механизм может использоватьтся, как выключатель (killswitch) т.е. для своебразной «вакцинации» против зловреда. Кстати говоря, только 1 Мб содержимого файлов в удаленных сетевых папках полностью перезаписывается нулями; в файлах большего размера нулями перезаписывается только 1 Кб данных в заголовке, что лишь повреждает файлы в, как правило, самой важной их части (заголовке файла). Локальные файлы не уничтожаются. Кроме того, червь не удаляет себя или свои компоненты.

Этап разведки

Несколько компаний публиковали блогпосты об атрибуции, функциях и методе распространения OlympicDestroyer, но при этом никто из них не обнаружил, как именно и откуда запустили зловред. Нам в этом отношении удалось продвинуться чуть дальше.

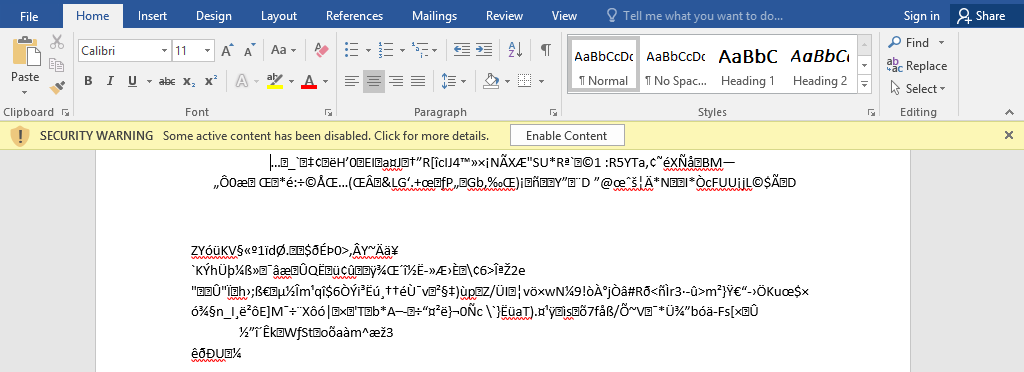

С декабря 2017 г. исследователи отслеживали образцы документов Microsoft Office, которые рассылались в спирфишинговых письмах, эксплуатирующих тему Зимней Олимпиады – образцы которых были загружены на VirusTotal. Документы содержали лишь минимально отформатированный случайный набор символов – это было сделано, чтобы получатель подумал, что это текст в неправильной кодировке и попытался что-то изменить в настройках программы. Жёлтой яркой полосой Microsoft Word предлагает нажать на кнопку «Разрешить содержимое» («Enable Content»), что многие и сделали, не обратив внимание на надпись «SECURITY WARNING».

Когда пользователь нажимает на кнопку «Разрешить содержимое», документ выполняет cmd.exe с командой запустить скриптлет PowerShell, который, в свою очередь, загружает и выполняет скриптлет PowerShell второго этапа. В результате в системе появляется бэкдор.

Казалось бы, единственной косвенной уликой, связывающей почтовую рассылку и зловред OlympicDestroyer, является лишь общая цель атаки – получатели рассылки были связаны с Олимпийскими Играми. Однако, нам удалось обнаружить пару дополнительных связей между этими вредоносными документами и атакой в Пхенчхане.

Для расследования этой вредоносной кампании нашим аналитикам был предоставлен административный доступ к одному из серверов, затронутых атакой – это был сервер в одной из гостиниц в Пхенчхане. Компания-владелец также любезно предоставила журнал сетевых подключений с сетевого шлюза. Благодаря этому мы смогли подтвердить наличие вредоносного трафика к серверу по адресу 131.255.*.*, расположенному в Аргентине. Зараженный хост устанавливал множественные подключения к этому серверу по следующим портам:

- 443

- 4443

- 8080

- 8081

- 8443

- 8880

Сервер в Аргентине был приобретен у промежуточного владельца, расположенного в Болгарии, который любезно помог нам с расследованием – компания поделилась информацией о том, что сервер был приобретен следующим лицом:

Имя: Simon En***

Электронный адрес: simon***@protonmail.com

Дата последнего входа: 2018-02-07 16:09

IP-адрес: 82.102.*.* (Норвегия)

Дата приобретения сервера: 2017-10-10

Тот же человек зарегистрировал домен, указав адрес и телефонный номер в Швеции:

Домен: microsofttech***[.]com

Регистрационное имя: Elvis Su***

Электронный адрес: elvis.su***@mail.com

Дата регистрации: 2017-11-28

Регистрация домена была приостановлена в декабре 2017 г. из-за провала верификации электронной почты. До этого конфиденциальность данных доменной регистрации была обеспечена защитой, из-за чего были скрыты все регистрационные данные (кроме DNS-серверов), судя по которым домен был приобретен через MonoVM – провайдера VPS-хостинга для биткоин-провайдера:

- Имя сервера: monovm.earth.orderbox-dns[.]com

- Имя сервера: monovm.mars.orderbox-dns[.]com

- Имя сервера: monovm.mercury.orderbox-dns[.]com

- Имя сервера: monovm.venus.orderbox-dns[.]com

История имени сервера:

Этот адрес электронной почты всплыл в качестве контактной информации, указанной для небольшой сети внутри IP-диапазона 89.219.*.*, которая расположена в Казахстане. Здесь след, на сегодняшний день, обрывается. К сожалению, мы не можем раскрыть полную информацию, поскольку не хотели бы вступать во взаимодействие по этим контактным данным. Полная информация предоставлена в правоохранительные структуры, а также доступна подписчикам наших аналитических отчетов по APT.

Указанный Simon En*** осуществлял управление сервером в Аргентине с IP-адреса в Норвегии (82.102.*.*). Норвежский адрес — это шлюз VPN-сервиса, который известен под названием NordVPN и предлагает VPN-сервисы с защитой конфиденциальности. Пользователям NordVPN достуна оплаты с использованием криптовалюты.

В данном расследовании VPN-сервис NordVPN всплывает уже не в первый раз. До этого мы видели вредоносный документ Word, использовавшийся в тех самых спирфишинговых письмах, в которых эксплуатировалась тема Зимней Олимпиады; содержимое этого документа выглядело как мусорный текст, взятый из нетекстового источника (например из локалького файла подкачки или даже необработанных данных с диска). Однако, при этом в тексте были две вполне читаемые текстовые строки (выделено на рисунке ниже); как и почему они были включены в документ (MD5: 5ba7ec869c7157efc1e52f5157705867) – неясно. Единственная версия – они были просто незамечены и автор документа вставил их по неосмотрительности. Это означает лишь одно – автор документа подготовленного для атаки вероятно тоже использовал NordVPN.

Конечно же, из одной этой находки не стоит делать далеко идущих выводов, хотя она и выглядит как еще один признак, указывающий на связь между спирфишинговой кампанией на объекты Олимпиады и злоумышленниками, ответственными за распространение червя OlympicDestroyer. Однако есть ещё кое что. Вышеуказанный документ включает PowerShell-код, который крайне схож с PowerShell-бэкдором, обнаруженном в сети жертвы OlympicDestroyer. Сравнение этих двух образцов кода дается ниже.

Скрипты PowerShell, приведенные ниже, были использованы во вредоносных документах и в качестве самостоятельных бэкдоров. Во втором случае они были разработаны и подвергнуты обфускации при помощи одного и того же инструмента. В этих двух скриптах наблюдается схожая структура URL, в обоих реализован шифр RC4 на основе PowerShell, а также передается секретный ключ на сервер в base64 кодировке используя HTTP Сookie.

| Код зловреда, использованного в спирфишинговой атаке в Южной Корее | Код скрипта Powershell, обнаруженного у жертвы OlympicDestroyer | ||||

|

|

Распространение по сети

Несмотря на то, что червь по определению имеет функцию самовоспроизведения, злоумышленники перед тем, как запустить зловред «в дикую природу», добавили в него дополнительный функции для распространения по сети. Мы полагаем, это было сделано для того, чтобы найти лучшее место, где можно выпустить червя. Распространение, судя по всему, происходило через эксплуатацию утилиты PsExec и краденых учетных данных; открывался дефолтный порт Meterpreter (TCP 4444) и загружался бэкдор (Meterpreter). Также злоумышленники проверяли конфигурацию сети, возможно в поисках серверов, имеющих VPN-соединения или подключение сразу к нескольким сетям, чтобы проникать в смежные сети, которые могли иметь связь с инфраструктурой Олимпийского Комитета.

На одном из хостов в гостинице на горнолыжном курорте, которая подверглась атаке, был включен компонент «Мониторинг активности» (System Watcher) «Лаборатории Касперского». Он собрал некоторое количество артефактов, использованных злоумышленниками для распространения зловреда по сети. Согласно телеметрии с этого хоста, злоумышленники проникли в систему 6 февраля 2018 г. При этом они использовали три типа скриптов PowerShell: для открытия порта TCP 4444, для запуска утилиты ipconfig и загрузчик.

Исходя из телеметрии, полученной с одного из хостов, мы воссоздали хронологию действий злоумышленников и нарисовали гистограмму времени их активности, когда они запускали в зараженной системе исполняемые файлы.

Как видим, активность злоумышленников имела место в основном вне рабочего времени по Стандартному Корейскому времени (UTC+9) – возможно, чтобы не привлекать лишнего внимания.

Распространение червя

OlympicDestroyer – это сетевой червь, который собирает учетные данные пользователей и имена хостов (или домены). Вновь собранные данные записываются в конец уже существующей коллекции. В нашем распоряжении оказались различные образцы червя из разных сетей, что позволило нам воссоздать путь распространения червя и определить его источник (или, по крайней мере, имя хоста и список пользователей).

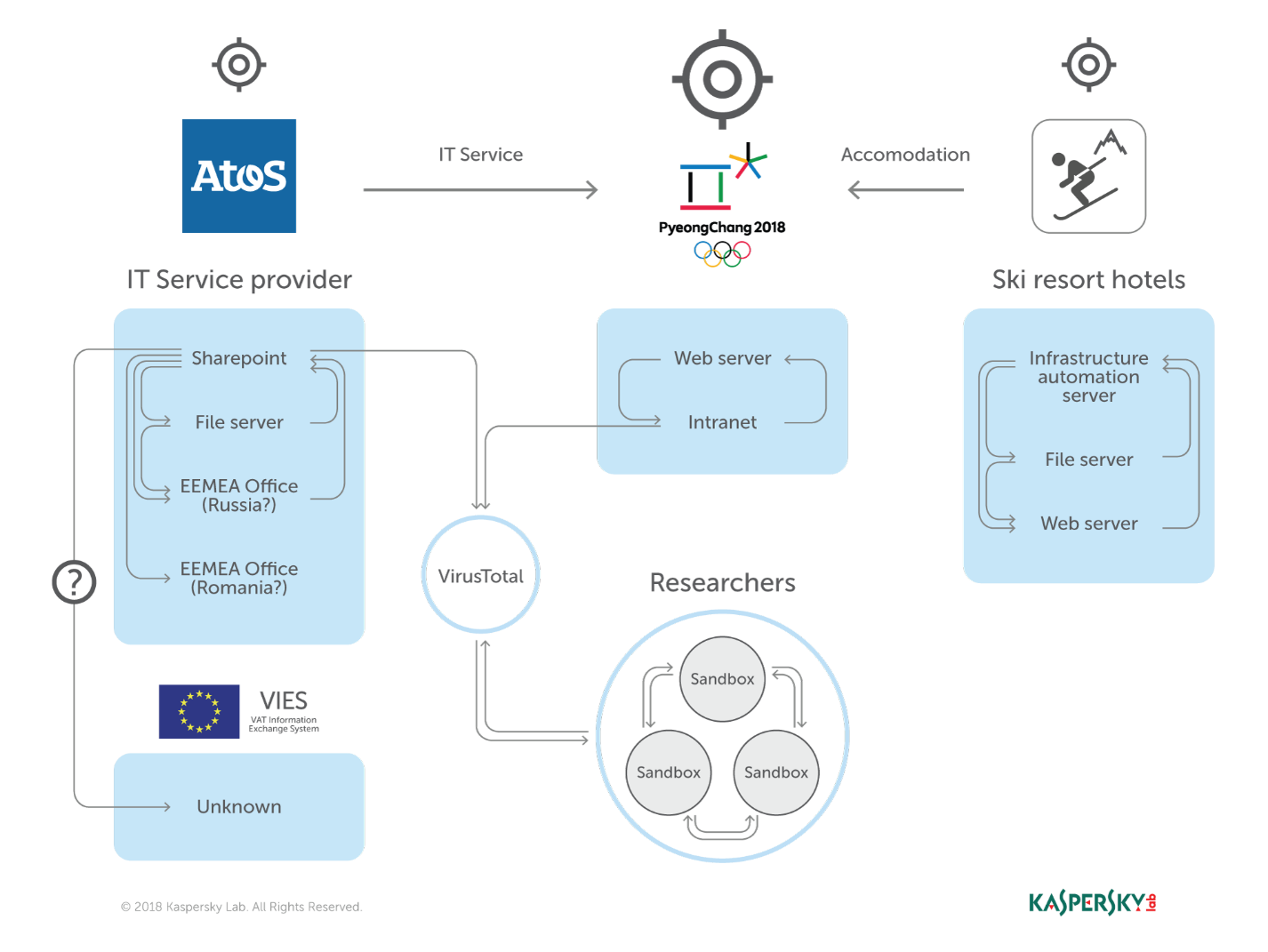

Вышеприведенная диаграмма была построена исходя из извлеченных списков учетных данных с именами хостов и опираясь на роли серверов, предполагаемых по их именам. Как видно, запуск червя происходил по крайней мере с трех независимых площадок; это компания Atos.net, горнолыжные гостиницы и сервер Pyeongchang2018.com. В какой-то момент образцы со списком учетных данных были загружены на VirusTotal и попали в руки исследователям, которые исполнили их в изолированной среде и проверили VirusTotal на наличие образцов нового поколения червя. На VirusTotal существует некоторое количество образцов, содержащих учетные данные с компьютеров этих изолированных сред. Тем не менее ясно, что первоначальный запуск сетевого червя произошел не там, а на одной из известных площадок, указанных выше.

Жертвы

Объектом спирфишинговых рассылок стали сети официальных партнеров Зимней Олимпиады. Злоумышленники, вероятно, получили список олимпиады с официального веб-сайта, вычислили их доменные имена, собрали известные почтовые адреса и стали их атаковать спирфишинговыми сообщениями.

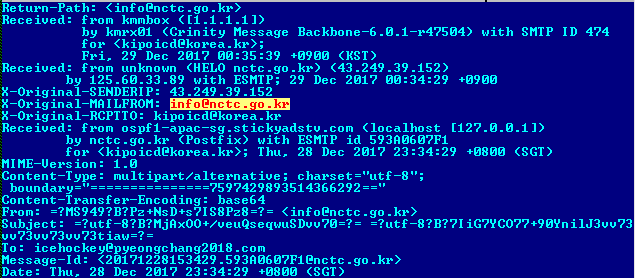

Один из таких вредоносных документов был загружен на VirusTotal из Южной Кореи 29 декабря 2017 г. внутри электронного письма (MD5 6b728d2966194968d12c56f8e3691855). Адрес отправителя имитирует адрес южнокорейского Центра по борьбе с терроризмом, при этом, судя по IP-адресу, сервер отправителя находится в Сингапуре.

В качестве адреса получателя мы видим адрес icehockey@pyeongchang2018[.]com. Однако, фактическими получателямии стали следующие организации и компании:

| Отрасль | Домен организации – объекта атаки |

| Госструктуры | airport.co.kr customs.go.kr kepco.co.kr kma.go.kr korail.com korea.kr pyeongchang2018.com sports.or.kr |

| Крупный бизнес | sk.com kt.com |

| Энергетика | esco-posco.co.kr posco.co.kr |

| Полупроводниковая промышленность | skhynix.com us.skhynix.com |

| Транспорт | koreanair.com hanjin.co.kr |

| Здравоохранение | gnah.co.kr |

| СМИ | donga.com |

| Реклама | ppcom.kr samikdisplay.co.kr (производитель светодиодных экранов) tkad.co.kr vestceo@naver.com (электронный адрес компании, занимающейся рекламой на светодиодных экранах) |

| Туризм | alpensiaresort.co.kr yongpyong.co.kr |

Похоже, злоумышленники несколько небрежно подошли к составлению списка электронных адресов жертв. Во-первых, не имело большого смысла включение в него коротких доменных имен, таких как sk.com и kt.com – атаки на них едва ли были замечены. С другой стороны, фишинговые сообщения получили компании, которые никак не были связаны с Олимпиадой, но чьи доменные имена оканчиваются на sk.com и kt.com:

- krovy-sk.com (производитель стройматериалов из дерева, Словакия)

- okc-sk.com (горнодобывающая промышленность, Канада)

- bcel-kt.com (финансовая компания, Лаос)

- kuhlekt.com (производитель ПО, Австралия)

- wertprojekt.com (риелторская компания, Германия)

Судя по собранным нами уликам, атакующим удалось проникнуть в следующую инфраструктуру:

- Производитель ПО, отвечающий за автоматизацию на горнолыжных курортах

- Две горнолыжных гостиницы в Южной Корее

- Провайдер IT-сервисов (Atos.net), с головным офисом во Франции

- Сеть, связанная с веб-сайтом Pyeongchangcom

Учитывая, что зловред распространялся как сетевой червь через сети Windows-компьютеров, побочный ущерб был неизбежен. Благодаря одной из жертв, которая загрузила файл дроппера на VirusTotal из Австрии, мы смогли извлечь имя хоста из украденных учетных данных, которые хранились в зловреде: ATVIES2BQA. На первый взгляд это может показаться случайной последовательностью символов, но мы предполагаем, что AT – это код страны хоста (Австрия –совпадает со страной, откуда пользователь загрузил образец); далее идет название организации VIES, а далее – дополнительные символы, которые являются уникальным идентификатором хоста. Согласно открытым данным, в Австрии этому идентификатору может соответствовать только одна крупная организация – Система обмена информацией о плательщиках НДС (VAT Information Exchange System), используемая по всему Европейскому Союзу. VIES – это поисковая служба, владельцем которой является Европейская Комиссия. Таким образом, червем оказался заражен либо хост компании Atos, который отвечает за связь с указанной Системой обмена информацией, либо сама эта система попала в число побочных жертв.

Однако главная вспышка червя, которую мы расследовали, случилась в гостинице на горнолыжном курорте в Южной Корее. Никаких образцов зловреда из гостиницы на VirusTotal загружено не было, поэтому этот эпизод остался неизвестным общественности. Мы полагаем, что это же произошло во многих других случаях заражения в Южной Корее, и по этой причине истинный масштаб атак оказался недооцененным.

Мы можем сказать, что жертвой атаки стала гостиница, принадлежащая крупной сети отелей (название мы сообщить не можем) и расположенная на горнолыжном курорте в Пхенчхане. Несмотря на близость к месту проведения Зимней Олимпиады, курорт не вошел в число официальных мест ее проведения, но безусловно является частью окружающей инфраструктуры, где располагалось большое количество гостей и, возможно, даже спортивные команды, участвующие в Олимпиаде. Поговорив с владельцами гостиницы, мы выяснили, что зловред нарушил работу горнолыжных подъемников, которые управлялись с одного из атакованных серверов. Наш анализ показал, что этот курорт стал жертвой атаки не случайно: злоумышленники выбрали выделенный сервер автоматизации горнолыжного курорта в качестве отправной точки для распространения червя. Время было тоже выбрано не случайно: заражение началось за пару часов до официальной церемонии открытия, так чтобы червь успел достаточно распространиться по сетям и причинить максимальное неудобство для людей использующих инфраструктуру курорта. Похоже, частью плана было добиться широкого освещения кибератаки в новостях.

Проблемы атрибуции

Исследователи из Cisco Talos указали в своем блоге, что в черве OlympicDestroyer использованы методы обнуления журнала событий и удаления резервных копий, схожие с таковыми в BadRabbit и NotPetya. Действительно, есть определенное сходство в части реализации методов, однако в семантике кода существует немало различий. Определенно, разговор не идет о полной идентичности кода. Кроме того, поскольку вредоносный код публично обсуждался в исследовательских блогах, использованные в нем простые методы стали доступны каждому интересующемуся.

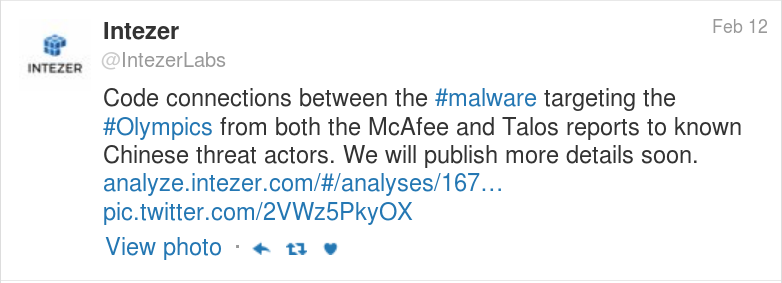

Вскоре после публикации блогпоста Talos израильская компания IntezerLabs сообщила в Twitter, что обнаружила данные, позволяющие связать вредоносные атаки во время Олимпиады с китайскими APT-группировками.

Рис. 9. Сообщение IntezerLabs от 12 февраля 2018 г. о связях кибератак с китайскими APT-группировками

IntezerLabs опубликовала блогпост с анализом функций зловреда, обнаруженных при помощи собственной технологии анализа сходства вредоносных программ.

Через несколько дней различные СМИ начали публиковать статьи, в которых высказывались предположения о вмешательстве российских APT-группировок и их возможных мотивов: «Исследовательская группа Crowdstrike заявила, что в ноябре и декабре 2017 г. она отследила операцию по краже учетных данных пользователей в секторе международного спорта. В то время она связала эту операцию с деятельностью российской хакерской группы Fancy Bear…».

При этом, вице-президент Crowdstrike по сбору и анализу информации Адам Майерс (Adam Meyers) заявил в интервью: «Нет никаких данных, которые бы указывали на связь между Fancy Bear и вредоносной атакой во время Олимпиады».

Тем не менее, через две недели о «русском следе» заявила уже американская газета Washington Post. Ссылаясь на «двух официальных лиц США, которые в конфиденциальном порядке сообщили», что за вредоносной атакой на Зимние Олимпийские игры стояли «российские военные шпионы». К сожалению, такие статьи, основанные на заявлениях анонимных источников, не содержат достоверных данных и не дают реальных ответов на вопросы – они только распространяют слухи.

Исследователи из Microsoft, кажется, тоже поторопилась по поводу этого червя – их система распознавания вредоносного ПО указала, возможное использование эксплойта EternalRomance к уязвимости Windows исправленной в обновлении MS17-010.

Рис. 10. Исследователи из Microsoft заявляют, что в OlympicDestroyer обнаружен эксплойт EternalRomance

Через пару дней Microsoft пришлось отозвать эти заявления – они попросту не были подтверждены.

Спустя некоторое время мы опубликовали отчет, доступный для подписчиков наших аналитических отчетов по APT-угрозам, с результатами криминатистического анализа и подробным анализом атрибуции (для получения дополнительной информации напишите нам на intelreports@kaspersky.com). Днём позже Cisco Talos решила вернуться к теме OlympicDestroyer и опубликовала блогпост с похожими выводами. Мы не можем не согласиться с их анализом кода, поскольку мы пришли практически к тем же заключениям. Кроме того, аналитики Talos заметили, что имя файла evtchk.txt, которое было использовано в зловреде в качестве ложного флага, очень похоже на имена файлов (evtdiag.exe, evtsys.exe, evtchk.bat), которые использовались при кибератаке BlueNoroff/Lazarus в попытке кражи $951 млн из Бангладешского Центробанка используя систему SWIFT в 2016 г.

Аналитики компании Recorded Future решили не делать каких-либо выводов об атрибуции этой атаки; при этом они заявили, что обнаружили сходство с загрузчиками зловреда BlueNoroff/Lazarus LimaCharlie, которые обычно связывают с северокорейскими хакерами.

Мы не можем не согласиться, что часть вредоносного кода действительно напоминает код Lazarus. Есть сходства в коде, отвечающем за надёжное удаление файлов в вайпер-модулях OlympicDestroyer (MD5: 3c0d740347b0362331c882c2dee96dbf) и Bluenoroff (MD5: 5d0ffbc8389f27b0649696f0ef5b3cfe).

Рис. 12. Сравнение кода в модулях стирания файлов (слева: утилита Bluenoroff, справа: OlympicDestroyer)

Также существует высокая степень сходства между Lazarus и OlympicDestroyer. В обоих зловредах есть модули, в которых используется одна и та же методика расшифровки полезной нагрузки в памяти с использованием секретного пароля, который предоставляется через командную строку. В Lazarus этот подход использовался во вредоносных загрузчиках для защиты модулей бэкдоров от реверс-инжиниринга, потому что в этих модулях содержалась дефолтная информация о командных серверах. (Recorded Future также заявляет о сходстве в коде вредоносных загрузчиков).

При этом, несмотря на сходства в методе, существуют значительные различия в его применении:

- В Lazarus использовались длинные и надежные буквенно-цифровые пароли (длиной более 30 символов). В OlympicDestroyer же использовался очень простой пароль: «123».

- В Lazarus пароли к защищенной полезной нагрузке никогда не прописывались в теле зловреда. В OlympicDestroyer, напротив, такие пароли указываются в теле червя (по сути, это был единственный возможный путь, поскольку червь должен был распространяться и вести свою деятельность полностью автономно). По этой причине сама идея использовать в сетевом черве парольную защиту полезной нагрузки выглядит смешно; мы полагаем, что такая группировка как Lazarus, учитывая их прошлые методы работы, вряд ли будет использовать подобный подход.

Причастность Северной Кореи к этой атаке выглядит весьма маловероятной, учитывая что на открытие Олимпиады в Пхенчхане отправилась родная сестра Ким Чен Ына. По данным нашего расследования, атака началась непосредственно перед церемонией открытия 9 февраля 2018 г.

Наша следующая находка шокировала. Используя нашу собственную систему поиска сходства между вредоносными программами, мы обнаружили уникальный код, связывающий Olympic Destroyer и Lazarus. Речь о заголовке (rich header) – содержащим различные функции фрагменте кода, который сгенерирован средой разработки и хранится в исполняемых файлах. В некоторых редких случаях такой заголовок может быть использован для сопоставления вирусописателей и их проектов. В случае с образцом вайпера Olympic Destroyer, который мы проанализировали, заголовок на 100% совпал с одним из ранее известных вредоносных компонентов Lazarus. При этом даже минимального сходства с другими известными нам чистыми или вредоносными файлами найдено не было.

Тем не менее, различия в возможных мотивах и почерке авторов Lazarus и Olympic Destroyer заставили некоторых из наших исследователей скептически отнестись к этой находке. После тщательного изучения доказательств и ручной проверки кода оказалось, что функции в заголовке не соответствовали коду исполняемого файла. В этот момент стало ясно, что мы имеем дело с подделкой – заголовок вайпера был подменен таким образом, чтобы указывать на Lazarus. Понимая, что это не слишком хорошо известный прием в сфере анализа и атрибуции зловредов, мы решили поделиться подробностями и техническими деталями в отдельном блогпосте.

Мы также заметили, что существует модуль-вайпер с оригинальным заголовком, он был загружен на Virus Total из Франции, где находится одна из жертв (Atos). Время компиляции файла — 2018-02-09 10:42:19 – почти на два часа позже начала атаки на лыжные курорты Пхенчана. Неясно, что именно пошло не так, но похоже, что атакующие в спешке модифицировали вайпер, чтобы тот немедленно отключал системные сервисы и сразу перезагружал компьютер, вместо того чтобы ожидать целых 60 минут. Похоже, злоумышленникам были нужны немедленные результаты, поскольку до церемонии открытия Игр оставались считанные минуты.

С учетом вышесказанного, напрашивается вывод, что очень сложный «ложный флаг» был намеренно добавлен во вредоносную программу, чтобы создать у аналитиков впечатление, будто они нашли неоспоримое доказательство участия группировки Lazarus, и помешать аккуратной атрибуции угрозы.

Выводы

Итак, какие выводы можно сделать из этой истории? Всё зависит от того, насколько умен и продвинут злоумышленник, который стоит за вредоносной кампанией. Если в группировке Lazarus работают самые продвинутые хакеры в мире, то они смогли бы создать сложный и нетривиальный ложный флаг, который было бы сложно раскрыть, а для доказательства подлога потребовался бы еще более умный и продвинутый исследователь. При этом, для злоумышленника сложно предугадать уровень «продвинутости» будущего исследователя зловреда. И вообще сложности зловреда снижаетт его надежность, так что нет гарантий, что вредоносная атака пойдет по плану. Ну и наконец, у группы Lazarus не было мотива для проведения такой атаки, да и почерк местами был совсем не их.

Если говорить о почерке и методах работы, мы видели, что атакующая сторона использовала хостинг-сервисы NordVPN и MonoVM. Оба этих сервиса доступны за биткоины, что делает их идеальными инструментами для APT-группировок. Это свойство (а также еще несколько особенностей) в прошлом были присущи известной русско-говорящей APT-группировке Sofacy. Год назад мы публиковали исследование об APT-группировке Lazarus, которая использовала специально внедренные ложные аттрибуты в атаках против банков по всему миру, что должно было указать на русско-говорящих хакеров. Была ли это «ответка» от русско-говорящей Sofacy или кто-то пытался подставить Sofacy? В данном случае многое неясно, и истинный расклад дел еще предстоит выяснить.

В данной истории остается открытым вопрос о мотивах атакующей стороны. Нам известно, что у злоумышленников были административные учетные записи в сетях, подвергшихся атакам. Удалив резервные копии и уничтожив все локальные данные, они легко могли бы куда более серьёзно повредить инфраструктуру Олимпиады. Но вместо этого злоумышленники решили причинить лишь «небольшой» вред: удалить файлы на сетевых папах Windows, обнулить журналы событий, удалить резервные копии, заблокировать работу служб Windows и привести операционную систему в состояние, из которого ее невозможно перезагрузить. Если учесть многочисленные сходства в части используемых тактик и процедур с другими группировками и вредоносными программами, намеренное использование ложных флагов и относительно хороший уровень обеспечения секретности операций, то встает еще больше вопросов касательно целей всей этой кампании.

На наш взгляд, есть несколько возможных мотивов, которыми могли руководствоваться злоумышленники, выполнившие атаку:

- Демонстрация силы. Не далеки времена, когда обладание таким потенциалом может быть использовано в сложных сверхсекретных политических переговорах.

- Тестирование возможностей деструктивного червя при ограничении объема наносимого вреда, чтобы избежать чрезмерного внимания со стороны потенциальных расследователей и широкой общественности. Случаи ошибки вследствие человеческого фактора или сбоя в работе никто предсказать не может, а запускать полномасштабную деструктивную атаку не имея гарантии, что их не обнаружат, атакующие пока не решились.

- Заманить аналитиков угроз на поле ложных флагов и, наблюдая их ответные действия, научиться создавать идеальный ложный флаг для будущих атак.

Последний вариант выглядит правдоподобным, если учесть, что в зловреде был Wiper-модуль, который при этом не уничтожал компоненты самого зловреда, т.е. авторы сами хотели чтобы червь был обнаружен.

С позиций злоумышленников, научиться создавать надежные ложные флаги и обманывать аналитиков, заставляя их приписывать атаки кому-то еще – означает получить идеальное прикрытие и полный иммунитет к атрибуции. Но научиться этой сложной науке можно лишь экспериментальным путём.

Мы полагаем, что тщательно организованная кампания OlympicDestroyer сыграла очень важную роль и значительно повлияет на будущее исследований APT-угроз. Эта вредоносная кампания не подорвала Олимпийские игры в Пхенчхане, но ее эффект был заметен не только в Южной Корее, но и в Европе. Наиболее важно то, что она несет в себе потенциальную угрозу самим практикам атрибуции вредоносных кампаний и этим подрывает доверие к результатам анализов данных об угрозах.

Из этой вредоносной кампаний следует извлечь урок, актуальный для всего сообщества аналитиков IT-угроз: при атрибуции угроз не стоит делать поспешных выводов. Это очень деликатная тема, к которой следует подходить очень осторожно. Мы, как представители индустрии IT-безопасности, не должны жертвовать точностью исследований в угоду конъюнктурного продвижения бизнеса.

Известные исполняемые файлы OlympicDestroyer

0311CEC923C57A435E735E106517797F

104ECBC2746702FA6ECD4562A867E7FB

12668F8D072E89CF04B9CBCD5A3492E1

19C539FF2C50A0EFD52BB5B93D03665A

221C6DB5B60049E3F1CDBB6212BE7F41

3514205D697005884B3564197A6E4A34

3C0D740347B0362331C882C2DEE96DBF

47E67D1C9382D62370A0D71FECC5368B

4C8FA3731EFD2C5097E903D50079A44D

4F43F03783F9789F804DCF9B9474FA6D

51545ABCF4F196095ED102B0D08DEA7E

52775F24E230C96EA5697BCA79C72C8E

567D379B87A54750914D2F0F6C3B6571

5778D8FF5156DE1F63361BD530E0404D

583F05B4F1724ED2EBFD06DD29064214

58DD6099F8DF7E5509CEE3CB279D74D5

59C3F3F99F44029DE81293B1E7C37ED2

64AA21201BFD88D521FE90D44C7B5DBA

65C024D60AF18FFAB051F97CCDDFAB7F

68970B2CD5430C812BEF5B87C1ADD6EA

6E0EBEEEA1CB00192B074B288A4F9CFE

7C3BF9AB05DD803AC218FC7084C75E96

83D8D40F435521C097D3F6F4D2358C67

86D1A184850859A6A4D1C35982F3C40E

Червь OlympicDestroyer

Con

Интересно,