В течение месяца на компьютерах пользователей продуктов «Лаборатории Касперского»:

- отражено 242 663 383 сетевых атак;

- заблокировано 71 334 947 попыток заражения через Web;

- обнаружено и обезврежено 213 713 174 вредоносных программ (попытки локального заражения);

- отмечено 84287491 срабатываний эвристических вердиктов.

Поддельный антивирус для Mac OS X

По итогам 2010 года мы наблюдали общее уменьшение количества поддельных антивирусов: достигнув максимума своей активности в феврале-марте 2010 года (примерно 200 000 инцидентов в месяц), к концу 2010 года лжеантивирусы примерно в 4 раза сократили свое распространение. Такое развитие событий может показаться несколько странным, так как для киберпреступников данный вид мошеннического ПО стал по-настоящему золотой жилой. Лжеантивирусов действительно стало меньше, но злоумышленники, которые продолжили заниматься данным видом деятельности, сфокусировались на конкретных странах (США, Франция, Германия, Испания), а не на повсеместном распространении поддельных антивирусов.

Распределение детектов одного из семейств поддельных антивирусов по странам (май 2011)

В мае число попыток заражения поддельными антивирусами через Web составило 109218 инцидентов. Но уменьшение числа rogueware не означает, что этот вид программ перестал развиваться. В этом месяце пользователи Mac подверглись атакам различных поддельных антивирусов, например Best Mac Antivirus и MAC Defender. Первые атаки были зафиксированы 2 мая, когда интернет пестрил заголовками на тему смерти Усамы бен Ладена. В Google вместо поисковой выдачи на некоторые запросы, связанные с этим событием, пользователи могли увидеть в окне своего браузера следующее:

Несмотря на Windows-стиль поддельного сканера, при нажатии на кнопку «Remove all» пользователю предлагалось загрузить установочный MPKG-файл (MAC Defender в данном случае) для Mac OS X. Пользователя, запустившего инсталляционный пакет, просили ввести пароль от root для установки.

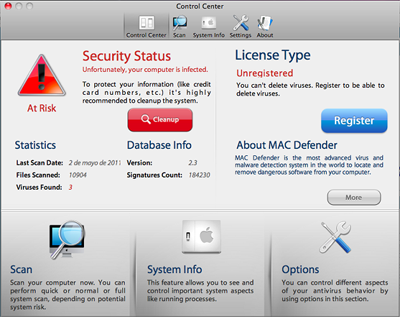

Установив мошенническое ПО, пользователь видел главное окно лжеантивируса MAC Defender следующего вида:

Не могу не отметить количество «сигнатур», которое находится в «антивирусной базе» MAC Defender: 184230! Это при том, что на сегодняшний день количество вредоносных программ для Mac исчисляется сотнями, но никак не десятками тысяч.

Обнаружив на компьютере пользователя несколько несуществующих вредоносных программ, MAC Defender попросит немалые деньги за их «устранение»: от 59 до 80 долларов США в зависимости от подписки. Жертва, оплатившая использование пустышки, получит ключ для регистрации мошеннического продукта. После его ввода поддельный антивирус имитирует удаление несуществующих угроз, после чего пользователь видит окно с сообщением о том, что теперь система якобы чиста и защищена:

Киберпреступники периодически обращают свои взоры на Mac OS X, создавая и распространяя для нее разнообразное вредоносное ПО. И в большинстве случаев данные атаки один в один повторяют сценарии атак на пользователей Windows.

Вредоносные программы для Win64

Продолжающийся рост количества операционных систем, работающих под x64, не мог не сказаться и на росте вредоносных программ для этой платформы. Вирусописатели продолжают портировать зловредов под x64. Еще в 2010 году были зафиксированы версии популярного руткита TDSS под Win64. В мае этого года «подтянулись» бразильские киберпреступники, а также создатели популярного троянца ZeroAccess.

Бразильские банкеры

Бразильская киберпреступность на протяжении нескольких лет специализируется в основном на банковских троянцах. В мае появился первый «банковский» руткит для 64-битных ОС, который детектируется нами как Rootkit.Win64.Banker.

Целью злоумышленников были логины и пароли пользователей к системам онлайн-банкинга. В ходе атаки злоумышленники пытались перенаправить пользователей на фишинговые странички, имитирующие страницы веб-сайтов некоторых банков. Для этого они модифицировали hosts-файл — с помощью руткита, заражавшего систему в ходе drive-by-download атаки.

Взломав популярный бразильский веб-сайт, злоумышленники разместили на нем вредоносное Java-приложение, которое, помимо эксплойта, содержало два SYS-файла с одинаковым функционалом — для Win32 и для Win64. Используя поддельный сертификат, злоумышленники с помощью стандартной утилиты bcdedit.exe запускали драйверы без цифровой подписи. Причем с помощью некоторых параметров утилиты bcdedit.exe (“DISABLE_INTEGRITY_CHECKS”, “TESTSIGNING ON” и “type= kernel start= boot error= normal”) злоумышленники копировали их в стандартную папку с драйверами и одновременно регистрировали для последующего старта вместе с системой.

Зловредные драйверы после запуска модифицировали hosts-файл, добавляя туда перенаправления на фишинговые сайты (пользователь попадал на них при попытке зайти на страничку онлайн-банкинга).

Троянец ZeroAccess

Троянец ZeroAccess ранее был известен только в 32-битной редакции. Теперь мы имеем дело и с 64-битной версией. Атака начинается с загрузки на пользовательский компьютер с помощью drive-by-download даунлоадера ZeroAccess, который, определив разрядность системы, скачивает нужную версию бэкдора.

Если на компьютере стоит 64-рязрядная ОС, то загрузчик скачивает установщик бэкдора для Win64.

Код, определяющий разрядность ОС

Сам бэкдор, в отличие от 32-битного «собрата», не содержит руткита. Автозапуск осуществляется с помощью ключа реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerSubSystems. Зловред лежит в папке system32 с именем consrv.dll.

Дополнительный payload (например, подмена поисковых выдач, clicker), закачиваемый вредоносной программой на машину, также предназначен для x64-платформы.

Necurs

Еще один инцидент одновременно и интересен и несколько странен.

Троянец-загрузчик Trojan-Downloader.Win32.Necurs.a, распространяющийся при помощи эксплойт-пака BlackHole, содержит в себе два драйвера-руткита (один — для x32, второй — для x64) с одинаковым функционалом. Установка вредоносных программ происходит по тому же механизму, который описан выше в главе «Бразильские банкеры». После установки в операционную систему, руткит блокирует запуск драйверов, относящихся к антируткитовым компонентам и продуктам антивирусных программ.

Любопытно вот что: троянец-загрузчик Necurs пытается загрузить на машину жертвы поддельные антивирусные программы для Win32, однако по одной из ссылок располагается… Hoax.OSX.Defma.f — поддельный антивирус для Mac OSX, о котором мы писали выше. И что еще более интересно, зловред пытается запустить его под Windows!

Появление совершенно новых вредоносных программ под x64 обусловлено тем, что все больше и больше пользователей отдают предпочтение 64-битным операционным системам. Мы уверены, что в будущем количество вредоносного кода под x64 будет только расти.

Sony — продолжение взломов

Последствия взлома Sony Playstation Network и Sony Online Entertainment в конце апреля и начале мая, в результате которого произошла утечка персональных данных десятков миллионов пользователей этих сервисов, оказались не единственной проблемой, с которой корпорация столкнулась за последние два месяца.

После объявленного 17 мая возобновления работы PSN пользователям было предложено изменить пароли к своим учетным записям. Для изменения пароля пользователю нужно было ввести адрес электронной почты и дату рождения. Другими словами, ввести данные, которые были украдены в ходе взлома. Располагая украденными данными, злоумышленники могли воспользоваться ими вместо пользователей. Корпорация заявила, что она осознаёт возможные проблемы, но новых инцидентов в ходе восстановления аккаунтов пользователей отмечено не было.

20 мая был взломан таиландский сайт Sony, в результате чего на hdworld.sony.co.th была размещена фишинговая страница, нацеленная на итальянских пользователей кредитных карт.

Однако кошмары для компании не закончились. 22 мая был взломан сайт SonyMusic.gr, в результате чего информация о зарегистрированных пользователях (ник пользователя, его настоящее имя, адрес электронной почты) оказалась в публичном доступе.

Прошло два дня, и 24 мая было обнаружено несколько уязвимостей на сайте sony.co.jp. Однако на этот раз база данных, которая была украдена, не содержала персональных данных пользователей.

В наших прогнозах на 2011 год мы говорили, что целью многих атак станет кража любой возможной информации. К сожалению, череда взломов Sony стала еще одним подтверждением наших прогнозов. Сегодня вопросы безопасности персональной информации крайне актуальны. Такие сервисы как PSN или iTunes пытаются собрать как можно больше персональной информации. К несчастью, законодательство, затрагивающее эти данные, не всегда четкое, и пользователи, помимо прекращения использования подобных сервисов, могут мало что сделать.

Безусловно, атаки на Sony были хорошо спланированы и подготовлены. Не исключено, что в будущем подобные атаки могут повториться на аналогичные PSN сервисы. Поэтому их пользователям стоит быть настороже, равно как и компаниям, предоставляющим такие услуги.

TOP 20 вредоносных программ в интернете

| Позиция | Изменение позиции | Вредоносная программа | Количество зараженных компьютеров |

| 1 |  0 0 |

AdWare.Win32.HotBar.dh | 783931 |

| 2 |  0 0 |

Trojan.JS.Popupper.aw | 739998 |

| 3 |  4 4 |

AdWare.Win32.FunWeb.kd | 472777 |

| 4 |  New New |

Trojan-Downloader.JS.IstBar.cx | 364197 |

| 5 |  1 1 |

AdWare.Win32.FunWeb.jp | 243612 |

| 6 |  New New |

Trojan-Downloader.JS.Agent.fxq | 233868 |

| 7 |  New New |

Exploit.HTML.CVE-2010-4452.h | 182151 |

| 8 |  New New |

Trojan.JS.Agent.bun | 180370 |

| 9 |  New New |

Trojan-Downloader.JS.Iframe.cew | 172075 |

| 10 |  New New |

Exploit.JS.CVE-2010-1885.k | 150738 |

| 11 |  4 4 |

Trojan.HTML.Iframe.dl | 135098 |

| 12 |  New New |

Trojan-Downloader.HTML.JScript.l | 127424 |

| 13 |  New New |

Trojan-Downloader.SWF.Agent.ec | 123600 |

| 14 |  New New |

Exploit.Java.CVE-2010-4452.a | 118110 |

| 15 |  -3 -3 |

Trojan.JS.Agent.uo | 112662 |

| 16 |  New New |

Trojan-Downloader.JS.Agent.fww | 81024 |

| 17 |  -4 -4 |

Trojan-Downloader.JS.Iframe.cdh | 80158 |

| 18 |  New New |

Trojan-Downloader.JS.Agent.fyk | 73666 |

| 19 |  New New |

Hoax.Win32.Screensaver.b | 72975 |

| 20 |  New New |

Hoax.Win32.ArchSMS.huey | 71125 |

TOP 20 вредоносных программ, обнаруженных на компьютерах пользователей

| Позиция | Изменение позиции | Вредоносная программа | Количество зараженных компьютеров |

| 1 |  0 0 |

Net-Worm.Win32.Kido.ir | 465397 |

| 2 |  1 1 |

Virus.Win32.Sality.aa | 200381 |

| 3 |  -1 -1 |

Net-Worm.Win32.Kido.ih | 183936 |

| 4 |  New New |

AdWare.Win32.FunWeb.kd | 179700 |

| 5 |  1 1 |

Trojan.Win32.Starter.yy | 158218 |

| 6 |  -1 -1 |

Virus.Win32.Sality.bh | 147599 |

| 7 |  2 2 |

Trojan-Downloader.Win32.Geral.cnh | 93831 |

| 8 |  8 8 |

Virus.Win32.Sality.ag | 84662 |

| 9 |  1 1 |

HackTool.Win32.Kiser.il | 83925 |

| 10 |  New New |

Trojan-Downloader.Win32.FlyStudio.kx | 70375 |

| 11 |  New New |

Exploit.Win32.CVE-2010-2568.d | 67924 |

| 12 |  8 8 |

Virus.Win32.Nimnul.a | 67094 |

| 13 |  -5 -5 |

HackTool.Win32.Kiser.zv | 64813 |

| 14 |  -2 -2 |

Worm.Win32.FlyStudio.cu | 64593 |

| 15 |  -8 -8 |

Hoax.Win32.ArchSMS.pxm | 64074 |

| 16 |  2 2 |

Worm.Win32.Mabezat.b | 62011 |

| 17 |  -6 -6 |

Hoax.Win32.Screensaver.b | 60218 |

| 18 |  -4 -4 |

Trojan.JS.Agent.bhr | 59722 |

| 19 |  -2 -2 |

Trojan-Downloader.Win32.VB.eql | 58577 |

| 20 |  New New |

Trojan.Win32.AutoRun.bhs | 55422 |

Обзор вирусной активности — май 2011