Апрель в цифрах

В течение месяца на компьютерах пользователей продуктов «Лаборатории Касперского»:

- обнаружено и обезврежено 280 млн вредоносных программ;

- заблокировано 134 млн попыток заражения через Web (48% от общего числа угроз);

- обнаружено свыше 24 млн вредоносных URL.

Киберугрозы и актуальные темы

Mac OS X: Массовая эксплуатация и APT

Необыкновенно высокая активность вредоносного ПО для Mac OS X, которую мы отмечали в Марте, была лишь вершиной айсберга. В апреле произошли два события, которые навсегда изменят взгляд на безопасность Mac OS X: первое — это массовое применение эксплойтов, второе — использование Mac OS X как части APT-атаки.

Flashfake

Мы начнем с ботнета Flashfake, также известного как Flashback. Первый троянец из семейства вредоносных программ Flashback (Trojan-Downloader.OSX.Flashfake) был обнаружен в 2011 году. Он распространялся как поддельное обновление Flash Player, с чем связано и название зловреда. С сентября 2011 до февраля 2012 года для распространения Flashfake использовалась только социальная инженерия: посетителям различных сайтов предлагалось загрузить поддельное обновление Adobe Flash Player.

В мартовском обзоре мы сообщали, что сотни тысяч взломанных блогов WordPress стали новым инструментом распространения зловреда. Результатом этих взломов стало заметное ухудшение ситуации, так как зловред Flashfake использовал эксплойты для заражения компьютеров жертв и включению их в ботнет Flashfake, который в результате насчитывал свыше 750 тысяч Mac OS X компьютеров.

Для распространения Flashfake через WordPress его авторы пользовались услугами киберкриминальной партнерской программы rr.nu, которая обеспечивала пользовательский трафик со взломанных блогов WordPress. Около 85% взломанных блогов находились в США, а использование каналов WordPress позволяло авторам перенаправлять посетителей страниц WordPress на взломанные сайты, находящиеся под контролем злоумышленников. После того как жертва заходила на взломанный сайт, сразу три разных эксплойта делали попытку заразить компьютер пользователя. Это эксплойты к уязвимостям CVE 2011-3544, CVE 2008-5353 и CVE 2012-0507. В случае неудачи веб-сайт сам пробует обмануть пользователя, предложив загрузить и установить JAR-файл, якобы подписанный компанией Apple. Если же произойдет запуск одного из эксплойтов, машина будет заражена без каких-либо действий со стороны самого пользователя. В свою очередь, подписанный JAR-файл заработает, только если сама жертва разрешит запуск. Подробная техническая информация, процесс установки и поведение Flashfake приведены здесь.

Однако, успеху этой кампании способствовал не только новый метод распространения Flashfake, но и использование эксплойтов. Интересна и выбранная цель — Java, патчи для исправления уязвимостей которой компания Apple подготавливает и распространяет сама, не используя готовые пакеты от Oracle, что приводит к задержкам обновлений пользовательских версий Mac OS X. К примеру, патч уязвимости CVE 2012-0507 для всех остальных платформ был выпущен Oracle 14 февраля этого года, а Apple, в свою очередь, не распространяла подобное обновление вплоть до 3 апреля, оставляя своих пользователей без защиты. При инсталляции операционной системы Lion Java не устанавливается по умолчанию, однако каждый может загрузить ее дополнительно. В конце концов патч был выпущен, но только для версий Lion и Snow Leopard.

В результате Flashback заразил свыше 700 тысяч пользователей, 58% которых находились в США. «Лабораторией Касперского» создан веб-сайт Flashbackcheck.com, где можно проверить, заражен ли компьютер, и загрузить бесплатное приложение для удаления зловреда.

- Анатомия Flashfake. Часть I

- Flashfake — Mac OS X ботнет

- Flashfake Removal Tool и сайт онлайн-проверки

- Массовое заражение OS X — почему именно сейчас?

В апреле была обнаружена активная угроза класса APT — SabPub. Для заражения пользовательских компьютеров применялись троянцы-бэкдоры двух видов. Первый, созданный в феврале 2012 года, использовал для проникновения на компьютер эксплойт к уязвимости в Microsoft Word. Второй вариант, созданный в марте 2012 года, был нацелен на платформу Mac OS X. В данном случае использовался эксплойт к уязвимости в Java. После заражения компьютера жертвы специально созданный бэкдор получал возможность делать снимки экрана текущей пользовательской сессии и выполнять на зараженном компьютере команды. В настоящее время группа киберпреступников, стоящая за SabPub, продолжает активно атаковать пользовательские компьютеры.

Новые кампании по распространению спама с применением пакета эксплойтов BlackHole.

Активная кампания по распространению спама в Twitter

«Лаборатория Касперского» обнаружила новую рассылку спама в Twitter, проводимую в настоящее время, в которой задействованы свыше 500 тысяч взломанных учетных записей. Посредством спама рассылались ссылки, перенаправлявшие пользователей на вредоносные сайты с пакетом эксплойтов BlackHole. Сайты устанавливали на компьютеры жертв лжеантивирусы, которые выглядят как уведомления антивируса и призывают пользователя проверить систему на вирусы. Клиенты «Лаборатории Касперского» защищены от этого вредоносного ПО с самого начала рассылки: оно детектируется как Trojan-FakeAV.Win32.Agent.dqs и Trojan-FakeAV.Win32.Romeo.dv.

Фишинговые письма от US Airways

В начале апреля Лаборатория Касперского сообщила о волне фишинговых писем, начавшейся в конце марта, которые рассылались от имени US Airways. Преступники рассылали фишинговые письма, призывая пользователей перейти по одной из ссылок в теле сообщения и получить подробную информацию об онлайн-бронировании и регистрации на рейс. Если пользователь переходил по ссылке, его перенаправляли на поддельный веб-сайт, содержащий пакет эксплойтов BlackHole и троянец Zeus (GameOver), в котором использовались сложные технологии. На компьютер пользователя устанавливается банкер, который крадет данные, необходимые для проведения банковских операций. Такой спам рассылался в огромных количествах, с расчетом на то, что он попадет пользователям, забронировавшим билет на рейс US Airways, что повышало вероятность перехода по ссылке.

Мобильные угрозы

Атаки на японских пользователей Android

В настоящее время бОльшая часть вредоносного ПО под Android имеет довольно узкую локализацию, поскольку злоумышленники каждой конкретной страны создают свой тип вредоносного ПО, нацеленного на жителей именно этой страны. Другими словами, вероятность того, что российский пользователь окажется заражен китайской вредоносной программой, крайне мала. Однако это не означает, что количество зараженных компьютеров (а значит, и объем прибыли хакеров), не увеличивается.

Что касается создания зловредов, ориентированных на определенный регион, то Япония не исключение, и мы уже начинаем замечать увеличение активности в этой стране. В начале апреля был обнаружен зловред нового типа для Android, который написан японскими вирусописателями для устройств на базе Android, используемых в Японии. Продукты «Лаборатории Касперского» определяют этого троянца как Trojan.AndroidOS.FakeTimer.

К сожалению, на Goggle Play было доступно почти 30 различных вредоносных приложений и как минимум 70 тысяч пользователей успели загрузить хотя бы одно из них. Зловред, упомянутый выше, способен подключаться к удаленному серверу. Если соединение установлено успешно, он загружает видеофайл формата MP4. Он также может украсть важную информацию с зараженного устройства, в том числе имена, адреса электронной почты и номера телефонов из списка контактов жертвы. Зловред загружает украденные данные на удаленный сервер.

TigerBot — еще один SMS-бот

Вредоносное ПО для мобильных устройств, контролируемое посредством SMS-сообщений, становится все более и более популярным. В апреле был обнаружен бэкдор, получивший название TigerBot. После заражения приложение скрывает себя и не оставляет следов присутствия на дисплее устройства. Если жертва проверит список запущенных процессов, то может и не определить, что название «System» принадлежит программе TigerBot. Для перехвата всех входящих SMS-сообщений и проверки на предмет присутствия в них особых команд, программа регистрируется как “android.provider.Telephony.SMS_RECEIVED”.

Различные команды могут привести к записи телефонных разговоров, краже координат GPS, отправке SMS-сообщений, изменению настроек сети. Все эти функции могут привести к серьезной утечке данных. Зловред способен также перезагружать зараженное устройство, хотя вряд ли подобное произойдет — жертва может начать искать причины неполадок в телефоне.

К счастью, нет никаких подтверждений того, что TigerBot доступен (или был доступен) на Google Play, однако при установке любого приложения из любого источника нельзя терять бдительность.

Kaspersky Mobile Security детектирует эту угрозу как Backdoor.AndroidOS.TigerBot.

Рейтинги апреля

Данная статистика основана на детектирующих вердиктах антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

Угрозы в интернете

TOP 10 доменных зон, в которых расположены вредоносные программы

Источник web-атак в соответствии с доменной зоной

*Количество атак с web-ресурсов в соответствии с доменными именами, детектируемыми интернет-антивирусом.

TOP 10 стран, на ресурсах которых размещены вредоносные программы

Географическое распределение зараженных сайтов и ресурсов, используемых для распространения вредоносного ПО

TOP 10 угроз в интернете

| TOP 10 WAV March | % от всех атак* | Изменения в рейтинге | |

| 1 | Malicious URL | 87,60% | 0 |

| 2 | Trojan.Script.Iframer | 2,90% | 0 |

| 3 | Trojan.Script.Generic | 2,40% | 0 |

| 4 | Trojan.JS.Popupper.aw | 0,40% | 4 |

| 5 | Trojan.Win32.Generic | 0,30% | -1 |

| 6 | Trojan.JS.Agent.bxw | 0,30% | new |

| 7 | Exploit.Script.Blocker | 0,30% | new |

| 8 | Trojan-Downloader.Win32.Generic | 0,20% | new |

| 9 | Trojan-Downloader.Script.Generic | 0,20% | -4 |

| 10 | Trojan.JS.Redirector.ux | 0,20% | new |

Эксплойты, детектируемые интернет-антивирусом на компьютерах пользователя в соответствии со сферой использования.

*Процент от всех заблокированных интернет-атак с использованием эксплойтов.

Количество новых мобильных модификаций, наденных в апреле 2012 г.

Количество новых сигнатур угроз для Mac OS X в марте-апреле 2012 года

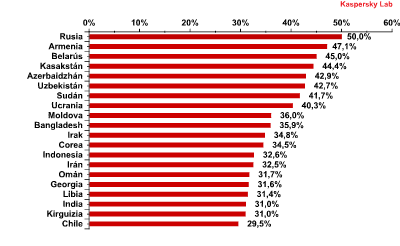

TOP 20 стран, пользователи которых подвергаются наибольшему риску заражения в интернете

| Страна | % * | Изменения в рейтинге | |

| 1 | Россия | 50 | — |

| 2 | Армения | 47,1 | — |

| 3 | Беларусь | 45 | 1 |

| 4 | Казахстан | 44,4 | -1 |

| 5 | Азербайджан | 42,9 | — |

| 6 | Узбекистан | 42,7 | 2 |

| 7 | Судан | 41,7 | — |

| 8 | Украина | 40,3 | -2 |

| 9 | Республика Молдова | 36 | new |

| 10 | Бангладеш | 35,9 | — |

TOP 10 стран, пользователи которых подвергаются наименьшему риску заражения в интернете

| Страна | % * | Изменения в рейтинге | |

| 1 | Буркина-Фасо | 6,8238 | 5 |

| 2 | Мали | 6,8483 | new |

| 3 | Бенин | 7,8883 | -1 |

| 4 | Япония | 8,1372 | -1 |

| 5 | Тайвань | 9,577 | -4 |

| 6 | Люксембург | 10,2856 | new |

| 7 | Дания | 11,1927 | 4 |

| 8 | ЮАР | 11,7979 | new |

| 9 | Сенегал | 11,9672 | New |

| 10 | Кот Д’Ивуар | 11,979 | new |

При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

* Процент уникальных пользователей, на компьютерах которых были заблокированы веб-угрозы, от всех уникальных пользователей продуктов ЛК в стране.

Обзор вирусной активности — апрель 2012