Как в нулевые

Набирают популярность телефоны-раскладушки, на компьютерах появилась ОС Windows XP, Apple представила iPod, расцветает P2P-обмен файлами через торренты, а MSN Messenger доминирует среди чат-клиентов. Так выглядели технологии в 2001 году, когда Sir Dystic из хакерской группы Cult of the Dead Cow представил миру практическую реализацию атаки NTLM Relay в виде утилиты SMBRelay, продемонстрировав новый мощный класс эксплойтов для ретрансляции аутентификационных данных.

Итак, слабые места аутентификации через протокол NTLM были очевидны еще тогда. В последующие годы ландшафт киберугроз пополнялся новыми уязвимостями и все более сложными методами атак. Microsoft пыталась справиться с проблемой, внедряя меры по снижению рисков и работая над преемником NTLM — протоколом Kerberos. Но более двух десятилетий спустя протокол NTLM все еще остается частью современных операционных систем. Он используется в корпоративных сетях, устаревших приложениях и внутренних инфраструктурах, которые до сих пор полагаются на старые механизмы аутентификации.

Хотя Microsoft объявила о намерении отказаться от NTLM, протокол все еще в строю и остается удобной точкой входа для злоумышленников — они эксплуатируют не только его давно известные недостатки, но и обнаруживаемые в последнее время уязвимости, число которых постоянно растет.

В этой статье мы подробно рассмотрим пробелы в безопасности NTLM, выявленные за последний год, а также вредоносные кампании в разных регионах, активно эксплуатирующие эти уязвимости.

Как работает NTLM-аутентификация

NTLM (New Technology LAN Manager) — это набор протоколов безопасности, разработанных Microsoft для аутентификации и обеспечения целостности данных и конфиденциальности пользователей.

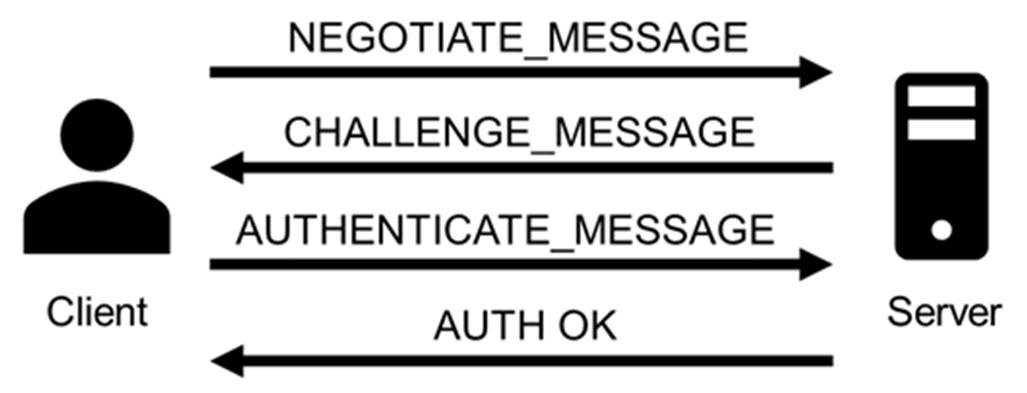

NTLM является протоколом типа «запрос-ответ», предназначенным для проверки подлинности клиентов и серверов в средах Windows. Протоколы такого типа опираются на общий секрет, обычно пароль клиента, для проверки подлинности. NTLM интегрирован в несколько прикладных протоколов, включая HTTP, MSSQL, SMB и SMTP, где требуется аутентификация пользователей. Для завершения процесса аутентификации используется трехэтапное рукопожатие между клиентом и сервером. Иногда добавляется четвертое сообщение для контроля целостности данных.

Полный процесс аутентификации выглядит следующим образом:

- Клиент отправляет сообщение NEGOTIATE_MESSAGE, объявляя свои возможности.

- Сервер в ответ посылает сообщение CHALLENGE_MESSAGE для проверки подлинности клиента.

- Клиент шифрует это сообщение с использованием секрета и отправляет сообщение AUTHENTICATE_MESSAGE, содержащее зашифрованное содержимое CHALLENGE_MESSAGE и имена пользователя, хоста и домена.

- Сервер проверяет зашифрованное CHALLENGE_MESSAGE с помощью хэша пароля клиента. Если сообщение проходит проверку, то считается, что клиент аутентифицирован, и устанавливается сеанс связи с сервером. В зависимости от прикладного протокола сервер также может отправить сообщение о подтверждении аутентификации или о ее неудаче.

Что важно: секрет клиента в этом процессе никогда не передается по сети.

NTLM: стар, но все еще жив

Хотя протокол NTLM устарел, а его уязвимости хорошо изучены и задокументированы, он по-прежнему используется в системах на базе Windows и активно эксплуатируется в современных атаках. Microsoft объявила о планах полностью убрать аутентификацию через NTLM: ее упразднение началось с Windows 11 24H2 и Windows Server 2025 (1, 2, 3), где функциональность NTLMv1 полностью удалена, а NTLMv2 отключен по умолчанию в отдельных сценариях. Хотя с 2022 года было опубликовано не менее трех публичных уведомлений, выпущена обширная документация и руководства по миграции, протокол все еще широко используется, часто из-за требований совместимости, необходимости работы в устаревших приложениях или некорректных настроек в гибридных инфраструктурах.

Согласно недавним исследованиям, злоумышленники продолжают изобретать нестандартные способы эксплуатации NTLM в релейных и спуфинговых атаках, в том числе через новые уязвимости. Более того, они находят альтернативные векторы атак, специфичные для этого протокола. Далее в статье мы подробно рассмотрим эти векторы, в частности возможность автоматической загрузки и выполнения вредоносного ПО через WebDAV после попытки NTLM-аутентификации.

Постоянные угрозы для сред с NTLM-аутентификацией

С протоколом NTLM связан широкий спектр угроз и множество векторов атак, обусловленных его внутренними ограничениями. Сюда относятся пересылка учетных данных (credential forwarding), атаки на основе принуждения (coercion-based attacks), перехват хэшей и различные варианты атак типа «человек посередине» (man-in-the-middle, MitM). Все они вызваны отсутствием современных механизмов безопасности, таких как привязка каналов и взаимная аутентификация. Прежде чем перейти к актуальным кампаниям, рассмотрим основные методы, на которых они основаны.

Атаки на основе утечки хэшей аутентификации

Утечка хэшей — это несанкционированное раскрытие хэшей NTLM‑аутентификации, которое обычно происходит после взаимодействия со специально подготовленными файлами, вредоносными сетевыми ресурсами или фишинговыми сообщениями. Это пассивная атака, не предусматривающая каких-либо действий злоумышленника в целевой системе. Типичный сценарий начинается с фишингового сообщения, содержащего файл в виде вложения или ссылку на него. Взаимодействие с файлом приводит к запуску встроенных механизмов Windows, которые автоматически инициируют NTLM‑аутентификацию в отношении ресурса, подконтрольного атакующим. Для утечки хэшей зачастую хватает минимального участия пользователя — предпросмотра файла, перехода по ссылке или обращения к сетевым ресурсам. Заполучив хэши, злоумышленники могут провести атаку с пересылкой учетных данных.

Атаки на основе принуждения к аутентификации

В атаках на основе принуждения злоумышленники стремятся вынудить целевую систему аутентифицироваться на сервисе, который они контролируют, без участия пользователя. В частности, для этого используются такие утилиты, как PetitPotam и PrinterBug, способные инициировать попытки аутентификации по протоколам MS‑EFSRPC или MS‑RPRN. После начала NTLM‑рукопожатия злоумышленник может перехватить хэш аутентификации или ретранслировать его на другую цель, чтобы выдать себя за жертву и аутентифицироваться в системе. Этот метод особенно опасен, поскольку с его помощью можно получить прямой доступ к общим файлам, интерфейсам удаленного управления или даже к роли Active Directory Certificate Services, позволяющей запрашивать действующие сертификаты аутентификации.

Пересылка учетных данных

Атака с пересылкой учетных данных подразумевает несанкционированное повторное использование ранее перехваченных токенов NTLM‑аутентификации, обычно хэшей, с целью выдать себя за реального пользователя в другой системе или сервисе. В средах, где NTLM‑аутентификация все еще включена, злоумышленники могут не взламывать пароли, а использовать учетные данные, добытые ранее (в атаках с утечками хэшей или на основе принуждения). Обычно такие атаки полагаются на техники пересылки хэша (pass‑the‑hash) и имперсонации токенов. В сетях с NTLM‑аутентификацией, особенно при неправильно настроенном едином входе (SSO) или междоменных доверительных отношениях, атака с пересылкой учетных данных может предоставить злоумышленникам широкий доступ сразу к нескольким системам.

Эта техника часто используется для дальнейшего распространения в сети и эскалации привилегий, особенно если злоумышленникам удалось заполучить учетные данные с высоким уровнем привилегий. Инструменты, подобные Mimikatz, способны извлекать хэши NTLM и внедрять их непосредственно в память, а скрипты wmiexec.py, psexec.py и secretsdump.py из набора Impacket позволяют использовать пересылку хэшей для удаленного выполнения команд или извлечения учетных данных.

Атаки типа «человек посередине»

Атакующий, вклинившийся между клиентом и сервером, может перехватывать, ретранслировать или изменять трафик аутентификации, чтобы извлечь оттуда хэши NTLM или внедрить свою полезную нагрузку во время согласования сеанса. В средах, где отсутствуют такие механизмы безопасности, как цифровая подпись или токены привязки каналов, подобные атаки не только возможны, но и нередко оказываются простыми в исполнении.

Среди MitM-атак метод ретрансляции данных аутентификации NTLM (NTLM Relay) считается самым устойчивым и эффективным, благодаря чему он сохраняет актуальность уже более двух десятилетий. Изначально этот метод был продемонстрирован в 2001 году в утилите SMBRelay, разработанной Sir Dystic из группы Cult of the Dead Cow. Несмотря на возраст, NTLM Relay продолжает активно использоваться для компрометации сред Active Directory в реальных сценариях. Для реализации злоумышленники зачастую полагаются на такие инструменты, как Responder, Inveigh и Impacket NTLMRelayX. Когда NTLM Relay выполняется на той же машине, с которой был получен хэш, такую атаку также называют NTLM Reflection.

Эксплуатация NTLM в 2025 году

За последние годы было выявлено множество уязвимостей в средах Windows, где NTLM по‑прежнему включен по умолчанию. В этом разделе представлены наиболее значимые CVE, опубликованные за год, а также ключевые векторы атак, зафиксированные в реальных кампаниях.

CVE-2024‑43451

CVE‑2024‑43451 — уязвимость в Microsoft Windows, которая открывает возможность утечки NTLMv2‑хэшей паролей при минимальном участии пользователя или без него и может привести к компрометации учетных данных.

Уязвимость существует из‑за присутствия в операционной системе компонента MSHTML — устаревшего движка, изначально разработанного для Internet Explorer. Хотя Internet Explorer официально упразднен, MSHTML по‑прежнему встроен в современные версии Windows в целях обратной совместимости, особенно с приложениями и интерфейсами, которые все еще используют его для рендеринга или обработки ссылок. Зависимость от этого компонента позволяет URL-файлам незаметно инициировать NTLM‑аутентификацию через специально сформированные ссылки, причем файл для этого открывать необязательно. Непосредственное открытие вредоносного URL‑файла гарантированно вызывает срабатывание эксплойта, однако он может быть активирован и косвенными действиями пользователя, такими как щелчок правой кнопкой мыши, удаление, выделение одним щелчком или даже простое перемещение файла в другую папку.

Злоумышленник может воспользоваться этим, заставив систему инициировать NTLM‑аутентификацию по SMB на подконтрольном ему удаленном сервере (указав URL-адрес в формате UNC), и таким образом перехватить хэш пользователя. Имея NTLMv2‑хэш, злоумышленник может провести атаку pass‑the‑hash (например, с помощью WMIExec или PsExec) и получить доступ к сети, выдав себя за легитимного пользователя без знания его реальных учетных данных.

Особенно примечателен сценарий, при котором злоумышленники комбинируют эксплуатацию этой уязвимости с использованием серверов WebDAV — набора расширений протокола HTTP для работы с файлами на веб-серверах. В этом случае минимальное взаимодействие с вредоносным файлом — например, щелчок левой или правой кнопкой мыши — приводит к автоматическому подключению к серверу, загрузке файла и его выполнению. По такой схеме атакующие доставляют в целевую систему вредоносное ПО или другие полезные нагрузки. Также эту схему нередко комбинируют с утечкой хэшей — например, устанавливают в системе жертвы вредоносный компонент, который затем распространяется по сети с помощью захваченных хэшей.

Компания Microsoft закрыла эту уязвимость в ноябрьских обновлениях безопасности 2024 года. После установки исправления такие действия, как перемещение, удаление или щелчок правой кнопкой мыши по URL-файлам злоумышленников, больше не приводят к подключению к вредоносному серверу. Однако эксплойт по-прежнему работает, если его открыть напрямую.

После раскрытия уязвимости число атак на ее основе выросло экспоненциально. К июлю текущего года мы обнаружили около 600 потенциально опасных URL-файлов с признаками эксплуатации этой уязвимости.

Кампания BlindEagle по внедрению Remcos RAT через уязвимость CVE-2024-43451

BlindEagle — APT-группа, атакующая цели в Латинской Америке и известная многоцелевыми кампаниями, в которых кибершпионаж сочетается с поиском финансовой выгоды. В конце ноября 2024 года группа начала новую серию атак на колумбийские организации, используя уязвимость Windows CVE-2024-43451 для распространения троянца Remcos RAT. Для этого злоумышленники создали специальные URL-файлы в качестве начальных дропперов. Эти файлы распространялись через фишинговые письма якобы от колумбийских государственных и судебных органов о юридических проблемах. Если получателя удавалось убедить загрузить вредоносный файл, даже минимальное взаимодействие с ним инициировало запрос на контролируемый злоумышленниками WebDAV-сервер, откуда загружалась и затем запускалась модифицированная версия Remcos RAT с модулем для кражи учетных данных криптовалютных кошельков.

Злоумышленники обеспечили автоматический запуск вредоносного ПО, задав порт 80 в UNC-пути, чтобы установить соединение напрямую через WebDAV поверх HTTP и обойти SMB-соединение. Такой тип соединения также приводил к утечке хэшей NTLM, хотя их дальнейшего использования мы не наблюдали.

После этой кампании и далее на протяжении 2025 года группа продолжала проводить многочисленные атаки с тем же начальным вектором (URL-файлы) и полезной нагрузкой в виде Remcos RAT.

Мы обнаружили более 60 URL-файлов, которые выступали в роли стартовых дропперов в кампаниях BlindEagle. Все они рассылались в письмах якобы от колумбийских судебных органов, подключались к WebDAV-серверам, контролируемым группой, и инициировали цепочку атак, которая в итоге приводила к загрузке Remcos RAT в память с помощью ShadowLadder или Smoke Loader.

Кампании Head Mare против российских целей на основе уязвимости CVE-2024-43451

Еще одна атака, выявленная после раскрытия сведений об уязвимости компанией Microsoft, связана с хактивистской группой Head Mare, известной своим интересом к российским и белорусским целям.

Head Mare и ранее использовала различные уязвимости для получения первоначального доступа к инфраструктуре жертв. На этот раз была задействована уязвимость CVE-2024-43451. Группа распространяла через фишинговые письма ZIP-файл под названием «Договор на предоставление услуг № 2024-34291». Внутри архива находился URL-файл под именем «Сопроводительное письмо.docx».

Этот URL-файл подключался к удаленному SMB-серверу, контролируемому группой, по следующему адресу:

|

1 |

document-file[.]ru/files/documents/zakupki/MicrosoftWord.exe |

Домен разрешался в IP-адрес 45.87.246.40, принадлежащий автономной системе ASN 212165, которая ранее уже фигурировала в кампаниях Head Mare, описанных нашей командой.

По данным нашей телеметрии, ZIP-файл был разослан более чем сотне пользователей: 50% из них относятся к промышленному сектору, 35% — к сфере образования и науки, 5% — к государственным организациям; остальные — к прочим секторам. Некоторые из получателей взаимодействовали с URL-файлом.

В своих целевых кампаниях Head Mare применяет ряд общедоступных инструментов, включая решения с открытым исходным кодом, для дальнейшего распространения в сети, повышения привилегий и пересылки перехваченных хэшей. В предыдущих атаках были замечены такие инструменты, как Mimikatz, Secretsdump, WMIExec и SMBExec (последние три — из набора Impacket).

В данной кампании мы зафиксировали попытки эксплуатации уязвимости CVE-2023-38831 в WinRAR, которая раньше уже использовалась как метод первоначального доступа в другой описанной нами операции. Еще в двух инцидентах мы выявили попытки применения инструментов, связанных с Impacket и SMBMap.

Помимо сбора хэшей NTLM, атака включала распространение вредоносного ПО PhantomCore, входящего в арсенал группы.

CVE-2025-24054/CVE-2025-24071

CVE-2025-24071 и CVE-2025-24054, первоначально зарегистрированные как две отдельные уязвимости, но позже объединенные под вторым идентификатором, представляют собой уязвимость утечки хэша NTLM, затрагивающую ряд версий Windows, включая Windows 11 и Windows Server. Она эксплуатируется преимущественно через специально подготовленные файлы — в частности, файлы с расширением .library-ms, которые заставляют систему инициировать NTLM-аутентификацию на серверах, контролируемых злоумышленниками.

Эксплойт схож с CVE-2024-43451 и практически не требует от пользователя активных действий (например, достаточно просто вывести предпросмотр файла), что позволяет злоумышленникам перехватывать хэши NTLMv2 и получать несанкционированный доступ либо повышать привилегии внутри сети. Наиболее распространенный способ эксплуатации — размещение файлов .library-ms внутри архивов ZIP или RAR, поскольку в этом случае пользователя проще подтолкнуть открыть или просмотреть такой файл. В большинстве зафиксированных нами инцидентов злоумышленники использовали ZIP-архивы как основной вектор распространения.

Распространение троянца в России через CVE-2025-24054

Мы выявили в России кампанию по распространению вредоносных ZIP-архивов через фишинговые письма с темой «акт_выполненных_работ_апрель». В архиве находились замаскированные под XLS-таблицы файлы .library-ms, автоматически инициирующие подключение к серверам, подконтрольным злоумышленникам. Вредоносные файлы содержали одинаковый встроенный IP-адрес — 185.227.82.72.

При эксплуатации уязвимости файл автоматически подключался к этому серверу, где размещались варианты троянца AveMaria (известного как Warzone), которые затем подгружались на устройство. AveMaria — это троянец удаленного доступа (RAT) с функциями удаленного управления, выполнения команд, эксфильтрации файлов, кейлоггинга и закрепления в системе.

CVE-2025-33073

CVE‑2025‑33073 — это уязвимость высокой критичности в механизме контроля доступа SMB-клиента Windows, связанная с техникой NTLM Reflection. Аутентифицированный в сети злоумышленник может вмешаться в процесс SMB‑аутентификации, в частности через локальную ретрансляцию, и заставить систему жертвы аутентифицировать саму себя от лица учетной записи SYSTEM. Эта схема позволяет злоумышленнику повышать привилегии и выполнять код с максимальными правами.

Уязвимость связана с ошибкой в механизме, с помощью которого Windows определяет, является ли подключение локальным или удаленным. Выбрав специальное DNS-имя, частично совпадающее с именем целевой машины, злоумышленник может обмануть систему, заставив ее считать, что запрос аутентификации поступает из нее же самой (с того же хоста). В этом случае Windows переключается в режим локальной аутентификации, который обходит обычное рукопожатие NTLM по схеме «запрос‑ответ» и напрямую передает токен пользователя в подсистему безопасности хоста. Если злоумышленнику удается заставить жертву подключиться к хосту, маскирующемуся под локальный, машина жертвы фактически передаст собственный токен, что обеспечит злоумышленнику привилегированный доступ к целевой системе.

Эта техника стала возможной из-за того, что протокол NTLM устанавливает специальный флаг и идентификатор контекста, когда определяет, что клиент и сервер относятся к одной и той же системе. Действия злоумышленника приводят к тому, что операционная система воспринимает внешний запрос как внутренний и обрабатывает токен как доверенный. Такое «замыкание системы на себя» позволяет злоумышленнику выполнять действия на целевой машине с привилегиями уровня SYSTEM.

Подозрительная активность в Узбекистане, связанная с CVE-2025-33073

Мы обнаружили подозрительную активность с признаками эксплуатации уязвимости CVE-2025-33073 в системе одной из финансовых организаций Узбекистана.

Из полученного дампа трафика, связанного с этой активностью, удалось извлечь несколько строк, соответствующих фрагментам NTLM-аутентификации через SMB. В дампе присутствуют данные согласования аутентификации, включая используемые диалекты SMB, сообщения NTLMSSP, имена хостов и доменные данные. В частности, мы извлекли следующие индикаторы:

- Имя хоста localhost1UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAwbEAYBAAAA— модифицированное имя хоста, призванное обмануть Windows и заставить систему воспринимать аутентификацию как локальную.

- Наличие общего ресурса IPC$, типичного для атак NTLM Relay/Reflection, — через него злоумышленники инициируют аутентификацию, а затем переиспользуют установленный сеанс в своих целях.

Инцидент начался с эксплуатации уязвимости NTLM Reflection. Злоумышленник использовал специально подготовленную DNS‑запись, чтобы заставить хост аутентифицироваться в локальном режиме, и в результате получил токен SYSTEM. После этого он проверил наличие прав на выполнение кода с помощью пакетных файлов с простыми командами типа whoami:

|

1 |

%COMSPEC% /Q /c echo whoami ^> %SYSTEMROOT%\Temp\__output > %TEMP%\execute.bat & %COMSPEC% /Q /c %TEMP%\execute.bat & del %TEMP%\execute.bat |

Для закрепления в системе была создана подозрительная запись службы в следующем разделе реестра:

|

1 |

reg:\\REGISTRY\MACHINE\SYSTEM\ControlSet001\Services\YlHXQbXO |

Имея права SYSTEM, злоумышленник попытался несколькими способами получить дамп памяти процесса LSASS (Local Security Authority Subsystem Service):

- Через rundll32.exe:

Команда находит процесс lsass.exe, хранящий в памяти учетные данные, извлекает его PID и вызывает внутреннюю функцию comsvcs.dll, чтобы создать и сохранить дамп памяти этого процесса. Этот метод широко используется на этапе после компрометации, например, Mimikatz и другими программами, задействующими уже присутствующие в системе легитимные инструменты.1C:\Windows\system32\cmd.exe /Q /c CMD.exe /Q /c for /f "tokens=1,2 delims= " ^%A in ('"tasklist /fi "Imagename eq lsass.exe" | find "lsass""') do rundll32.exe C:\windows\System32\comsvcs.dll, #+0000^24 ^%B \Windows\Temp\vdpk2Y.sav full - Путем загрузки временного DLL‑файла (BDjnNmiX.dll):

Команда повторяет попытку создания дампа LSASS, но уже с помощью кастомизированной DLL.1C:\Windows\system32\cmd.exe /Q /c cMd.exE /Q /c for /f "tokens=1,2 delims= " ^%A in ('"tAsKLISt /fi "Imagename eq lSAss.ex*" | find "lsass""') do rundll32.exe C:\Windows\Temp\BDjnNmiX.dll #+0000^24 ^%B \Windows\Temp\sFp3bL291.tar.log full - С помощью PowerShell‑скрипта (закодированного по алгоритму Base64):

Скрипт рефлексивно вызывает функцию MiniDumpWriteDump. Для этого применяется функция-обертка Out‑Minidump, записывающая полный дамп процесса на диск, аналогично использованию procdump.exe.

Спустя несколько минут злоумышленник попытался перейти на другой хост, предприняв попытку записи в административный общий ресурс, однако она завершилась неудачей. Признаков дальнейшей активности обнаружено не было.

Методы защиты и рекомендации

Отключение или ограничение использования NTLM

При включенном протоколе NTLM злоумышленники могут использовать уязвимости, связанные с устаревшими механизмами аутентификации. Если отключить NTLM или оставить его только в критически важных системах, можно значительно сократить поверхность атаки. Вместе с этим важно провести тщательный аудит, чтобы выявить системы и приложения, зависящие от NTLM, и спланировать гладкий и безопасный переход на современные методы аутентификации.

Включение подписи сообщений

Протокол NTLM обеспечивает аутентификацию для протоколов прикладного уровня, таких как SMB, LDAP и HTTP, многие из которых поддерживают цифровую подпись коммуникаций. Одним из наиболее эффективных способов защиты от атак NTLM Relay является включение цифровой подписи для протоколов SMB и LDAP. Все сообщения между клиентом и сервером будут сопровождаться цифровой подписью, предотвращающей модификацию или ретрансляцию трафика аутентификации. Без таких подписей злоумышленники могут перехватывать сообщения с учетными данными NTLM и повторно использовать их для несанкционированного доступа.

Включение механизма защиты Extended Protection for Authentication (EPA)

EPA связывает процесс аутентификации NTLM с TLS-/SSL‑сеансом, в рамках которого он проводится, что делает невозможным использование перехваченных учетных данных в другом контексте. Можно применить этот дополнительный механизм к различным службам, например веб‑серверам и LDAP, и значительно усложнить проведение атак NTLM Relay.

Мониторинг и аудит NTLM‑трафика и логов аутентификации

Регулярный анализ логов NTLM помогает выявлять аномалии, такие как необычные IP‑адреса или большое количество ошибок аутентификации, которые могут указывать на возможные атаки. Для своевременного обнаружения угроз и ускорения реагирования рекомендуется использовать SIEM‑системы и мониторинг сетевого трафика.

Заключение

Даже в 2025 году протокол NTLM продолжает использоваться во многих средах Windows, подвергая их постоянной угрозе из-за множества давно известных уязвимостей. Хотя Microsoft объявила о планах постепенного отказа от NTLM, многие корпоративные сети и устаревшие системы по-прежнему зависят от него. Это делает протокол актуальным, а связанные с ним угрозы — реальными. Злоумышленники активно используют недавно выявленные уязвимости для совершенствования релейных атак на NTLM-аутентификацию, повышения привилегий и перемещения внутри сетей. Даже после всех исправлений NTLM-аутентификация представляет собой серьезную проблему для безопасности системы.

В 2025 году наблюдается рост числа инцидентов, связанных с NTLM, что наглядно демонстрирует опасность устаревших механизмов аутентификации. Для снижения этих рисков организациям рекомендуется оперативно избавляться от процессов и компонентов, требующих использования NTLM, регулярно обновлять системы и внедрять более надежные методы проверки подлинности. В противном случае NTLM останется удобной точкой входа для злоумышленников и инциденты с эксплуатацией протокола будут продолжаться.

Старая технология, новые уязвимости: эксплуатация протокола NTLM в 2025 году