Согласно нашим данным, популярность майнеров криптовалюты растет довольно высокими темпами. В одной из предыдущих статей мы упоминали, что для установки этого ПО на компьютеры жертв злоумышленники используют методы социальной инженерии. В этот раз остановимся подробней на том, как именно компьютеры доверчивых пользователей начинают работать на злоумышленников.

Бесплатный сыр

Нами был обнаружен ряд похожих друг на друга сайтов, предлагавших посетителям скачать разнообразное бесплатное ПО. При этом если на части ресурсов предлагалось загрузить на самом деле бесплатные приложения (например, OpenOffice), то в остальных случаях жертв заманивали «бесплатными» программными пакетами Adobe Premiere Pro, CorelDraw, PowerPoint и др. При этом с точки зрения жертв они были действительно бесплатны: не требовали ключей активации и сразу начинали работать. Кроме того, чтобы сбить жертву с толку, мошенники использовали доменные имена, похожие на «настоящие»: thefinereader.ru, theopenoffice.ru и т.п. Объединяло все приложения одно: вместе с ними на компьютер устанавливалась специально сконфигурированная версия программы для майнинга криптовалют от проекта NiceHash.

|

|

|

|

|

|

|

|

Все сайты построены по одному шаблону, менялось только описание продуктов и ссылки на скачивание

Монетки любой ценой

Майнер от NiceHash детектируется продуктами «Лаборатории Касперского» как not-a-virus:RiskTool.Win64.BitCoinMiner.cgi, и согласно нашей классификации не является вредоносным. По данным KSN с таким вердиктом детектируются около 200 файлов. Для исследования мы выбрали файл FineReader-12.0.101.382.exe (который был получен с теперь уже недоступного ресурса thefinereader.ru и, по заверениям авторов сайта, является «бесплатной полной версией» ПО от компании ABBYY. Надо сказать, взломанная версия без встроенного майнера давно обитала на просторах интернета внутри torrent-раздач:

Исполняемый файл представляет собой установочный пакет Inno Setup, распаковав который можно обнаружить набор папок с программным обеспечением и его ресурсами, а также скрипт, описывающий процедуру установки. На скриншоте ниже корневая директория инсталлятора:

Нас интересует директория с названием {app} так как там и находится устанавливаемое ПО. Внутри — «портативная» версия FineReader:

А в директории lib можно обнаружить подозрительные файлы:

Среди файлов есть упомянутый выше майнер NiceHash. Также в папке есть текстовые файлы, которые содержат информацию для инициализации майнера — кошелек и адрес пула. Эта директория будет скрытно скопирована на компьютер пользователя во время установки FineReader.

Также будет создан ярлык в папке автозагрузки:

Внутри ярлыка можно найти путь до рабочей директории майнера на диске C:

Интересными для изучения остаются файлы с названиями tskmgr.exe и system.exe. Оба файла — BAT-сценарии, скомпилированные в PE-файлы. Рассмотрим содержимое файла с именем system.exe после извлечения из него BAT-сценария:

Он отвечает за актуальность адреса кошелька и инициализацию работы майнера; обращается по следующим адресам:

- http://176.9.42.149/tmp1.txt

- http://176.9.42.149/tmp3.txt?user=default&idurl=3

- http://176.9.42.149/tmp2.txt?user=3id170927143302

После третьего запроса будет получен следующий ответ:

Это PowerShell-сценарий, который присваивает уникальный идентификатор зараженной машине и запускает майнинг с актуальными данными о кошельке (в данном случае добывается криптовалюта zcash). Идентификаторы создаются по определенному алгоритму, за основу взято время старта майнинга. Например, 4v09v2017v03v24v26 — это дата (14.09.2017) и время (03:24:26).

Также мы обнаружили другой вид скрытых манеров, использующий несколько отличающуюся логику работы. Это всё тот же пакет установки Inno Setup, но если обратить внимание на содержимое, можно обнаружить множество ярлыков:

Заглянем внутрь:

Классика жанра – ярлыки разбрасываются по системе и при открытии пользователем, запускают майнер. В «комплекте поставки» есть утилита, TrayIt!, которая спрячет окно майнера от пользователя, свернув его в системный трей. При этом данный майнер не получает никаких данный с сервера, а работает с теми кошельками и пулами, которые были «зашиты» в него злоумышленниками.

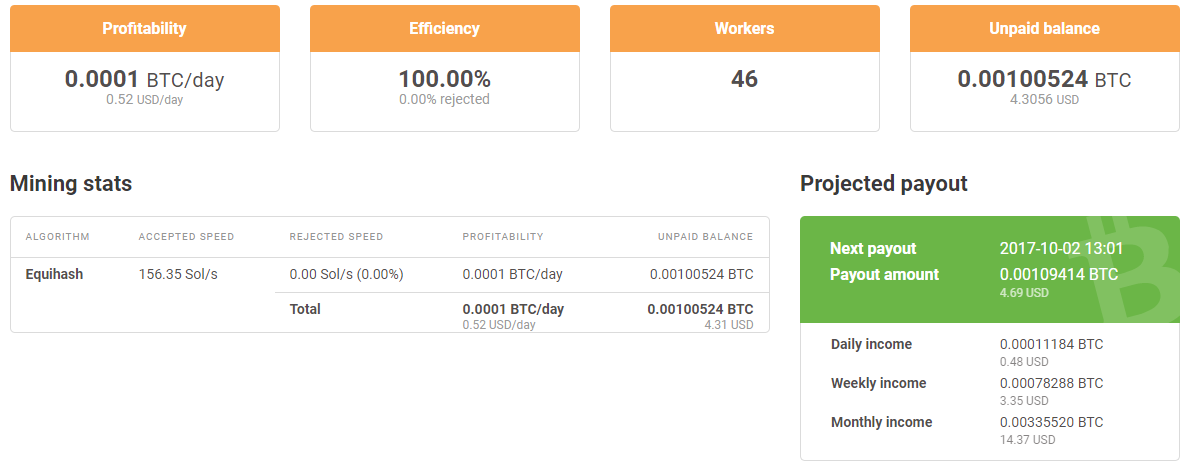

Финансы

Среди используемых злоумышленниками майнерских пулов обнаружились такие, которые предоставляли статистические данные о кошельках и количестве майнеров. Общая выручка со всех кошельков на момент исследования составляла почти 200 000 рублей.

Заключение

Наше небольшое исследование лишний раз подтверждает тот факт, что не стоит пренебрегать защитными мерами, теша себя мыслью, что киберпреступникам интересны, в первую очередь, финансовые организации: под удар попадают и рядовые пользователи. И хотя рассмотренное нами ПО неспособно нанести какой-либо урон, оно может серьезно снизить производительность рабочей станции, заставив компьютер работать не на своего хозяина.

Индикаторы заражения

C&C

176.9.42.149

MD5

a9510e8f59a34a17ca47df9f78173291

19cdaf36a4bafd84c9f7b2cfff09ca50

613bd514f42e7cc78d6e0e267fc706d0

ab31d1cbed96114f2ea9797030fb608f

0a571873a125c846861127729fcf41bb

fd8f89a437bcb5490a92dc1609f190d1

dd639dc20f62393827c2067021b7fd50

6b567d817b94f714c0005e183ffb6d47

11e66ac4c9e7e3d0b341bdb51f5f8740

58c7db74c6ce306037f22984dd758362

f38b5a31eee2fd8c97249cefbc5fa19f

f378951994051bf90dc561457c88c69f

fb9c1f949f95caeada09c0fd70fb5416

b017f2836988f93b80f4322dbd488e00

211c6c52527b8c1029d64bb75a9a39d8

57cda2f33fce912f4f5eecbc66a27fa6

URLs

thefinereader[.]ru

abby-finereader[.]ru

thexpadder[.]ru

theteamspeak[.]ru

thecoreldraw[.]ru

the-powerpoint[.]ru

theoutlook[.]ru

picturemanager[.]ru

furmark[.]ru

thedxtory[.]ru

thevisio[.]ru

kmp-pleer[.]ru

theadobepremiere[.]ru

cdburner-xp[.]ru

theopenoffice[.]ru

iobit-uninstaller[.]ru

Nhash: мелкие шалости с большими финансами

AndrewTishkin

«который был получен с теперь уже недоступного ресурса»

Как раз-таки с ru-домена файл скачать можно, а com не работает (ссылка же ведёт именно на ком 🙂