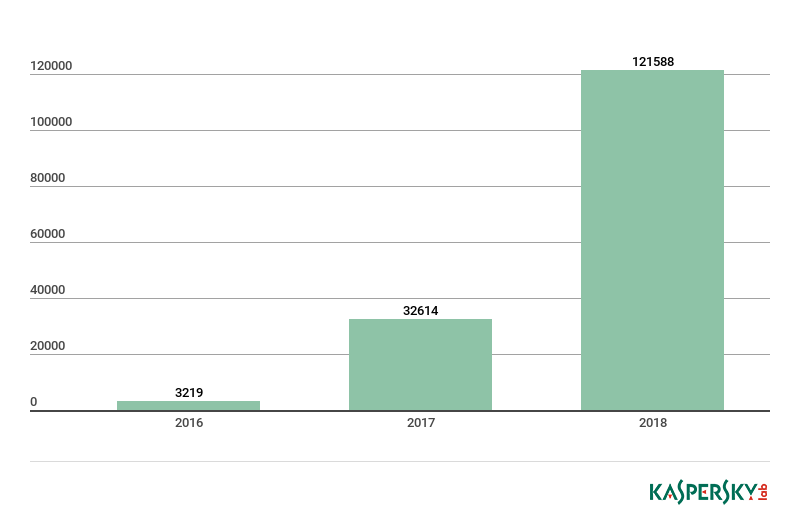

Интерес к различным IoT-устройствам со стороны злоумышленников продолжает расти: за первую половину 2018 года мы получили в три раза больше образцов вредоносного ПО, атакующего «умные» устройства, чем за весь 2017 год. К слову, в 2017 их было в 10 раз больше, чем в 2016 году. Как видите, тренд «чем дальше, тем хуже» прослеживается очень хорошо.

Мы решили изучить, какие векторы атак используются злоумышленниками для заражения «умных» устройств, какие зловреды загружаются в систему в результате успешной атаки, а также чем все это может обернуться для владельца устройства и просто жертв свежеорганизованного ботнета.

Количество образцов вредоносного ПО для IoT-устройств в коллекции «Лаборатории Касперского», 2016-2018 г.г.

Одним из самых популярных векторов атак и, соответственно, заражения устройств все еще остается перебор пароля Telnet. Во втором квартале 2018 года таких атак на наши ханипоты было в 3 раза больше, чем всех остальных вместе взятых.

| сервис | % атак |

| Telnet | 75,40% |

| SSH | 11,59% |

| другое | 13,01% |

Чаще всего злоумышленники загружали на IoT-устройства один из зловредов семейства Mirai (20,9%).

| # | загруженный зловред | % атак |

| 1 | Backdoor.Linux.Mirai.c | 15,97% |

| 2 | Trojan-Downloader.Linux.Hajime.a | 5,89% |

| 3 | Trojan-Downloader.Linux.NyaDrop.b | 3,34% |

| 4 | Backdoor.Linux.Mirai.b | 2,72% |

| 5 | Backdoor.Linux.Mirai.ba | 1,94% |

| 6 | Trojan-Downloader.Shell.Agent.p | 0,38% |

| 7 | Trojan-Downloader.Shell.Agent.as | 0,27% |

| 8 | Backdoor.Linux.Mirai.n | 0,27% |

| 9 | Backdoor.Linux.Gafgyt.ba | 0,24% |

| 10 | Backdoor.Linux.Gafgyt.af | 0,20% |

ТОР 10 зловредов, загружаемых на зараженное IoT-устройство в результате успешного подбора пароля Telnet

А вот ТОР 10 стран, откуда наши ловушки были атакованы через перебор пароля Telnet:

Географическое распределение количества зараженных устройств, второй квартал 2018 г.

Итак, во втором квартале 2018 года лидером по количеству уникальных IP-адресов, с которых исходили атаки через перебор пароля Telnet стала Бразилия (23%). Второе место, с небольшим отрывом, занял Китай (17%). Россия же в нашем списке заняла 4-ое место (7%). Всего за период с 1 января по июль 2018 года на наших Telnet-ханипотах было зафиксировано более 12 миллионов атак с 86 560 уникальных IP-адресов, а вредоносное ПО скачивалось с 27 693 уникальных IP-адресов.

Поскольку часть владельцев «умных» устройств изменяет штатный пароль Telnet на более сложный, а многие гаджеты и вовсе не поддерживают этот протокол, злоумышленники находятся в постоянном поиске новых путей заражения. Этому способствует и высокая конкуренция между вирусописателями, приведшая к снижению эффективности атак с перебором пароля: в случае успешного взлома устройства его пароль меняется, а доступ к Telnet блокируется.

В качестве примера использования «альтернативной техники» можно привести ботнет Reaper, в его активе по состоянию на конец 2017 года насчитывалось около 2 миллионов IoT-устройств. Вместо перебора паролей к Telnet этот ботнет эксплуатировал известные уязвимости в ПО:

- Уязвимости в прошивке роутера D-Link 850L

- Уязвимости в IP-камерах GoAhead

- Уязвимости в CCTV камерах MVPower

- Уязвимость в Netgear ReadyNAS Surveillance

- Уязвимость в Vacron NVR

- Уязвимость в устройствах Netgear DGN

- Уязвимости в роутерах Linksys E1500/E2500

- Уязвимости в роутерах D-Link DIR-600 и DIR 300 — HW rev B1

- Уязвимости в устройствах AVTech

Преимущества такого способа распространения по сравнению с перебором пароля:

- Заражение происходит значительно быстрее;

- Закрыть уязвимость в ПО значительно сложнее, чем сменить пароль или отключить/заблокировать сервис.

Несмотря на то, что этот способ сложнее в реализации, он пришелся по вкусу многим вирусописателям и новые троянцы, использующие известные уязвимости в ПО «умных» устройств, не заставили себя долго ждать.

Новые атаки – старые зловреды

Чтобы посмотреть, какие уязвимости пытаются эксплуатировать зловреды, мы проанализировали данные о попытках подключений к различным портам на наших ловушках. И вот какую картину получили за второй квартал 2018 года:

| Service | Port | % of attacks | Attack vector | Malware families |

| Telnet | 23, 2323 | 82.26% | Брутфорс | Mirai, Gafgyt |

| SSH | 22 | 11.51% | Брутфорс | Mirai, Gafgyt |

| Samba | 445 | 2.78% | EternalBlue, EternalRed, CVE-2018-7445 | — |

| tr-069 | 7547 | 0.77% | RCE в реализации протокола TR-069 | Mirai, Hajime |

| HTTP | 80 | 0.76% | Попытки проэксплуатировать уязвимости в веб-сервере или подобрать пароль от панели администрирования | — |

| winbox (RouterOS) | 8291 | 0.71% | Используется для идентификации RouterOS (MikroTik) и для атак через сервис winbox | Hajime |

| Mikrotik http | 8080 | 0.23% | RCE в MikroTik RouterOS < 6.38.5 Chimay-Red | Hajime |

| MSSQL | 1433 | 0.21% | Выполнение произвольного кода для определенных версий (2000, 2005, and 2008) или смена пароля администратора, кража данных | — |

| GoAhead httpd | 81 | 0.16% | RCE в IP-камерах GoAhead | Persirai, Gafgyt |

| Mikrotik http | 8081 | 0.15% | Chimay-Red | Hajime |

| Etherium JSON-RPC | 8545 | 0.15% | Обход авторизации (CVE-2017-12113) | — |

| RDP | 3389 | 0.12% | Брутфорс | — |

| XionMai uc-httpd | 8000 | 0.09% | Переполнение буффера (CVE-2018-10088) в XionMai uc-httpd 1.0.0 (некоторые устройства китайских производителей) | Satori |

| MySQL | 3306 | 0.08% | Выполнение произвольного кода для определенных версий (2000, 2005, and 2008) или смена пароля администратора, кража данных | — |

Пока подавляющее большинство атак – это все еще перебор паролей Telnet и SSH. На третьем месте по популярности находятся атаки на сервис SMB, предоставляющий удаленный доступ к файлам. Мы пока не видели IoT-зловредов, атакующих этот сервис. Однако некоторые его версии содержат серьезные известные уязвимости – EternalBlue (Windows) и EternalRed (Linux) -посредством которых, например, распространялся печально известный троянец-шифровальщик WannaCry и вредоносный майнер криптовалюты Monero EternalMiner.

А вот так распределились предположительно зараженные IoT-устройства, с IP-адресов которых были атакованы наши ханипоты во втором квартале 2018 года:

| Устройство | % зараженных устройств |

| MikroTik | 37,23% |

| TP-Link | 9,07% |

| SonicWall | 3,74% |

| AV tech | 3,17% |

| Vigor | 3,15% |

| Ubiquiti | 2,80% |

| D-Link | 2,49% |

| Cisco | 1,40% |

| AirTies | 1,25% |

| Cyberoam | 1,13% |

| HikVision | 1,11% |

| ZTE | 0,88% |

| Unspecified device | 0,68% |

| Unknown DVR | 31.91% |

Как можно заметить, с большим отрывом лидируют устройства компании MikroTik, работающие под управлением RouterOS. Причина, по всей видимости, в уязвимости Chimay-Red. Из интересного: наши ханипоты среди прочего были атакованы тридцатью тремя посудомоечными машинами Miele (0,68% от общего числа атак). Вероятнее всего, они были заражены через известную еще с марта 2017 г. уязвимость CVE-2017-7240 в веб-сервере PST10 WebServer, который используется в их прошивках.1

Порт 7547

Весьма популярны атаки на сервис удаленного администрирования устройств (спецификация TR-069), работающий на порту 7547. По данным Shodan, в мире насчитывается более 40 миллионов устройств, у которых этот порт открыт. И это несмотря на то, что еще не так давно уязвимость стала причиной заражения миллиона роутеров Deutsche Telekom, а также «помогла» распространению зловредов семейств Mirai и Hajime.

Еще один тип атак эксплуатирует уязвимость Chimay-Red в роутерах MikroTik под управлением RouterOS версии ниже 6.38.4. В марте 2018 года с ее помощью активно распространялся Hajime.

IP-камеры

Злоумышленники не обошли стороной и IP-камеры: в марте 2017 года в ПО устройств GoAhead было обнаружено несколько серьезных уязвимостей, а спустя месяц после публикации информации об этом появились новые модификации троянцев Gafgyt и Persirai, эксплуатирующих эти уязвимости. Уже через неделю после начала активного распространения этих зловредов число зараженных устройств выросло до 57 тысяч.

8 июня 2018 года был опубликован proof-of-concept к уязвимости CVE-2018-10088 веб-сервера XionMai uc-httpd, который используется в некоторых «умных» устройствах китайских производителей (например, видеорегистратор KKMoon DVR). Уже на следующий день зарегистрированное количество попыток обнаружить устройства, использующие данный веб-сервер, выросло более чем в 3 раза. Виновником такого всплеска активности стал троянец Satori, ранее атаковавший роутеры GPON.

Новые зловреды и угроза конечному пользователю

DDoS-атаки

Главной задачей, которую злоумышленники решают с помощью IoT-зловредов, была и остается организация DDoS-атак. Зараженные «умные» устройства становятся частью ботнета, который по команде начинает атаковать указанный адрес, лишая хост возможности нормально обрабатывать запросы реальных пользователей. Такими атаками, например, продолжают заниматься троянцы семейства Mirai и его клоны, в частности, зловред Hajime.

Это, пожалуй, наиболее безобидный сценарий для конечного пользователя. Максимум, что угрожает владельцу зараженного устройства (и это очень маловероятный сценарий)— блокировка со стороны интернет-провайдера. А «вылечить» устройство чаще всего можно с помощью простой перезагрузки.

Добыча криптовалюты

Другой тип полезной нагрузки связан с криптовалютами. Например, IoT-зловреды могут устанавливать майнер на зараженное устройство. Но ввиду небольшой вычислительной мощности «умных» устройств, целесообразность такой атаки остается под вопросом, даже несмотря на их потенциально большое количество.

Более хитрый и действенный способ обогатиться на парочку-другую криптомонеток придумали авторы троянца Satori. IoT-устройство выступает в их сценарии в роли своеобразного «ключа», открывающего доступ к высокопроизводительному ПК:

- На первом этапе злоумышленники пытаются заразить как можно больше роутеров, используя известные уязвимости, а именно:

- CVE-2014-8361 – RCE в miniigd SOAP service в Realtek SDK;

- CVE 2017-17215 – RCE в прошивке роутеров Huawei HG532;

- CVE-2018-10561, CVE-2018-10562 – обход авторизации и возможность выполнить произвольные команды на роутерах Dasan GPON

- CVE-2018-10088 – переполнение буфера в XiongMai uc-httpd 1.0.0, который используется в прошивках некоторых роутеров и других «умных» устройств некоторых китайских производителей.

- Используя скомпрометированные роутеры и уязвимость CVE-2018-1000049 в механизме удаленного администрирования ПО для майнинга криптовалюты Etherium — Claymore, заменить адрес кошелька на свой.

Кража данных

Обнаруженный в мае 2018 года троянец VPNFilter преследует другие цели. Главная среди них — перехват трафика зараженного устройства, извлечение из него важных данных (логины, пароли и т.п.) и отправка их на сервер злоумышленников. Вот основные особенности VPNFilter:

- Модульная архитектура. Авторы зловреда могут «дооснащать» его новыми функциями «на лету». Так, в начале июня 2018 г. был обнаружен новый модуль, который умел инжектить javascript-код в перехваченные веб-страницы.

- Устойчивость к перезагрузкам устройства. Троянец прописывает себя в стандартный для Linux-систем планировщик crontab, а также может изменять конфигурационные параметры в энергонезависимой памяти (NVRAM) устройства.

- Использование TOR для коммуникации со своим сервером управления.

- Возможность самоуничтожения и вывода устройства из строя. Получив соответствующую команду, троянец удаляет себя, а также перезаписывает мусорными данными критическую часть прошивки после чего перезагружает устройство.

Способ распространения троянца до сих пор остается неизвестным: его код не содержит никаких механизмов самораспространения. Однако мы склонны полагать, что для заражения используются известные уязвимости в ПО устройств.

В самом первом отчете о VPNFilter говорилось о 500 тысячах зараженных устройств. С тех пор их стало больше, а список производителей уязвимых гаджетов значительно увеличился. На середину июня он включал следующие бренды:

- ASUS

- D-Link

- Huawei

- Linksys

- MikroTik

- Netgear

- QNAP

- TP-Link

- Ubiquiti

- Upvel

- ZTE

Усугубляет ситуацию еще и то, что устройства этих производителей используются не только в корпоративных сетях, но часто и в качестве домашних роутеров обычных пользователей.

Заключение

«Умных» устройств становится все больше и, по некоторым прогнозам, к 2020 году их количество в несколько раз превысит население планеты. Однако производители все еще уделяют недостаточно внимания их безопасности: нет напоминаний о необходимости смены стандартных паролей при первой настройке, нет уведомлений о выходе новых версий прошивок, а сам процесс обновления может быть сложен для обычного пользователя. Все это делает IoT-устройства подходящей целью для злоумышленников. Их проще заразить нежели персональный компьютер и при этом они могут занимать далеко не последнее место в домашней инфраструктуре: одни управляют всем интернет-трафиком, другие могут снимать видео, а третьи управляют другими устройствами (например, климатической установкой).

Вредоносное ПО для «умных» устройств развивается не только количественно, но и качественно: в арсенале злоумышленников появляется все больше эксплойтов, используемых для самораспространения, а зараженные устройства используются для кражи персональных данных и майнинга криптовалют, а не только для организации DDoS-атак,.

Вот несколько простых советов, которые помогут минимизировать риск заражения «умных» устройств:

- Не открывайте доступ из внешней сети к устройству без крайней необходимости;

- Периодическая перезагрузка поможет избавится от уже установленных зловредов (но в большинстве случаев риск повторного заражения остается);

- Регулярно проверяйте наличие новых версий прошивки и обновляйте устройство;

- Используйте сложные пароли длиной не менее 8 символов, включающие в себя буквы разного регистра, цифры и спецсимволы;

- Меняйте заводские пароли после первого запуска устройства, при первоначальной настройке (даже если устройство об этом не просит);

- Закройте/заблокируйте «лишние» порты, если есть такая возможность. Например, если вы не подключаетесь к роутеру по Telnet (порт tcp:23), стоит отключить его, чтобы перекрыть злоумышленникам возможную лазейку.

1 — В предыдущей версии статьи было ошибочно указано, что в атаках на ханипоты «Лаборатории Касперского» участвовали 33 посудомоечных машины Miele. После публикации текста компания связалась с нами и сообщила некоторые детали, которые заставили нас пересмотреть свои выводы: попытки подключения выполнялись другими объектами (роутерами и другими устройствами) из сетей, с внешнего IP-адреса которых были атакованы наши ловушки.

Мы хотели бы поблагодарить компанию за ее внимание к нашей публикации и принести извинения за возникшую путаницу.

Новые тренды в мире IoT-угроз